グループのマネージド サービス アカウント (gMSA) のシナリオ用にドメインを構成する

重要

この記事は MIM 2016 SP2 のみに適用されます。

Microsoft Identity Manger (MIM) は、Active Directory (AD) ドメインと連携します。 ドメインを管理するには、AD のインストールを済ませ、環境内にドメイン コントローラーがあることを確認します。 この記事では、MIM で使用するために、そのドメインにグループのマネージド サービス アカウントをセットアップする方法について説明します。

概要

グループのマネージド サービス アカウントを使用すると、サービス アカウントのパスワードを定期的に変更する必要がなくなります。 MIM 2016 SP2 のリリースより、インストール プロセス中に次の MIM コンポーネントに対して、gMSA アカウントが使用されるように構成できます。

- MIM 同期サービス (FIMSynchronizationService)

- MIM サービス (FIMService)

- MIM パスワード登録 Web サイト アプリケーション プール

- MIM パスワード リセット Web サイト アプリケーション プール

- PAM REST API Web サイト アプリケーション プール

- PAM 監視サービス (PamMonitoringService)

- PAM コンポーネント サービス (PrivilegeManagementComponentService)

次の MIM コンポーネントは、gMSA アカウントとしての実行がサポートされていません。

- MIM ポータル。 これは、MIM ポータルが SharePoint 環境の一部であるためです。 代わりに、SharePoint をファーム モードで展開し、SharePoint Server でパスワードの自動変更を構成することができます。

- すべての管理エージェント

- Microsoft Certificate Management

- BHOLD

gMSA の詳細については、次の記事を参照してください。

ユーザー アカウントとグループを作成する

MIM 展開のすべてのコンポーネントには、ドメインでの個別の ID が必要です。 これには MIM サービスと MIM 同期サービス、SharePoint、および SQL などの MIM コンポーネントが含まれます。

注意

このチュートリアルでは、"Contoso" という架空の会社の名前と値を使用します。 これらは独自の値に置き換えてください。 次に例を示します。

- ドメイン コントローラー名 - dc

- ドメイン名 - contoso

- MIM サービス サーバー名 - mimservice

- MIM 同期サーバー名 - mimsync

- SQL Server 名 - sql

- パスワード - Pass@word1

ドメイン管理者 (contoso \administrator など) としてドメイン コントローラーにサインインします。

MIM サービス用に次のユーザー アカウントを作成します。 PowerShell を起動し、次の PowerShell スクリプトを入力して新しい AD ドメイン ユーザーを作成します (すべてのアカウントが必須なわけではありません。このスクリプトは情報提供のみを目的としていますが、MIM および SharePoint のインストール プロセスには専用の MIMAdmin アカウントを使用することをお勧めします)。

import-module activedirectory $sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName MIMAdmin –name MIMAdmin Set-ADAccountPassword –identity MIMAdmin –NewPassword $sp Set-ADUser –identity MIMAdmin –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcSharePoint –name svcSharePoint Set-ADAccountPassword –identity svcSharePoint –NewPassword $sp Set-ADUser –identity svcSharePoint –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMSql –name svcMIMSql Set-ADAccountPassword –identity svcMIMSql –NewPassword $sp Set-ADUser –identity svcMIMSql –Enabled 1 –PasswordNeverExpires 1 New-ADUser –SamAccountName svcMIMAppPool –name svcMIMAppPool Set-ADAccountPassword –identity svcMIMAppPool –NewPassword $sp Set-ADUser –identity svcMIMAppPool –Enabled 1 -PasswordNeverExpires 1すべてのグループにセキュリティ グループを作成します。

New-ADGroup –name MIMSyncAdmins –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncAdmins New-ADGroup –name MIMSyncOperators –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncOperators New-ADGroup –name MIMSyncJoiners –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncJoiners New-ADGroup –name MIMSyncBrowse –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncBrowse New-ADGroup –name MIMSyncPasswordSet –GroupCategory Security –GroupScope Global –SamAccountName MIMSyncPasswordSet Add-ADGroupMember -identity MIMSyncAdmins -Members Administrator Add-ADGroupMember -identity MIMSyncAdmins -Members MIMAdminSPN を追加して、サービス アカウントで Kerberos 認証を有効にする

setspn -S http/mim.contoso.com contoso\svcMIMAppPool適切な名前解決のために、次の DNS 'A' レコードを必ず登録してください (MIM サービス、MIM ポータル、パスワード リセット、パスワード登録 Web サイトが同じコンピューターでホストされることを前提としています)。

- mim.contoso.com - MIM サービスおよびポータル サーバーの物理 IP アドレス

- passwordreset.contoso.com - MIM サービスおよびポータル サーバーの物理 IP アドレスを指す

- passwordregistration.contoso.com - MIM サービスおよびポータル サーバーの物理 IP アドレスを指す

キー配布サービスのルート キーの作成

グループ キー配布サービスを準備するために、管理者としてドメイン コントローラーにサインインしていることを確認します。

ドメインのルート キーが既に存在する場合は (Get-KdsRootKey を使用して確認)、次のセクションに進みます。

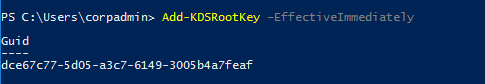

必要に応じて、キー配布サービス (KDS) のルート キーを (ドメインごとに 1 回だけ) 作成します。 ルート キーは、パスワードを生成するためにドメイン コントローラー上の KDS サービスによって (その他の情報と共に) 使用されます。 ドメイン管理者として、次の PowerShell コマンドを入力します。

Add-KDSRootKey –EffectiveImmediately–EffectiveImmediately では、すべてのドメイン コントローラーにレプリケートする必要があるため、最大 10 時間の遅延が必要になる場合があります。 この遅延は、ドメイン コントローラー 2 つで約 1 時間でした。

注意

ラボまたはテスト環境では、代わりに次のコマンドを実行して、10 時間のレプリケーションの遅延を回避できます。

Add-KDSRootKey -EffectiveTime ((Get-Date).AddHours(-10))

MIM 同期サービス アカウント、グループ、サービス プリンシパルの作成

MIM ソフトウェアがインストールされるコンピューターのすべてのコンピューター アカウントが、既にドメインに参加していることを確認します。 次に、ドメイン管理者として PowerShell で次の手順を行います。

MIMSync_Servers というグループを作成し、このグループにすべての MIM 同期サーバーを追加します。 次のように入力して、MIM 同期サーバー用の新しい AD グループを作成します。 次に、MIM 同期サーバーの Active Directory コンピューター アカウント (例: contoso\MIMSync$) をこのグループに追加します。

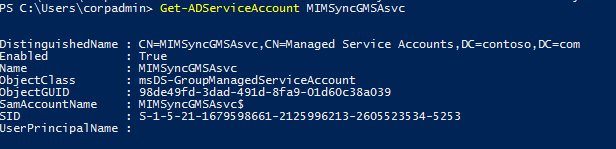

New-ADGroup –name MIMSync_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMSync_Servers Add-ADGroupmember -identity MIMSync_Servers -Members MIMSync$MIM 同期サービスの gMSA を作成します。 次の PowerShell を入力します。

New-ADServiceAccount -Name MIMSyncGMSAsvc -DNSHostName MIMSyncGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMSync_Servers"Get-ADServiceAccount PowerShell コマンド度を実行して、作成された GSMA の詳細を確認します。

パスワード変更通知サービスを実行する予定の場合は、次の PowerShell コマンドを実行してサービス プリンシパル名を登録する必要があります。

Set-ADServiceAccount -Identity MIMSyncGMSAsvc -ServicePrincipalNames @{Add="PCNSCLNT/mimsync.contoso.com"}"MIMSync_Server" グループのメンバーシップが変更されたため、サーバーに関連付けられている Kerberos トークンを更新するために、MIM 同期サーバーを再起動しします。

MIM サービス管理エージェント サービス アカウントの作成

- 通常は、MIM サービスをインストールするときに、MIM サービス管理エージェント用の新しいアカウント (MIM MA アカウント) を作成します。 gMSA では、2 つのオプションを使用できます。

MIM 同期サービスのグループのマネージド サービス アカウントを使用し、別のアカウントを作成しない

MIM サービス管理エージェント サービス アカウントの作成をスキップできます。 この場合は、MIM サービスのインストール時に、MIM MA アカウントではなく MIM 同期サービスの gMSA 名 (例: contoso\MIMSyncGMSAsvc$) を使用します。 後で、MIM サービス管理エージェントの構成で [Use MIMSync Account]\(MIMSync アカウントを使用する\) オプションを有効にします。

MIM 同期サービスの gMSA に対して [Deny Logon from Network]\(ネットワークからのログオンを拒否する\) を有効にしないでください。MIM MA アカウントには [Allow Network Logon]\(ネットワーク ログオンを許可する\) のアクセス許可が必要です。

MIM サービス管理エージェントのサービス アカウントに通常のサービス アカウントを使用する

ドメイン管理者として PowerShell を起動し、次のように入力して新しい AD ドメイン ユーザーを作成します。

$sp = ConvertTo-SecureString "Pass@word1" –asplaintext –force New-ADUser –SamAccountName svcMIMMA –name svcMIMMA Set-ADAccountPassword –identity svcMIMMA –NewPassword $sp Set-ADUser –identity svcMIMMA –Enabled 1 –PasswordNeverExpires 1MIM MA アカウントには [Allow Network Logon]\(ネットワーク ログオンを許可する\) アクセス許可が必要であるため、[Deny Logon from Network]\(ネットワークからのログオンを拒否する\) を有効にしないでください。

MIM サービス アカウント、グループ、サービス プリンシパルの作成

引き続きドメイン管理者として PowerShell を使用します。

MIMService_Servers というグループを作成し、このグループにすべての MIM サービス サーバーを追加します。 次の PowerShell を入力して、MIM サービス サーバーの新しい AD グループを作成し、MIM サービス サーバーの Active Directory コンピューター アカウント (例: contoso\MIMPortal$) をこのグループに追加します。

New-ADGroup –name MIMService_Servers –GroupCategory Security –GroupScope Global –SamAccountName MIMService_Servers Add-ADGroupMember -identity MIMService_Servers -Members MIMPortal$MIM サービスの gMSA を作成します。

New-ADServiceAccount -Name MIMSrvGMSAsvc -DNSHostName MIMSrvGMSAsvc.contoso.com -PrincipalsAllowedToRetrieveManagedPassword "MIMService_Servers" -OtherAttributes @{'msDS-AllowedToDelegateTo'='FIMService/mimportal.contoso.com'}次の PowerShell コマンドを実行して、サービス プリンシパル名を登録し、Kerberos 委任を有効にします。

Set-ADServiceAccount -Identity MIMSrvGMSAsvc -TrustedForDelegation $true -ServicePrincipalNames @{Add="FIMService/mimportal.contoso.com"}SSPR のシナリオでは、MIM サービス アカウントで MIM 同期サービスと通信できる必要があるため、MIM サービス アカウントは、MIMSyncAdministrators または MIM Sync Password Reset and Browse のいずれかのグループのメンバーである必要があります。

Add-ADGroupmember -identity MIMSyncPasswordSet -Members MIMSrvGMSAsvc$ Add-ADGroupmember -identity MIMSyncBrowse -Members MIMSrvGMSAsvc$"MIMService_Servers" グループのメンバーシップが変更されたため、サーバーに関連付けられている Kerberos トークンを更新するために、MIM サービス サーバーを再起動しします。

必要に応じて他の MIM アカウントとグループを作成する

MIM SSPR を構成する場合は、MIM 同期サービスと MIM サービスについて前述したのと同じガイドラインに従うことで、その他の gMSA を作成できます。

- MIM パスワード リセット Web サイト アプリケーション プール

- MIM パスワード登録 Web サイト アプリケーション プール

MIM PAM を構成する場合は、MIM 同期サービスと MIM サービスについて前述したのと同じガイドラインに従うことで、その他の gMSA を作成できます。

- MIM PAM REST API Web サイト アプリケーション プール

- MIM PAM コンポーネント サービス

- MIM PAM 監視サービス

MIM をインストールするときの gMSA の指定

一般的な規則として、MIM インストーラーを使用する場合、通常のアカウントではなく gMSA を使用するように指定するには、gMSA 名にドル記号文字 ( contoso\MIMSyncGMSAsvc$ など) を追加し、パスワード フィールドを空のままにします。 1 つの例外として、miisactivate.exe ツールがあります。このツールでは、ドル記号を付けずに gMSA 名を使用できます。