MIM 2016 SP2 をインストールする: Microsoft Entra ID P1 または P2 のお客様向けの MIM サービスとポータル

手記

このチュートリアルでは、Contoso という会社のサンプル名と値を使用します。 これらを自分のものと置き換えます。 例えば:

- MIM サービスとポータル サーバー名 - mim.contoso.com

- SQL サーバー名 - contosoagl.contoso.com

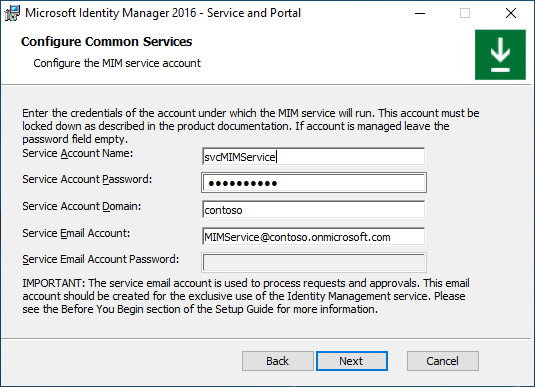

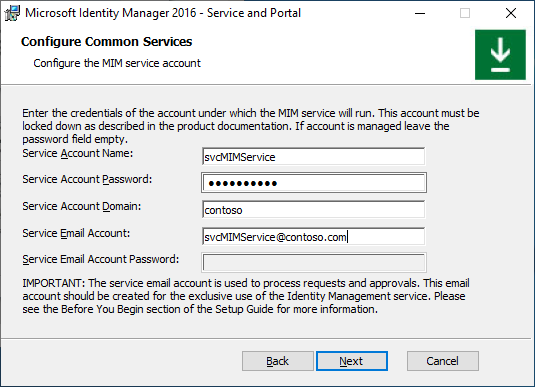

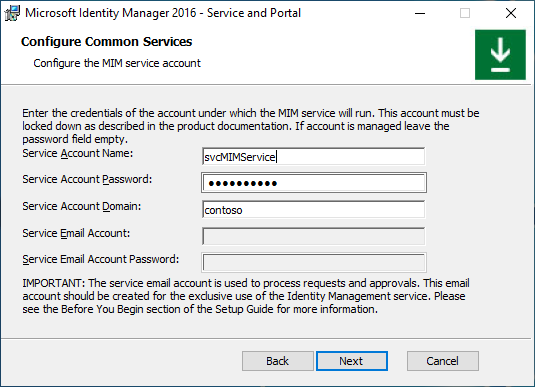

- サービス アカウント名 - svcMIMService

- ドメイン名 - contoso

- パスワード - Pass@word1

開始する前に

- このガイドは、Microsoft Entra ID P1 または P2 のライセンスが付与された組織に MIM サービスをインストールすることを目的としています。 組織に Microsoft Entra ID P1 または P2 がない場合、または Microsoft Entra ID を使用していない場合は、代わりに MIMのボリューム ライセンス エディション

インストール ガイドに従う必要があります。 - テナント サブスクリプションに Microsoft Entra ID P1 または P2 が含まれており、アプリの登録を作成できることを検証するための十分なアクセス許可を持つ Microsoft Entra ユーザー資格情報があることを確認します。

- Office 365 アプリケーション コンテキスト認証を使用する場合は、Microsoft Entra ID で MIM サービス アプリケーションを登録し、OFFICE 365 の MIM サービス メールボックスにアクセスするための MIM サービスのアクセス許可を付与するスクリプトを実行する必要があります。 後でインストール中に結果のアプリケーション ID とシークレットが必要になるので、スクリプト出力を保存します。

デプロイ オプション

デプロイの選択肢は、次の 2 つの条件によって異なります。

- MIM サービスを通常の Windows サービス アカウントとして実行するか、グループ管理サービス アカウント (gMSA) として実行するか

- MIM サービスが Exchange Server、Office 365、または SMTP サーバーを介して電子メールを送信するかどうか

使用可能なデプロイ オプション:

- オプション A: 通常のサービス アカウント + Exchange Server

- オプション B: 通常のサービス アカウント + Office 365 基本認証

- オプション C: 通常のサービス アカウント + Office 365 アプリケーション コンテキスト認証

- オプション D: 通常のサービス アカウント + SMTP

- オプション E: 通常のサービス アカウント + メール サーバーなし

- オプション F: グループ管理サービス アカウント + Exchange Server

- オプション G: グループ管理サービス アカウント + Office 365 基本認証

- オプション H: グループ管理サービス アカウント + Office 365 アプリケーション コンテキスト認証

- オプション I: グループ管理サービス アカウント + メール サーバーなし

手記

SMTP サーバー オプションは、通常のサービス アカウントと統合 Windows 認証でのみ機能し、Outlook アドインを承認に使用することはできません。

Office 365 アプリケーション コンテキスト認証の準備

ビルド 4.6.421.0 以降では、基本認証に加えて、MIM サービスは Office 365 メールボックスへのアプリケーション コンテキスト認証をサポートしています。 基本認証のサポート終了は 2019 年 9 月 20 日に発表されたため、通知の送信と承認応答の収集にはアプリケーション コンテキスト認証を使用することをお勧めします。

アプリケーション コンテキスト認証シナリオでは、Microsoft Entra ID でアプリケーションを登録し、パスワードの代わりに使用するクライアント シークレットを作成し、MIM サービス メールボックスにアクセスするためのアクセス許可をこのアプリケーションに付与する必要があります。 MIM サービスは、このアプリケーション ID とこのシークレットを使用して、Office 365 のメールボックスにアクセスします。 スクリプト (推奨) を使用するか、手動で Microsoft Entra ID でアプリケーションを登録できます。

Microsoft Entra 管理センターを使用したアプリケーションの登録

グローバル管理者ロールで、Microsoft Entra 管理センター にサインインします。

[Microsoft Entra] ブレードに移動し、[概要] セクションからテナント ID をコピーして保存します。

[アプリの登録] セクションに移動し、[新しい登録] ボタンクリックします。 アプリケーションに、たとえば MIM Service メールボックス クライアント アクセスのような名前を付け、[登録]をクリックします。

アプリケーションが登録されたら、アプリケーション (クライアント) ID 値をコピーして保存します。

API のアクセス許可 セクションに移動し、アクセス許可名の右にある 3 つのドットをクリックし、User.Read アクセス許可を取り消すために、[アクセス許可の削除]を選択します。 このアクセス許可を削除することを確認します。

[アクセス許可の追加] ボタンをクリックします。 組織が使用する API に切り替え、"Office" と入力します。 Office 365 Exchange Online と アプリケーションのアクセス許可の種類を選択します。 "full" と入力し、full_access_as app を選択します。 [アクセス許可の追加] ボタンをクリックします。

アクセス許可が追加され、管理者の同意が付与されていないことが表示されます。 [アクセス許可の追加] ボタンの横にある [管理者の同意の付与] ボタンをクリックします。

証明書とシークレット に移動し、新しいクライアント シークレット追加することを選択します。 シークレットの有効期限を選択した場合は、別のシークレットを使用するために、有効期限に近い MIM サービスを再構成する必要があります。 アプリケーション シークレットをローテーションする予定がない場合は、[しない] を選択します。 シークレットに名前を付け (例: MIM サービス)、[追加] ボタンをクリックします。 ポータルにシークレット値が表示されます。 この値 (シークレット ID ではない) をコピーして保存します。 インストーラーに必要なテナント ID、アプリケーション ID、アプリケーション シークレットが用意されたので、MIM サービスとポータルのインストールを続行できます。 さらに、新しく登録されたアプリケーションのアクセスを MIM サービス メールボックスのみに制限することもできます (full_access_as_app は、組織内のすべてのメールボックスへのアクセスを許可します)。 そのためには、アプリケーション アクセス ポリシーを作成する必要があります。 このガイド

従って、アプリケーションのアクセスを MIM サービス メールボックスのみに制限します。 配布またはメールが有効なセキュリティ グループを作成し、そのグループに MIM サービス メールボックスを追加する必要があります。 次に、PowerShell コマンドを実行し、Exchange Online 管理者の資格情報を指定します。 New-ApplicationAccessPolicy ` -AccessRight RestrictAccess ` -AppId "<your application ID from step 5>" ` -PolicyScopeGroupId <your group email> ` -Description "Restrict MIM Service app to members of this group"

PowerShell スクリプトを使用したアプリケーションの登録

Create-MIMMailboxApp.ps1 スクリプトは、Scripts.zip/Scripts/Service and Portal、または Service と Portal.zip\Service and Portal\Program Files\Microsoft Forefront Identity Manager\2010\Service\Scriptsにあります。

MIM サービス メールボックスが国または政府機関のクラウドでホストされていない限り、スクリプトに渡す必要がある唯一のパラメーターは、MIMService@contoso.onmicrosoft.comなどの MIM サービスの電子メールです。

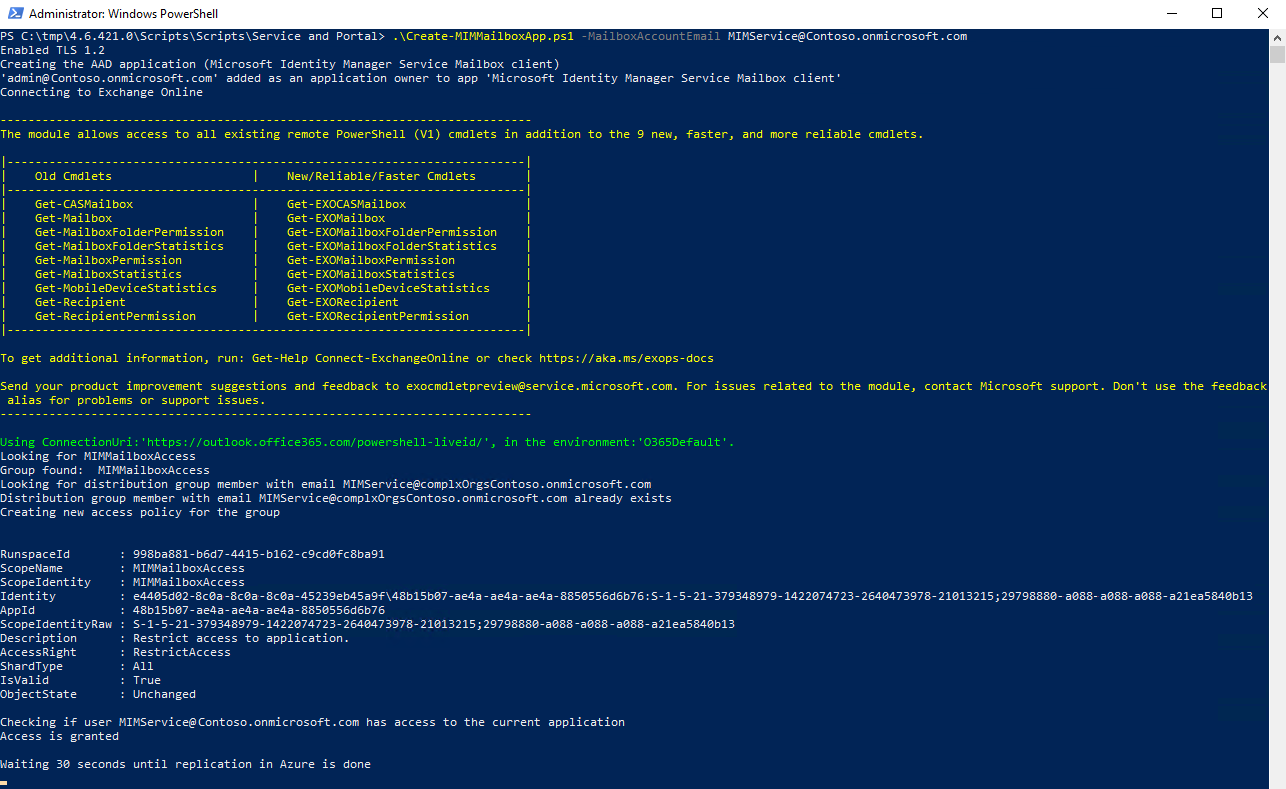

PowerShell ウィンドウから、-MailboxAccountEmail <電子メール> パラメーターで Create-MIMMailboxApp.ps1 を開始し、MIM サービスの電子メールを指定します。

./Create-MIMMailboxApp.ps1 -MailboxAccountEmail <MIM Service email>

資格情報の入力を求められたら、Microsoft Entra 全体管理者の資格情報を入力して、Azure にアプリケーションを登録します。

アプリケーションが登録されると、別のポップアップが Exchange Online 管理者の資格情報を要求して、アプリケーション アクセス ポリシーを作成します。

アプリケーションの登録が成功すると、スクリプトの出力は次のようになります。

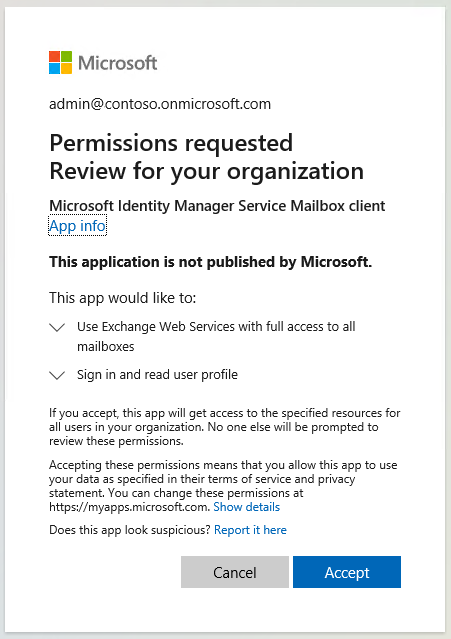

アプリケーションの登録後に 30 秒の遅延が発生し、レプリケーションの問題を回避するためにブラウザー ウィンドウが開きます。 Microsoft Entra テナント管理者の資格情報を入力し、アプリケーションに MIM サービス メールボックスへのアクセス権を付与する要求を受け入れます。 ポップアップ ウィンドウは次のようになります。

[同意する] ボタンをクリックすると、Microsoft 365 管理センターにリダイレクトされます。 ブラウザー ウィンドウを閉じて、スクリプトの出力を確認できます。

APPLICATIONId、TenantId、および ClientSecret の値は、MIM サービスおよびポータル インストーラーで必要になる値としてコピーします。

MIM サービスとポータルのデプロイ

一般的なデプロイ手順

インストーラーのログを保持する一時ディレクトリ (c:\miminstall など) を作成します。

管理者特権でのコマンド プロンプトを起動し、MIM サービス インストーラー バイナリ フォルダーに移動して、次のコマンドを実行します。

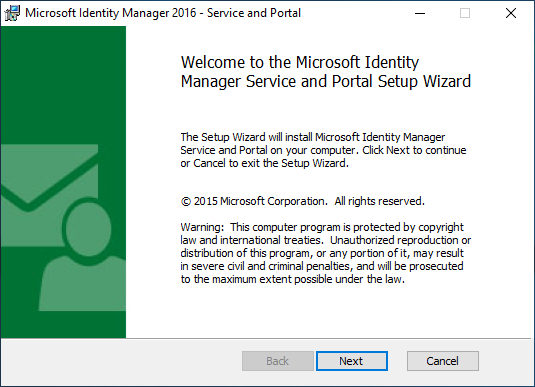

msiexec /i "Service and Portal.msi" /lvxi* c:\miminstall\log.txtようこそ画面で、[次へ]をクリックします。

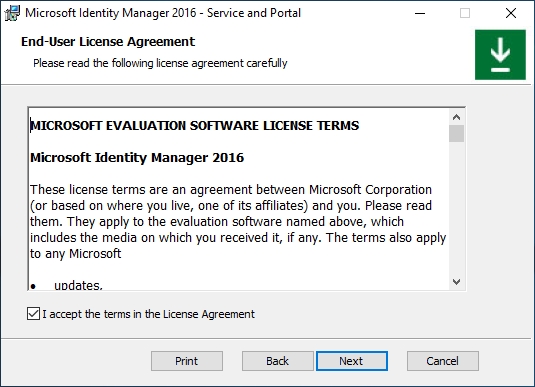

ライセンス条項に同意する場合は、End-User 使用許諾契約書 確認し、次の をクリックします。

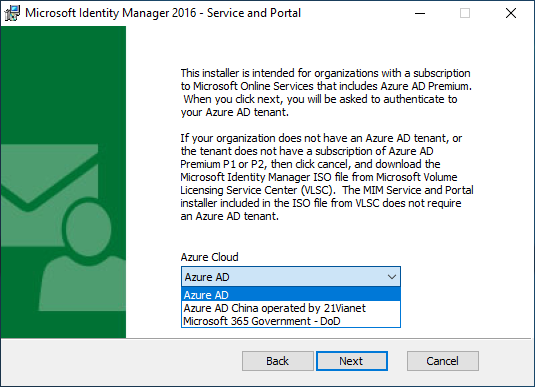

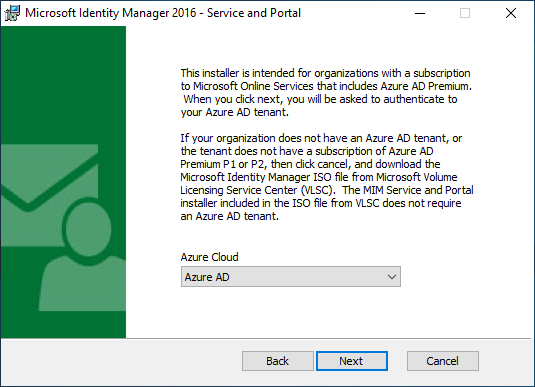

国内クラウドは、Azure の分離されたインスタンスです。 テナントがホストされている Azure Cloud インスタンスを選択し、[次へ]

クリックします。

国または政府のクラウドを使用していない組織は、グローバル インスタンスである Microsoft Entra ID を選択する必要があります。

Azure インスタンスが選択された画面イメージ

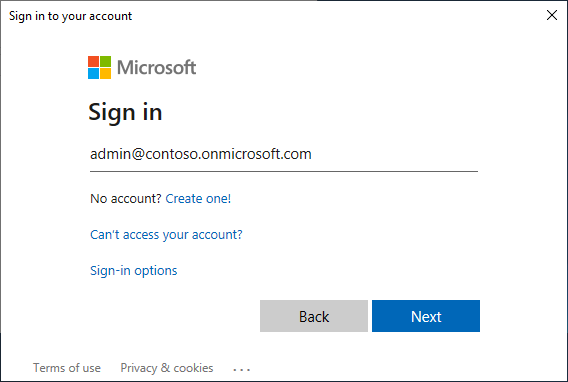

適切なクラウドを選択すると、インストーラーによって、そのテナントに対する認証が求められます。 ポップアップ ウィンドウで、そのテナント内のユーザーの Microsoft Entra ユーザー資格情報を指定して、テナントのサブスクリプション レベルを検証します。 Microsoft Entra ユーザー名を入力し、[次へ]をクリックします。

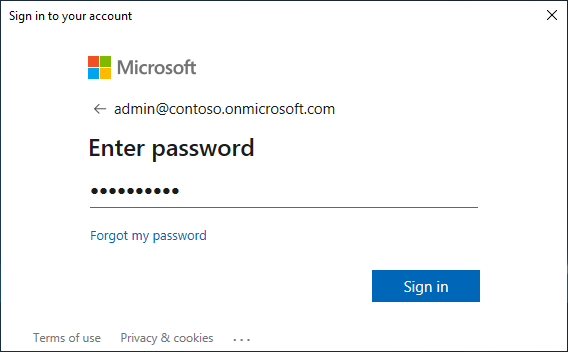

パスワードを入力して、サインインをクリックします。

インストーラーで Microsoft Entra ID P1 または別のサブスクリプション (Microsoft Entra ID P1 または P2 を含む) が見つからない場合は、ポップアップ エラーが表示されます。 ユーザー名が正しいテナントであることを確認し、インストーラーのログ ファイルで詳細を確認します。

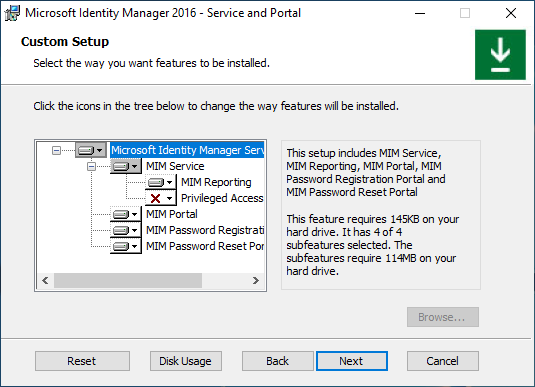

ライセンスチェックが完了したら、MIM サービスとポータルコンポーネントを選択してインストールし、[次へ

クリックします。 MIM サービス コンポーネント選択画面のイメージ

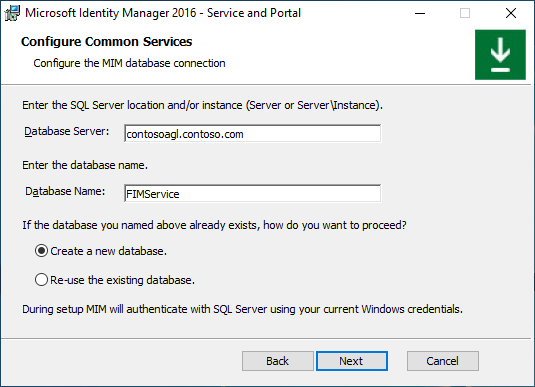

SQL サーバーとデータベース名を指定します。 以前の MIM バージョンからアップグレードする場合は、既存のデータベースを再利用することを選択します。 SQL フェールオーバー クラスターまたは可用性グループ リスナー Always-On 使用してインストールする場合は、クラスターまたはリスナー名を指定します。 [次へ]をクリックします。

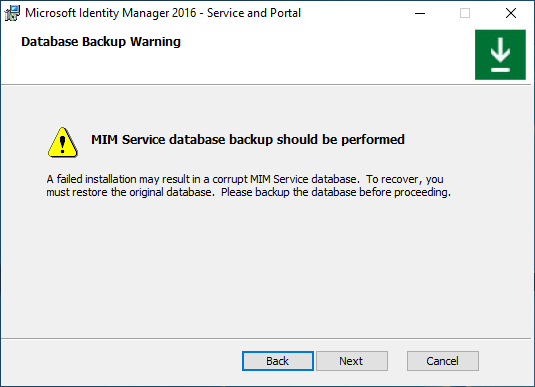

既存のデータベースを使用して MIM をインストールすると、警告が表示されます。 [次へ]をクリックします。

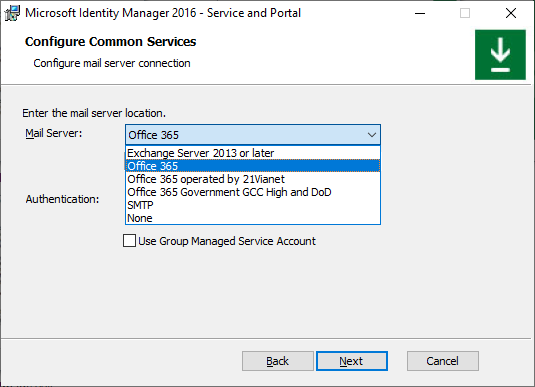

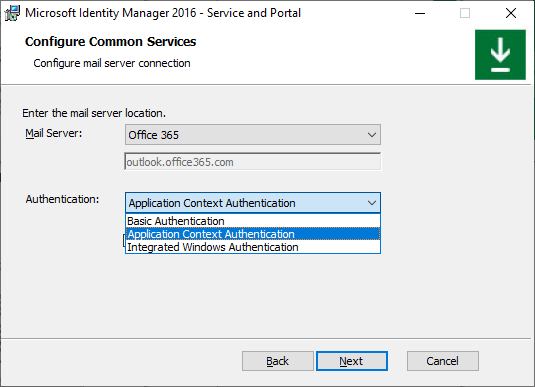

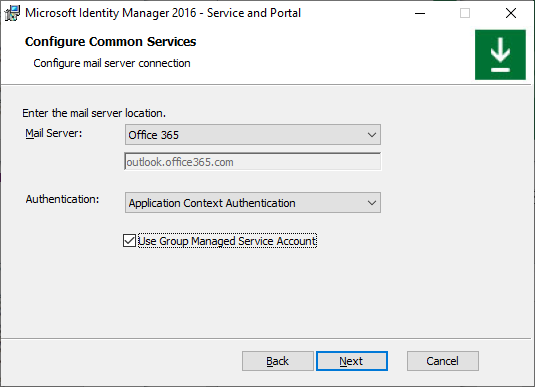

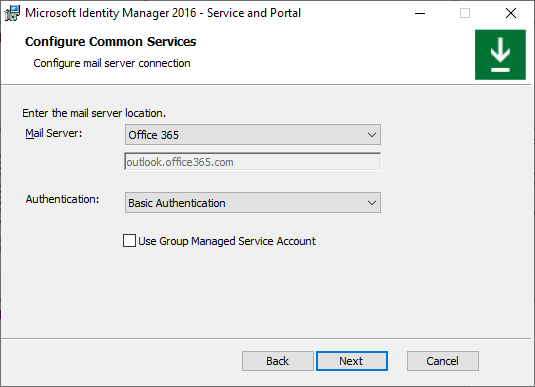

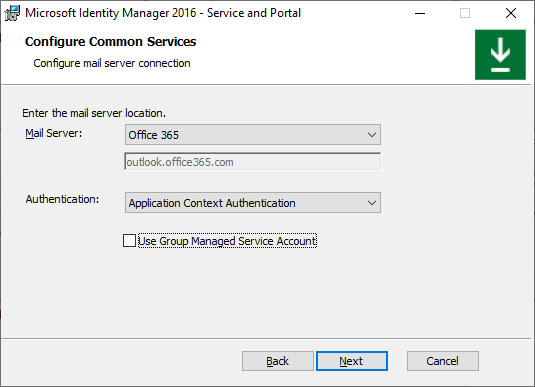

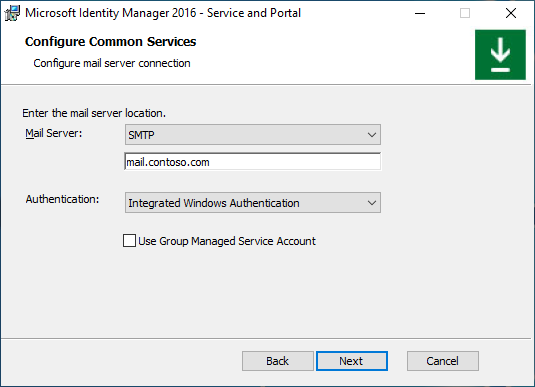

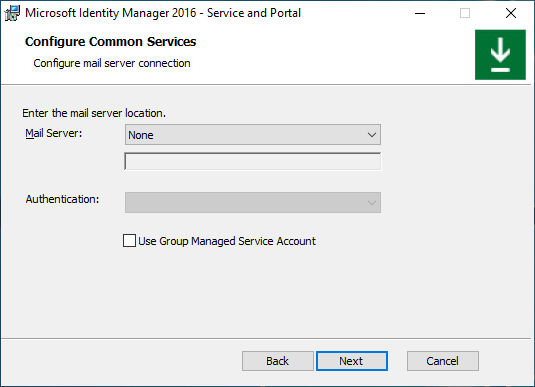

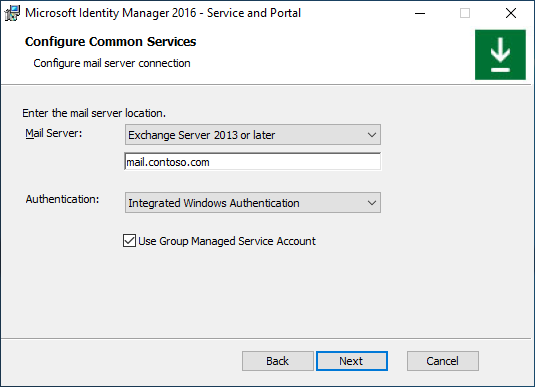

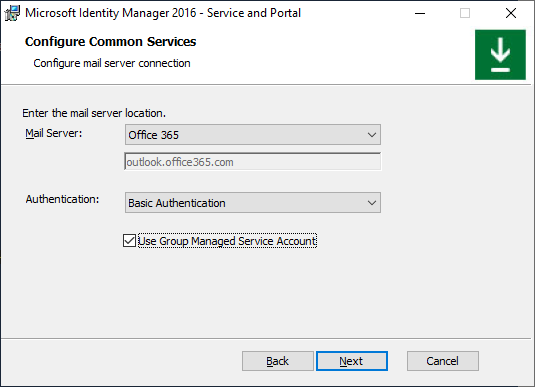

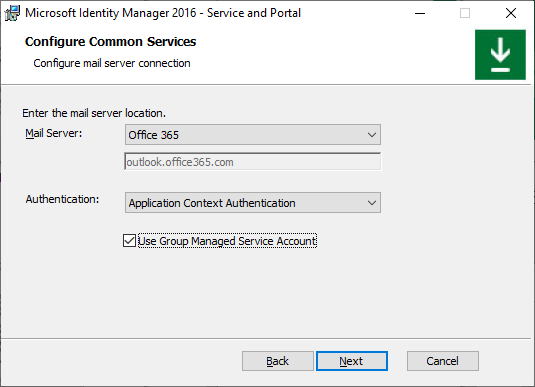

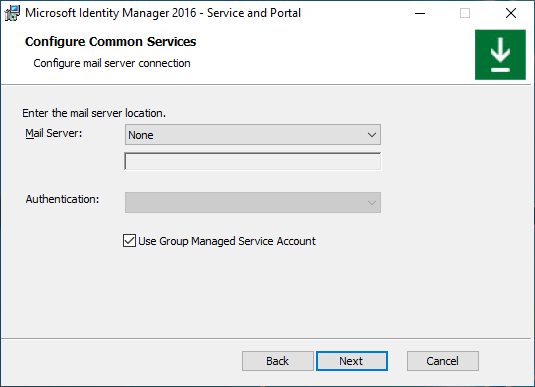

メール サーバーの種類と認証方法の組み合わせを選択します (オプション A から I、以下を参照)

Group-Managed サービス アカウントを使用して MIM サービスをインストールする場合は、対応するチェック ボックスをオンにします。それ以外の場合は、このチェック ボックスをオフのままにします。 [次へ]をクリックします。

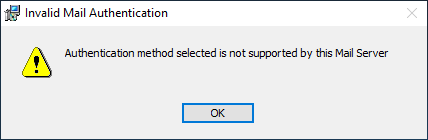

メール サーバーの種類と認証方法の互換性のない組み合わせを選択した場合は、[次へ] をクリックすると、ポップアップ エラーが表示されます。

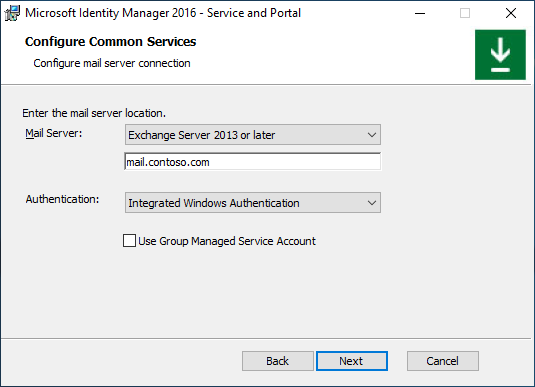

オプション A. 通常のサービス アカウント + Exchange Server

[

共通サービス の構成] ページで、Exchange Server 2013 以降 と、統合 Windows 認証を選択します。 Exchange サーバーのホスト名を入力します。 [グループ管理サービス アカウントの使用] チェックボックスは オフのままにします。 次へ をクリックします。

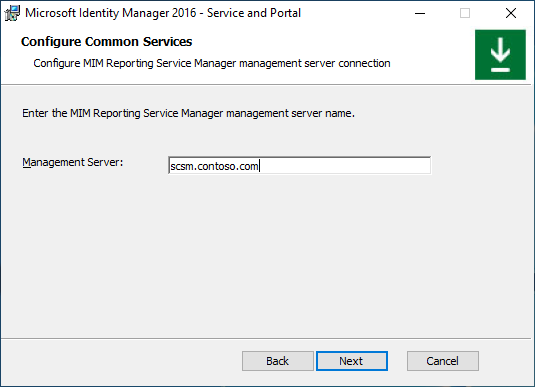

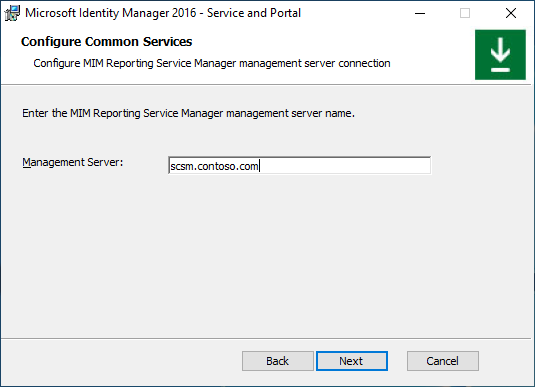

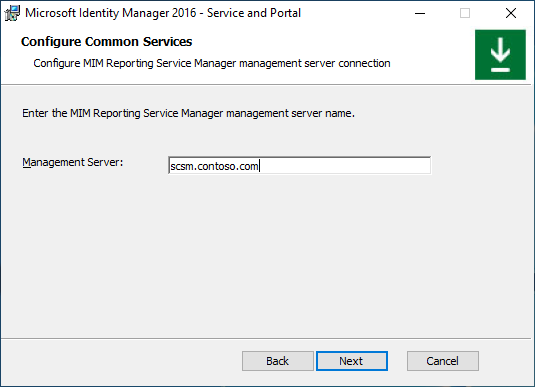

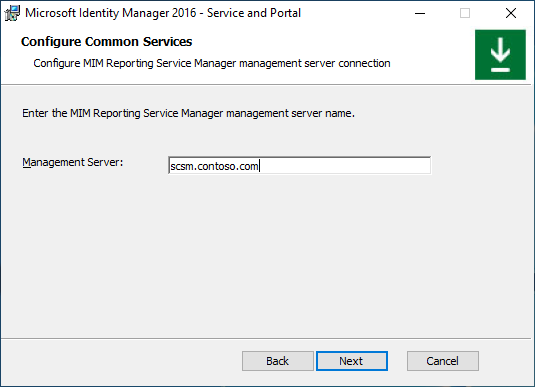

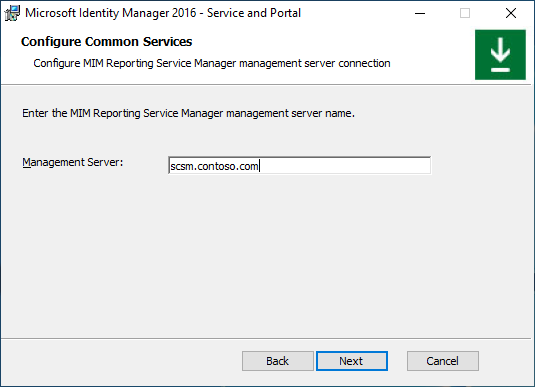

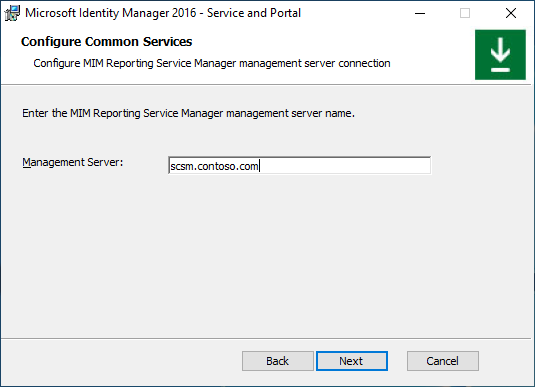

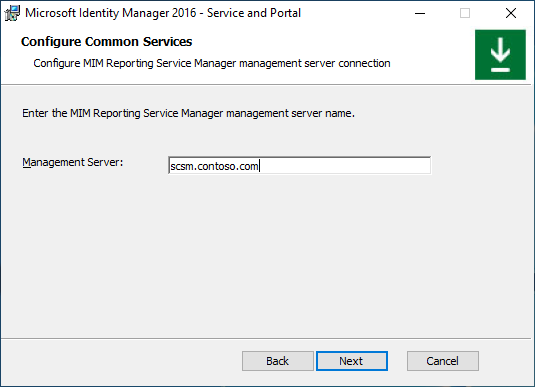

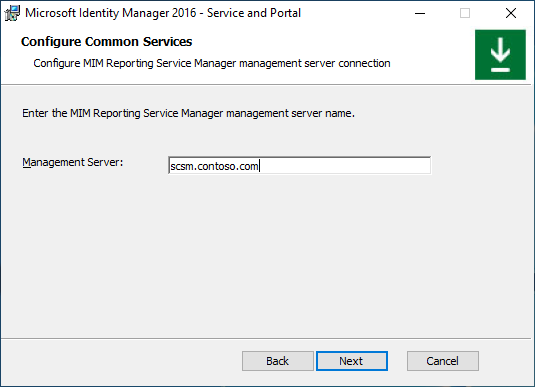

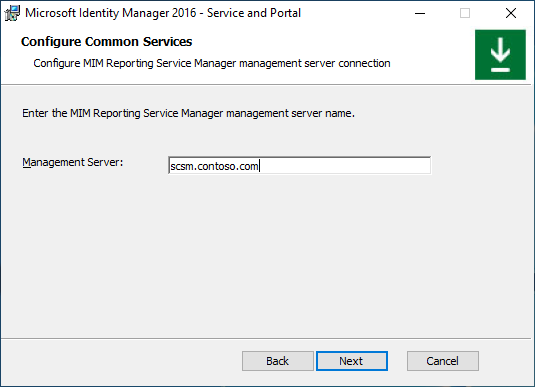

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

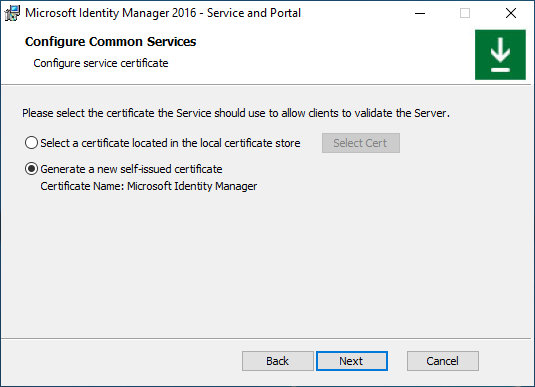

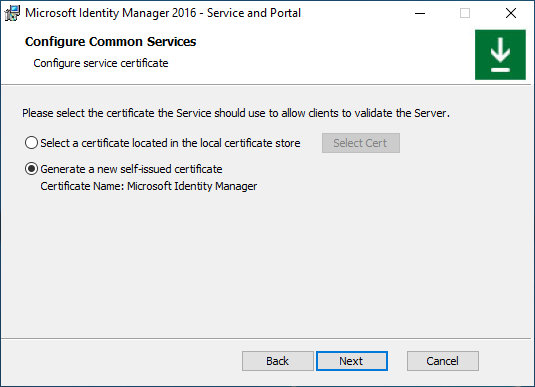

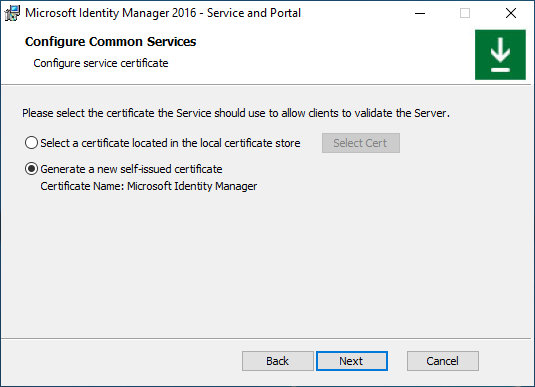

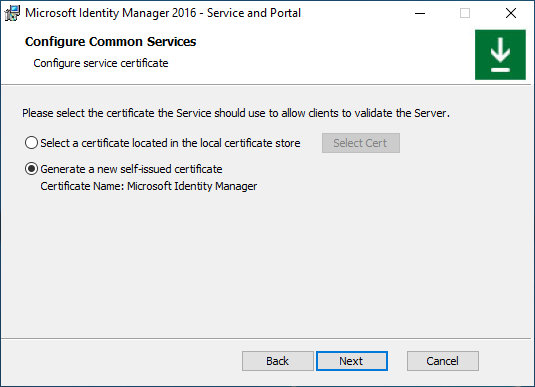

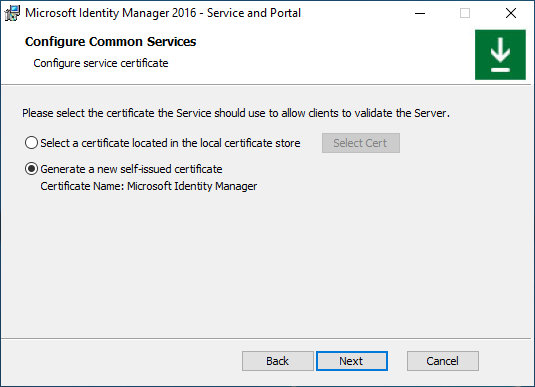

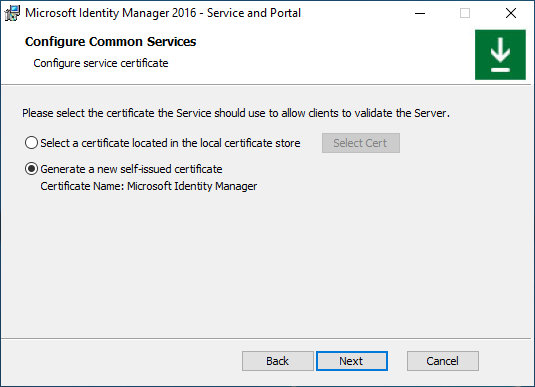

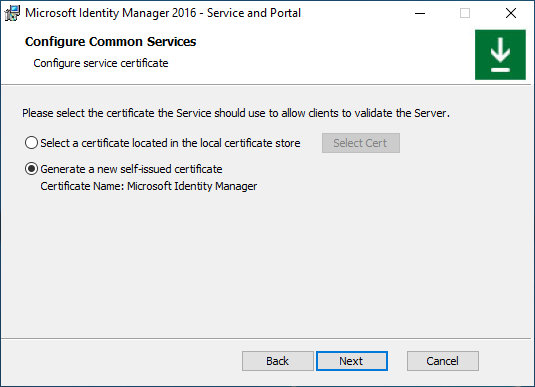

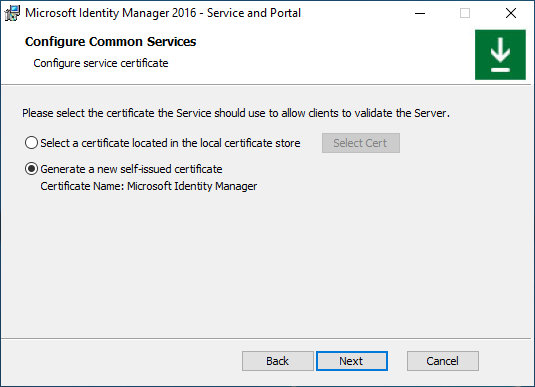

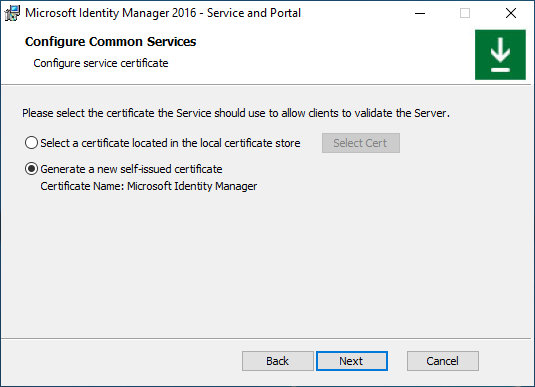

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次をクリックします。

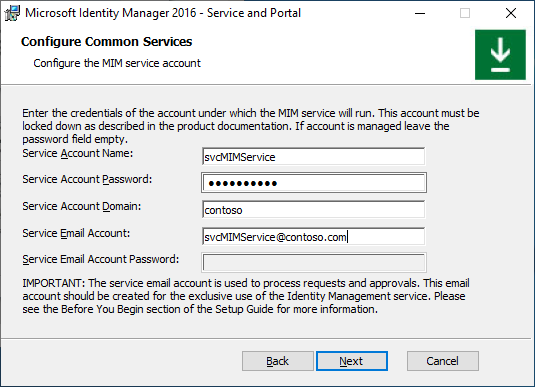

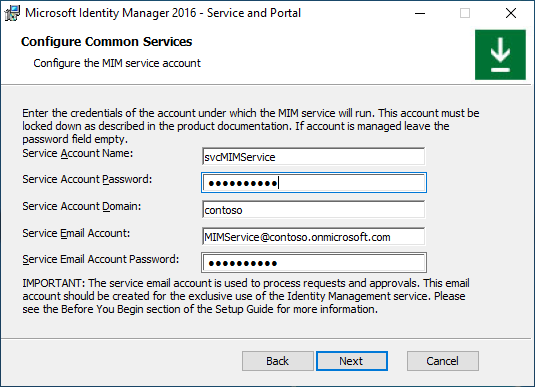

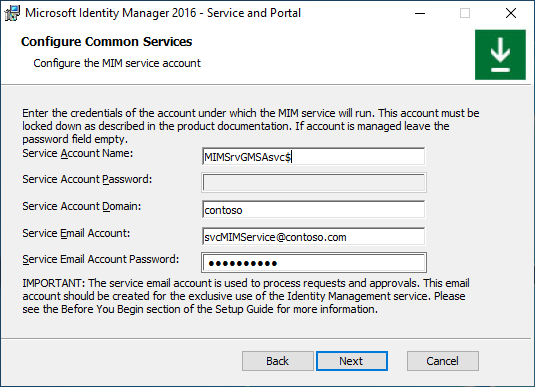

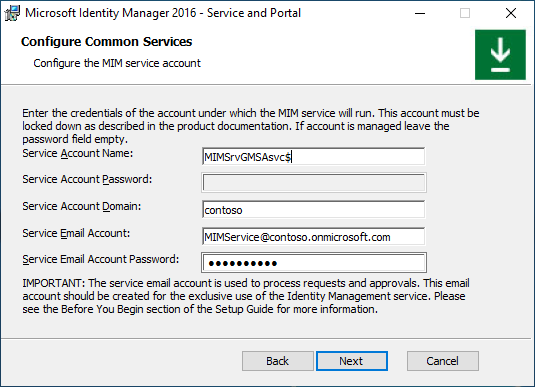

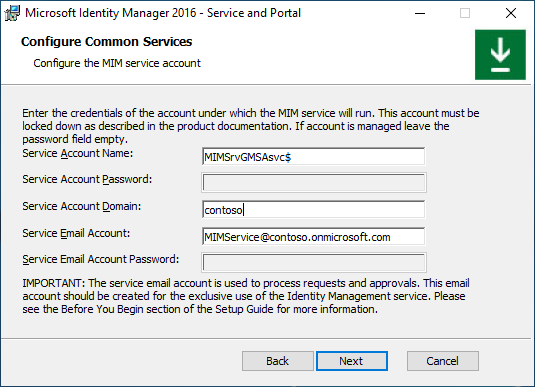

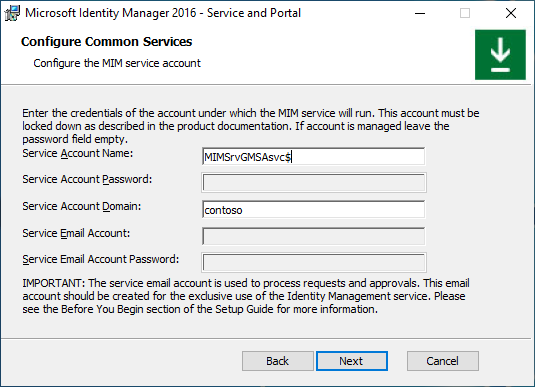

MIM サービス アカウント名とパスワード、ドメイン名、MIM サービス メールボックスの SMTP アドレスを入力します。 [次へ]をクリックします。

オプション B. 通常のサービス アカウント + Office 365 基本認証

[一般的なサービス の構成] ページで、Office 365 メールサービスを選択し、基本認証を行います。 [グループ管理サービス アカウントの使用] チェックボックスは オフのままにします。 次をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次へ をクリックします。

MIM サービス アカウント名とパスワード、ドメイン名、MIM サービスの Office 365 メールボックス SMTP アドレス、MIM サービス メールボックス Microsoft Entra パスワードを入力します。 [次] をクリックします。

オプション C. 通常のサービス アカウント + Office 365 アプリケーション コンテキスト認証

[

共通サービス の構成] ページで、Office 365 メール サービス選択し、アプリケーション コンテキスト認証を します。 [グループ管理サービス アカウントの使用] チェックボックスは オフのままにします。 [次へ]をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

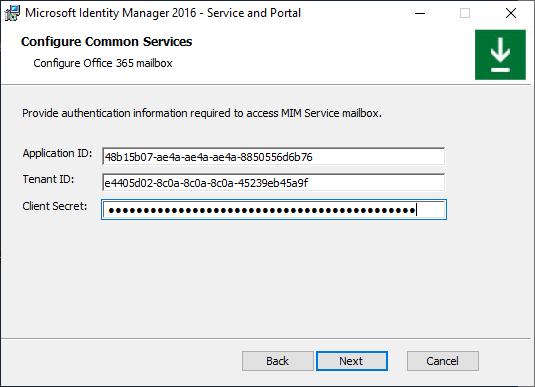

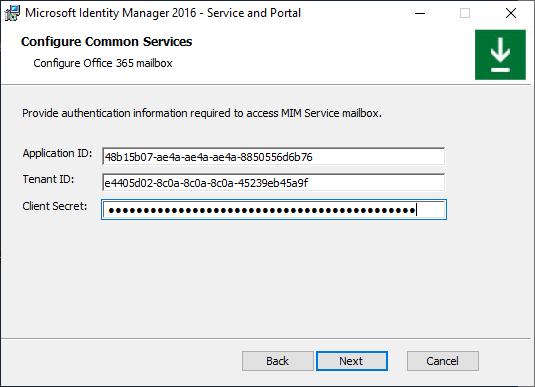

前にスクリプトによって生成された Microsoft Entra アプリケーション ID、テナント ID、クライアント シークレットを指定します。 次をクリックします。

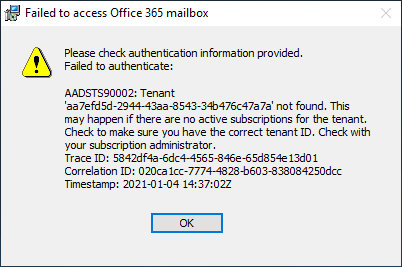

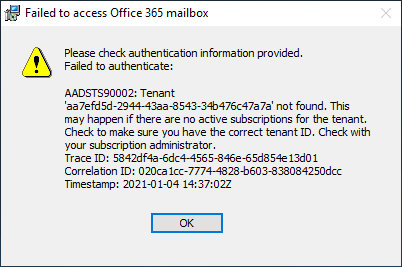

インストーラーがアプリケーション ID またはテナント ID を検証できない場合は、次のエラーが表示されます。

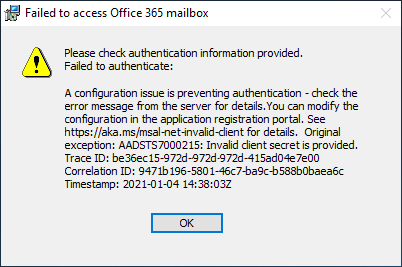

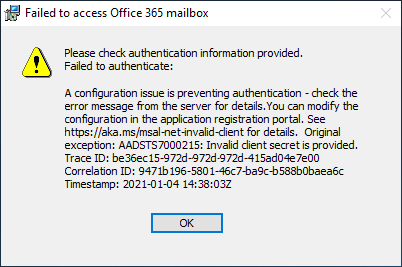

インストーラーが MIM サービス メールボックスにアクセスできない場合は、別のエラーが表示されます。

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次をクリックします。

MIM サービス アカウント名とパスワード、ドメイン名、MIM サービスの Office 365 メールボックス SMTP アドレスを入力します。 次 をクリックします。

オプション D. 通常のサービス アカウント + SMTP サーバー

[共通サービス の構成] ページで、SMTP を選択し、統合 Windows 認証 を選択します。 SMTP サーバーのホスト名を入力します。 [グループ管理サービス アカウントの使用] チェックボックスは オフのままにします。 「次」をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次をクリックします。

MIM サービス アカウント名とパスワード、ドメイン名、MIM サービス SMTP アドレスを入力します。 [次] をクリックします。

オプション E. 通常のサービス アカウント + メール サーバーなし

[共通サービス の構成] ページで、サーバーの種類 [なし] 選択します。 [グループ管理サービス アカウントの使用] チェックボックスは オフのままにします。 [次へ]をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次をクリックします。

MIM サービス アカウント名とパスワード、ドメイン名を入力します。 「次」をクリックします。

オプション F. グループ管理サービス アカウント + Exchange Server

[一般的なサービス の構成] ページで、Exchange Server 2013 以降 と 統合 Windows 認証を選択します。 Exchange サーバーのホスト名を入力します。 グループ管理サービスアカウントを使用するオプション を有効にします。 [次へ]をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次をクリックします。

MIM サービス グループ管理サービス アカウント名、ドメイン名、MIM サービス メールボックス SMTP アドレス、パスワードを入力します。 [次] をクリックします。

オプション G. グループ管理サービス アカウント + Office 365 基本認証

[一般的なサービス の構成] ページで、Office 365 メール サービス を選択し、基本認証を行います。 グループ管理サービス アカウント [使用] オプション [] を有効にします。 [次へ]をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSM サーバー名画面イメージの

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次へをクリックします。

MIM サービス グループ管理サービス アカウント名、ドメイン名、MIM サービスの Office 365 メールボックス SMTP アドレス、MIM サービス アカウントの Microsoft Entra パスワードを入力します。 [次] をクリックします。

オプション H. グループ管理サービス アカウント + Office 365 アプリケーション コンテキスト認証

[

共通サービス の構成] ページで、Office 365 メール サービス選択し、アプリケーション コンテキスト認証を します。 [グループ管理サービス アカウントの使用] オプションを有効にします。 「次へ」をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

SCSMサーバー名の画面画像

前にスクリプトによって生成された Microsoft Entra アプリケーション ID、テナント ID、クライアント シークレットを指定します。 次をクリックします。

インストーラーがアプリケーション ID またはテナント ID を検証できない場合は、次のエラーが表示されます。

インストーラーが MIM サービス メールボックスにアクセスできない場合は、別のエラーが表示されます。

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 「次」をクリックします。

MIM サービス グループ管理サービス アカウント名、ドメイン名、MIM サービス Office 365 メールボックス SMTP アドレスを入力します。 「次をクリックします。」

オプション I. グループ管理サービス アカウント + メール サーバーなし

[共通サービス の構成] ページで、サーバーの種類 [なし] 選択します。 グループ管理サービス アカウント使用 オプション を有効にします。 「次」をクリックします。

MIM レポート コンポーネントをインストールする場合は、「System Center Service Manager 管理サーバー名」と入力し、[次 ] をクリックします。

System Center Service Manager 2019 を使用して TLS 1.2 のみの環境に MIM レポート コンポーネントをインストールする場合は、証明書のサブジェクトで MIM サーバーホスト名を持つ SCSM サーバーによって信頼される証明書を選択します。それ以外の場合は、新しい自己署名証明書を生成することを選択します。 次にをクリックします。

MIM サービス グループ管理サービス アカウント名、ドメイン名を入力します。 [次へ]をクリックします。

一般的なデプロイ手順。 継続

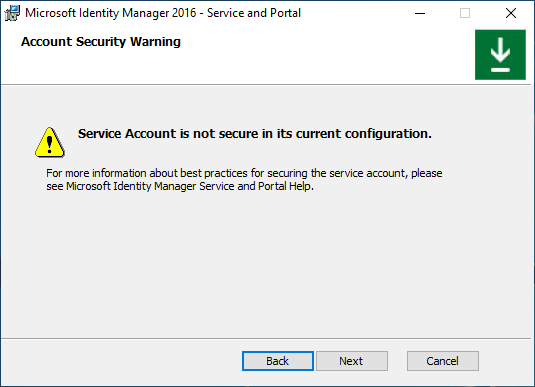

MIM サービス アカウントがローカル ログオンの拒否に制限されていない場合は、警告メッセージが表示されます。 [次] をクリックします。

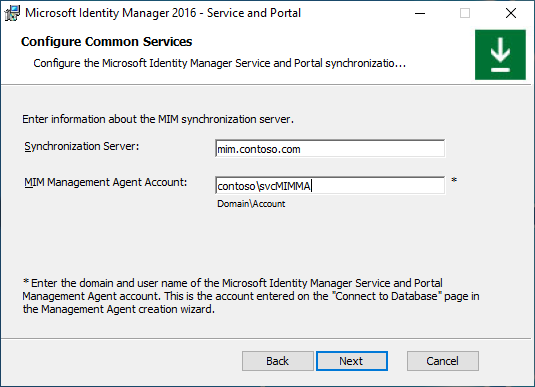

MIM 同期サーバーのホスト名を入力します。 MIM 管理エージェント アカウント名を入力します。 Group-Managed サービス アカウントを使用して MIM 同期サービスをインストールする場合は、contoso\MIMSyncGMSAsvc$など、アカウント名にドル記号

追加します。 次をクリックします。

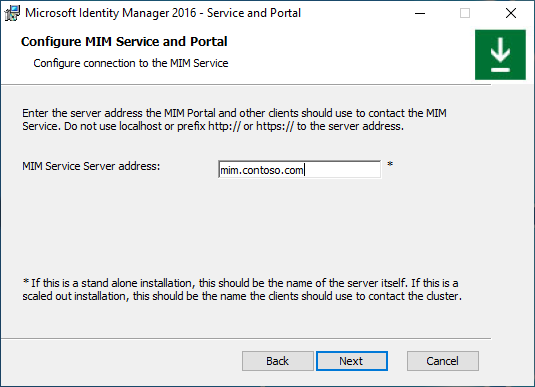

MIM サービス サーバーのホスト名を入力します。 ロード バランサーを使用して MIM サービス ペイロードのバランスを取る場合は、クラスターの名前を指定します。 [次] をクリックします。

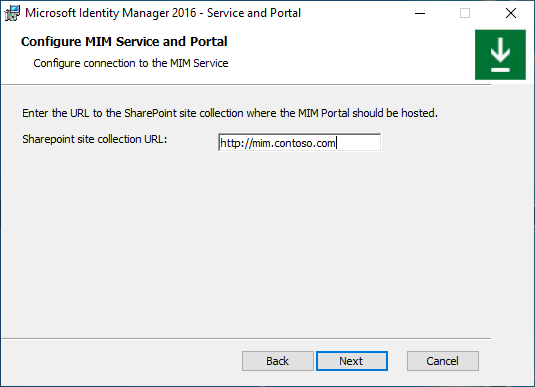

SharePoint サイト コレクション名を指定します。 http://localhost は必ず適切な値に置き換えてください。 次 をクリックします。

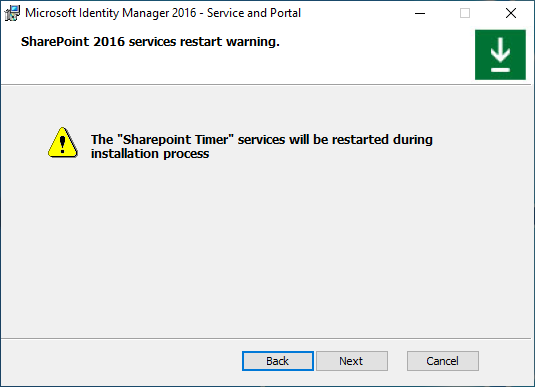

警告が表示されます。 次へをクリックします。

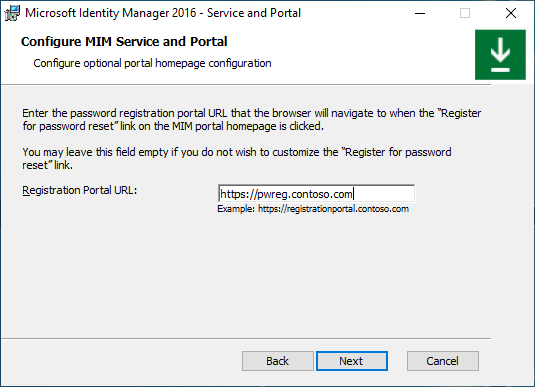

パスワード登録 Web サイト Self-Service インストールする場合 (パスワード リセットに Microsoft Entra ID を使用している場合は必要ありません)、ログオン後に MIM クライアントがリダイレクトされる URL を指定します。 「次」をクリックします。

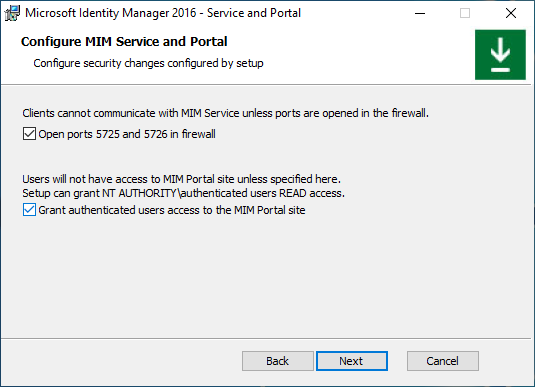

ファイアウォールでポート 5725 と 5726 を開く場合はチェック ボックスをオンにし、認証されたすべてのユーザーに MIM ポータルへのアクセスを許可するチェック ボックスをオンにします。 次に をクリックします。

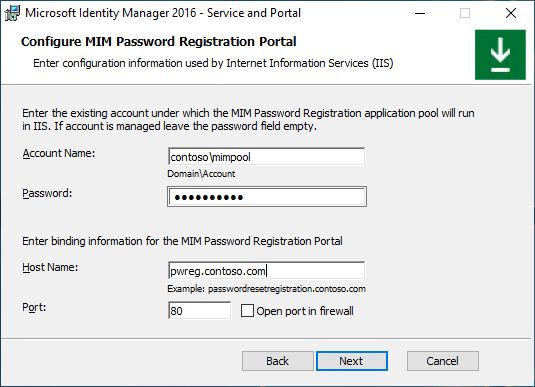

パスワード登録 Web サイト Self-Service インストールする場合 (パスワード リセットに Microsoft Entra ID を使用している場合は不要)、アプリケーション プール アカウント名とそのパスワード、ホスト名、Web サイトのポートを設定します。 必要に応じて、ファイアウォールでポートを開く オプションを有効にします。 「次」をクリックします。

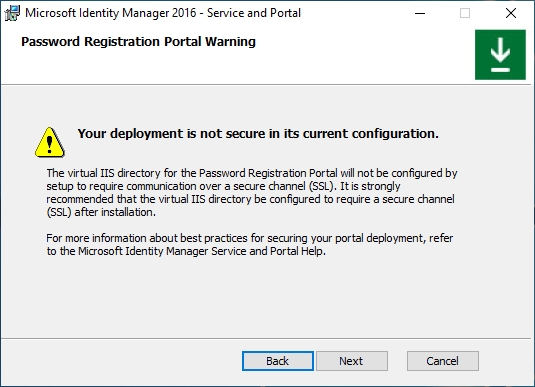

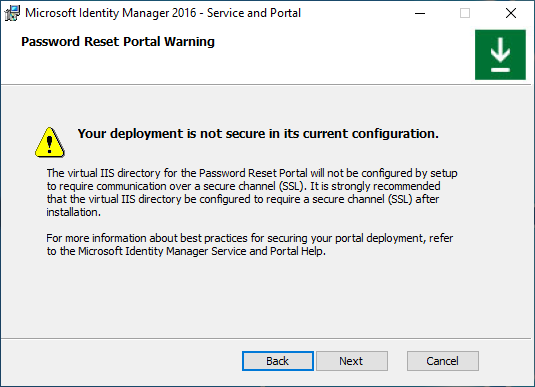

警告が表示されます- それを読み、次

クリックします。

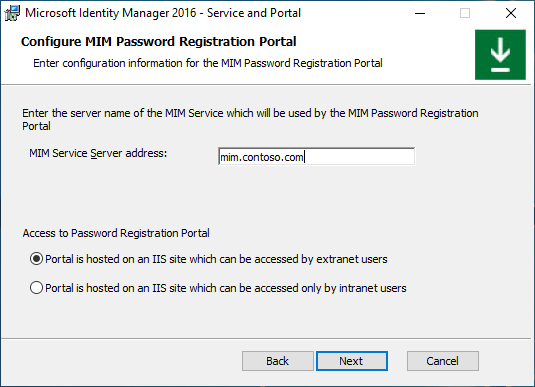

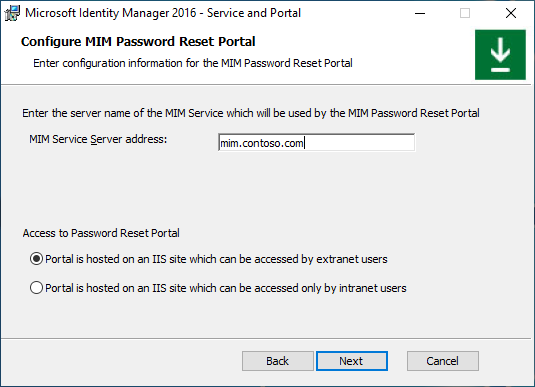

次の MIM パスワード登録ポータルの構成画面で、パスワード登録ポータルの MIM サービス サーバー アドレスを入力し、イントラネット ユーザーがこの Web サイトにアクセスできるかどうかを選択します。 次をクリックします。

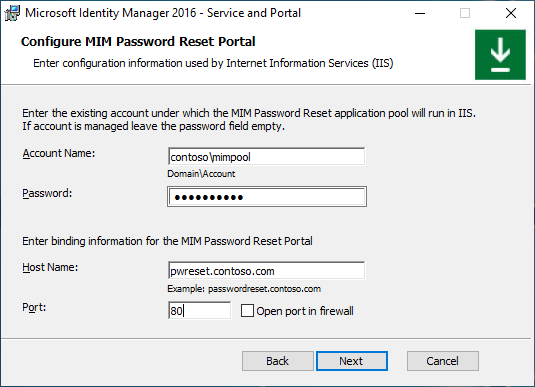

パスワード リセット Web サイト Self-Service インストールする場合は、アプリケーション プール アカウント名とそのパスワード、ホスト名、および Web サイトのポートを設定します。 必要に応じて、ファイアウォールでポートを開く オプションを有効にします。 次をクリックします。

警告が表示されます- それを読み、次

クリックします。

次の MIM パスワード リセット ポータルの構成画面で、パスワード リセット ポータルの MIM サービス サーバー アドレスを入力し、イントラネット ユーザーがこの Web サイトにアクセスできるかどうかを選択します。 [次へ]をクリックします。

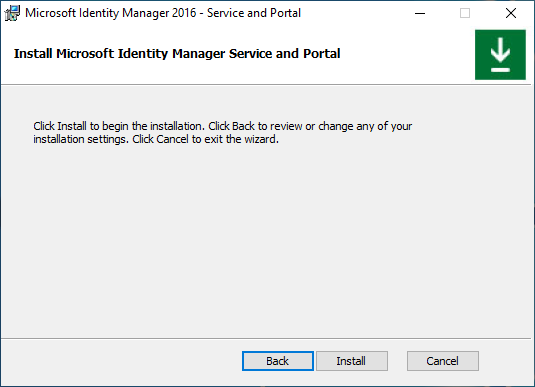

すべてのプレインストール定義の準備ができたら、[インストール] をクリックして、選択した Service および Portal コンポーネントのインストールを開始します。 最終的な MIM サービスとポータルのインストール画面イメージ

インストール後のタスク

インストールが完了したら、MIM ポータルがアクティブであることを確認します。

Internet Explorer を起動し、

http://mim.contoso.com/identitymanagementの MIM ポータルに接続します。 このページへの最初のアクセスには、少し時間がかかる場合があることに注意してください。- 必要に応じて、MIM サービスとポータルをインストールしたユーザーとして Internet Explorer に対して認証します。

Internet Explorer で、[インターネット オプション]を開き、[セキュリティ] タブに変更し、サイトがまだ存在しない場合は、ローカル イントラネット ゾーンに追加します。 [インターネット オプション] ダイアログボックスを閉じます。

Internet Explorer で、[設定]を開き、[互換性ビューの設定] タブに変更し、[互換表示] [イントラネット サイトの表示] チェック ボックスをオフにします。 互換性ビュー ダイアログを閉じます。

管理者以外のユーザーが MIM ポータルにアクセスできるようにします。

- Internet Explorer を使用して、MIM ポータルで、管理ポリシー規則をクリックします。

- 管理ポリシールール を検索します。[ユーザー管理] ユーザーは、の自身の属性を読み取ることができます。

- この管理ポリシールールを選択し、ポリシーが無効のチェックを外します。

- [OK] をクリックし、[送信] をクリックします。

手記

省略可能: この時点で、MIM アドインと拡張機能と言語パックをインストールできます。