ランサムウェアの攻撃者は、ファイル、データベース、およびその他の種類のサーバーにあるオンプレミス データも確認するため、そのデータを保護する最善の方法の 1 つは、データを Microsoft 365 テナントに移行することです。 そうすると、バージョン管理、ごみ箱、アイテム保管ライブラリなどの組み込みの軽減策および回復機能によって保護できます。

Microsoft 365 テナントの機密情報をさらに保護するには:

- 機密情報を見つけます。

- 厳密なアクセス許可を実装し、幅広いアクセスを排除します (書き込み、編集、および削除できるユーザーが多すぎるのを防ぎます)。

- 機密情報を保護します。

注:

Microsoft 365 テナントでの情報保護の詳細な展開ガイダンスについては、「データ プライバシー規制のための情報保護の展開」を参照してください。 データ プライバシー規制を対象としていますが、ガイダンスの多くはランサムウェア防止にも適用されます。

機密情報を見つける

最初のタスクは、テナント内の機密情報の種類と場所を特定することです。これには、次の種類が含まれます。

- 機密

- 所有権または知的財産

- 個人を特定する情報の保護を指定する地域規制 (PII)

- IT 復旧計画

機密情報の種類ごとに、次の情報を確認します。

組織への情報の使用

身代金のために保持された場合の金銭的価値の相対的な尺度 (高、中、低など)

OneDrive や SharePoint フォルダーなどの現在の位置、または Microsoft Teams チームなどのコラボレーションの場

現在のアクセス許可は、次の要素で構成されます。

アクセス権を持つユーザー アカウント

アクセス権を持つ各アカウントに許可されるアクション

機密情報を含む場所に対する厳密なアクセス許可の実装

Microsoft 365 テナント内での厳密なアクセス許可の実装は、位置とコミュニケーションの場に対する最小特権の原則を使用します。Microsoft 365 では、通常、OneDrive フォルダー、SharePoint サイトとフォルダー、およびチームです。

幅広いアクセス権を持つファイル ストレージの場所やチーム (組織内の全員の既定値など) を作成する方が簡単ですが、機密情報の場合、許可されるユーザー アカウントと許可されるアクションは、コラボレーションとビジネスの要件を満たすために必要な最小のセットに制限する必要があります。

ランサムウェア攻撃者がテナントに侵入すると、管理者ロール アカウントや機密情報にアクセスできるユーザー アカウントなど、テナント全体でより広い範囲のアクセス許可を持つユーザー アカウントの資格情報を侵害することにより、特権をエスカレートしようとします。

この典型的な攻撃者の行動に基づいて、攻撃者には 2 つの難易度があります。

- 低: テナント全体への広範なアクセスのため、攻撃者はアクセス許可の低いアカウントを使用して機密情報を発見する可能性があります。

- 高: 厳密なアクセス許可のため、攻撃者はアクセス許可の低いアカウントを使用して機密情報を発見することはできません。 機密情報のある場所にアクセスできるアカウントの資格情報を特定して侵害することにより、アクセス許可をエスカレートする必要がありますが、その場合、限られた一連のアクションしか実行できない可能性があります。

機密情報については、できるだけ難易度を高くする必要があります。

次の手順で、テナントに厳密なアクセス許可を確保できます。

- 機密情報を見つけるための取り組みから、機密情報の場所のアクセス許可を確認します。

- コラボレーションとビジネスの要件を満たしながら機密情報に厳格なアクセス許可を実装し、影響を受けるユーザーに通知します。

- ユーザーの変更管理を実行して、機密情報の将来の場所が作成され、厳格なアクセス許可で維持されるようにします。

- 機密情報の場所を監査および監視して、広範なアクセス許可が付与されていないことを確認します。

詳細なガイダンスについては、「安全なファイル共有と Microsoft Teams とのコラボレーションの設定」を参照してください。 機密情報に対する厳格なアクセス許可を持つコミュニケーションおよびコラボレーションの場の例は、セキュリティ分離を備えたチームです。

機密情報を保護する

ランサムウェアの攻撃者がアクセスした場合に機密情報を保護するには:

制御されたフォルダー アクセスを使用して、許可されていないアプリケーションが制御されたフォルダー内のデータを変更することをより困難にします。

Microsoft Purview Information Protection と秘密度ラベルを使用して、機密情報に適用します。 秘密度ラベルは、定義されたユーザー アカウントと許可されたアクションを使用して、追加の暗号化とアクセス許可を構成できます。 テナントから流出したこの種類の秘密度ラベルでラベル付けされたファイルは、ラベルで定義されたユーザー アカウントでのみ使用できます。

Microsoft Purview データ損失防止 (DLP) を使用して、秘密度ラベルに基づく個人情報または機密情報を含むデータの危険な、不注意な、または不適切な共有を内部および外部で検出、警告、およびブロックします。

Microsoft Defender for Cloud Apps を使用して、ファイルなどの機密情報のダウンロードをブロックします。 Defender for Cloud Apps の異常検出ポリシーを使用して、高率のファイル アップロードまたはファイル削除アクティビティを検出することもできます。

ユーザーへの影響と変更管理

広範なアクセス許可に対する管理上の変更により、ユーザーがアクセスを拒否されたり、一部のアクションを実行できなくなったりする可能性があります。

さらに、Microsoft 365 テナントの機密情報を保護するために、ユーザーを次のようにトレーニングします。

- 厳格なアクセス許可 (アクセス用のユーザー アカウントの最小セットとそれぞれのアカウントに許可されるアクションの最小セット) を使用して、コミュニケーションとコラボレーションの場を作成します。

- 機密情報に適切な秘密度ラベルを適用します。

- 制御されたフォルダー アクセスを使用します。

結果の構成

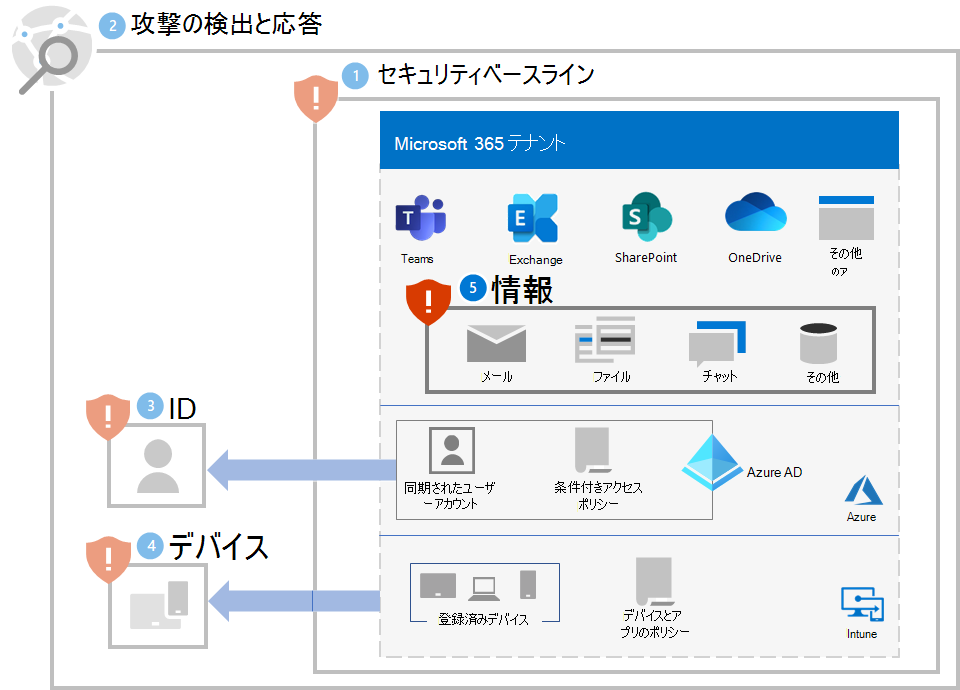

手順 1 から 5 のテナントのランサムウェア保護を次に示します。

その他のランサムウェア リソース

Microsoft の主な情報:

- ランサムウェアの脅威の増大、2021 年 7月 20 日付け Microsoft On the Issues のブログ投稿

- 人が操作するランサムウェア

- ランサムウェア防止を迅速に展開する

- 2021 Microsoft Digital Defense Report (10- 19 ページを参照ください)

- ランサムウェア: Microsoft Defender ポータルの広範かつ継続的な脅威分析レポート

- Microsoft 検出対応チーム (DART) ランサムウェアのアプローチとベスト プラクティスおよびケース スタディ

Microsoft 365:

- Azure と Microsoft 365 を使用してランサムウェアの回復性を最大化する

- ランサムウェア インシデント対応プレイブック

- マルウェアと ランサムウェアからの保護

- ランサムウェアから Windows 10 PC を保護する

- SharePoint Online でのランサムウェアの処理

- Microsoft Defender ポータルでのランサムウェアの脅威分析レポート

Microsoft Defender XDR:

Microsoft Azure

- ランサムウェア攻撃に対する Azure 防御

- Azure と Microsoft 365 を使用してランサムウェアの回復性を最大化する

- ランサムウェアから保護するためのバックアップと復元の計画

- Microsoft Azure バックアップを使用してランサムウェアから保護する (26 分のビデオ)

- 体系的な ID 侵害からの回復

- Microsoft Sentinel での高度な多段階攻撃検出

- Microsoft Sentinel でのランサムウェアのフュージョン検出

Microsoft Defender for Cloud Apps

Microsoft Security チームのブログ投稿:

人が操作するランサムウェアの対策ガイド: パート 1 (2021 年 9 月)

Microsoft の検出対応チーム (DART) がランサムウェア インシデント調査を実施する方法に関する重要な手順。

人が操作するランサムウェアの対策ガイド: パート 2 (2021 年 9 月)

推奨事項とベスト プラクティス。

サイバーセキュリティ リスクを理解することで回復力を高める パート 4—現在の脅威をナビゲートする(2021 年 5 月)

「ランサムウェア」セクションを参照 してください。

人が操作するランサムウェア攻撃: 予防可能な災害 (2020 年 3 月)

実際の攻撃の攻撃チェーン分析が含まれます。