Microsoft Defender for Endpointプラン 1 の概要

適用対象

Microsoft Defender for Endpointは、お客様のような組織が高度な脅威を防止、検出、調査、対応できるように設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 Defender for Endpoint が次の 2 つのプランで利用可能になったことをお知らせします。

- この記事で説明する Defender for Endpoint Plan 1。そして

- Defender for Endpoint Plan 2(一般提供)、以前は Defender for Endpoint と呼ばれます。

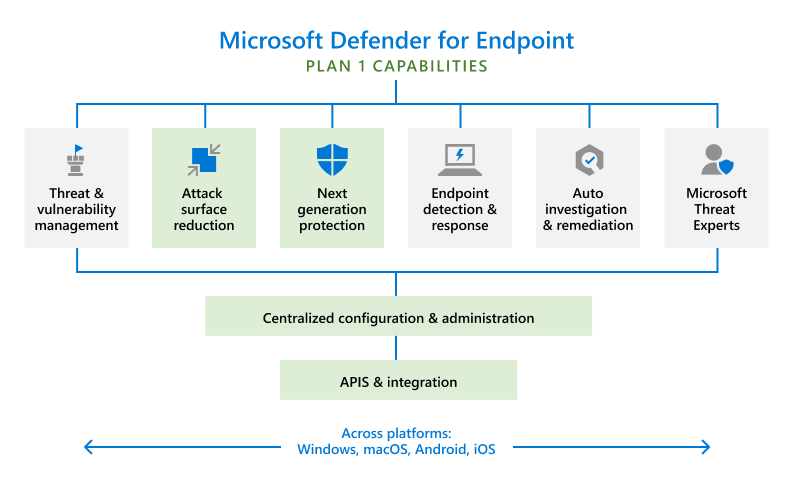

次の図の緑のボックスは、Defender for Endpoint Plan 1 に含まれている内容を示しています。

このガイドを使用して、次の操作を行います。

- Defender for Endpoint Plan 1 に含まれている内容の概要を確認する

- Defender for Endpoint Plan 1 を設定して構成する方法について説明します

- インシデントとアラートの表示、デバイスの管理、検出された脅威に関するレポートの使用が可能なMicrosoft Defender ポータルの使用を開始する

- メンテナンスと運用の概要を確認する

Defender for Endpoint Plan 1 の機能

Defender for Endpoint Plan 1 には、次の機能が含まれています。

- 業界をリードする堅牢なマルウェア対策とウイルス対策保護を含む次世代の保護

- 脅威が検出されたときにセキュリティ チームがデバイスまたはファイルに対して実行できる、ファイルの検疫への送信などの手動対応アクション

- デバイスを強化し、ゼロデイ攻撃を防ぎ、エンドポイントのアクセスと動作をきめ細かく制御する攻撃面の縮小機能

- Microsoft Defender ポータルを使用した一元化された構成と管理、およびMicrosoft Intuneとの統合

- Windows、macOS、iOS、Android デバイスなど、さまざまなプラットフォームの保護

次のセクションでは、これらの機能の詳細について説明します。

次世代の保護

次世代保護には、堅牢なウイルス対策とマルウェア対策の保護が含まれます。 次世代の保護を使用すると、次の機能が得られます。

- 動作ベース、ヒューリスティック、リアルタイムのウイルス対策保護

- クラウドに提供される保護。これには、ほぼ瞬時に検出され、新たに生じる脅威のブロックが含まれます

- Microsoft Defender ウイルス対策に関連する更新プログラムを含む、専用の保護と製品の更新プログラム

詳細については、「 次世代保護の概要」を参照してください。

手動応答アクション

手動応答アクションは、エンドポイントまたはファイルで脅威が検出されたときにセキュリティ チームが実行できるアクションです。 Defender for Endpoint には、侵害される可能性があるデバイスまたは不審なコンテンツが検出された デバイスで実行できる特定の手動応答アクション が含まれています。 脅威として検出された ファイルに対して応答アクション を実行することもできます。 次の表は、Defender for Endpoint Plan 1 で使用できる手動応答アクションをまとめたものです。

| ファイル/デバイス | アクション | 説明 |

|---|---|---|

| デバイス | ウイルス対策スキャンの実行 | ウイルス対策スキャンを開始します。 デバイスで脅威が検出された場合、ウイルス対策スキャン中にこれらの脅威に対処されることが多いです。 |

| デバイス | デバイスの分離 | Defender for Endpoint への接続を維持しながら、デバイスをorganizationのネットワークから切断します。 このアクションを使用すると、デバイスを監視し、必要に応じてさらにアクションを実行できます。 |

| File | ファイルのブロックまたは許可するインジケーターの追加 | ブロック インジケーターを使用すると、移植可能な実行可能ファイルがデバイスで読み取り、書き込み、または実行されるのを防ぐことができます。 インジケーターを許可すると、ファイルがブロックまたは修復されるのを防ぐことができます。 |

詳細については、次の記事を参照してください。

攻撃面の縮小

organizationの攻撃面はすべて、サイバー攻撃に対して脆弱な場所です。 Defender for Endpoint Plan 1 では、organizationが使用するデバイスとアプリケーションを保護することで、攻撃対象領域を減らすことができます。 Defender for Endpoint Plan 1 に含まれる攻撃面の縮小機能については、次のセクションで説明します。

Defender for Endpoint の攻撃面の縮小機能の詳細については、「 攻撃面の縮小の概要」を参照してください。

攻撃面の減少ルール

攻撃面の縮小ルールは、危険と見なされる特定のソフトウェア動作を対象とします。 このような動作には、次のものが含まれます。

- 他のファイルのダウンロードまたは実行を試みる実行可能ファイルとスクリプトの起動

- 難読化されたスクリプトまたはその他の疑わしいスクリプトの実行

- 通常の作業中にアプリが通常開始しない動作の開始

正当なビジネス アプリケーションは、このようなソフトウェアの動作を示すことができます。ただし、これらの動作は、マルウェアを介して攻撃者によって一般的に悪用されるため、リスクがあると見なされることが多いです。 攻撃面の縮小ルールは危険な動作を制限し、organizationを安全に保つのに役立ちます。

詳細については、「 攻撃面の縮小ルールを使用してマルウェア感染を防ぐ」を参照してください。

ランサムウェアの軽減策

フォルダー アクセスを制御すると、ランサムウェアの軽減策が得られます。 フォルダーアクセスの制御により、信頼されたアプリのみがエンドポイント上の保護されたフォルダーにアクセスできます。 アプリは、普及率と評判に基づいて、信頼できるアプリの一覧に追加されます。 セキュリティ運用チームは、信頼されたアプリの一覧からアプリを追加または削除することもできます。

詳細については、「 フォルダー アクセスを制御して重要なフォルダーを保護する」を参照してください。

デバイス制御

場合によっては、organizationのデバイスに対する脅威が、USB ドライブなどのリムーバブル ドライブ上のファイルの形式になります。 Defender for Endpoint には、承認されていない周辺機器からの脅威によるデバイスの侵害を防ぐのに役立つ機能が含まれています。 リムーバブル デバイス上のリムーバブル デバイスとファイルをブロックまたは許可するように Defender for Endpoint を構成できます。

詳細については、「 USB デバイスとリムーバブル メディアの制御」を参照してください。

Web 保護

Web 保護を使用すると、organizationのデバイスを Web の脅威や不要なコンテンツから保護できます。 Web 保護には、Web 脅威の保護と Web コンテンツのフィルター処理が含まれます。

- Web 脅威保護 は、フィッシング サイト、マルウェア ベクトル、悪用サイト、信頼されていないサイトまたは低評価サイト、明示的にブロックするサイトへのアクセスを防ぎます。

- Web コンテンツ フィルターを使用すると 、カテゴリに基づいて特定のサイトにアクセスできなくなります。 カテゴリには、アダルト コンテンツ、レジャー サイト、法的責任サイトなどが含まれます。

詳細については、「 Web 保護」を参照してください。

ネットワーク保護

ネットワーク保護を使用すると、フィッシング詐欺、悪用、その他の悪意のあるコンテンツをインターネット上でホストする可能性のある危険なドメインにorganizationがアクセスできないようにすることができます。

詳細については、「 ネットワークを保護する」を参照してください。

ネットワーク ファイアウォール

ネットワーク ファイアウォール保護を使用すると、organizationのデバイスとの間で送受信できるネットワーク トラフィックを決定する規則を設定できます。 Defender for Endpoint で取得するネットワーク ファイアウォールと高度なセキュリティを使用すると、次のことができます。

- ネットワーク セキュリティの脅威のリスクを軽減する

- 機密データと知的財産を保護する

- セキュリティ投資を拡張する

詳細については、「セキュリティが 強化された Windows Defender ファイアウォール」を参照してください。

アプリケーション制御

アプリケーション制御は、システム コア (カーネル) で信頼されたアプリケーションとコードのみを実行することで、Windows エンドポイントを保護します。 セキュリティ チームは、コード署名証明書、評判、起動プロセスなど、アプリケーションの属性を考慮するアプリケーション制御ルールを定義できます。 アプリケーション制御は、Windows 10以降で使用できます。

詳細については、「 Windows のアプリケーション制御」を参照してください。

集中管理

Defender for Endpoint Plan 1 には、Microsoft Defender ポータルが含まれています。これにより、セキュリティ チームは検出された脅威に関する現在の情報を表示し、脅威を軽減するための適切なアクションを実行し、organizationの脅威保護設定を一元的に管理できます。

詳細については、「Microsoft Defender ポータルの概要」を参照してください。

役割ベースのアクセス制御

ロールベースのアクセス制御 (RBAC) を使用して、セキュリティ管理者はロールとグループを作成して、Microsoft Defender ポータル (https://security.microsoft.com) への適切なアクセスを許可できます。 RBAC を使用すると、Defender for Cloud にアクセスできるユーザーと、表示および実行できる内容をきめ細かく制御できます。

詳細については、「 ロールベースのアクセス制御を使用したポータル アクセスの管理」を参照してください。

Reporting

Microsoft Defender ポータル (https://security.microsoft.com) を使用すると、検出された脅威とそれらの脅威に対処するためのアクションに関する情報に簡単にアクセスできます。

- [ホーム] ページには、危険にさらされているユーザーまたはデバイス、検出された脅威の数、および作成されたアラート/インシデントが一目で表示されるカードが含まれています。

- [ インシデント & アラート ] セクションには、トリガーされたアラートの結果として作成されたすべてのインシデントが一覧表示されます。 アラートとインシデントは、デバイス間で脅威が検出されると生成されます。

- アクション センターには、実行された修復アクションが一覧表示されます。 たとえば、ファイルが検疫に送信された場合、または URL がブロックされている場合、各アクションは [ 履歴 ] タブの [アクション センター] に一覧表示されます。

- [ レポート] セクションには、検出された脅威とその状態を示すレポートが含まれています。

詳細については、「Microsoft Defender for Endpoint プラン 1 の概要」を参照してください。

API

Defender for Endpoint API を使用すると、ワークフローを自動化し、organizationのカスタム ソリューションと統合できます。

詳細については、「 Defender for Endpoint API」を参照してください。

クロスプラットフォームのサポート

ほとんどの組織では、さまざまなデバイスとオペレーティング システムを使用しています。 Defender for Endpoint Plan 1 では、次のオペレーティング システムがサポートされています。

- Windows 10と 11

- Windows 7 (ESU 必須) Pro または Enterprise

- Windows 8.1 Pro、エンタープライズ、および Pro Education

- macOS (最新の 3 つのリリースがサポートされています)

- iOS

- Android OS

サーバーには、次のような追加のライセンスが必要です。

- Defender for Cloud オファリングの一部として、サーバー プラン 1 またはプラン 2 (エンタープライズのお客様に推奨) のMicrosoft Defender。 詳細情報。 「Microsoft Defender for Servers の概要」を参照してください。

- Microsoft Defender for Endpoint サーバー (エンタープライズのお客様に推奨)。 詳細については、「Defender for Endpoint オンボード Windows Server」を参照してください。

- Microsoft Defender for Business servers (Microsoft Defender for Businessを持つ中小企業向け)。 詳細については、「Microsoft Defender for Business serversを取得する方法」を参照してください。

「Microsoft のライセンスと製品の使用条件」を参照してください。

次の手順

- Defender for Endpoint プラン 1 の設定と構成

- Defender for Endpoint プラン 1 の概要

- Defender for Endpoint プラン 1 を管理する

- Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外について説明します

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。