Microsoft Entra テナントの概要

教育機関は、Microsoft 365 Educationの無料試用版にサインアップし、資格確認ウィザードを完了して、学術価格でサブスクリプションを購入できます。

Microsoft Entra テナントの作成

Microsoft 365 Educationの有料または試用版サブスクリプションにサインアップすると、基になるOffice 365 サービスの一部としてMicrosoft Entra テナントが作成されます。 同様に、Azure にサインアップすると、Microsoft Entra テナントが作成されます。

お客様は、追加のMicrosoft Entra テナントを作成するために、有料の Microsoft ライセンス プランを所有している必要があります。

重要

Microsoft Entra テナントを作成するときは、データ センターの場所を決定する論理リージョンを指定する必要があります。 これは、作成後に変更できないため、非常に慎重に選択する必要があります。

詳細については、「Microsoft 365 Educationデプロイ ガイド」を参照してください。

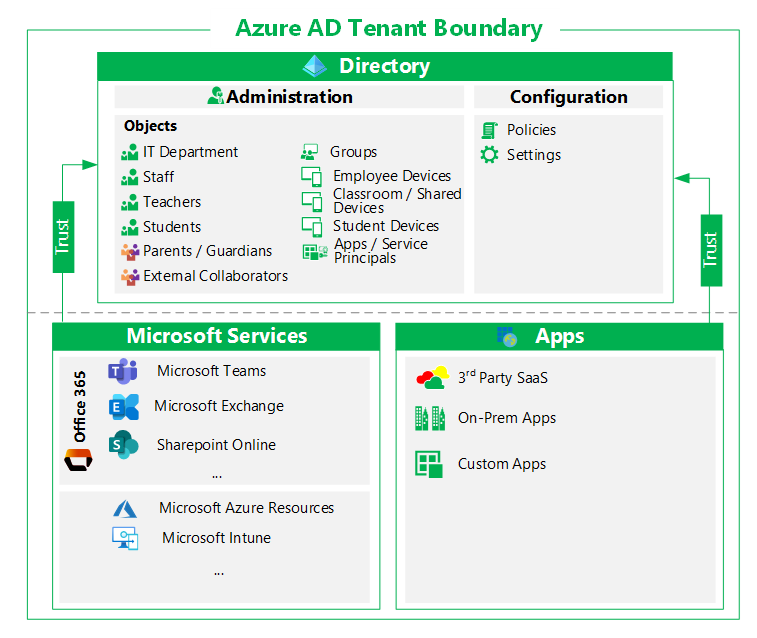

Microsoft Entra テナントとは

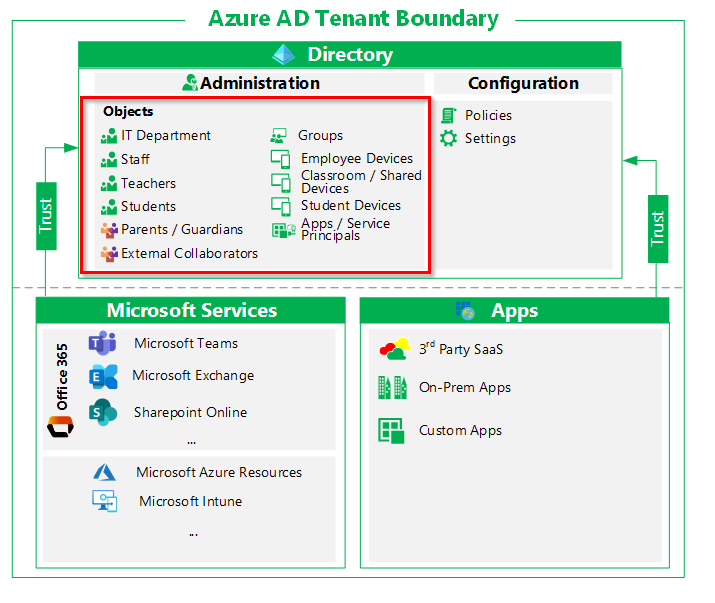

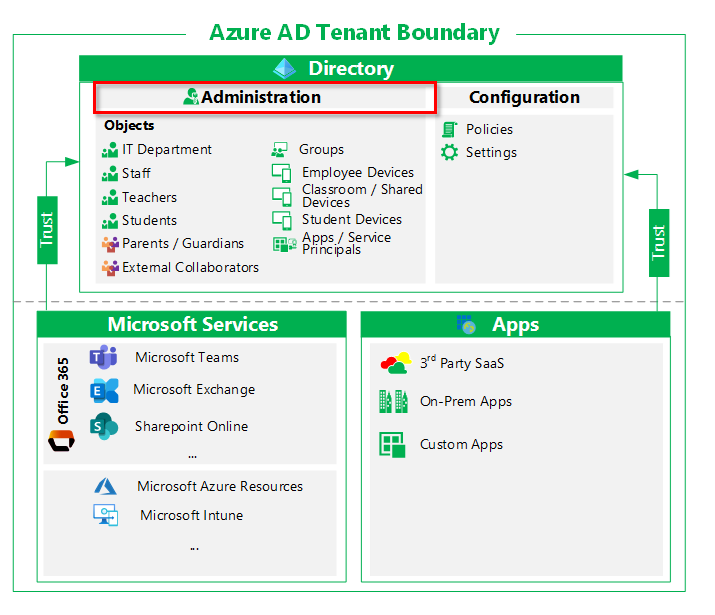

Microsoft Entra テナントは、organizationで使用されるアプリケーションとリソースに ID とアクセス管理 (IAM) 機能を提供します。 ID は、リソースへのアクセスを認証および承認できるディレクトリ オブジェクトです。 ID オブジェクトは、学生や教師などの人間の ID と、教室や学生のデバイス、アプリケーション、サービス原則などの人間以外の ID に対して存在します。

Microsoft Entra テナントは、organizationの IT 部門の管理下にある ID セキュリティ境界です。 このセキュリティ境界内では、オブジェクト (ユーザー オブジェクトなど) の管理とテナント全体の設定の構成は、IT 管理者によって制御されます。

テナント内のリソース

Microsoft Entra IDは、アプリケーションなどのリソースとその基になる Azure リソース (データベースや学習管理システム (LMS) など) へのアクセスを ID を表すオブジェクトに付与するために使用されます。

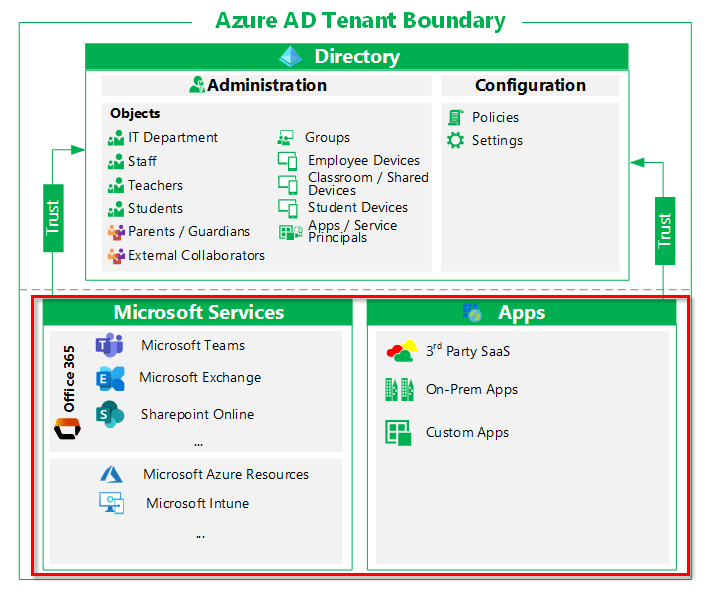

Microsoft Entra IDを使用するアプリへのアクセス

ID には、次のようなさまざまな種類のアプリケーションへのアクセスを許可できます。これらに限定されません。

Exchange Online、Microsoft Teams、SharePoint Online などの Microsoft 生産性サービス

Azure Sentinel、Microsoft Intune、Microsoft Defender ATP などの Microsoft IT サービス

Azure DevOps などの Microsoft 開発者ツール

ラーニング管理システム (LMS) などのサード パーティ製アプリケーション

Microsoft Entra アプリケーション プロキシなどのハイブリッド アクセス機能と統合されたオンプレミス アプリケーション

カスタムの自社開発アプリケーション

Microsoft Entra IDを使用するアプリケーションでは、信頼されたMicrosoft Entra テナントでディレクトリ オブジェクトを構成および管理する必要があります。 ディレクトリ オブジェクトの例としては、アプリケーションの登録、サービス プリンシパル、グループ、 スキーマ属性拡張機能などがあります。

一部のアプリケーションでは、テナントごとに複数のインスタンス (テスト インスタンスや運用インスタンスなど) を使用できますが、Exchange Onlineなどの一部の Microsoft サービスでは、テナントごとに 1 つのインスタンスのみを使用できます。

ディレクトリ オブジェクトへのアクセス

ID、リソース、およびそれらのリレーションシップは、ディレクトリ オブジェクトとしてMicrosoft Entra テナントで表されます。 ディレクトリ オブジェクトの例としては、ユーザー、グループ、サービス プリンシパル、アプリの登録などがあります。

オブジェクトがMicrosoft Entra テナントにある場合、次の処理が行われます。

可視性。 ID は、リソース、ユーザー、グループ、およびアクセス使用状況レポートと監査ログが適切なアクセス許可を持っている場合に検出または列挙できます。 たとえば、ディレクトリのメンバーは、既定のユーザー アクセス許可を持つディレクトリ内のユーザーを検出できます。

アプリケーションはオブジェクトに影響を与える可能性があります。 アプリケーションは、ビジネス ロジックの一部として Microsoft Graph を介してディレクトリ オブジェクトを操作できます。 一般的な例としては、ユーザー属性の読み取りまたは設定、ユーザーの予定表の更新、ユーザーに代わって電子メールを送信するなどがあります。 アプリケーションがテナントに影響を与えるようにするには、同意が必要です。 管理者はすべてのユーザーに同意できます。 詳細については、Microsoft ID プラットフォームでのアクセス許可と同意に関するページを参照してください。

注:

アプリケーションのアクセス許可を使用する場合は注意が必要です。 たとえば、Exchange Onlineでは、アプリケーションのアクセス許可を特定のメールボックスとアクセス許可にスコープを設定する必要があります。

調整とサービスの制限。 リソースのランタイム動作は、過剰使用やサービスの低下を防ぐために 調整を トリガーする可能性があります。 調整は、アプリケーション、テナント、またはサービス レベル全体で発生する可能性があります。 ほとんどの場合、アプリケーションがテナント内またはテナント間で多数の要求を持っている場合に発生します。

すべてのテナントには、オブジェクトの合計制限があります。 既定では、テナントは合計 50,000 個のオブジェクトに制限されています。 カスタム ドメインを追加すると、制限は 300,000 に増加します。 EDU カスタマー サクセス チームに問い合わせて、このオブジェクトの制限をさらに増やすことができます。 1 つのMicrosoft Entra テナントが 100 万ユーザーを超えないようにすることをお勧めします。これは通常、合計約 300 万のオブジェクトに相当します。 Microsoft Entra IDのサービス制限の詳細については、「サービスの制限と制限Microsoft Entra」を参照してください。

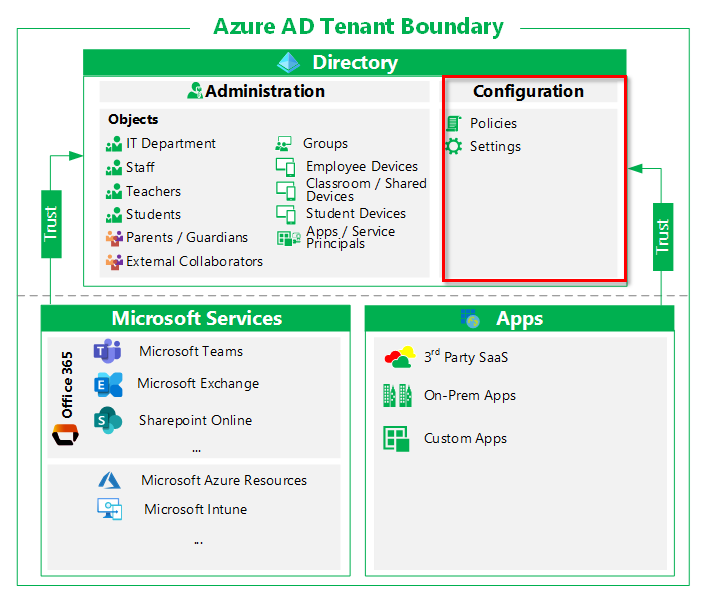

テナントの構成

Microsoft Entra IDのポリシーと設定は、ターゲットまたはテナント全体の構成を通じて、Microsoft Entra テナント内のリソースに影響します。

テナント全体のポリシーと設定の例を次に示します。

外部 ID。 テナントのグローバル管理者は、テナントでプロビジョニングできる 外部 ID を 識別して制御します。

テナントで外部 ID を許可するかどうか

追加できるドメインの外部 ID

ユーザーが他のテナントからユーザーを招待できるかどうか

名前付き場所。 グローバル管理者は、 名前付き場所を作成できます。この場所を使用すると、次のことができます。

特定の場所からのサインインをブロックします。

MFA などの条件付きアクセス ポリシーをトリガーします。

許可される認証方法。 グローバル管理者は、テナントに対して許可 される認証方法 を設定します。

セルフサービス オプション。 グローバル管理者は、セルフサービス パスワード リセットなどのセルフサービス オプションを設定し、テナント レベルでOffice 365 グループを作成します。

一部のテナント全体の構成の実装は、グローバル管理ポリシーによってオーバーライドされない限り、スコープを設定できます。 以下に例を示します。

テナントが外部 ID を許可するように構成されている場合でも、リソース管理者はそれらの ID をリソースへのアクセスから除外できます。

テナントが個人用デバイスの登録を許可するように構成されている場合、リソース管理者は、これらのデバイスを特定のリソースへのアクセスから除外できます。

名前付き場所が構成されている場合、リソース管理者は、それらの場所からのアクセスを許可または除外するポリシーを構成できます。

テナントの管理

管理には、ID オブジェクトの管理と、テナント全体の構成のスコープ付き実装が含まれます。 オブジェクトには、ユーザー、グループ、デバイス、およびサービス原則が含まれます。 認証、承認、セルフサービス オプションなど、テナント全体の構成の効果をスコープ設定できます。

テナント全体の管理者またはグローバル管理者は、次のことができます。

任意のユーザーに任意のリソースへのアクセスを許可する

リソース ロールを任意のユーザーに割り当てる

下位スコープの管理者ロールを任意のユーザーに割り当てる

ディレクトリ オブジェクトの管理

管理者は、ID オブジェクトがリソースにアクセスする方法と、どのような状況で管理します。 また、権限に基づいてディレクトリ オブジェクトを無効、削除、または変更することもできます。 ID オブジェクトには、次のものが含まれます。

次のような組織 ID は、ユーザー オブジェクトによって表されます。

管理者

組織ユーザー

組織の開発者

テスト ユーザー **

外部 ID は、次のようなorganizationの外部からのユーザーを表します。

organization環境にローカルのアカウントでプロビジョニングされているパートナーまたはその他の教育機関

Azure B2B コラボレーションを介してプロビジョニングされるパートナーまたはその他の教育機関

グループは、次のようなオブジェクトによって表されます。

セキュリティ グループ

Office 365 グループ

デバイス は、次のようなオブジェクトによって表されます。

Microsoft Entra ハイブリッド参加済みデバイス (オンプレミスの Active Directoryから同期されたオンプレミス コンピューター)

Microsoft Entra 参加済みデバイス

従業員が職場アプリケーションにアクセスするために使用する登録されたモバイル デバイスをMicrosoft Entraします。

注:

ハイブリッド環境では、ID は通常、Microsoft Entra Connect を使用してオンプレミスの Active Directory環境から同期されます。

ID サービスの管理

適切なアクセス許可を持つ管理者は、リソース グループ、セキュリティ グループ、またはアプリケーションのレベルでテナント全体のポリシーを実装する方法を管理できます。 リソースの管理を検討するときは、次の点に注意してください。 リソースを一緒に保持したり、リソースを分離したりする理由は、それぞれです。

認証管理者ロールが割り当てられた ID では、管理者以外のユーザーに MFA または FIDO 認証の再登録を要求できます。

条件付きアクセス (CA) 管理者は、ユーザーが特定のアプリにサインインして、organization所有デバイスからのみサインインすることを要求する CA ポリシーを作成できます。 また、構成のスコープを設定することもできます。 たとえば、テナントで外部 ID が許可されている場合でも、それらの ID をリソースへのアクセスから除外できます。

クラウド アプリケーション管理者は、すべてのユーザーに代わってアプリケーションのアクセス許可に同意できます。

グローバル管理者は、サブスクリプションを制御できます。

ライセンス

Office 365などの Microsoft 有料クラウド サービスにはライセンスが必要です。 これらのライセンスは、サービスへのアクセスを必要とする各ユーザーに割り当てられます。 Microsoft Entra IDは、すべての Microsoft クラウド サービスの ID 管理をサポートし、ユーザーのライセンス割り当ての状態に関する情報を格納する基になるインフラストラクチャです。 従来、管理者は管理ポータル (Office または Azure) と PowerShell コマンドレットのいずれかを使用してライセンスを管理していました。 Microsoft Entra IDでは、ユーザーのグループに 1 つ以上の製品ライセンスを割り当て可能なグループ ベースのライセンスがサポートされています。

Microsoft 365 Education シナリオでのMicrosoft Entra ID

Microsoft Entra IDは、学生と教職員がサインインし、次のようなリソースやサービスにアクセスするのに役立ちます。

リソースへのサインインと承認

サインインと電子メールのドメインは、Microsoft Entra IDでクラウド認証用に構成されます。

ほとんどの外部コラボレーション機能では、B2B コラボレーションMicrosoft Entra使用されます。

Microsoft office 365 の機能

Microsoft Entra ID は、プロビジョニングをトリガーするライセンスOffice 365割り当てられます。

配布リスト、モダン グループ、連絡先、Microsoft TeamsなどのOffice 365 オブジェクトは、Microsoft Entra ディレクトリ オブジェクトによって表され、Microsoft Entra IDで管理されます。

Office 365 サービスは、Microsoft Entra グループを使用して承認を提供します。

Office 365へのアクセスは、Microsoft Entra IDを介して制御されます。

ガバナンスとセキュリティ

Intune for Education などの管理機能とセキュリティ機能は、Microsoft Entraユーザー、グループ、デバイス、ポリシーに依存します。

Just-In-Time (JIT) と Just Enough Administration (JEA) の特権操作へのアクセスを許可するPrivileged Identity Management。

アクセス レビューなどのガバナンス機能。

-

Microsoft Entra IDは、オンプレミスの Active Directoryから Microsoft Entra Connect を介して同期するハイブリッド機能を提供します。

Microsoft Entra Connect を使用すると、パスワード ハッシュ同期、パススルー認証、AD FS または Microsoft 以外の SAML ID プロバイダーとのフェデレーション統合など、organizationに適した認証方法を構成できます。

School Data Sync を使用して SIS からディレクトリ オブジェクトをプロビジョニングする API