Identity Governance を設計する

ID ガバナンスは、セキュリティと規制の要件を満たすために、複数のアプリケーションとサービス間で ID とアクセス権を管理することです。 Microsoft Entra IDの ID ガバナンスを使用すると、適切なユーザーが適切なリソースに適切なタイミングでアクセスできるようにすることで、セキュリティと生産性のバランスを取ることができます。

ID ガバナンスを使用すると、オンプレミスとクラウドの両方で、サービスとアプリケーションの次のタスクを管理できます。

ID ライフサイクルを管理します。 セキュリティと生産性の両方のニーズを満たすために、アクションの追加、移動、退出などのユーザー ライフサイクル イベントを自動化します。

アクセス ライフサイクルを管理します。 セルフサービス要求とライフサイクル イベントの監視を使用して、アクセス権の変更をすばやく管理します。

管理用の特権アクセスをセキュリティで保護します。 特権リソースへのアクセスを管理して、過剰、不要、または悪用された権利のリスクを軽減します。

ID ライフサイクル

教育organizationが複数のMicrosoft Entraテナントにまたがる場合は、教育者や学生などの内部 ID と、他の学校のスタッフなどの外部 ID があります。

- 内部 ID は、現在管理しているテナントで作成された ID です

- 外部 ID は、現在のテナントの外部に作成され、アクセス権が付与されます。 B2B コラボレーションMicrosoft Entra使用して追加できます。

ID ライフサイクル管理は、ID ガバナンスの基盤を設定するのに役立ちます。 内部 ID と外部 ID の有効期間、およびリソースとの関係を管理する必要があります。

organization内のすべてのユーザーは、自分のジョブに必要なリソースのサブセットを持っています。 プロジェクトごとに必要な各ロールの一覧が定義されていないと、アクセスの管理は困難です。 内部 ID または外部 ID が参加、移動、またはorganizationのままにすると、ID とリソースのアクセスが調整されます。 Microsoft Entra IDのユーザーの自動プロビジョニングは、コラボレーションを向上するために、アプリケーション間でのユーザー ID の作成、メンテナンス、および最終的な削除を容易にすることで、この課題を解決するのに役立ちます。

ユーザーのプロビジョニング

CSV ファイルやカスタム スクリプトをアップロードしてユーザー データを同期するなどの従来のプロビジョニング方法は、エラーが発生しやすく、安全ではなく、管理が困難です。

自動プロビジョニングとは、ユーザーがアクセスする必要のあるクラウド アプリケーションでユーザー ID と役割を作成することです。 自動プロビジョニングには、ユーザー ID の作成に加えて、状態または役割の変更に伴うユーザー ID のメンテナンスおよび削除が含まれます。

大規模な教育機関では、自動Microsoft Entraユーザー プロビジョニング サービスを使用することをお勧めします。 このサービスは、Workday や SuccessFactors などの クラウドベースの人事 (HR) アプリケーションとの統合 を提供し、次の利点を活用できます。

プロビジョニング プロセスの効率と精度を最大化します

カスタム開発のプロビジョニング ソリューションとスクリプトのホスティングと保守に関連するコストを節約

ユーザーがorganizationから離れたときに主要な SaaS アプリからユーザーの ID を即座に削除することで、organizationをセキュリティで保護します

特定の SaaS アプリケーションまたはシステムに多数のユーザーを簡単にプロビジョニングする

プロビジョニングされたユーザーとアプリケーションにサインインできるユーザーを決定する一貫性のあるポリシー

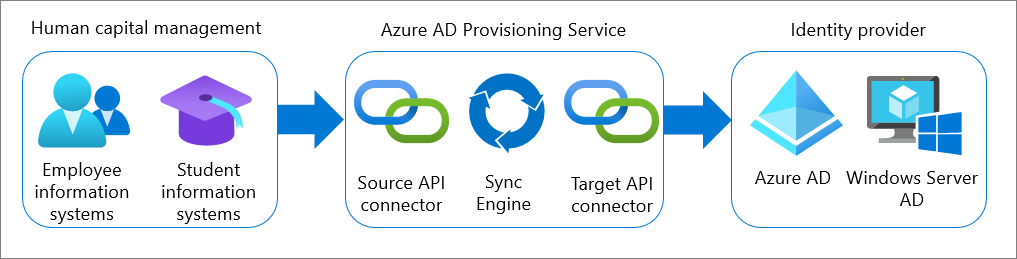

受信ユーザー プロビジョニング

受信ユーザー プロビジョニングは、ユーザー データがorganizationの Human Capital Management (HCM) アプリケーションからMicrosoft Entra IDまたはオンプレミスの Active Directoryに流れるプロセスです。 統合は、HCM アプリケーションが SCIM プロトコルをサポートしている場合に可能です。 プロビジョニング API コネクタを提供するクラウドベースの HCM システムとの統合も可能です。

詳細については、「ユーザー プロビジョニングをMicrosoft Entraするクラウド HR アプリケーションを計画する」を参照してください。

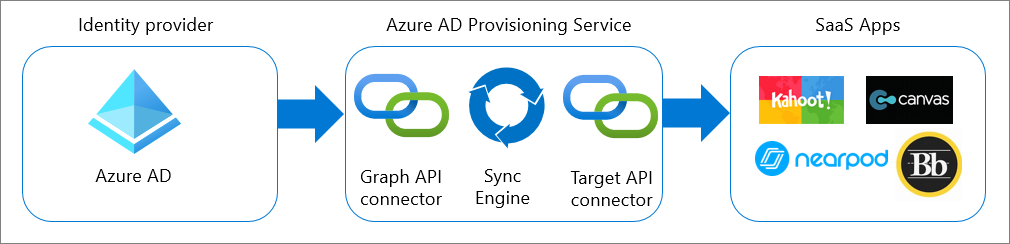

送信ユーザー プロビジョニング

送信ユーザー プロビジョニング (アプリ プロビジョニング) は、ユーザーがアクセスする必要があるクラウド サービスとしてのソフトウェア (SaaS) アプリケーションでのユーザー ID とロールの自動作成を指します。 アプリ プロビジョニングは、Microsoft Entra SaaS アプリ ギャラリー内の事前統合アプリケーションと SCIM 2.0 をサポートするアプリケーションで使用できます。

詳細については、「 自動ユーザー プロビジョニングデプロイを計画する」を参照してください。

アクセスのライフサイクル

EDU organizationには、最初の作成とプロビジョニング以外のアクセスを管理するプロセスが必要です。 理想的には、アクセス ポリシーと制御を継続的に開発して適用するために、効率的にスケーリングすることもできます。

セルフサービスによるグループの管理

可能であれば、 セルフサービス グループ管理 を使用して、次の利点を活用します。

セキュリティ。 管理者は、ユーザー属性に基づいてMicrosoft Entra IDで作成されるグループのルールを設定できます。 これにより、メンバーをセキュリティ グループに自動的に追加したり、セキュリティ グループから削除したりできます。 これらの 動的グループ を使用して、アプリケーションまたはクラウド リソースへのアクセスを提供し、メンバーにライセンスを割り当てることができます。 条件付きアクセス ポリシーを使用すると、正当なユーザーがアプリにアクセスできるようにすることで、セキュリティをさらに強化できます。 たとえば、人事アプリがクラウド アプリとして選択されている場合、人事部門のすべてのメンバーを含むグループを選択できます。

コスト効率が高い。 セルフサービス グループ メンバーシップを使用して、IT サポートのコスト、時間、ワークロードを削減します。 セルフサービス グループ管理機能を使用すると、グループ管理をユーザーに委任できます。 この機能を使用すると、グループを作成し、所有するグループのメンバーシップを管理できます。

セルフサービス。 グループ管理をユーザーに委任します。 セルフサービス グループ管理機能を使用すると、ユーザーはグループを作成し、所有するグループのメンバーシップを管理できます。 これらのグループを使用して、アプリケーションへのアクセスを割り当てることができます。 たとえば、5 つの異なる SaaS アプリケーションを使用するように学部にアクセス権を割り当てる場合は、学部のユーザーを含むグループを作成し、そのグループを、教職員部門が必要とする 5 つの SaaS アプリケーションに割り当てることができます。

セルフサービス グループ管理の詳細については、「Microsoft Entra Self-Service グループ管理」ホワイト ペーパーをダウンロードしてください。

資格管理

大規模な EDU 内のリソースへのユーザー アクセスの管理は困難です。さらに、テナント間で内部ユーザーと外部ユーザーを組み合わせて使用する場合は、さらに困難です。 エンタイトルメント管理 を使用すると、ゲストを含むユーザーは、グループ、アプリケーション、および SharePoint サイト間でアクセスを許可するアクセス パッケージへのアクセスを要求できます。 また、アクセス要求ワークフロー、アクセス割り当て、レビュー、有効期限を自動化することで、ID とアクセスのライフサイクルを大規模に管理することもできます。

エンタイトルメント管理を使用してユーザーのアクセスを管理できるリソースの種類を次に示します。

Microsoft Entra セキュリティ グループのメンバーシップ

Microsoft 365 グループと Teams のメンバーシップ

フェデレーション/シングル サインオンやプロビジョニングをサポートする SaaS アプリケーションやカスタム統合アプリケーションなど、Microsoft Entraエンタープライズ アプリケーションへの割り当て

SharePoint Online サイトのメンバーシップ

アクセス パッケージ

エンタイトルメント管理を使用すると、ユーザーにユニットとして割り当てられた一連のリソースを表すアクセス パッケージを定義し、有効期間、承認ワークフローなどを設定できます。アクセス パッケージを使用すると、アクセス パッケージの有効期間中にアクセスを自動的に管理するリソースとポリシーを 1 回限り設定できます。

アクセス パッケージは、カタログと呼ばれるコンテナーに配置する必要があります。 カタログは、アクセス パッケージに追加できるリソースを定義します。 管理者以外が独自のアクセス パッケージを作成できるように、カタログは委任に使用されます。 カタログ所有者は、所有するリソースをカタログに追加できます。

教育organizationでは、学校ごとにカタログを作成し、その学年に固有のリソースに対するポリシーとアクセス権を含むすべての学年のアクセス パッケージを作成することを検討する必要があります。 学生が次の学年に進むか、教師が別の学年に移行すると、以前の成績に関連するアクセス権の有効期限が切れる間に、新しい成績のアクセス パッケージへのアクセスを要求できます。

アクセス パッケージには、少なくとも 1 つのポリシーも必要です。 ポリシーでは、アクセス パッケージと承認とライフサイクルの設定を要求できるユーザーを指定します。 エンタイトルメント管理を使用して、アクセス パッケージを作成する機能を管理者以外に委任し、ユーザーが要求できるルール、アクセスを承認する必要があるユーザー、アクセスの有効期限が切れた場合のポリシーを定義することをお勧めします。

アクセス パッケージは、次のような状況で最も適切です。

ユーザーは、特定のタスクに対して時間制限付きアクセスを必要とします。 たとえば、グループベースのライセンスと動的グループを使用して、すべての従業員がExchange Onlineメールボックスを持っていることを確認し、他の部署から部門のリソースを読み取るなど、ユーザーが追加のアクセスを必要とする状況にアクセス パッケージを使用できます。

アクセスは、ユーザーのマネージャーまたはその他の指定された個人によって承認される必要があります。

部門は、IT 部門が関与することなく、リソースに対する独自のアクセス ポリシーを管理したいと考えています。

1 つのプロジェクトで 2 つ以上の学校が共同作業を行っており、その結果、別の学校のリソースにアクセスするには、Microsoft Entra B2B 経由で 1 つの学校の複数のユーザーを取り込む必要があります。

詳細については、「エンタイトルメント管理で新しいアクセス パッケージMicrosoft Entra作成する」を参照してください。

ライセンス要件

アクセス パッケージを使用するには、Microsoft Entra ID ライセンスが必要であり、次の場合に必要です。

アクセス パッケージを要求できるメンバー ユーザー。

アクセス パッケージを要求するメンバーおよびゲスト ユーザー。

アクセス パッケージの要求を承認するメンバーおよびゲスト ユーザー。

アクセス パッケージに直接割り当てられているメンバーおよびゲスト ユーザー。

Microsoft Entra ID P2 ライセンスは、次のタスクでは必要ありません。

初期カタログ、アクセス パッケージ、ポリシーを設定し、管理タスクを他のユーザーに委任するグローバル管理者ロールを持つユーザー。

カタログ作成者、カタログ所有者、アクセス パッケージ マネージャーなどの管理タスクが委任されたユーザー。

アクセス パッケージを要求できるが、アクセス パッケージを要求しないゲスト。

注:

メンバー ユーザー向けに購入した有料Microsoft Entra ID P2 ライセンスごとに、Microsoft Entra B2B を使用して最大 5 人のゲスト ユーザーを招待できます。 これらのゲスト ユーザーは、Microsoft Entra ID P2 機能を使用することもできます。 詳細については、「B2B コラボレーション ライセンス ガイダンスMicrosoft Entra」を参照してください。

アクセス レビュー

ユーザーがオンボードされたら、ユーザーのニーズが時間の経過とともに変化するにつれてユーザーのアクセス権を変更できるようにするプロセスが必要になります。

次の状況について検討しましょう。

新しいユーザーが参加する際に、生産性を高めるために適切なアクセス権をどのように確保しますか?

ユーザーがチームを移動したり、学校を退学したりする際に、ゲストが関与する場合に、古いアクセスが削除されるようにするにはどうすればよいですか?

アクセス権が過剰であると、アクセスを制御できないことを示す監査結果や侵害が発生する可能性があります。

リソース所有者がリソースにアクセスできるユーザーを定期的に確認するには、リソース所有者と積極的に関与する必要があります。

Microsoft Entraアクセス レビューを使用して、グループ メンバーシップ、アプリケーションへのアクセス、ロールの割り当てを効率的に管理することをお勧めします。 適切なユーザーのみがアクセスを継続していることを確認するには、ユーザーのアクセス権を定期的に確認する必要があります。

ライセンス要件

アクセス レビューを使用するには、Microsoft Entra ID ライセンスが必要であり、次の場合に必要です。

レビュー担当者として割り当てられているメンバー ユーザーとゲスト ユーザー。

自己レビューを実行するメンバー ユーザーとゲスト ユーザー。

アクセス レビューを実行するグループ所有者。

アクセス レビューを実行するアプリケーション所有者。

Microsoft Entra ID P2 ライセンスは、アクセス レビューを設定したり、設定を構成したり、レビューの決定を適用したりするグローバル管理者ロールまたはユーザー管理者ロールを持つユーザーには必要ありません。

独自のorganizationのユーザーのいずれかに割り当てる有料Microsoft Entra ID P2 ライセンスごとに、Microsoft Entra企業間 (B2B) を使用して、外部ユーザー許容量の下で最大 5 人のゲスト ユーザーを招待できます。 これらのゲスト ユーザーは、Microsoft Entra ID P2 機能を使用することもできます。 詳細については、「B2B コラボレーション ライセンス ガイダンスMicrosoft Entra」を参照してください。

特権アクセス

ID ガバナンスのもう 1 つの重要なライフサイクルは、ユーザーの特権アクセスのライフサイクルです。 機密性の高いリソースにアクセスできるユーザーの数を最小限に抑えることで、全体的なセキュリティで保護された環境を維持できますが、管理者権限を必要とするユーザーはまだ存在します。 管理者アクセスを管理して、学校または別の学校のアクセス権を過剰、不要、または誤用するリスクを軽減します。

Privileged Identity Management

Microsoft Entra Privileged Identity Management (PIM) では、Microsoft Entra ID、Azure、その他の Microsoft Online Services (Microsoft 365 など) のリソースに対するアクセス許可の過剰、不要、または誤用のリスクを軽減するために、時間ベースおよび承認ベースのロールのアクティブ化が提供されます。Microsoft Intune。 これは、特権の公開時間を短縮し、レポートとアラートを通じて使用の可視性を高めることによって、特権アカウントを保護するために使用されます。

Privileged Identity Managementの主な機能を次に示します。

Microsoft Entra IDと Azure リソースへの Just-In-Time 特権アクセスを提供する

開始日と終了日を使用してリソースに期限付きアクセスを割り当てる

特権ロールをアクティブ化するために承認を要求する

多要素認証を適用して任意のロールをアクティブ化する

正当な理由を使用して、ユーザーがアクティブ化する理由を理解する

特権ロールがアクティブ化されたときに通知を取得する

アクセス レビューを実施して、ユーザーに引き続きロールが必要であることを確認する

内部監査または外部監査の監査履歴をダウンロードする

PIM を使用して、organizationで次の管理と制御を行うことをお勧めします。

特定のロールの承認を有効にする

承認者のユーザーまたはグループを指定して要求を承認する

すべての特権ロールの要求と承認の履歴を表示する

ロール昇格の要求を承認または拒否する (単一および一括)

承認または拒否の正当な理由を提供する

承認が必要なロールのアクティブ化を要求する

ライセンス要件

PIM を使用するには、Microsoft Entra ID ライセンスが必要であり、次の場合に必要です。

PIM を使用して管理されるMicrosoft Entra IDまたは Azure ロールの対象として割り当てられたユーザー。

資格のあるメンバーまたは特権アクセス グループの所有者として割り当てられているユーザー。

PIM でアクティブ化要求を承認または拒否できるユーザー。

アクセス レビューに割り当てられたユーザー。

アクセス レビューを実行するユーザー。