Microsoft Intuneの Android デバイスの現場担当者

Android デバイスは、医療、航空、建設、製造、物流、政府など、世界中のほぼすべての業界にあります。 これらは、これらの業界の現場担当者 (FLW) によって一般的に使用されます。

Intuneを使用すると、organizationで現場担当者が使用する Android デバイスを管理できます。 この記事の内容:

- デバイスの使用方法の決定、デバイス エクスペリエンスのホーム画面の構成など、管理者が行う必要がある決定 & 含まれます。

- 最適な登録オプションと、ユーザーとエンド ユーザーに最適なデバイス管理エクスペリエンスを判断するのに役立ちます。

この記事は、次の項目に適用されます:

- organizationが所有し、Intuneに登録されている Android デバイス

Intuneの FLW デバイスの概要については、Intuneの FLW デバイス管理に関するページを参照してください。

この記事を使用して、Intuneで Android FLW デバイスの使用を開始します。 特に次のような場合です。

- 手順 1 - Intune登録オプションを選択する

- 手順 2 - 共有デバイスまたはユーザーに関連付けられているデバイスを選択する

- 手順 3 - ホーム画面とデバイス エクスペリエンスを構成する

- Android Enterprise 専用デバイスのMicrosoft Entra共有デバイス モード

開始する前に

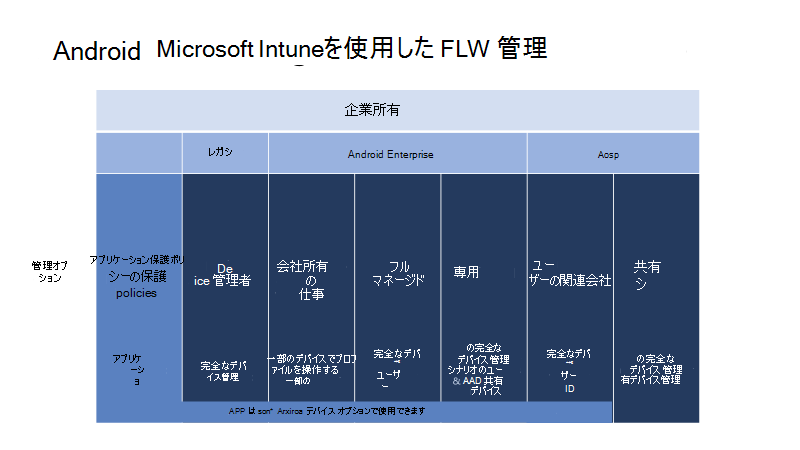

Intuneでは、次の図に示すように、Android デバイスのさまざまな登録オプションがサポートされています。

この記事では、FLW デバイスでよく使用される登録オプションについて説明します。 すべての Android 登録オプションの詳細については、「登録ガイド: Microsoft Intuneに Android デバイスを登録する」を参照してください。

手順 1 - Intune登録オプションを選択する

最初の手順は、organizationとデバイスのニーズに最適なIntune登録プラットフォームを決定することです。

FLW Android デバイスの場合は、 Android Enterprise または Android オープン ソース プロジェクト (AOSP) の登録を使用する必要があります。

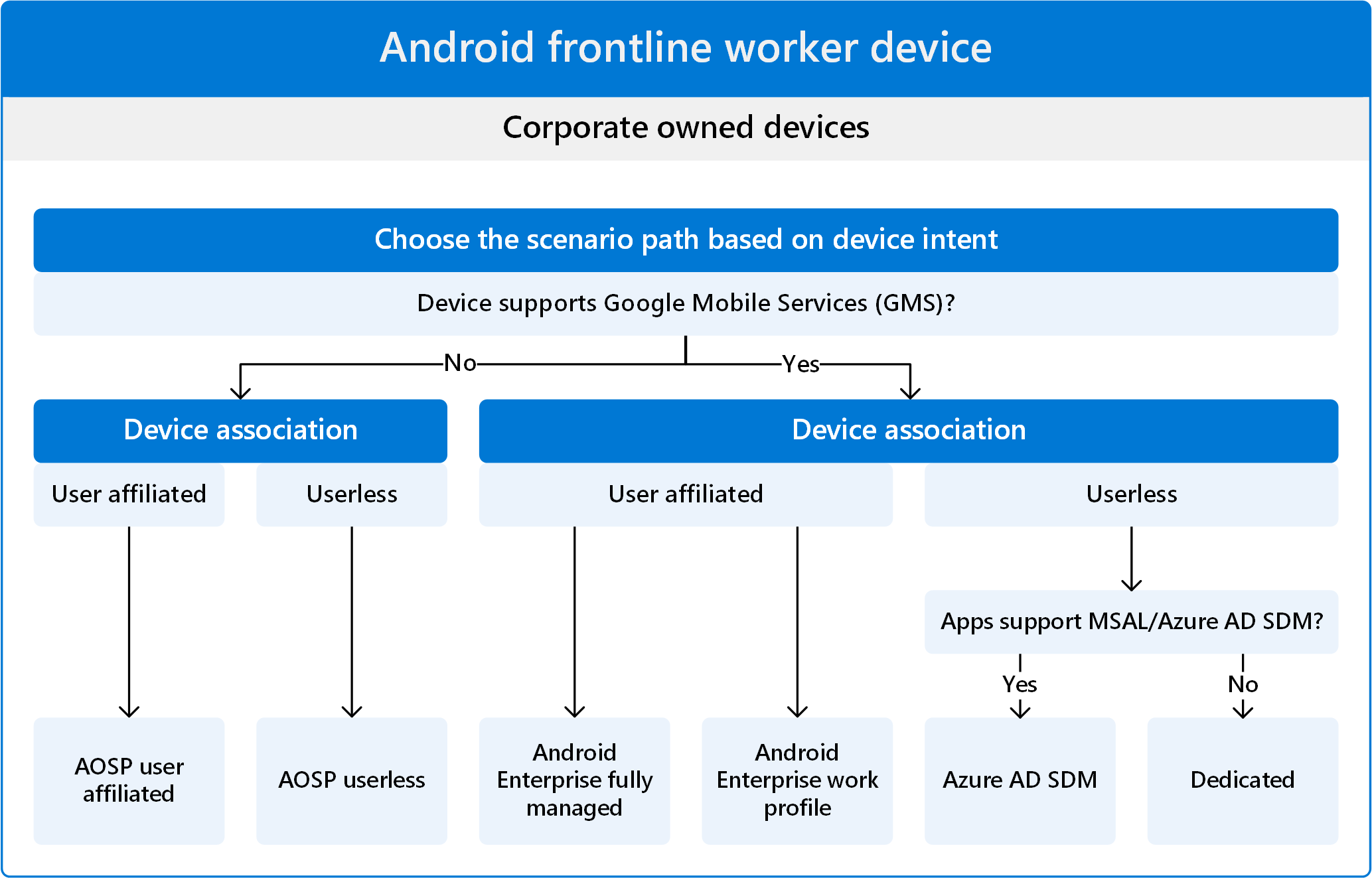

次の図を使用して、FLW デバイスに最適なパスを決定するのに役立ちます。

デバイスの実行内容とそのユース ケースがわかっていることを確認します。 Android デバイスメーカー (OEM) はさまざまなデバイスを提供し、一部は特殊なデバイスであり、他のメーカーはより一般的なデバイスである可能性があります。

たとえば、拡張現実または仮想現実に使用されるデバイスは、通常、Android Enterprise 登録の要件である GMS をサポートしていません。 そのため、これらのデバイスの自然な登録パスは Android (AOSP) です。

Android Enterprise 登録デバイスでは 、Google Mobile Services (GMS) が 必要でサポートされています (Android の Web サイトが開きます)。 これらのデバイスは、GMS を許可する国/地域でも使用されます。

✅ デバイスが GMS が有効で、 Android Enterprise の推奨リスト に含まれている場合 (Android の Web サイトが開きます)、Android Enterprise 登録を使用します。

❌ これらのデバイスが GMS をブロックする国/地域で使用されている場合、Android Enterprise 登録はサポートされません。 代わりに、Android (AOSP) 登録を使用します。

注:

Android デバイス管理者 (DA) の場合、Google は機能の非推奨と縮小を行います。 FLW デバイスの Android Enterprise または Android (AOSP) に移行することをお勧めします。

手順 2 - 共有デバイスまたはユーザーに関連付けられているデバイス

次の決定は、デバイスが多くのユーザーと共有されているか、1 人のユーザーに割り当てられているかを決定することです。 この決定は、ビジネス ニーズとエンド ユーザーの要件によって異なります。 また、これらのデバイスがIntuneで登録および管理される方法にも影響します。

ユーザー関連付けのない共有デバイス (ユーザーレス)

共有デバイスでは、ユーザーはデバイスを取得し、タスクを完了し、デバイスを別のユーザーに提供します。 通常、これらのユーザーは手動でアプリにサインインします。デバイスにサインインしません。

共有デバイスを使用する場合:

Android 共有デバイスを使用していて、デバイスが Android Enterprise 登録をサポートしている場合は、デバイスを 専用デバイスとして登録します。 これらのデバイスは Google Mobile Services (GMS) をサポートしており、1 人または特定のユーザーには関連付けられません。

専用デバイス登録の詳細については、「Android Enterprise 専用デバイスの登録Intune」を参照してください。

Android (AOSP) 共有デバイスを使用している場合は、 デバイスをユーザーレス デバイスとして登録できます。 通常、これらのデバイスは GMS をサポートせず、1 人または特定のユーザーには関連付けられません。

Android (AOSP) ユーザーレス登録の詳細については、「Android (AOSP) 企業所有のユーザーレス デバイスの登録をIntuneする」を参照してください。

ユーザーに関連付けられたデバイス

これらのデバイスには 1 人のユーザーがいます。 このユーザーはデバイスを自身に関連付けます。これは通常、ユーザーがIntune登録中にサインインしたときに発生します。 デバイスは、Microsoft Entraでユーザーの ID に関連付けられています。

ユーザーの関連付け:

Android Enterprise を使用している場合は、仕事用プロファイルを使用して、デバイスをフル マネージドデバイスまたは企業所有デバイスとして登録できます。 これらのデバイスには 1 人のユーザーがあり、個人的な使用ではなく、organization作業専用に使用されます。

これらの登録オプションは FLW デバイスでは一般的ではなく、従来の現場担当者シナリオの境界を広げる必要があります。 ただし、機能がビジネス シナリオに最適な場合は、使用できます。 構成できる設定は多数あります。 たとえば、 フル マネージド 登録を使用する場合は、Microsoft Launcher を構成したり、カスタムの壁紙を追加したりできます。

これらの登録方法の詳細については、次のページを参照してください。

構成できる設定の一部については、Android Enterprise デバイス設定の一覧に移動して、Intuneを使用して企業所有デバイスの機能を許可または制限します。

Android (AOSP) を使用している場合は、デバイスをユーザー関連付けデバイスとして登録できます。 これらのデバイスには 1 人のユーザーがあり、個人的な使用ではなく、organization作業専用に使用されます。

Android (AOSP) デバイスは Google Mobile Services (GMS) をサポートしていません。

- Android (AOSP) ユーザー関連登録の詳細については、「Android (AOSP) 企業所有のユーザー関連デバイスの登録をIntuneする」を参照してください。

- 構成できる設定の一覧については、Android (AOSP) デバイス設定に移動して、Intuneを使用して機能を許可または制限します。

手順 3 - ホーム画面とデバイスエクスペリエンス

Android (AOSP) の場合、デバイスが AOSP を使用してIntuneに登録されるときに構成するホーム画面エクスペリエンスはありません。 現場担当者は、AOSP に登録されたデバイスを取得すると、デバイスをオンにし、アプリにサインインします (または、ユーザーの関連付けに応じてサインインしない) (Microsoft Teamsなど)。 次に、デバイスの使用を開始するだけです。

Android Enterprise 専用デバイスの場合は、Intuneで構成できるホーム画面とデバイス エクスペリエンス機能があります。 このセクションと手順は、次の場合に適用されます。

- Android Enterprise 専用デバイス

この手順は省略可能であり、ビジネス シナリオによって異なります。 これらのデバイスが多くのユーザーによって共有されている場合は、このセクションで説明するホーム画面とデバイス エクスペリエンス機能を使用することをお勧めします。

Android Enterprise デバイスでは、ホーム画面とデバイス エクスペリエンスを制御するようにIntune マネージド ホーム スクリーン (MHS) アプリを構成できます。

この手順では、エンド ユーザーがデバイスで実行していることと、ジョブに必要なデバイス エクスペリエンスを検討します。 この決定は、デバイスの構成方法に影響します。

FLW では、次のシナリオが一般的です。

シナリオ 1: 複数のアプリを使用したデバイス全体のアクセス

デバイスは、Android Enterprise 専用デバイスとしてIntuneに登録されます。

ユーザーは、デバイス上のアプリと設定にアクセスできます。 ポリシー設定を使用すると、デバッグ、システム アプリケーションなど、さまざまな機能からユーザーを制限できます。

このシナリオでは、ユーザーは特定のアプリを使用する必要がありますが、デバイスをそれらのアプリのみにロックしないようにします。

このシナリオのデバイスを構成するには、アプリをデプロイし、アプリケーション構成ポリシーを使用してアプリを構成します。 次に、デバイス構成ポリシーを使用して、デバイス機能を許可またはブロックします。

開始するには、次のリンクを使用します。

アプリをIntuneに追加します。 アプリが追加されると、アプリをデバイスに展開するアプリ ポリシーを作成します。

アプリの機能を構成するためのアプリ構成ポリシーを作成 します。 必要なすべての構成設定を含む JSON ファイルを追加することもできます。

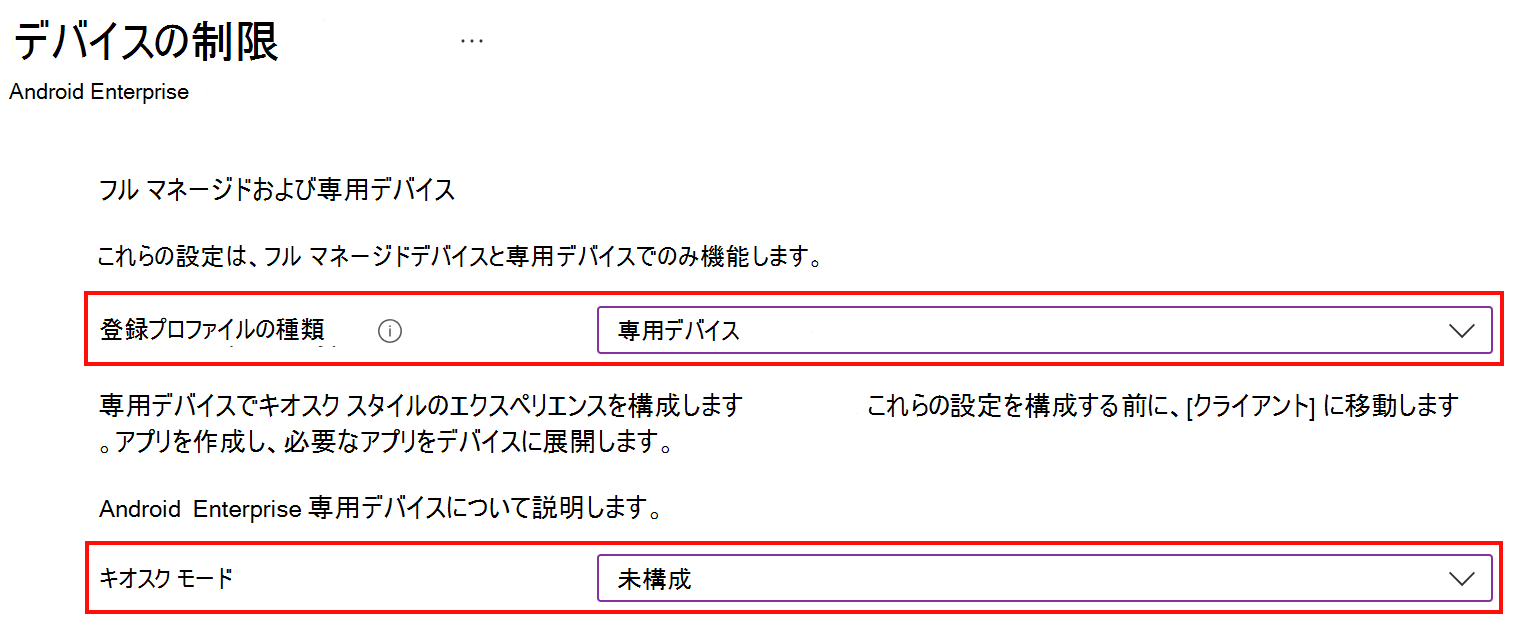

Intuneを使用して機能を許可または制限するデバイス構成制限プロファイルを作成します。

Microsoft Intune管理センターで、デバイス>管理デバイス>Configuration>Templates>Device の制限>Device エクスペリエンス>Dedicated デバイス>Kiosk モードに移動します。 [ 未構成] に設定します。

シナリオ 2: 固定されたアプリを使用してロックされた画面デバイス

デバイスは、Android Enterprise 専用デバイスとしてIntuneに登録されます。

このシナリオでは、Intune マネージド ホーム スクリーン (MHS) アプリをインストールします。これにより、マネージド デバイス エクスペリエンスをカスタマイズできます。 1 つのアプリまたは多くのアプリをピン留めしたり、壁紙を選択したり、アイコンの位置を設定したり、PIN を要求したりできます。 このシナリオは、共有 デバイスなどの専用デバイスでよく使用されます。

知っておく必要がある情報:

- エンド ユーザーは、マネージド ホーム スクリーン (MHS) に追加された機能のみを使用できます。 そのため、エンド ユーザーが設定やその他のデバイス機能にアクセスできないように制限できます。

- 1 つのアプリをピン留めしたり、多くのアプリを MHS にピン留めしたりすると、それらのアプリのみが開きます。 ユーザーがアクセスできる唯一のアプリです。

- MHS は、使用するエンタープライズ起動ツールです。 別のエンタープライズ 起動ツール アプリをインストールしないでください。

専用デバイスの MHS アプリの詳細については、 マルチアプリ キオスク モードでの専用デバイスでの Microsoft MHS のセットアップに関する ブログ記事を参照してください。

開始するには、次のリンクを使用します。

MHS アプリを含むアプリをMicrosoft Intuneに追加します。 アプリが追加されると、アプリをデバイスに展開するアプリ ポリシーを作成します。

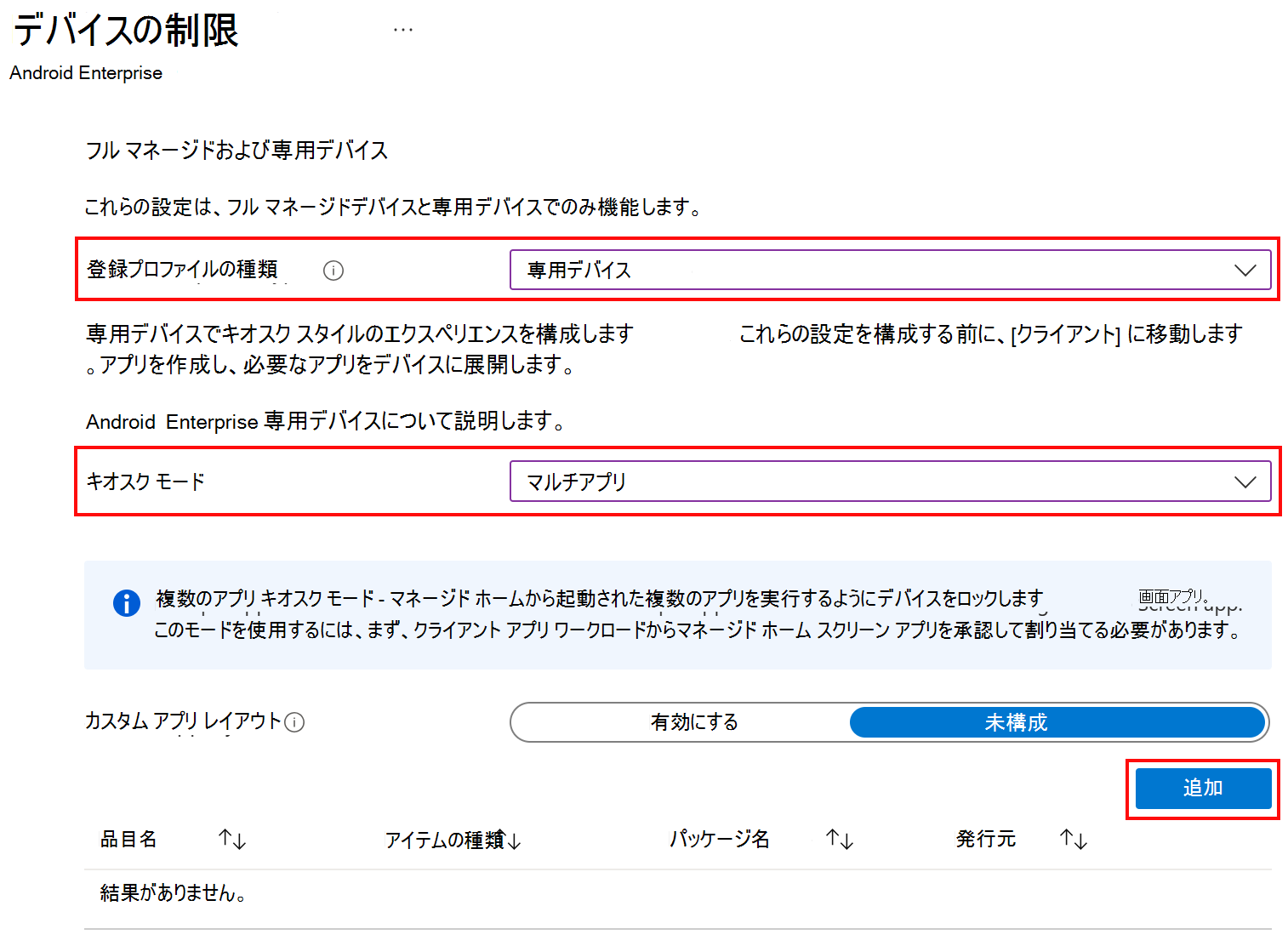

デバイス制限構成プロファイルを使用してキオスク モードをマルチアプリに設定し、アプリを選択します。 この手順では、選択したアプリのみにデバイスをロックします。

Microsoft Intune管理センターで、デバイス>管理デバイス>Configuration>Templates>Device の制限>Device エクスペリエンス>Dedicated デバイス>Kiosk モード>Multi-app>Add に移動します。 マルチアプリ キオスク モードで必要なアプリを追加します。

次のいずれかのオプションを使用して、Microsoft マネージド ホーム スクリーン (MHS) アプリを構成します。

オプション 1 - デバイス制限構成プロファイル: 同じデバイス制限構成プロファイルで、マルチアプリ キオスク モードのときに必要なデバイス機能を構成します。

構成できる設定の一覧については、 Android Enterprise - デバイス エクスペリエンスの設定に関するページを参照してください。

オプション 2 - アプリ構成ポリシー: アプリ構成ポリシーには、デバイス制限構成プロファイルよりも多くの構成設定があります。 必要なすべての構成設定を含む JSON ファイルを追加することもできます。

詳細については、「Microsoft マネージド ホーム スクリーン アプリを構成する」を参照してください。

シナリオ 3: シングル アプリ キオスク

デバイスは、Android Enterprise 専用デバイスとしてIntuneに登録されます。

このシナリオは、インベントリのスキャンなど、単一の目的を持つデバイスで使用されます。

知っておく必要がある情報:

- 1 つのアプリがデバイスに割り当てられます。 デバイスが起動すると、このアプリのみが開きます。 ユーザーは 1 つのアプリにロックされており、アプリを閉じるか、デバイスで他の操作を行うことはできません。

- デバイスは 1 つのアプリケーションのみを実行するように専用であるため、このオプションの方が制限が厳しくなっています。

- エンタープライズ起動ツールは使用されません。

これらのデバイスを構成するには、アプリをデバイスに割り当てます。 次に、デバイスをシングル アプリ キオスク モードに設定するデバイス構成ポリシーを作成します。

開始するには、次のリンクを使用します。

アプリをMicrosoft Intuneに追加します。 アプリが追加されると、アプリをデバイスに展開するアプリ ポリシーを作成します。

Intuneを使用して機能を許可または制限するデバイス構成制限プロファイルを作成します。

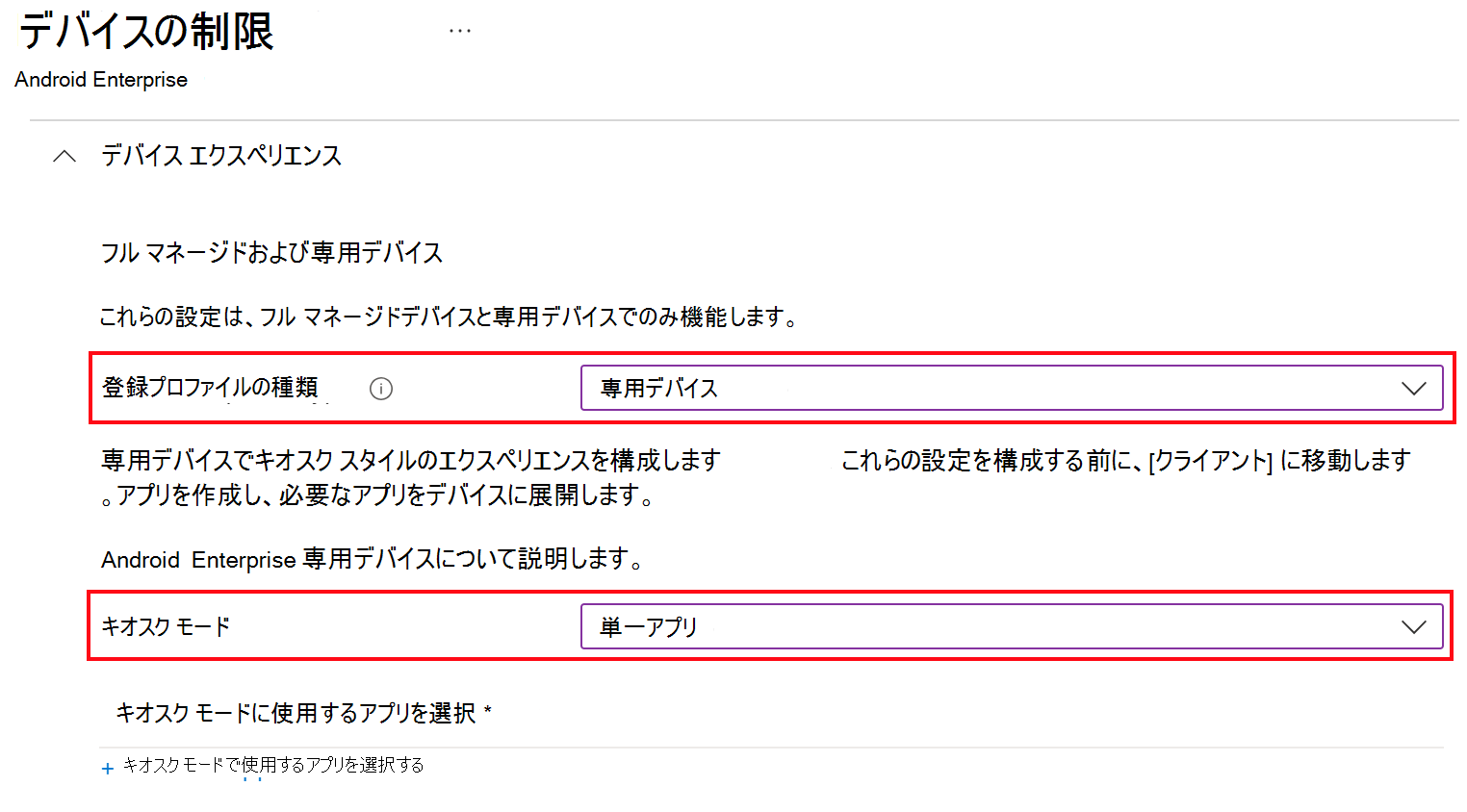

Microsoft Intune管理センターで、デバイス>管理デバイスの構成>Templates>Device の制限>Device エクスペリエンス>Dedicated デバイス>Kiosk モードに移動し、[単一アプリ] を選択します。

Android Enterprise 専用デバイスのMicrosoft Entra共有デバイス モード

Microsoft Entra共有デバイス モード (SDM) は、Android Enterprise 専用デバイス登録のもう 1 つのオプションです。

Microsoft Entra SDM では、アプリと ID 主導のサインイン/サインアウト エクスペリエンスが提供されるため、エンド ユーザー エクスペリエンスと生産性が向上します (サインイン プロンプトが少なくなります)。 これは、手順 3 - ホーム画面とデバイス エクスペリエンス (この記事では) で説明されているシナリオ 1 (複数のアプリを使用したデバイス全体のアクセス) とシナリオ 2 (固定されたアプリを含むロックされた画面デバイス) を補完します。

Microsoft Entra共有デバイス モード (SDM) の詳細については、「FLW の共有デバイス モードMicrosoft Entra」を参照してください。

知っておく必要がある情報:

共有デバイスとしてIntuneおよび SDM Microsoft Entra Android 登録は無料です。 共有デバイスとしてのIntuneでの Android 登録は、Microsoft Entra SDM に依存しません。 Microsoft Entra SDM は、Intune共有デバイス登録の上にあるオプションです。

Microsoft Entra SDM は、Microsoft Entraの機能です。 Intune機能ではありません。 Android Enterprise デバイス用の SDM Microsoft Entraの詳細については、次のページを参照してください。

エンド ユーザーがフル サインイン/サインアウト エクスペリエンスを利用するには、アプリで Microsoft 認証ライブラリ (MSAL) がサポートされている必要があります。 詳細については、「 MSAL を使用して Android でアプリ間シングル サインオン (SSO) を有効にする」を参照してください。