Intune エンドポイント セキュリティ ポリシーを使用して、Intuneに登録されていないデバイスのMicrosoft Defender for Endpointを管理する

Microsoft IntuneをMicrosoft Defender for Endpointと統合する場合は、Intune エンドポイント セキュリティ ポリシーを使用して、Intuneに登録されていないデバイスの Defender セキュリティ設定を管理できます。 この機能は、Defender for Endpoint セキュリティ設定管理 と呼ばれます。

セキュリティ設定の管理を使用してデバイスを管理する場合:

Microsoft Intune管理センターまたは Microsoft 365 Defender ポータルを使用して、Defender for Endpoint のIntuneエンドポイント セキュリティ ポリシーを管理し、それらのポリシーをMicrosoft Entra ID グループに割り当てることができます。 Defender ポータルには、デバイス ビュー、ポリシー管理、およびセキュリティ設定管理用のレポートのユーザー インターフェイスが含まれています。

Defender ポータル内からポリシーを管理するには、「Defender コンテンツのMicrosoft Defender for Endpointでエンドポイント セキュリティ ポリシーを管理する」を参照してください。

デバイスは、Microsoft Entra ID デバイス オブジェクトに基づいて、割り当てられたポリシーを取得します。 Microsoft Entra にまだ登録されていないデバイスは、このソリューションの一部として参加しています。

デバイスがポリシーを受信すると、デバイス上の Defender for Endpoint コンポーネントによってポリシーが適用され、デバイスの状態が報告されます。 デバイスの状態は、Microsoft Intune 管理センターと Microsoft Defender ポータルで利用できます。

このシナリオでは、Microsoft Intune Endpoint セキュリティ サーフェースを Intune に登録できないデバイスに拡張します。 デバイスが Intune によって管理されている (Intune に登録されている) 場合、デバイスは Defender for Endpoint セキュリティ設定管理のポリシーを処理しません。 代わりに、Intune を使用して Defender for Endpoint のポリシーをデバイスに展開します。

適用対象:

- Windows 10 と Windows 11

- Windows Server (2012 R2 以上)

- Linux

- macOS

前提条件

Defender for Endpoint セキュリティ設定管理シナリオの要件については、次のセクションを確認してください。

環境

サポートされているデバイスが Microsoft Defender for Endpoint にオンボードされる場合:

- デバイスは、Intune へのモバイル デバイス管理 (MDM) 登録である既存の Microsoft Intune プレゼンスについて調査されます。

- Intune プレゼンスのないデバイスでは、セキュリティ設定管理機能が有効になります。

- Microsoft Entra が完全に登録されていないデバイスの場合、デバイスがポリシーを取得できるようにする合成デバイス ID が Microsoft Entra ID で作成されます。 完全に登録されたデバイスでは、現在の登録が使用されます。

- Microsoft Intune から取得されたポリシーは、Microsoft Defender for Endpoint によってデバイスに適用されます。

政府機関向けクラウド サポート

Defender for Endpoint セキュリティ設定管理シナリオは、次の政府機関テナントでサポートされています。

- 米国政府機関コミュニティ クラウド (GCC)

- 米国政府共同体高 (GCC 高)

- 米国国防総省 (DoD)

詳細については、以下を参照してください:

- Intune 米国政府機関サービスの説明

- 米国政府のお客様向けの Microsoft Defender for Endpoint

- 米国政府機関のお客様向けのMicrosoft Defender for Endpointの商用機能と同等の機能。

接続要件

デバイスは、次のエンドポイントにアクセスできる必要があります。

-

*.dm.microsoft.com- ワイルドカードを使用すると、登録、チェックイン、およびレポートに使用されるクラウド サービス エンドポイントがサポートされ、サービスのスケーリングに応じて変更される可能性があります。

サポートされるプラットフォーム

Microsoft Defender for Endpoint セキュリティ管理のポリシーは、次のデバイス プラットフォームでサポートされています。

Linux:

Microsoft Defender for Endpoint for Linux エージェント バージョン 101.23052.0009 以降では、セキュリティ設定の管理で次の Linux ディストリビューションがサポートされます。

- Red Hat Enterprise Linux 7.2 以上

- CentOS 7.2 以上

- Ubuntu 16.04 LTS 以降の LTS

- Debian 9 以降

- SUSE Linux Enterprise Server 12 以上

- Oracle Linux 7.2 以上

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 以上

Defender エージェントのバージョンを確認するには、Defender ポータルでデバイス ページに移動し、デバイス Inventories タブで Defender for Linuxを検索します。 エージェントのバージョンの更新に関するガイダンスについては、「Microsoft Defender for Endpoint on Linux の更新プログラムを展開する」 を参照してください。

既知の問題: Defender エージェントのバージョン 101.23052.0009 では、Linux デバイスに次のファイルパスがないと登録に失敗します: /sys/class/dmi/id/board_vendor。

既知の問題: Linux デバイスが合成登録を実行すると、デバイス Entra ID (旧称 Device AAD ID) が Defender ポータルに表示されません。 この情報は、IntuneまたはMicrosoft Entraポータルから表示できます。 管理者は引き続き、この方法でポリシーを使用してデバイスを管理できます。

macOS:

Microsoft Defender for Endpoint for macOS エージェント バージョン 101.23052.0004 以降では、セキュリティ設定管理で次の macOS バージョンがサポートされます。

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Defender エージェントのバージョンを確認するには、Defender ポータルで [デバイス] ページに移動し、デバイス Inventories タブで、macOS の Defender を検索します。 エージェントのバージョンの更新に関するガイダンスについては、「Microsoft Defender for Endpoint の更新プログラムを macOS で展開する」 を参照してください。

既知の問題: Defender エージェントのバージョン 101.23052.0004 では、セキュリティ設定管理に登録する前に Microsoft Entra ID に登録されている macOS デバイスは、Microsoft Entra ID の重複するデバイス ID を受け取ります。これは代理登録です。 ポリシーを対象とする Microsoft Entra グループを作成する場合は、セキュリティ設定の管理によって作成された合成デバイス ID を使用する必要があります。 Microsoft Entra ID では、合成デバイス ID の Join Type 列は空白です。

既知の問題: macOS デバイスが合成登録を実行すると、デバイス Entra ID (旧称 Device AAD ID) が Defender ポータルに表示されません。 この情報は、IntuneまたはMicrosoft Entraポータルから表示できます。 管理者は引き続き、この方法でポリシーを使用してデバイスを管理できます。

Windows:

- Windows 10 Professional/Enterprise (KB5023773 付き)

- Windows 11 Professional/Enterprise ( KB5023778 付き)

- ダウンレベルデバイス向け Microsoft Defender 搭載 Windows Server 2012 R2

- ダウンレベルデバイス向けMicrosoft Defender 搭載 Windows Server 2016

- Windows Server 2019 (KB5025229 付き)

- Windows Server 2019 Core ( Server Core アプリ互換性機能オンデマンド がインストールされている)

- Server Core ( KB5025230) を含む Windows Server 2022

- ドメイン コントローラー (プレビュー)。 ドメイン コントローラーでのセキュリティ設定管理の使用に関するページの重要な情報を参照してください (この記事では)。

セキュリティ設定の管理は機能せず、次のデバイスではサポートされていません。

- Windows Server Core 2016 以前

- 非永続的デスクトップ (仮想デスクトップ インフラストラクチャ (VDI) クライアントなど)

- Azure Virtual Desktop (AVD と以前の Windows Virtual Desktop、WVD)

- Windows の 32 ビット バージョン

ライセンスとサブスクリプション

セキュリティ設定の管理を使用するには、次のものが必要です。

Microsoft 365 などの Microsoft Defender for Endpoint のライセンスを付与するサブスクリプション、または Microsoft Defender for Endpoint のみのスタンドアロン ライセンス。 Microsoft Defender for Endpoint ライセンスを付与するサブスクリプションでは、Microsoft Intune 管理センターのエンドポイント セキュリティ ノードへのアクセス権もテナントに付与されます。

注:

例外: Microsoft Defender for Endpoint のみ サーバー (Microsoft Defender for Cloud の一部、以前のAzure Security Center) 経由で Microsoft Defender for Endpoint にアクセスできる場合、セキュリティ設定管理機能は使用できません。 Microsoft Defender for Endpoint (ユーザー) サブスクリプション ライセンスを少なくとも 1 つアクティブにする必要があります。

エンドポイント セキュリティ ノードは、デバイスの Microsoft Defender for Endpoint を管理し、デバイスの状態を監視するポリシーを構成して展開する場所です。

オプションの現在の情報については 「Microsoft Defender for Endpoint の最小要件」 を参照してください。

役割ベースのアクセス制御 (RBAC)

Intune管理センター内からIntuneエンドポイント セキュリティ ポリシーを管理する管理者に適切なレベルのアクセス許可と権限を割り当てる方法については、「Assign-role-based-access-controls-for-endpoint-security-policy」を参照してください。

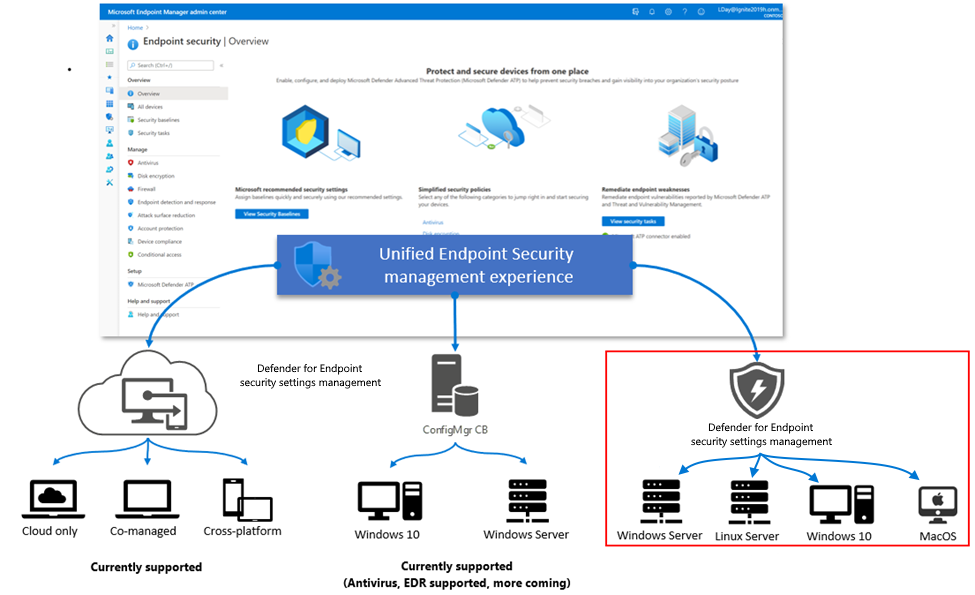

アーキテクチャ

次の図は、Microsoft Defender for Endpoint セキュリティ構成管理ソリューションの概念を示しています。

- Microsoft Defender for Endpoint に搭載されたデバイス。

- デバイスは Intune と通信します。 この通信により、Microsoft Intune は、チェックイン時にデバイスを対象とするポリシーを配布できます。

- Microsoft Entra ID では、デバイスごとに登録が確立されます。

- デバイスが以前に完全に登録されていた場合 (ハイブリッド参加デバイスなど)、既存の登録が使用されます。

- 登録されていないデバイスの場合、デバイスがポリシーを取得できるように、Microsoft Entra ID に合成デバイス ID が作成されます。 代理登録を持つデバイスに対して完全な Microsoft Entra 登録が作成されると、合成登録が削除され、完全な登録を使用してデバイス管理が中断されずに続行されます。

- Defender for Endpoint は、ポリシーの状態を Microsoft Intune に報告します。

重要

セキュリティ設定の管理では、Microsoft Entra ID に完全に登録されていないデバイスに対して代理登録が使用され、Microsoft Entra ハイブリッド参加の前提条件が削除されます。 この変更により、以前に登録エラーが発生していた Windows デバイスは Defender へのオンボードを開始し、セキュリティ設定管理ポリシーを受け取って処理します。

Microsoft Entra ハイブリッド参加の前提条件を満たしていなかったために登録できなかったデバイスをフィルター処理するには、Microsoft Defender ポータルの デバイス 一覧に移動し、登録状態でフィルター処理します。 これらのデバイスは完全には登録されていないため、デバイス属性には MDM = Intune および Join Type = Blank が表示されます。 これらのデバイスは、合成登録を使用してセキュリティ設定管理に登録されます。

これらのデバイスを登録すると、Microsoft Defender、Microsoft Intune、および Microsoft Entra ポータルのデバイス一覧に表示されます。 デバイスは Microsoft Entra に完全には登録されませんが、合成登録は 1 つのデバイス オブジェクトとしてカウントされます。

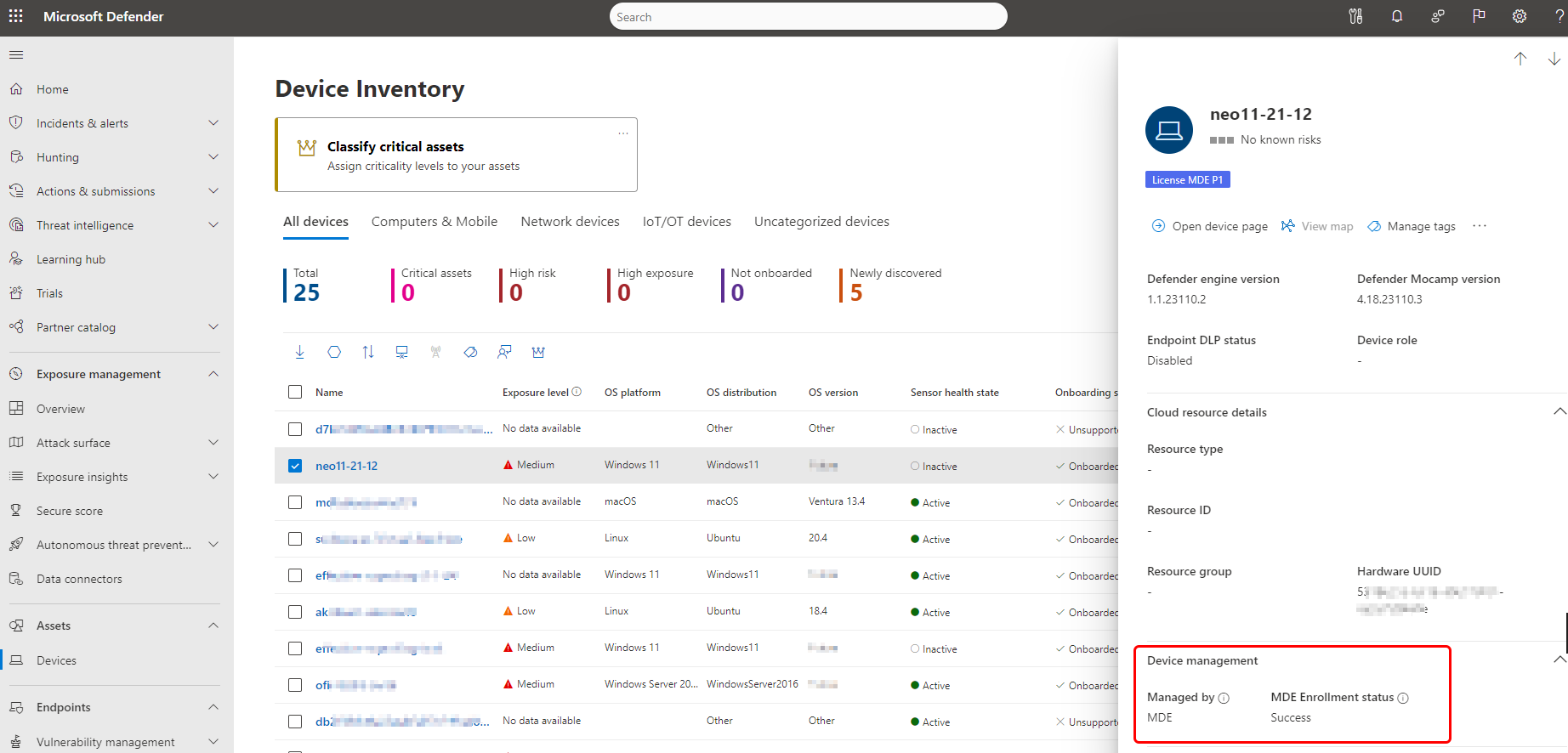

Microsoft Defender ポータルで期待すること

[デバイス インベントリのMicrosoft Defender for Endpointを使用して、[管理対象] 列のデバイスの状態を確認することで、デバイスが Defender for Endpoint のセキュリティ設定管理機能を使用していることを確認できます。 管理者 情報は、デバイスのサイドパネルまたはデバイス ページでも確認できます。 管理者 は、 MDE によって管理されていることを一貫して示す必要があります。

また、デバイス側パネルまたはデバイスページで MDE 登録の状態 が 成功 と表示されていることを確認することで、デバイスが セキュリティ設定管理 に正常に登録されていることを確認できます。

MDE 登録 状態が 成功 と表示されない場合は、更新され、セキュリティ設定管理のスコープ内にあるデバイスを確認してください。 (セキュリティ設定の管理の構成中に、[強制スコープ] ページでスコープを構成します)。

Microsoft Intune 管理センターで期待されること

Microsoft Intune 管理センターで、[すべてのデバイス] ページに移動します。 セキュリティ設定管理で登録されたデバイスは、Defender ポータルと同様にここに表示されます。 管理センターで、[管理者]デバイス フィールドに MDE が表示されます。

ヒント

2023 年 6 月、セキュリティ設定の管理では、Microsoft Entra に完全に登録されていないデバイスに対する代理登録の使用が開始されました。 この変更により、以前に登録エラーが発生したデバイスは Defender へのオンボードを開始し、セキュリティ設定管理ポリシーを受け取って処理します。

Microsoft Azure ポータルに期待すること

すべてのデバイス ページのMicrosoft Azure ポータルで、デバイスの詳細を表示できます。

Defender for Endpoint セキュリティ設定管理に登録されているすべてのデバイスがポリシーを確実に受信できるようにするには、デバイスの OS の種類に基づいて、動的な Microsoft Entra グループ を作成することをお勧めします。 動的グループを使用すると、Defender for Endpoint によって管理されるデバイスは、新しいポリシーの作成など、管理者が他のタスクを実行する必要なしに、グループに自動的に追加されます。

重要

2023 年 7 月から 2023 年 9 月 25 日まで、セキュリティ設定管理はオプトイン パブリック プレビューを実行し、シナリオに管理および登録されたデバイスの新しい動作を導入しました。 2023 年 9 月 25 日以降、パブリック プレビューの動作が一般公開され、セキュリティ設定管理を使用するすべてのテナントに適用されるようになりました。

2023 年 9 月 25 日より前にセキュリティ設定管理を使用し、2023 年 7 月から 2023 年 9 月 25 日までのオプトイン パブリック プレビューに参加しなかった場合は、システム ラベルに依存する Microsoft Entra グループを確認して、セキュリティ設定管理で管理する新しいデバイスを識別する変更を行います。 これは、2023 年 9 月 25 日より前に、オプトイン パブリック プレビューを通じて管理されていないデバイスは、 MDEManaged と MDEJoined の次のシステム ラベル (タグ) を使用してマネージド デバイスを識別するためです。 これら 2 つのシステム ラベルはサポートされなくなり、登録するデバイスに追加されなくなります。

動的グループには、次のガイダンスを使用します。

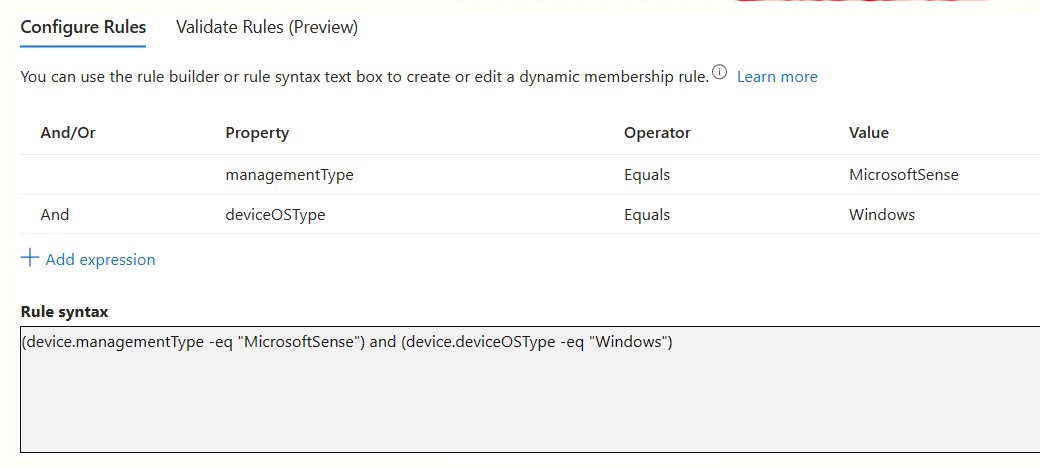

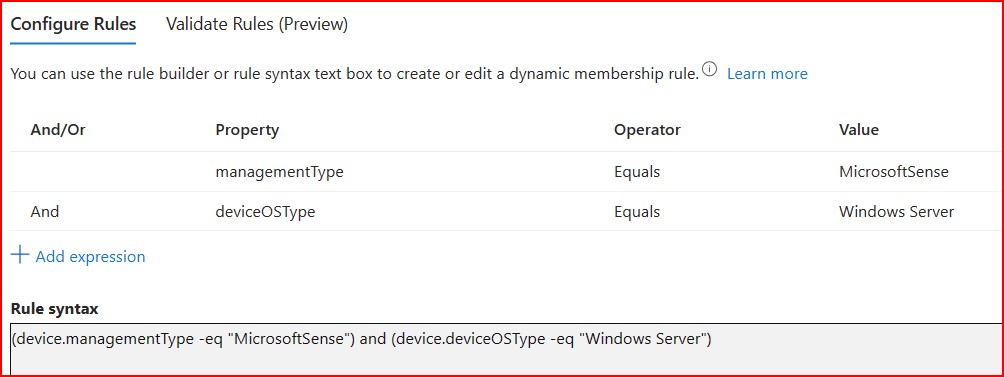

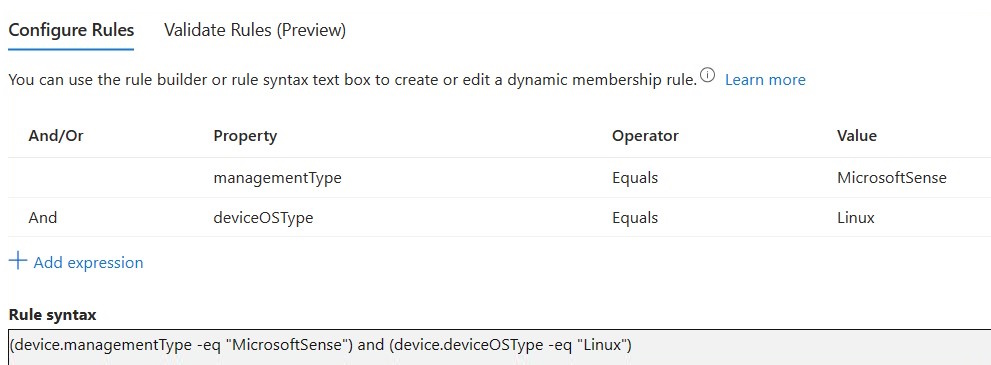

(推奨)ポリシーをターゲットにする場合は、deviceOSType 属性 (Windows、Windows Server、macOS、Linux) を使用してデバイス プラットフォームに基づく動的グループを使用して、MDM の登録中などに管理の種類を変更するデバイスに対してポリシーが引き続き配信されるようにします。

必要に応じて、Defender for Endpoint によって管理される排他的なデバイスを含む動的グループは、managementType 属性 MicrosoftSense を使用して動的グループを定義することでターゲットにすることができます。 この属性の使用は、セキュリティ設定管理機能を介して Defender for Endpoint によって管理されているすべてのデバイスを対象とし、デバイスは Defender for Endpoint によって管理されている間のみこのグループに残ります。

また、セキュリティ設定の管理を構成するときに、Microsoft Defender for Endpoint を使用して OS プラットフォーム フリート全体を管理する場合は、Microsoft Defender for Endpoint 強制スコープ ページで [タグ付けされたデバイス] ではなく [すべてのデバイス] を選択して、Microsoft Defender for Endpoint 強制スコープ ページで、すべての合成登録が Microsoft Entra ID クォータに対して完全登録と同じ数にカウントされることを理解します。

どのソリューションを使うべきですか?

Microsoft Intune には、デバイス上の Defender for Endpoint の構成を管理するためのいくつかの方法とポリシーの種類が含まれています。 次の表は、Defender for Endpoint セキュリティ設定管理によって管理されるデバイスへの展開をサポートする Intune ポリシーとプロファイルを示しており、このソリューションがニーズに適しているかどうかを特定するのに役立ちます。

Defender for Endpoint のセキュリティ設定管理 と Microsoft Intune の両方でサポートされているエンドポイント セキュリティ ポリシーをデプロイすると、そのポリシーの 1 つのインスタンスを次の方法で処理できます。

- セキュリティ設定の管理によってサポートされるデバイス (Microsoft Defender)

- Intune または構成マネージャーのいずれかで管理されているデバイス。

Windows 10 以降のプラットフォームのプロファイル セキュリティ設定管理によって管理されるデバイスではサポートされていません。

デバイスの種類ごとに、次のプロファイルがサポートされています。

Linux

次のポリシーの種類は、Linux プラットフォームをサポートします。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint のセキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Microsoft Defender ウイルス対策 |

|

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |

|

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |

|

|

macOS

次のポリシーの種類は、 macOS プラットフォームをサポートします。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint のセキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Microsoft Defender ウイルス対策 |

|

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |

|

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |

|

|

Windows

Microsoft Defenderセキュリティ設定管理での使用をサポートするには、Windows デバイスのポリシーで Windows プラットフォームを使用する必要があります。 Windows プラットフォームの各プロファイルは、Intuneによって管理されるデバイスと、セキュリティ設定管理によって管理されるデバイスに適用できます。

| エンドポイント セキュリティ ポリシー | プロファイル | Defender for Endpoint のセキュリティ設定の管理 | Microsoft Intune |

|---|---|---|---|

| ウイルス対策 | Defender の更新コントロール |

|

|

| ウイルス対策 | Microsoft Defender ウイルス対策 |

|

|

| ウイルス対策 | Microsoft Defender ウイルス対策の除外 |

|

|

| ウイルス対策 | Windows セキュリティ エクスペリエンス | 注 1 |

|

| 攻撃面の回避 | 攻撃面の減少ルール |

|

|

| 攻撃面の回避 | デバイス コントロール | 注 1 |

|

| エンドポイントの検出および応答 | エンドポイントの検出および応答 |

|

|

| ファイアウォール | ファイアウォール |

|

|

| ファイアウォール | ファイアウォール規則 |

|

|

1 - このプロファイルは Defender ポータルに表示されますが、Microsoft Defenderセキュリティ設定管理シナリオを通じてMicrosoft Defenderによってのみ管理されるデバイスではサポートされていません。 このプロファイルは、Intuneによって管理されるデバイスでのみサポートされます。

各Intune エンドポイント セキュリティ プロファイルは、organization内のデバイスの保護に重点を置くセキュリティ管理者が使用することを目的とした個別の設定グループです。 セキュリティ設定管理シナリオでサポートされるプロファイルの説明を次に示します。

ウイルス対策ポリシーは、Microsoft Defender for Endpointで見つかったセキュリティ構成を管理します。

注:

エンドポイントでは、変更された設定や新しいポリシーを適用するために再起動は必要ありませんが、 AllowOnAccessProtection および DisableLocalAdminMerge の設定では、これらの設定を更新するためにエンド ユーザーがデバイスを再起動する必要がある場合がある問題を認識しています。 現在、解決策を提供するために、この問題を調査しています。

攻撃面の縮小 (ASR) ポリシーでは、organizationがサイバー脅威や攻撃に対して脆弱な場所を最小限に抑えることに重点を置きます。 セキュリティ設定の管理では、ASR 規則は、Windows 10、 Windows 11、 Windows Server を実行するデバイスに適用されます。

さまざまなプラットフォームとバージョンに適用される設定に関する現在のガイダンスについては、Windows Threat Protection のドキュメント 「ASR 規則でサポートされているオペレーティング システム」 を参照してください。

ヒント

サポートされているエンドポイントを最新の状態に保つために、Windows Server 2012 R2 および 2016 の モダン統合ソリューション の使用を検討してください。

以下も参照してください。

- 攻撃面の縮小の概要 「Windows Threat Protection のドキュメント」 を参照してください。

エンドポイント検出と応答 (EDR) ポリシーは、ほぼリアルタイムで実用的な高度な攻撃検出を提供する Defender for Endpoint 機能を管理します。 EDRの設定に基づき、セキュリティアナリストはアラートに効果的な優先順位を付け、侵害の全容を可視化し、脅威を修復するための対応措置を講じることができます。

ファイアウォール ポリシーは、デバイス上の Defender ファイアウォールに重点を置きます。

ファイアウォール規則 は、特定のポート、プロトコル、アプリケーション、ネットワークなど、 ファイアウォール の詳細な規則で構成されるファイアウォール ポリシーのプロファイルの一種です。

Defender for Endpoint セキュリティ設定の管理をサポートするようにテナントを構成する

Microsoft Intune 管理センターを通じてセキュリティ設定の管理をサポートするには、各本体内からそれらの間の通信を有効にする必要があります。

以下のセクションでは、そのプロセスを説明します。

Microsoft Defender for Endpoint を構成する

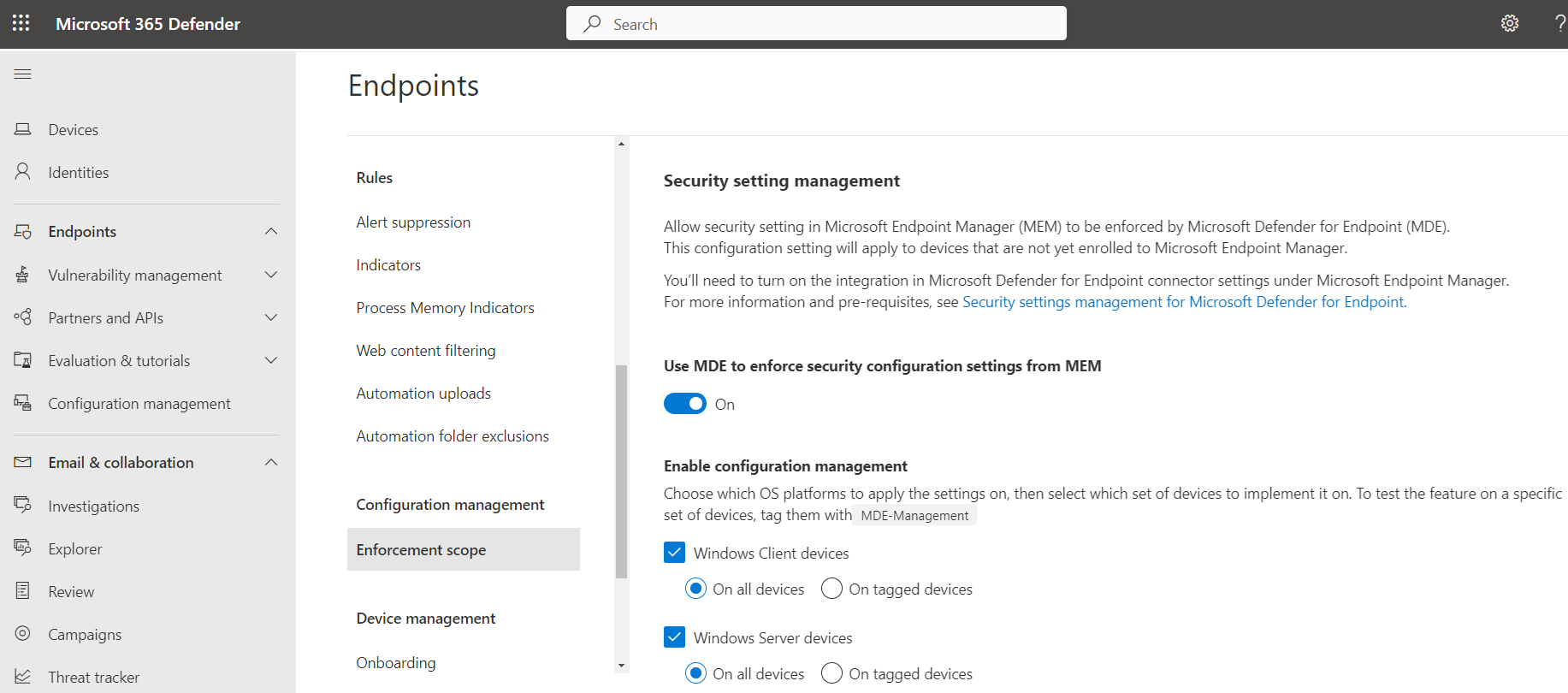

Microsoft Defender ポータルで、セキュリティ管理者として次の操作を行います。

Microsoft Defender ポータルにサインインし、[設定>Endpoints>Configuration Management>Enforcement Scope に移動し、セキュリティ設定管理のプラットフォームを有効にします。

注:

Microsoft Defender ポータルで Security Center の [セキュリティ設定の管理] 権限があり、すべてのデバイス グループのデバイスを同時に表示できる場合 (ユーザーのアクセス許可に対するロールベースのアクセス制御制限なし)、このアクションを実行することもできます。

最初に、On タグ付きデバイス のプラットフォーム オプションを選択し、

MDE-Managementタグを使用してデバイスにタグを付けて、各プラットフォームの機能をテストすることをお勧めします。重要

Microsoft Defender for Endpoint の動的タグ機能 を使用して MDE-Management を使用してデバイスにタグを付ける方法は、セキュリティ設定の管理では現在サポートされていません。 この機能によってタグ付けされたデバイスは正常に登録されません。 この問題は引き続き調査中です。

ヒント

適切なデバイス タグを使用して、少数のデバイスでロールアウトをテストおよび検証します。

すべてのデバイス グループに展開すると、構成されたスコープに該当するすべてのデバイスが自動的に登録されます。

ほとんどのデバイスは登録を完了し、数分以内に割り当てられたポリシーを適用しますが、デバイスの登録が完了するまでに最大 24 時間かかる場合があります。

組織のニーズに合わせて、Microsoft Defender for Cloud オンボード デバイスと構成マネージャー機関の設定の機能を構成します。

ヒント

Microsoft Defender ポータルユーザーがポータル間で一貫したアクセス許可を持っていることを確認するために、まだ指定されていない場合は、IT 管理者にエンドポイント セキュリティ マネージャーの組み込み RBAC ロールMicrosoft Intune付与するよう要求します。

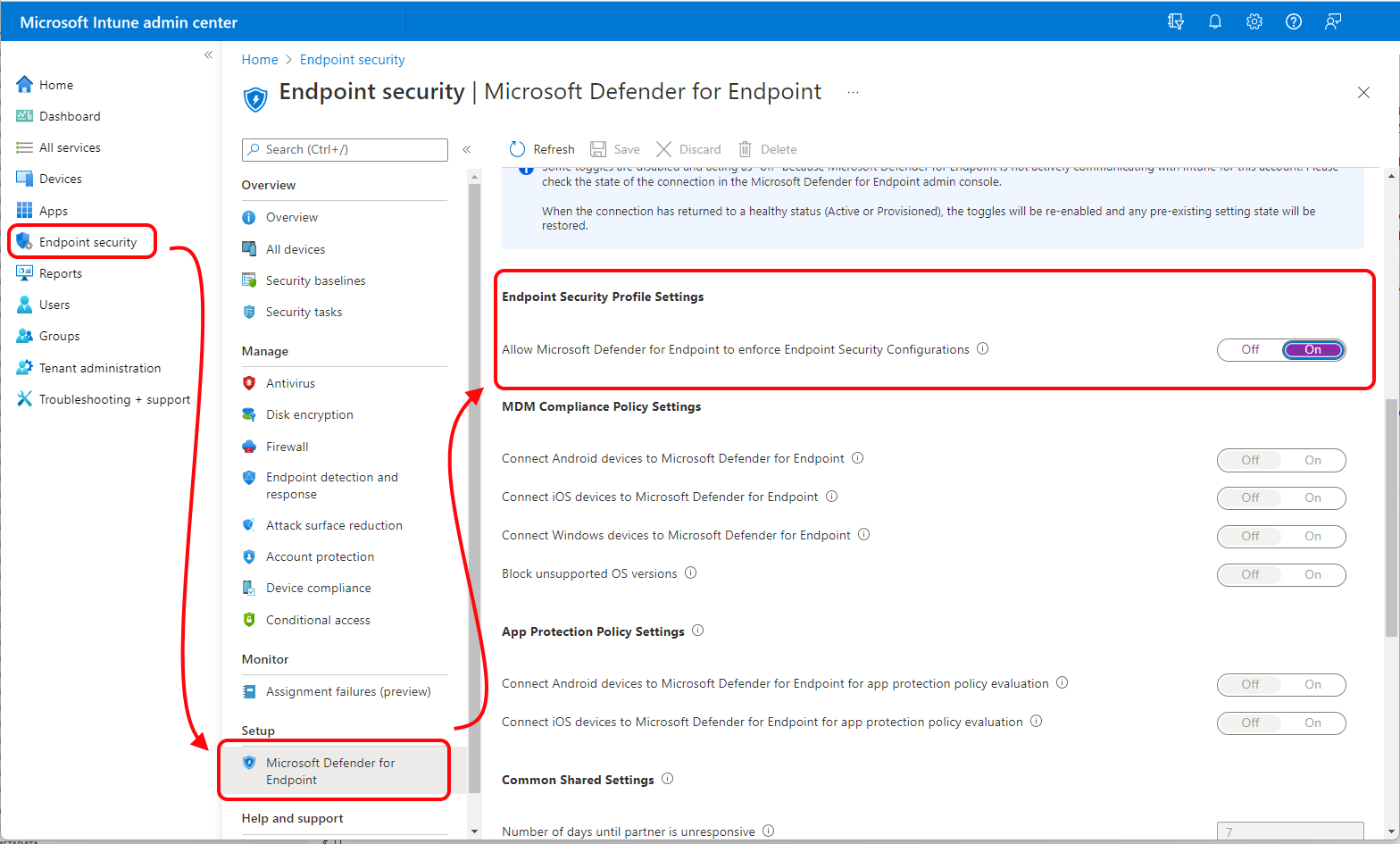

Intune の構成

Microsoft Intune 管理センターでは、アカウントに Endpoint Security Manager の組み込みロール ベースのアクセス制御 (RBAC) ロールと同じアクセス許可が必要です。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ]>[Microsoft Defender for Endpoint] を選択し Microsoft Defender for Endpoint を許可してエンドポイント セキュリティの構成を適用する を [オン]に設定します。

このオプションを [オン] に設定すると、Microsoft Defender for Endpoint のプラットフォーム スコープ内のすべてのデバイスが、Microsoft Defender for Endpoint にオンボードする資格を持つ Microsoft Intune によって管理されません。

デバイスを Microsoft Defender for Endpoint にオンボードする

Microsoft Defender for Endpoint では、デバイスをオンボードするためのいくつかのオプションがサポートされています。 現在のガイダンスについては、Defender for Endpoint のドキュメントの 「Microsoft Defender for Endpoint へのオンボード」 を参照してください。

Microsoft 構成マネージャー との共存

環境によっては、構成マネージャー によって管理されるデバイスでセキュリティ設定管理を使用することが必要な場合があります。 両方を使用する場合は、1 つのチャネルを介してポリシーを制御する必要があります。 複数のチャネルを使用すると、競合や望ましくない結果の機会が生まれます。

これをサポートするには、構成マネージャーを使用してセキュリティ設定管理 を [オフ] に設定します。 Microsoft Defender ポータル にサインインし [設定]>[エンドポイント]>[構成管理]>[強制範囲] に移動します。

Microsoft Entra グループの作成

デバイスが Defender for Endpoint にオンボードされたら、Microsoft Defender for Endpoint のポリシーの展開をサポートするデバイス グループを作成する必要があります。 Microsoft Defender for Endpoint に登録されているが、Intune または構成マネージャーによって管理されていないデバイスを識別するには:

Microsoft Intune 管理センター にサインインします。

[デバイス]>[すべてのデバイス] に移動し、[管理者] 列を選択してデバイスの表示を並べ替えます。

Microsoft Defender for Endpoint にオンボードし、登録されているが Intune によって管理されていないデバイスは、[管理者] 列に Microsoft Defender for Endpoint が表示されます。 これらは、Microsoft Defender for Endpoint のセキュリティ管理のポリシーを受信できるデバイスです。

2023 年 9 月 25 日以降、Microsoft Defender for Endpoint のセキュリティ管理を使用するデバイスは、次のシステム ラベルを使用して識別できなくなります。

- MDEJoined - このシナリオの一環としてディレクトリに参加していたデバイスに以前に追加された非推奨のタグです。

- MDEManaged - セキュリティ管理シナリオを積極的に使用していたデバイスに以前に追加された非推奨のタグです。 Defender for Endpoint がセキュリティ構成の管理を停止した場合、このタグはデバイスから削除されます。

システム・ラベルを使用する代わりに、管理の種類の属性を使用し、MicrosoftSense に設定することができます。

これらのデバイスのグループは、Microsoft Entra 内 または Microsoft Intune 管理センター から 作成できます。 グループを作成するときに、Windows Server を実行しているデバイスとクライアント バージョンの Windows を実行するデバイスにポリシーを展開する場合は、デバイスの OS 値を使用できます。

- Windows 10 および Windows 11 - deviceOSType または OS が Windows として表示される

- Windows Server - deviceOSType または OS が Windows Server として表示される

- Linux デバイス - deviceOSType または OS が Linux として表示される

ルール構文を使用した Intune 動的グループのサンプル

Windows ワークステーション:

Windows サーバ:

Linux デバイス:

重要

2023 年 5 月に、 deviceOSType は Windows クライアント と Windows Serverを区別するように更新されました。

この変更以前に作成された、Windows のみを参照するルールを指定するカスタムスクリプトおよび Microsoft Entra 動的デバイス グループ は、Security Management for Microsoft Defender for Endpoint ソリューションで使用される場合、Windows サーバー を除外する可能性があります。 例:

-

equalsまたはnot equals演算子を使用して Windowsを識別するルールがある場合、この変更はルールに影響します。 これは、以前は Windows と Windows Server の両方が Windows として報告されたためです。 両方を引き続き含めるには、Windows Server も参照するように規則を更新する必要があります。 -

containsまたはlike演算子を使用して Windows を指定するルールがある場合、ルールはこの変更の影響を受けることはありません。 これらの演算子は、Windows と Windows Server の両方を検索できます。

ヒント

エンドポイント のセキュリティ設定を管理する権限が委任されているユーザーは、テナント全体の構成を Microsoft Intune に実装できない場合があります。 組織内のロールとアクセス許可の詳細については、Intune 管理者にお問い合わせください。

ポリシーを展開する

Microsoft Defender for Endpoint によって管理されているデバイスを含む 1 つ以上の Microsoft Entra グループを作成した後、セキュリティ設定管理用の次のポリシーを作成してそれらのグループに展開できます。 使用できるポリシーとプロファイルは、プラットフォームによって異なります。

セキュリティ設定管理でサポートされるポリシーとプロファイルの組み合わせの一覧については、この記事の「 使用するソリューション」のグラフを参照してください。

ヒント

同じ設定を管理する複数のポリシーをデバイスに展開しないでください。

Microsoft Intune では、各エンドポイント セキュリティ ポリシーの種類の複数のインスタンスを同じデバイスにデプロイできます。各ポリシー インスタンスはデバイスによって個別に受信されます。 そのため、デバイスが異なるポリシーから同じ設定の個別の構成を受け取り、競合が発生する可能性があります。 一部の設定 (ウイルス対策の除外など) はクライアントでマージされ、正常に適用されます。

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ] に進み、構成したいポリシーの種類を選択し、[ポリシーの作成] を選択します。

ポリシーに対して、デプロイするプラットフォームとプロファイルを選択します。 セキュリティ設定管理をサポートするプラットフォームとプロファイルのリストについては、この記事で前述した 「どのソリューションを使用するべきか」 の表を参照してください。

注:

サポートされているプロファイルは、モバイル デバイス管理 (MDM) を介して Microsoft Intune と通信するデバイスと、Microsoft Defender for Endpoint クライアントを使用して通信するデバイスに適用されます。

必要に応じて、ターゲット設定とグループを確認してください。

[作成] を選択します。

[基本] ページでプロファイルに名前と説明を入力し、[次へ] を選択します。

[構成設定] ページで、このプロファイルで管理する設定を構成します。

設定の詳細については、 情報 ダイアログを展開し、 [詳細] リンクを選択して、その設定のオンライン構成サービス プロバイダー (CSP) のドキュメントまたは関連する詳細を表示します。

設定の構成が完了したら、[次へ] を選択します。

[割り当て] ページで、このプロファイルを受け取る Microsoft Entra グループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[次へ] を選んで続行します。

ヒント

- 割り当てフィルターは、セキュリティ設定の管理によって管理されているデバイスではサポートされていません。

- Microsoft Defender for Endpoint 管理には Device オブジェクト のみが適用されます。 ターゲット ユーザーはサポートされていません。

- 構成されたポリシーは、Microsoft Intune クライアントと Microsoft Defender for Endpoint クライアントの両方に適用されます。

ポリシー作成プロセスを完了し、 [レビュー + 作成] ページで [作成] を選択します。 作成したプロファイルのポリシーの種類を選択すると、新しいプロファイルが一覧に表示されます。

ポリシーが割り当てられるまで待ち、ポリシーが適用されたことを示す成功を確認します。

Get-MpPreference コマンド ユーティリティを使用して、設定がクライアントでローカルに適用されたことを検証できます。

状態の監視

Intune:

このチャネルのデバイスを対象とするポリシーの状態とレポートは、Microsoft Intune 管理センターのエンドポイント セキュリティの下のポリシー ノードから利用できます。

ポリシーの種類にドリルインし、ポリシーを選択して状態を表示します。 セキュリティ設定管理をサポートするプラットフォーム、ポリシー・タイプ、およびプロファイルのリストは、この記事の前のほうにある 「どのソリューションを使うべきか」 の表で見ることができます。

ポリシーを選択すると、デバイスのチェックイン状態に関する情報を表示でき、次を選択できます。

- レポートの表示 - ポリシーを受信したデバイスの一覧を表示します。 ドリルインするデバイスを選択し、設定ごとの状態を確認できます。 その後、同じ設定を管理する他のポリシーなど、その設定に関する詳細情報を表示する設定を選択できます。これは競合の原因である可能性があります。

- 設定ごとの状態 - ポリシーによって管理されている設定と、各設定の成功、エラー、または競合の数を表示します。

Defender ポータル:

Microsoft Defender ポータル内から適用されるIntune ポリシーを監視することもできます。 ポータル内で、[ エンドポイント] に移動し、[構成管理] を展開し、[ エンドポイント セキュリティ ポリシー] を選択します。 ポリシーを選択してその状態を表示し、次を選択します。

- 概要 - ポリシーが適用されるグループ、適用されるポリシー設定、デバイスのチェック状態の概要を表示します。

- [ポリシー設定の値] - ポリシーによって構成された設定を表示します。

- ポリシー設定の状態 - ポリシーによって管理されている設定と、各設定の成功、エラー、または競合の数を表示します。

- 適用されたデバイス - ポリシーが適用されているデバイスを表示します。

- 割り当てられたグループ - ポリシーが割り当てられているグループを表示します。

詳細については、「Defender コンテンツのMicrosoft Defender for Endpointでエンドポイント セキュリティ ポリシーを管理する」を参照してください。

よく寄せられる質問と考慮事項

デバイスのチェックイン頻度

この機能によって管理されているデバイスは、ポリシーを更新するために 90 分ごとに Microsoft Intune チェックインします。

Microsoft Defender ポータル からデバイスをオンデマンドで手動で同期できます。 ポータルにサインインし、 [デバイス]に移動します。 Microsoft Defender for Endpoint によって管理されているデバイスを選択し、 [ポリシーの同期] ボタンを選択します。

[ポリシーの同期] ボタンは、Microsoft Defender for Endpoint によって正常に管理されているデバイスに対してのみ表示されます。

改ざん防止によって保護されたデバイス

デバイスで改ざん防止が有効になっている場合は、最初に改ざん防止を無効にせずに 改ざん保護された設定 の値を編集することはできません。

割り当てフィルターとセキュリティ設定の管理

割り当てフィルターは、Microsoft Defender for Endpoint チャネルを介して通信するデバイスではサポートされていません。 割り当てフィルターは、これらのデバイスを対象とするポリシーに追加できますが、デバイスは割り当てフィルターを無視します。 割り当てフィルターをサポートするには、デバイスを Microsoft Intune に登録する必要があります。

デバイスの削除と削除

このフローを使用するデバイスは、次の 2 つの方法のいずれかを使用して削除できます。

- Microsoft Intune 管理センター 内から [デバイス]>[すべてのデバイス]に移動し、[管理者] 列に MDEJoined または MDEManaged を表示するデバイスを選択し、[削除] を選択します。

- セキュリティ センターの [構成管理] のスコープからデバイスを削除することもできます。

いずれかの場所からデバイスが削除されると、その変更は他のサービスに反映されます。

エンドポイント セキュリティで Microsoft Defender for Endpoint ワークロードのセキュリティ管理を有効にできない

両方のサービスのアクセス許可を持つ管理者は初期プロビジョニング フローを完了できますが、各個別のサービスで構成を完了するには、次のロールで十分です。

- Microsoft Defender の場合は、セキュリティ管理者ロールを使用します。

- Microsoft Intune の場合は、エンドポイント セキュリティ管理ロールを使用します。

Microsoft Entra 参加済みデバイス

Active Directory に参加しているデバイスは、既存のインフラストラクチャ を使用して、Microsoft Entra ハイブリッド参加プロセスを完了します。

サポートされていないセキュリティ設定

次のセキュリティ設定は非推奨として保留中です。 Defender for Endpoint セキュリティ設定管理フローでは、次の設定はサポートされていません。

- テレメトリ レポートの頻度を早める (エンドポイントの検出と応答)

- AllowIntrusionPreventionSystem (ウイルス対策 の下)

- 改ざん防止 ([Windows セキュリティ エクスペリエンス] の下)。 この設定は非推奨として保留中ではありませんが、現在サポートされていません。

ドメイン コントローラーでのセキュリティ設定管理の使用

現在プレビュー段階では、ドメイン コントローラーでセキュリティ設定の管理がサポートされるようになりました。 ドメイン コントローラーのセキュリティ設定を管理するには、適用スコープ ページで有効にする必要があります ([設定>Endpoints適用スコープ] に移動します)。 ドメイン コントローラーの構成を有効にする前に、Windows Server デバイスを有効にする必要があります。 さらに、Windows Server で [タグ付けされたデバイス上] オプションが選択されている場合、ドメイン コントローラーの構成もタグ付けされたデバイスに制限されます。

注意

- ドメイン コントローラーの構成ミスは、セキュリティ体制と運用継続性の両方に悪影響を与える可能性があります。

- テナントでドメイン コントローラーの構成が有効になっている場合は、すべての Windows ポリシーを確認して、ドメイン コントローラーを含むデバイス グループMicrosoft Entra意図せずにターゲットにしていないことを確認してください。 生産性に対するリスクを最小限に抑えるために、ドメイン コントローラーではファイアウォール ポリシーはサポートされていません。

- これらのデバイスの登録を解除する前に、ドメイン コントローラーを対象とするすべてのポリシーを確認することをお勧めします。 最初に必要な構成を行い、ドメイン コントローラーの登録を解除します。 Defender for Endpoint 構成は、デバイスの登録を解除した後、各デバイスで維持されます。

PowerShell 制限モード

PowerShell を有効にする必要があります。

PowerShell LanguageMode がConstrainedLanguage モードで構成されているデバイスでは、セキュリティ設定管理が機能しません enabled。 詳細については、PowerShell ドキュメントの 「about_Language_Modes」 を参照してください。

以前にサードパーティのセキュリティ ツールを使用していた場合は、Defender for Endpoint を使用してセキュリティを管理する

以前にマシン上にサードパーティのセキュリティ ツールがあり、Defender for Endpoint で管理している場合は、まれに Defender for Endpoint のセキュリティ設定を管理する機能に何らかの影響を与える可能性があります。 このような場合は、トラブルシューティングの手段として、最新バージョンの Defender for Endpoint をアンインストールし、コンピューターに再インストールします。

次の手順

- Intune で Defender for Endpoint を監視する

- Microsoft Defender for Endpoint のエンドポイント セキュリティポリシーを Defender のドキュメントで管理する。

![Intune 管理センターの [デバイス] ページのスクリーンショット。[管理者] の状態が強調表示されています。](media/mde-security-integration/intune-enrollment-validation.png)

![Microsoft Azure ポータルの [すべてのデバイス] ページのスクリーンショット。デバイスの例が強調表示されています。](media/mde-security-integration/azure-enrollment-validation.png)

![[セキュリティの管理] 設定を [オフ] に設定した構成マネージャー切り替えを示す Defender ポータルのスクリーン ショット。](media/mde-security-integration/disable-configuration-manager-toggle.png)