Intout と Lookout Mobile Endpoint Security の統合を設定する

前提条件を満たす環境であれば、Lookout Mobile Endpoint Security と Intune を統合できます。 この記事の情報では、統合を設定し、Lookout でIntuneで使用するための重要な設定を構成する方法について説明します。

重要

Microsoft Entra テナントにまだ関連付けられていない既存の Lookout Mobile Endpoint Security テナントは、Microsoft Entra IDとIntuneとの統合に使用できません。 新しい Lookout Mobile Endpoint Security テナントの作成については、Lookout のサポートに問い合わせてください。 新しいテナントを使用して、Microsoft Entra ユーザーをオンボードします。

Microsoft Entra情報を収集する

Lookout をIntuneと統合するには、Lookout Mobility Endpoint Security テナントをMicrosoft Entra サブスクリプションに関連付けます。

Lookout Mobile Endpoint Security サブスクリプションと Intune の統合を有効にするには、Lookout サポートに次の情報を提供します (enterprisesupport@lookout.com)。

テナント ID のMicrosoft Entra

完全な Lookout Mobile Endpoint Security (MES) コンソール アクセス権を持つグループのオブジェクト ID をMicrosoft Entraします。

Lookout コンソールにサインインするためのフル アクセス権を持つユーザーを含めるために、Microsoft Entra IDでこのユーザー グループを作成します。 ユーザーが Lookout Console にサインインするには、このグループ、またはオプションの制限付きアクセス グループのメンバーである必要があります。

Microsoft Entraグループ Lookout MES コンソール アクセスが制限されたグループのオブジェクト ID (省略可能なグループ)。

この省略可能なユーザー グループをMicrosoft Entra IDに作成して、Lookout コンソールのいくつかの構成および登録関連モジュールにアクセスできないユーザーを含めます。 代わりに、これらのユーザーは Lookout Console の セキュリティ ポリシー モジュールへの読み取り専用アクセス権を持っています。 ユーザーが Lookout Console にサインインするには、このオプションのグループ、または必須のフル アクセス グループのメンバーである必要があります。

Microsoft Entra IDから情報を収集する

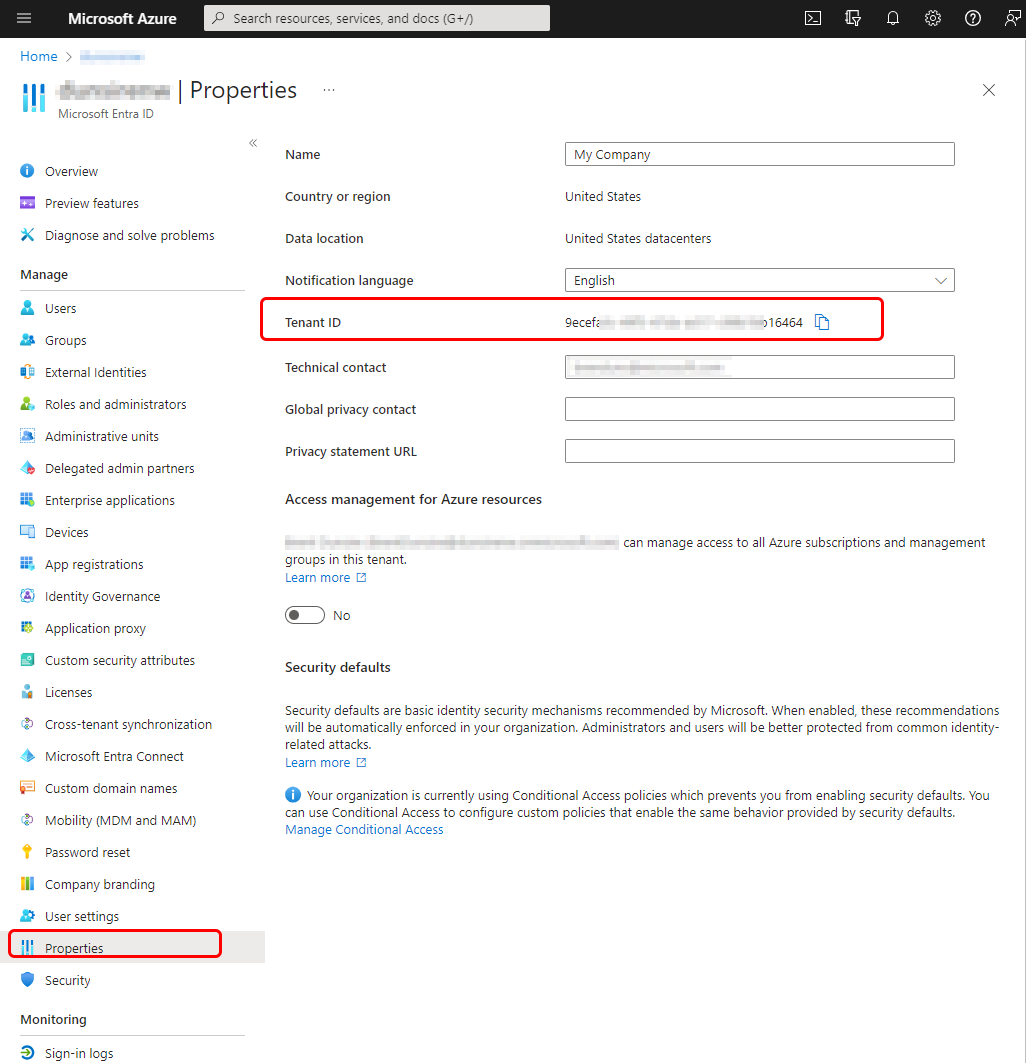

グローバル管理者アカウントで Azure portal にサインインします。

[Microsoft Entra ID>Properties] に移動し、テナント ID を見つけます。 [コピー] ボタンを使用して [ディレクトリ ID] をコピーし、それをテキスト ファイルに保存します。

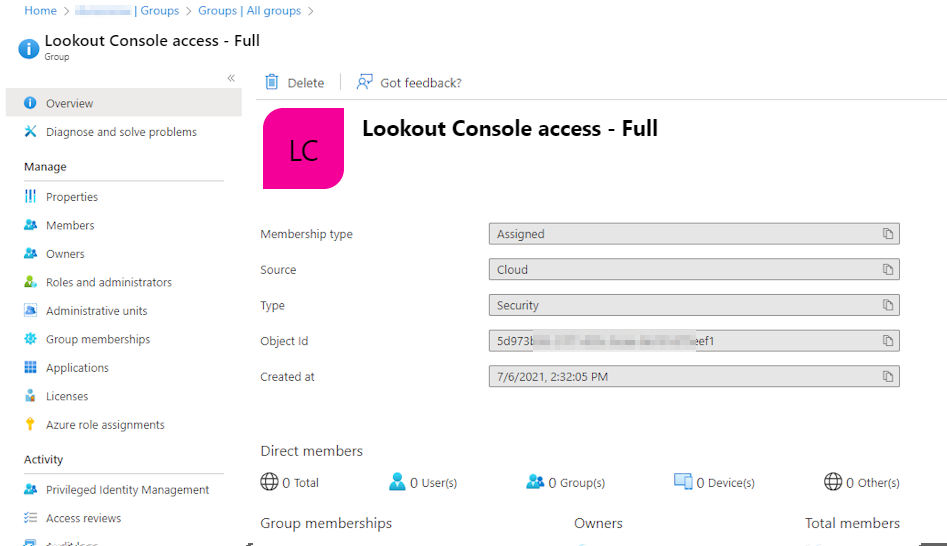

次に、Lookout コンソールへのアクセスをユーザーに許可するために使用するアカウントのMicrosoft Entra グループ ID Microsoft Entra見つけます。 1 つのグループは "フル アクセス" 用です。"制限付きアクセス" 用の 2 つ目のグループは省略可能です。 [オブジェクト ID] を取得するには、アカウントごとに次の手順を実行します。

[Microsoft Entra ID>グループ に移動して、[グループ - すべてのグループ] ウィンドウを開きます。

"フル アクセス" 用に作成したグループを選択し、その [概要] ウィンドウを開きます。

[コピー] ボタンを使用して [オブジェクト ID] をコピーし、それをテキスト ファイルに保存します。

制限付きアクセス グループを使用している場合は、そのグループに対してこのプロセスを繰り返します。

この情報を収集したら、Lookout サポートにお問い合わせください。 Lookout サポートは、プライマリ連絡先と連携してサブスクリプションをオンボードし、提供した情報を使用して Lookout Enterprise アカウントを作成します。

Lookout サブスクリプションを構成する

次の手順は、Lookout Enterprise 管理コンソールで完了し、登録されたデバイス (デバイス コンプライアンス経由) と登録解除されたデバイス (アプリ保護ポリシーを使用) Intune Lookout のサービスへの接続を有効にする必要があります。

Lookout のサポート担当者が Lookout Enterprise アカウントを作成すると、Lookout のサポート担当者はサインイン URL (https://aad.lookout.com/les?action=consent) へのリンクを含むメールを会社の主要な連絡先に送信します。

初回サインイン

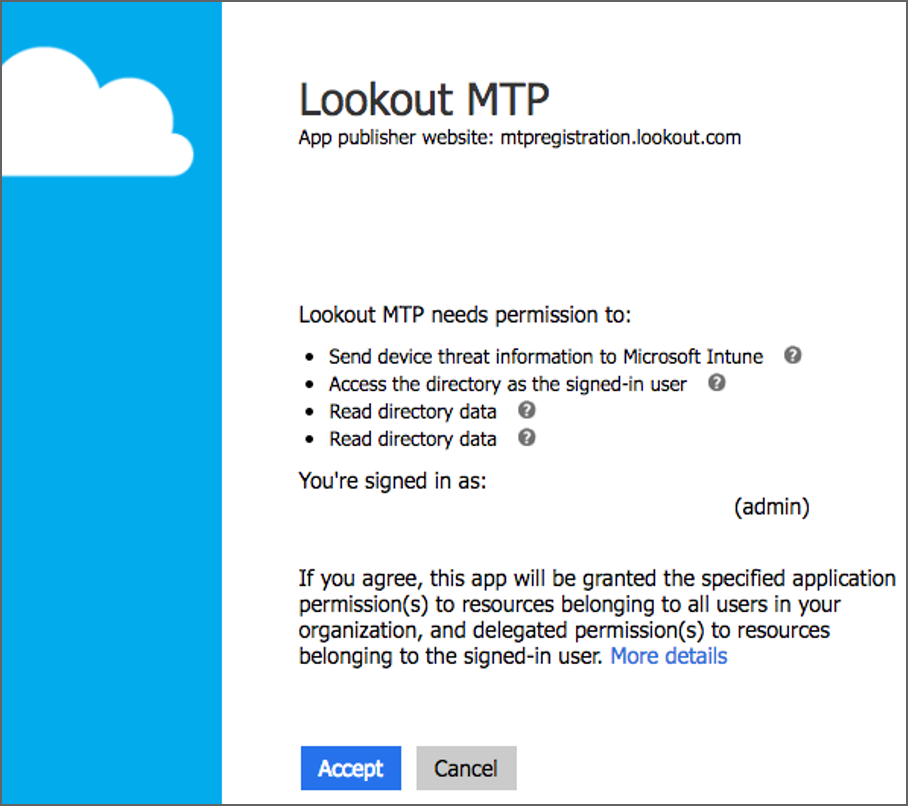

Lookout MES コンソールへの最初のサインインには、同意ページ (https://aad.lookout.com/les?action=consent) が表示されます。 Microsoft Entraグローバル管理者として、サインインして同意します。 後続のサインインでは、ユーザーにこのレベルのMicrosoft Entra ID権限を付与する必要はありません。

同意ページが表示されます。 [同意する] を選んで登録を完了します。

受け入れて同意すると、Lookout Console にリダイレクトされます。

初回のサインインと同意が完了すると、https://aad.lookout.com からサインインしたユーザーは MES Console にリダイレクトされます。 同意がまだ与えられていない場合、すべてのサインイン試行は "Bad Login Error" (不正ログイン エラー) になります。

Intune コネクタを構成する

次の手順では、Lookout デプロイをテストするために、Microsoft Entra IDでユーザー グループを以前に作成していることを前提としています。 ベスト プラクティスは、Lookout 管理者と Intune 管理者が製品の統合に慣れるように、少数のユーザー グループから始めることです。 慣れてきたら、追加のユーザー グループに登録を拡張できます。

Lookout MES コンソールにサインインし、[System>Connectors] に移動し、[コネクタの追加] を選択します。 [Intune] を選択します。

![[Connectors]\(コネクタ\) タブに [Intune] オプションが表示された Lookout コンソールの画像](media/lookout-mtd-connector-integration/lookout_mtp_setup-intune-connector.png)

[Microsoft Intune] ウィンドウで、[Connection Settings]\(接続設定\) を選択し、[Heartbeat Frequency]\(ハートビート頻度\) を分単位で指定します。

![ハートビート頻度が構成された [Connection Settings]\(接続設定\) タブの画像](media/lookout-mtd-connector-integration/lookout-mtp-connection-settings.png)

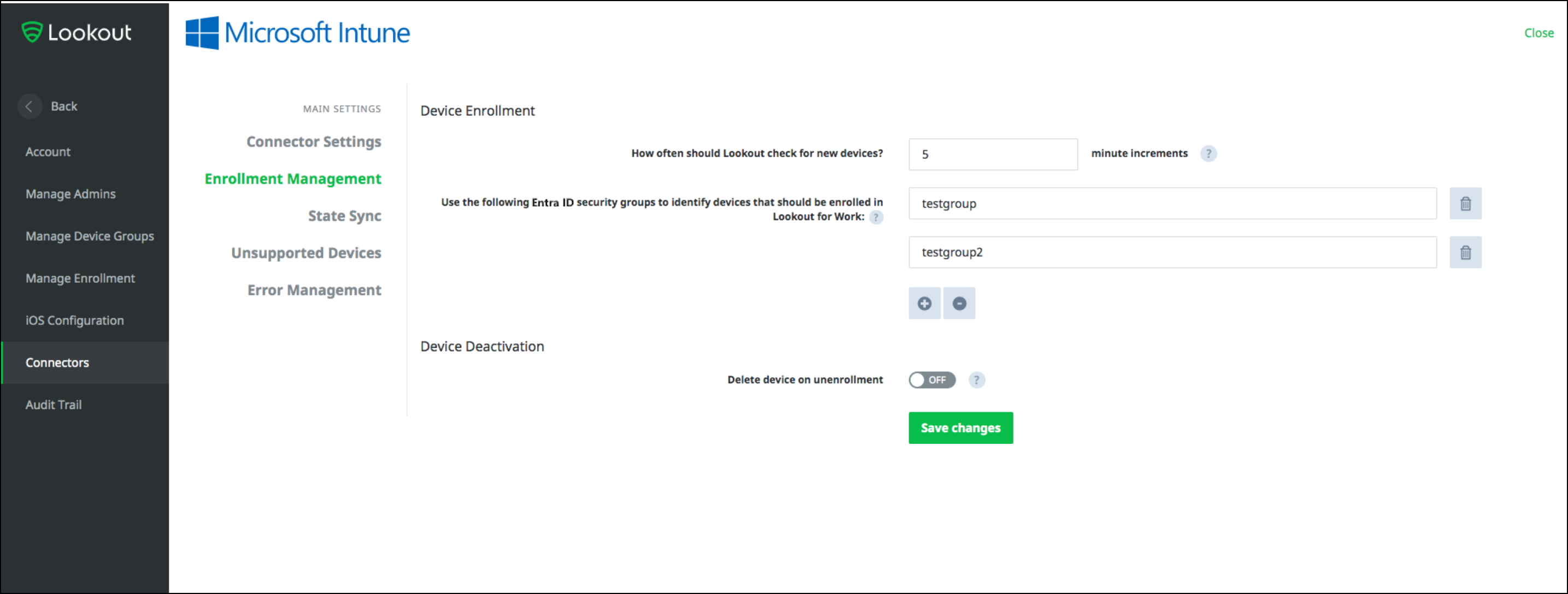

[登録管理] を選択し、[次のMicrosoft Entra セキュリティ グループを使用して Lookout for Work に登録する必要があるデバイスを特定する] に対して、Lookout で使用するMicrosoft Entra グループのグループ名を指定し、[変更の保存] を選択します。

使用するグループについて:

- ベスト プラクティスとして、Lookout 統合をテストする少数のユーザーのみが含まれるMicrosoft Entra セキュリティ グループから始めます。

- グループ名は、Azure portalのセキュリティ グループのプロパティに示すように大文字と小文字が区別されます。

- 登録管理に指定するグループは、デバイスが Lookout に登録されるユーザーのセットを定義します。 ユーザーが登録グループに参加している場合、Microsoft Entra ID内のデバイスが登録され、Lookout MES でのアクティブ化の対象となります。 サポートされているデバイス上でユーザーが Lookout for Work アプリケーションを初めて開くと、アクティブにするように求められます。

[State Sync]\(状態の同期\) を選択し、デバイスの状態と脅威の状態の両方が [On]\(オン\) に設定されていることを確認します。 Lookout と Intune の統合が正常に動作するには、両方が必要です。

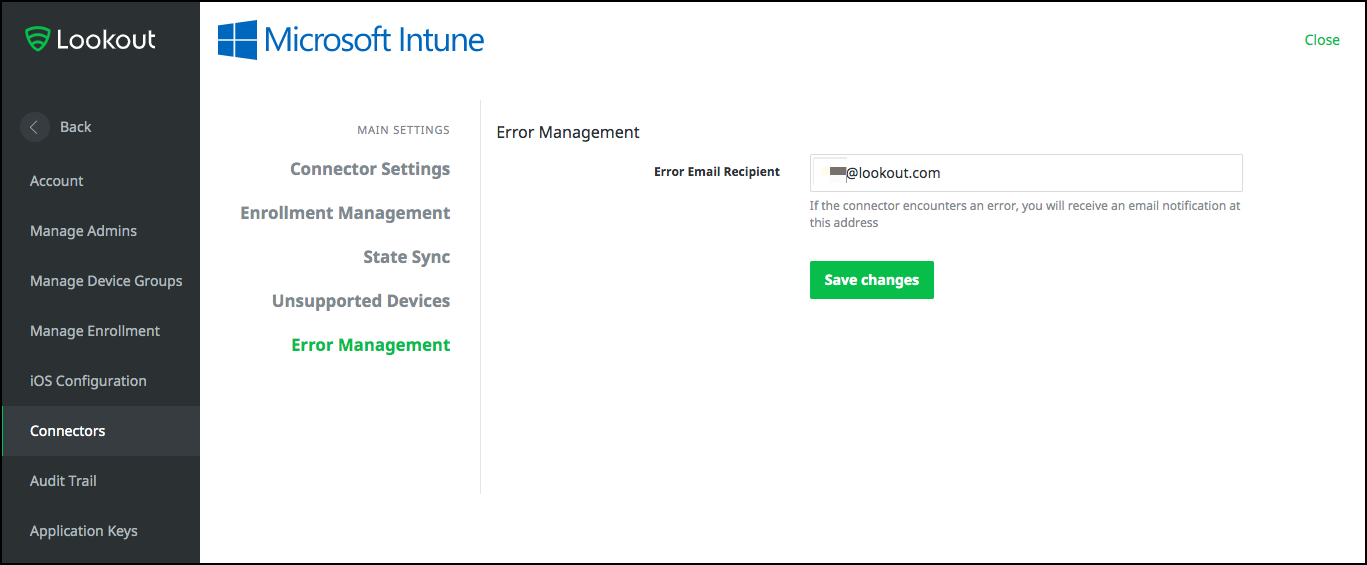

[Error Management]\(エラー管理\) を選択し、エラー レポートを受け取るメール アドレスを指定してから、[Save changes]\(変更の保存\) を選択します。

[Create connector]\(コネクタの作成\) を選択してコネクタの構成を完了します。 後で、結果に問題がなければ、他のユーザー グループまで登録を広げることができます。

Mobile Threat Defense プロバイダーとして Lookout を使用するように Intune を構成する

Lookout MES を構成したら、Intune の Lookout への接続を設定する必要があります。

Lookout MES Console のその他の設定

Lookout MES Console で構成できるその他の設定を次に示します。

登録設定を構成する

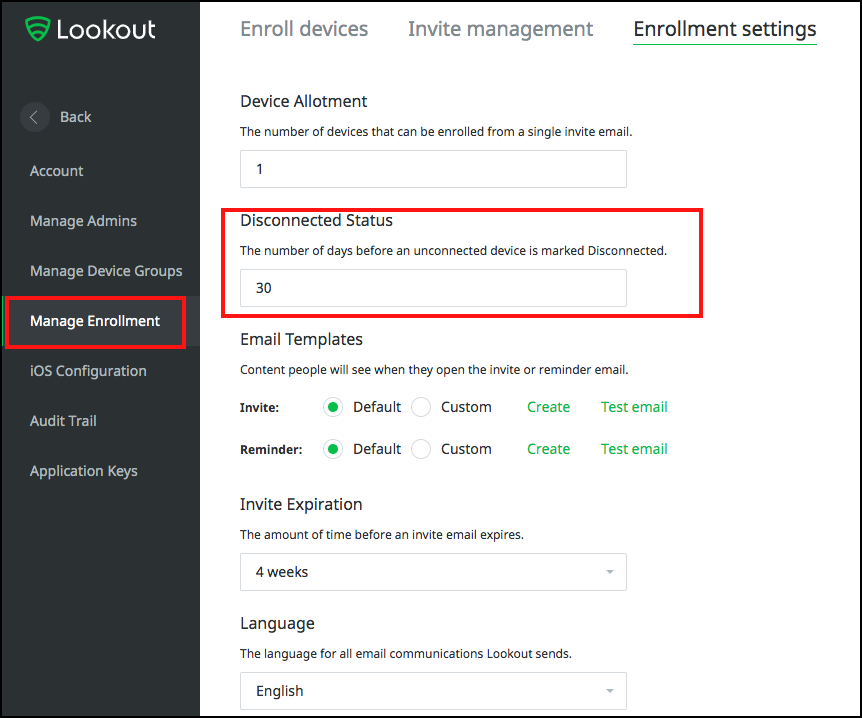

Lookout MES Console で、[System]\(システム\)>[Manage Enrollment]\(登録管理\)>[Enrollment settings]\(登録設定\) を選択します。

[Disconnected Status]\(切断状態\) に、接続されていないデバイスが切断済みとマークされるまでの日数を指定します。

切断されたデバイスは非準拠と見なされ、Intune条件付きアクセス ポリシーに基づいて会社のアプリケーションへのアクセスがブロックされます。 1 ~ 90 日の範囲の値を指定できます。

メールの通知を構成する

脅威に関するメール通知を受け取るには、通知を受け取るユーザー アカウントを使って Lookout MES Console にサインインします。

[Preferences]\(基本設定\) に移動し、受信する通知を [ON]\(オン\) に設定してから、変更を [Save]\(保存\) します。

電子メール通知を受け取る必要がなくなった場合は、通知を [OFF] (オフ) に設定して変更を保存します。

![ユーザー アカウントが表示された [Preferences]\(基本設定\) ページのスクリーンショット](media/lookout-mtd-connector-integration/lookout-mtp-email-notifications.png)

脅威の分類を構成する

Lookout Mobile Endpoint Security は、さまざまな種類のモバイル脅威を分類します。 Lookout の脅威の分類には、既定のリスク レベルが関連付けられています。 リスク レベルは会社の要件に合わせていつでも変更できます。

脅威レベルの分類と、それらに関連付けられているリスク レベルの管理方法については、Lookout の脅威リファレンスに関するページを参照してください。

重要

リスク レベルは、Mobile Endpoint Security で重要な要素の 1 つです。デバイスのコンプライアンスは、これらのリスク レベルに従って実行時に計算されるためです。

Intune 管理者は、デバイスにアクティブな脅威がある場合にデバイスを非準拠として特定するルールをポリシーに設定します。脅威には、高、中、低の最小レベルがあります。 Lookout Mobile Endpoint Security での脅威分類ポリシーは、Intune でのデバイスのコンプライアンス計算に直接影響を与えます。

モニターの登録

セットアップが完了すると、Lookout Mobile Endpoint Security は、指定された登録グループに対応するデバイスのMicrosoft Entra IDのポーリングを開始します。 登録済みのデバイスに関する情報は、Lookout MES Console の [Devices]\(デバイス\) で確認できます。

- デバイスの初期状態は "保留中" です。

- デバイスに Lookout for Work アプリをインストールし、開き、アクティブ化すると、デバイスの状態が更新されます。

Lookout for Work アプリをデバイスに表示する方法の詳細については、Intune で Lookout for Work アプリを追加する方法に関するページを参照してください。