Jamf Pro とMicrosoft Intuneを統合して、デバイスのコンプライアンスをMicrosoft Entra IDに報告する

Jamf Pro と Microsoft Intune の統合を確立するプロセスは進化しています。 Jamf マネージド デバイスのコンプライアンス状態のレポートにより、Jamf Pro 環境で Jamf 管理ポリシーのコンプライアンスの状態を判断し、Intuneのコネクタを介してMicrosoft Entra IDするデバイスコンプライアンスの状態を報告できるようになりました。 Jamf によって管理されているデバイスのコンプライアンス状態がMicrosoft Entra IDに報告されると、これらのデバイスは条件付きアクセス ポリシーが確立する Zero-Trust 原則Microsoft Entra満たできるようになります。

重要

条件付きアクセスに対する Jamf macOS デバイスのサポートは非推奨になっています。

2025 年 1 月 31 日以降、Jamf Pro の条件付きアクセス機能が構築されているプラットフォームはサポートされなくなりました。

macOS デバイスに Jamf Pro の条件付きアクセス統合を使用する場合は、Jamf のドキュメントに記載されているガイドラインに従って、デバイスをデバイス コンプライアンス統合に移行します。「 macOS 条件付きアクセスから macOS デバイス コンプライアンスへの移行 - Jamf Pro のドキュメント」を参照してください。

ヘルプが必要な場合は、 Jamf カスタマー サクセスにお問い合わせください。 詳細については、 https://aka.ms/Intune/Jamf-Device-Complianceのブログ投稿を参照してください。

この記事は、次のタスクに役立ちます。

- Jamf Pro で必要なコンポーネントと構成を構成します。

- Jamf Pro を構成して、Jamf で管理するデバイスに Intune ポータル サイト アプリを展開します。

- Jamf セルフサービス ポータル アプリを使用してユーザーに展開するポリシーを構成して、デバイスをMicrosoft Entra IDに登録します。

- Intune コネクタを構成します。

- 必要なコンポーネントMicrosoft Entra ID準備します。

アカウントのアクセス許可

この記事の手順を完了するには、次のものが必要です。

デバイス コンプライアンス特権を持つ Jamf Pro ユーザー アカウントまたは Jamf Pro 管理者アカウント。

Microsoft Entra アカウント。十分なアクセス許可を持つロールが割り当てられます。 使用可能な組み込みロールは次のとおりです。

Intune管理者 - このロールは、この記事のすべての手順を実行できます。

ヒント

Intune管理者は、Microsoft Intuneでフル アクセス権を持つ高い特権を持つロールです。 他のアカウントにロールを委任する場合は、少ない権限で組み込みのロールを割り当てることを検討してください。

グループ管理者 - このロールは、必要なデバイス グループを作成できます。

条件付きアクセス管理者 - このロールは、ユーザーデバイスの登録を有効にするMicrosoft Entra条件付きアクセス ポリシーを作成および更新できます。

アプリケーション管理者 - このロールは、デバイスのコンプライアンス状態について JAMF と通信するアプリを作成できます。

これらのロールの詳細については、「Microsoft Entra組み込みロール」を参照してください。

Jamf Pro と Microsoft Entra ID の統合に関する一般的な質問

Microsoft Entra IDと統合すると、Jamf Pro マネージド デバイスにメリットがあるのはなぜですか?

Microsoft Entra条件付きアクセス ポリシーでは、デバイスがコンプライアンス標準を満たすだけでなく、Microsoft Entra IDに登録する必要があります。 組織は、Microsoft Entra条件付きアクセス ポリシーを使用してセキュリティ体制を継続的に改善し、次のシナリオの例を確認しようとしている。

- デバイスはMicrosoft Entra IDに登録されます。

- デバイスは、既知の信頼された場所または IP アドレス範囲を使用しています。

- デバイスは、Microsoft 365 デスクトップ アプリケーションとブラウザーを使用して企業リソースにアクセスするために、コンプライアンスの基準を満たしています。

Microsoft Entra統合と、以前に提供された条件付きアクセス方法 Jamf の違いは何ですか?

Jamf Pro を利用しているが、まだIntuneへの接続を確立していない組織の場合、Jamf Pro ポータルの [設定] >グローバル >条件付きアクセス パスで構成を利用した前の方法では、新しい構成を受け入れることができません。

新しい統合では、[設定] > [グローバル > デバイス コンプライアンス] の構成が必要であり、Intuneへの接続を確認するためのウィザード ベースのプロセスが提供されます。 ウィザードには、必要なMicrosoft Entra登録済みアプリケーションを作成する方法が用意されています。 これらの登録済みアプリケーションは、以前と同様に、この現在の設計では事前に作成できません。

Jamf Pro の管理構成

Jamf Pro の構成では、Intuneへの接続を確立する前に、Jamf Pro コンソールで次のコンピューター スマート グループとコンピューター ポリシーを作成する必要があります。

コンピューター スマート グループ

次の例を使用して、2 つのコンピューター スマート グループを作成します。

該当: 条件を含むコンピューター スマート グループを作成します。これにより、Microsoft テナント内の会社のリソースへのアクセスが必要なデバイスが決定されます。

例:Jamf Pro>Computers>Smart コンピューター グループに移動して、新しいグループを作成します。

- 表示名:

- この記事では、Jamf-Intune 該当するグループという名前を付けました。

- 条件:

- アプリケーション タイトル、Operator = is、Value = CompanyPortal.app

コンプライアンス: Jamf 内でデバイスが準拠していると見なされ、organizationのセキュリティ基準を満たしているかどうかを判断する、条件を含む 2 つ目のコンピューター スマート グループを作成します。

例:Jamf Pro>Computers>Smart コンピューター グループに移動し、別のグループを作成します。

- 表示名:

- この記事では、Jamf-Intune コンプライアンス グループという名前を付けました。

- メンバーシップの変更に関する電子メール通知の送信を有効にするオプション。

- 条件:

- 前回のインベントリ更新、演算子 = x 日前未満、値 = 2

- および - 条件: アプリケーション タイトル、Operator = is、Value = CompanyPortal.app

- and - File Vault 2、Operator = is、Value = All Partition Encrypted

コンピューター ポリシー

次の構成を含む 1 つのコンピューター ポリシーを作成します。

例:Jamf Pro>Computers>Policy に移動し、新しいポリシーを作成します。

[オプション ] タブ:

- 全般:

- [表示名] - ポリシーに名前を付けます。 たとえば、Microsoft Entra ID(Microsoft Entra)で登録します。

- [有効] - ポリシーを有効にするには、このボックスをオンにします。

- Microsoft デバイス コンプライアンス:

- [コンピューターをMicrosoft Entra IDで登録する] を有効にします。

[スコープ] タブ: Jamf Pro の管理構成の一部として作成された適用可能なコンピューター スマート グループを追加するように、選択した展開ターゲットを構成します。

[セルフサービス ] タブ:

- [ セルフサービスでポリシーを使用できるようにする] を有効にします。

- 表示名を設定します。

- ボタン名を設定します。

- 説明を入力する。

- [ ユーザーが説明を表示することを確認する] を有効にします。

- 必要に応じてオプション のカテゴリ を有効にします。

[保存] を選択します。

Mac アプリ

Mac Apps Jamf App Catalog で、すべてのデバイスにデプロイするMicrosoft Intune ポータル サイト用のアプリを作成します。 Jamf アプリ カタログ バージョンを使用すると、アプリケーションを最新の状態に保つことができます。

- [コンピューター>Mac アプリ] に移動し、[+新規] を選択します。

- [ Jamf App Catalog] を選択し、[ 次へ] を選択します。

- Microsoft Intune ポータル サイトを検索し、アプリケーションの横にある [追加] を選択します。

- [ ターゲット グループ] を [すべてのマネージド クライアント] に設定します。

- [配布方法] を [自動的にインストール] に設定します。

- [ サポート構成プロファイルのインストール] を有効にします。

- 右上にある [デプロイ] スイッチを有効にし、[保存] を選択 します。

Microsoft Entra管理構成

organizationが企業リソースをセキュリティで保護するために用意されている条件付きアクセス ポリシー構成により、デバイスを登録する機能がブロックされる可能性があります。

以下を使用して、Jamf マネージド デバイスのユーザーを含むグループを作成します。これは、後の手順でIntune コネクタのスコープを設定するために使用されます。

グループを作成し、条件付きアクセス ポリシーを作成および編集するためのアクセス許可を持つアカウントで https://entra.microsoft.com にサインインします。

[グループ]>[すべてのグループ] を展開し> [新しいグループ] を選択します。

適切なルールを持つ動的グループを作成し、Jamf マネージド デバイスをMicrosoft Entra IDに登録する該当するユーザーを含めます。

ヒント

動的グループを使用することをお勧めしますが、静的グループを使用することもできます。

Jamf Pro をIntuneに接続する

Jamf pro は、>Tenant Administration>Connectors とトークンにあるMicrosoft Intune管理センターのコネクタを利用します。 Jamf Pro を Intune に接続するプロセスは、Jamf Pro 管理ポータルで開始され、次の手順を求めるウィザードを利用します。

Jamf 管理 ポータルにサインインします (例: https://tenantname.jamfcloud.com)。

[グローバル > デバイス コンプライアンス] > [設定] に進みます。

[ 編集] を選択し、チェック ボックスをオンにしてプラットフォーム macOS を有効にします。

[ コンプライアンス グループ ] ドロップダウンで、前のセクション「この記事のコンピューター スマート グループ」で 、コンプライアンス 用に作成した コンピューター スマート グループ を選択します。

[ 該当するグループ ] ドロップダウンで、前のセクション「この記事のコンピューター スマート グループ」で [適用可能] に作成した コンピューター スマート グループ を選択します。

右上のスライダーを有効にし、[保存] を選択 します。

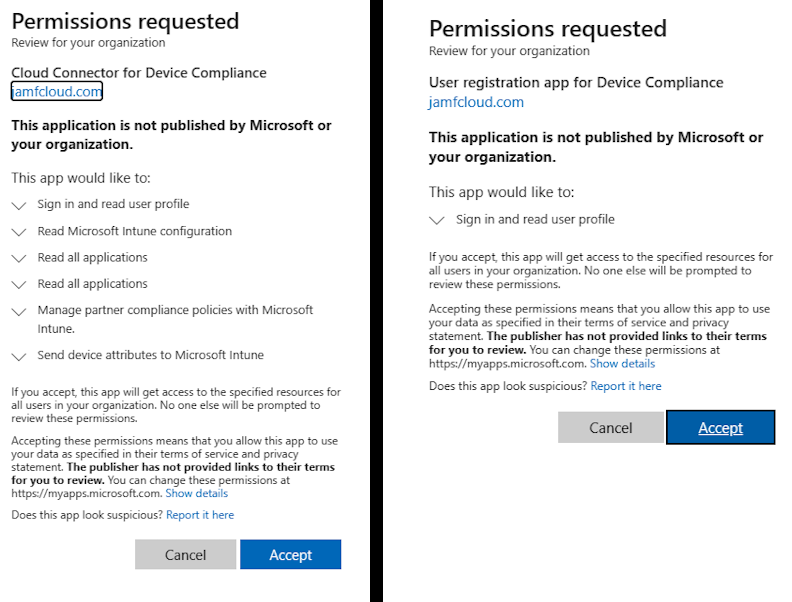

その後、2 つの Microsoft 認証プロンプトが表示されます。 各プロンプトを認証するには、Microsoft 365 グローバル管理者が必要です。

- 最初の認証プロンプトでは、Microsoft Entra IDに Cloud Connector for Device Compliance アプリケーションが作成されます。

- 2 番目の認証プロンプトでは、 デバイス コンプライアンス用のユーザー登録アプリが作成されます。

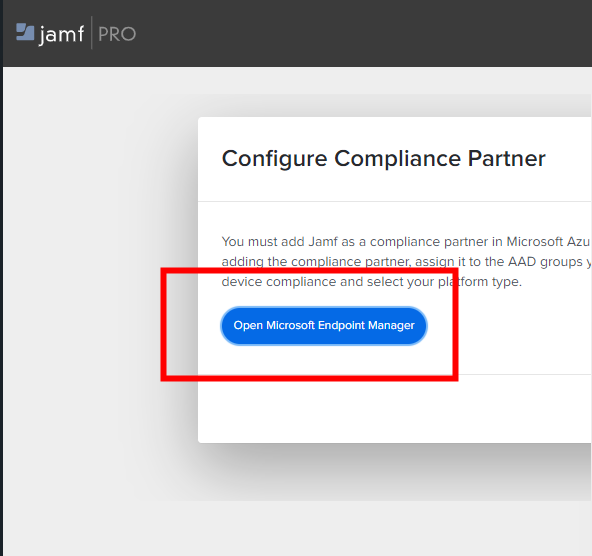

[ コンプライアンス パートナーの構成 ] ダイアログが表示された Jamf ポータル ページに新しいブラウザー タブが開き、[ Microsoft エンドポイント マネージャーを開く] というラベルのボタンを選択します。

新しいブラウザー タブが開き、Microsoft Intune管理センターが開きます。

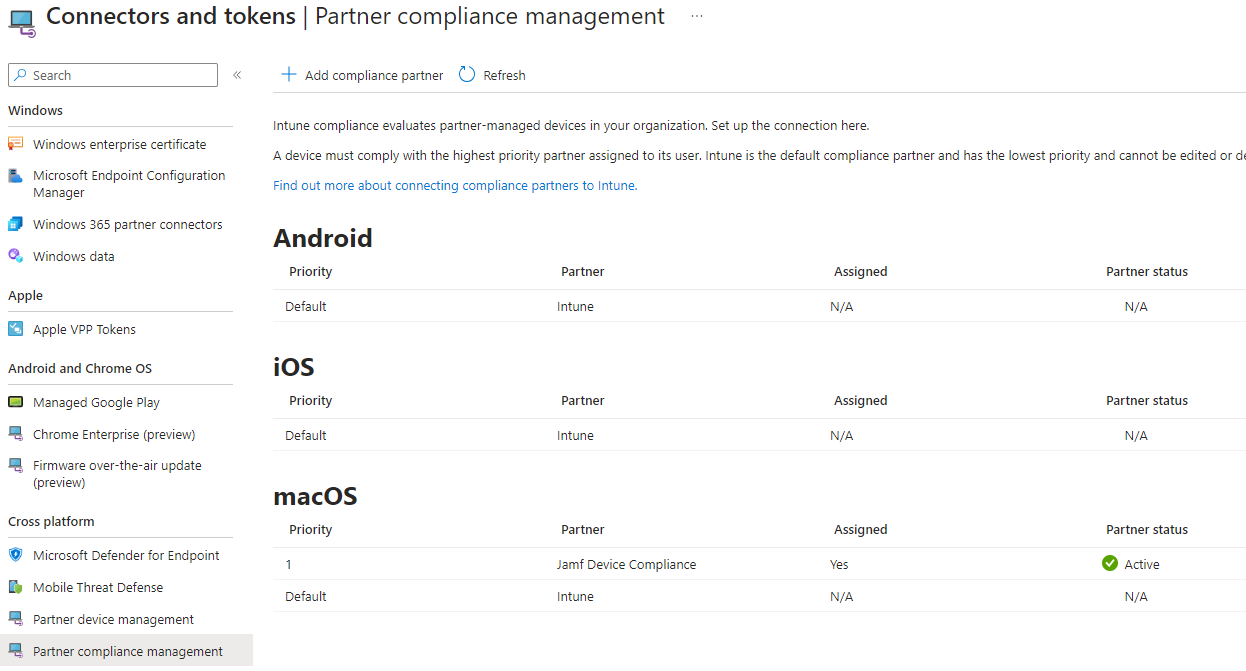

[テナント管理] > [コネクタとトークン] >パートナー コンプライアンス管理に進みます。

[パートナー コンプライアンス管理] ページの上部にある [コンプライアンス パートナーの追加] を選択します。

[コンプライアンス パートナーの作成] ウィザードで、次の操作を行います。

- [コンプライアンス パートナー] ドロップダウンを使用して、[Jamf Device Compliance]\(Jamf デバイス コンプライアンス\) を選択します。

- [プラットフォーム] ドロップダウンを使用して macOS を選択し、[次へ] を選択します。

- [割り当て] で、[グループの追加] を選択し、先ほど作成したMicrosoft Entraユーザー グループを選択します。 [すべてのユーザーの追加] を選択しないでください。これにより接続が禁止されます。

- [ 次へ] を選択し、[作成] を 選択します。

ブラウザーで、Jamf ポータルを含むタブを開き、[ コンプライアンス パートナーの構成 ] ダイアログを表示します。

[ 確認 ] ボタンを選択します。

[パートナー コンプライアンス管理] ダッシュボードIntune表示されているブラウザー タブに切り替え、[コンプライアンス パートナーの追加] オプションの横にある上部にある [更新] アイコンを選択します。

macOS Jamf デバイス コンプライアンス コネクタに [パートナーの状態] が [アクティブ] と表示されていることを確認します。

管理構成を完了する

ユーザーがデバイスを登録できるようにするには、デバイスをブロックする可能性があるMicrosoft Entra条件付きアクセス ポリシーに注意する必要があります。 Jamf Pro を Intune に接続したときに作成されたデバイス コンプライアンスのユーザー登録アプリは、ユーザーがデバイスを登録できない可能性があるポリシーの除外として追加する必要があります。

たとえば、準拠しているデバイスを必要とするMicrosoft Entra条件付きアクセス ポリシーを考えてみましょう。

- 割り当て - このポリシーをすべてのユーザーに割り当てるか、Jamf マネージド デバイスを持つユーザーのグループを含めます。

- ターゲット リソース - 次の構成を設定します。

- すべての クラウド アプリに適用します。

- デバイス コンプライアンス アプリのユーザー登録アプリを除外します。 このアプリは、Jamf Pro をIntuneに接続したときに作成されました。

- 条件 には、次のオプションが含まれます。

- コンプライアンスが必要

- 登録済みデバイスが必要です

エンド ユーザー通知

Jamf マネージド デバイスのユーザーがプロセス、動作方法、ポリシーに準拠する必要があるタイムラインを確実に認識できるように、エンド ユーザー エクスペリエンスの十分な通知を提供することをお勧めします。 これらの通知に含める必要がある重要なリマインダーは、Jamf Self-Service アプリにデバイスの登録に使用するポリシーが含まれていることです。 ユーザーは、デプロイされた Microsoft ポータル サイト アプリを使用して登録を試みてはいけません。 ポータル サイト アプリを使用すると、AccountNotOnboarded を示すエラーが発生します。

Jamf プラットフォームで管理されているデバイスは、次のプロセスでIntuneのデバイスの一覧に表示されません。 ユーザーがデバイスをMicrosoft Entra IDに登録すると、デバイスの初期状態は [準拠していません] と表示されます。 コンプライアンス用に構成された Jamf Pro コンピューター のスマート グループが更新されると、デバイスのコンプライアンス状態を更新するために、Microsoft Entra IDにIntune コネクタを介して状態が に送信されます。 Microsoft Entra デバイス情報の更新頻度は、Jamf の変更頻度のコンプライアンス コンピューター スマート グループに基づいています。

トラブルシューティング

問題

指示に従って macOS デバイス上の Jamf Self-Service アプリからポリシーが起動された後、Microsoft 認証プロンプトは正常に動作するように見えました。 ただし、Microsoft Entra IDに表示されるデバイスの状態は、1 時間以上待機した後でも、N/A から想定どおりに準拠状態に更新されませんでした。

この場合、Microsoft Entra IDのデバイス レコードは不完全でした。

解決方法

まず、次のことを確認します。

- デバイスは、コンプライアンスの Jamf コンピューター スマート グループのメンバーとして表示されます。 このメンバーシップは、デバイスが準拠されていることを示します。

- 認証ユーザーは、Jamf Intune コネクタをスコープとするMicrosoft Entra グループのメンバーです。

次に、影響を受けるデバイスで次の操作を行います。

ターミナル アプリケーションを開き、次のコマンドを実行します。

/usr/local/jamf/bin/jamfaad gatherAADInfo- コマンドでプロンプトが表示されず、代わりに macOS ユーザー $USERに対して取得したMicrosoft Entra IDが返される場合は、登録が適切でした。

- コマンドによってサインイン プロンプトが作成され、ユーザーがエラーなしでサインインを完了できる場合、最初の登録試行中にユーザー エラーが発生している可能性があります。

- コマンドによってサインイン プロンプトが作成され、ユーザーがサインインするときにエラーが発生する場合は、サポート ケースを使用してさらにトラブルシューティングを行う必要があります。

![Jamf の [コンプライアンス パートナーの構成] [確認] ボタンの画像。](media/jamf-managed-device-compliance-with-entra-id/jamf-confirm-connector-a.png)