Windows 10/11 と Windows Holographic デバイスの設定を使用して、Intuneを使用して VPN 接続を追加する

注:

Intune では、この記事に記載されている設定よりも多くの設定がサポートされている場合があります。 すべての設定が文書化されているわけではなく、今後も文書化されない可能性があります。 構成できる設定を確認するには、デバイス構成ポリシーを作成し、[設定カタログ] を選択します。 詳細については、「設定カタログ」を参照してください。

Microsoft Intuneを使用して、デバイスの VPN 接続を追加および構成できます。 この記事では、仮想プライベート ネットワーク (VPN) の作成時に構成できる設定と機能について説明します。 これらの VPN 設定は、デバイス構成プロファイルで使用され、デバイスにプッシュまたは展開されます。

モバイル デバイス管理 (MDM) ソリューションの一部として、これらの設定を使用して、特定の VPN ベンダーの使用、常に有効にする、DNS を使用する、プロキシを追加するなど、機能を許可または無効にします。

これらの設定は、次を実行しているデバイスに適用されます。

- Windows 10 または 11

- Windows Holographic for Business

開始する前に

VPN アプリをデプロイし、 Windows クライアント VPN デバイス構成プロファイルを作成します。 使用可能な設定は、選択した VPN クライアント アプリによって異なります。 一部の設定は、特定の VPN クライアントでのみ使用できます。

-

Outlook などの一部の Microsoft 365 サービスは、サード パーティまたはパートナー VPN を使用してうまく動作しない場合があります。 サード パーティまたはパートナー VPN を使用していて、待機時間やパフォーマンスの問題が発生した場合は、VPN を削除します。

VPN を削除すると動作が解決される場合は、次のことができます。

- 考えられる解決策については、サード パーティまたはパートナー VPN と連携してください。 Microsoft は、サード パーティまたはパートナー VPN のテクニカル サポートを提供していません。

- Outlook トラフィックで VPN を使用しないでください。

- VPN を使用する必要がある場合は、スプリット トンネル VPN を使用します。 また、Outlook トラフィックが VPN をバイパスできるようにします。

詳細については、次を参照してください:

これらの設定では、 VPNv2 CSP が使用されます。

ユーザー スコープまたはデバイス スコープ

ユーザー/デバイス スコープでこの VPN プロファイルを使用する: ユーザー スコープまたはデバイス スコープにプロファイルを適用します。

-

ユーザー スコープ: VPN プロファイルは、

user@contoso.comなど、デバイス上のユーザーのアカウント内にインストールされます。 別のユーザーがデバイスにサインインした場合、VPN プロファイルは使用できません。 - デバイス スコープ: VPN プロファイルはデバイス コンテキストにインストールされ、デバイス上のすべてのユーザーに適用されます。 Windows Holographic デバイスでは、デバイス スコープのみがサポートされます。

-

ユーザー スコープ: VPN プロファイルは、

既存の VPN プロファイルは、既存のスコープに適用されます。 既定では、デバイス トンネルが有効になっているプロファイルを 除き 、新しい VPN プロファイルがユーザー スコープにインストールされます。 デバイス トンネルが有効になっている VPN プロファイルでは、デバイス スコープが使用されます。

接続の種類

接続の種類: 次のベンダーの一覧から VPN 接続の種類を選択します。

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- 自動 (ネイティブ型)

- IKEv2 (ネイティブ型)

- L2TP (ネイティブ型)

- PPTP (ネイティブ型)

ベース VPN

選択した接続の種類に応じて、次の設定が表示されます。 すべての接続の種類に対してすべての設定を使用できるわけではありません。

[接続名]: この接続の名前を入力します。 エンド ユーザーは、デバイスを参照して使用可能な VPN 接続の一覧を参照すると、この名前が表示されます。 たとえば、「

Contoso VPN」と入力します。サーバー: デバイスが接続する 1 つ以上の VPN サーバーを追加します。 サーバーを追加するときは、次の情報を入力します。

- インポート: 説明、IP アドレスまたは FQDN、既定のサーバーの形式でサーバーの一覧を含むコンマ区切りのファイルを参照します。 [ OK] を 選択して、これらのサーバーを [サーバー ] の一覧にインポートします。

- エクスポート: サーバーの既存のリストをコンマ区切り値 (csv) ファイルにエクスポートします。

- 説明: Contoso VPN サーバーなどのサーバーのわかりやすい名前を入力します。

- VPN サーバー アドレス: 192.168.1.1 や vpn.contoso.com など、デバイスが接続する VPN サーバーの IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。

- 既定のサーバー: True を 指定すると、このサーバーは、デバイスが接続を確立するために使用する既定のサーバーとして有効になります。 既定値として設定するサーバーは 1 つだけです。 False (既定値) は、この VPN サーバーを既定のサーバーとして使用しません。

内部 DNS で IP アドレスを登録する: [有効にする] を 選択して、VPN インターフェイスに割り当てられた IP アドレスを内部 DNS に動的に登録するように VPN プロファイルを構成します。 IP アドレスを動的に登録しない場合は、[ 無効] を選択 します。

Always On: 有効にすると、次のイベントが発生したときに VPN 接続に自動的に接続されます。

- ユーザーは自分のデバイスにサインインします。

- デバイス上のネットワークが変更されます。

- オフにした後、デバイスの画面がオンに戻ります。

IKEv2 などのデバイス トンネル接続を使用するには、この設定 を有効にします 。

無効にすると 、VPN 接続が自動的にオンになりません。 ユーザーが VPN を手動でオンにする必要がある場合があります。

認証方法: ユーザーが VPN サーバーに対して認証する方法を選択します。 次のようなオプションがあります:

証明書: 既存のユーザー クライアント証明書プロファイルを選択してユーザーを認証します。 このオプションでは、ゼロタッチ エクスペリエンス、オンデマンド VPN、アプリごとの VPN などの強化された機能が提供されます。

Intuneで証明書プロファイルを作成するには、「認証に証明書を使用する」を参照してください。

ユーザー名とパスワード:

user@contoso.comやcontoso\userなどの認証を行うために、ユーザーにドメインのユーザー名とパスワードの入力を要求します。派生資格情報: ユーザーのスマート カードから派生した証明書を使用します。 派生資格情報発行者が構成されていない場合は、追加するように求めるメッセージIntune表示されます。 詳細については、「Intuneで派生資格情報を使用する」を参照してください。

注:

現時点では、VPN プロファイルの認証方法としての派生資格情報は、Windows デバイスでは期待どおりに機能しません。 この動作は Windows デバイス上の VPN プロファイルにのみ影響し、今後のリリースで修正される予定です (ETA なし)。

EAP (IKEv2 のみ): 認証する既存の拡張認証プロトコル (EAP) クライアント証明書プロファイルを選択します。 EAP XML 設定に認証パラメーターを入力します。

EAP 認証の詳細については、ネットワーク アクセスと EAP 構成の拡張認証プロトコル (EAP) に関するページを参照してください。

マシン証明書 (IKEv2 のみ): デバイスを認証する既存のデバイス クライアント証明書プロファイルを選択します。

デバイス トンネル接続を使用する場合は、[マシン証明書] を選択する必要があります。

Intuneで証明書プロファイルを作成するには、「認証に証明書を使用する」を参照してください。

ログオンごとに資格情報を記憶する: 有効にすると 、認証資格情報がキャッシュされます。 [未構成] に設定すると、Intune では、この設定は変更または更新されません。 既定では、OS は認証資格情報をキャッシュしない可能性があります。

カスタム XML: VPN 接続を構成するカスタム XML コマンドを入力します。

EAP XML: VPN 接続を構成する EAP XML コマンドを入力します。

カスタム EAP XML の作成など、詳細については、「 EAP 構成」を参照してください。

デバイス トンネル (IKEv2 のみ): 有効にすると 、ユーザーの操作やサインインなしでデバイスが VPN に自動的に接続されます。 この設定は、Microsoft Entra IDに参加しているデバイスに適用されます。

この機能を使用するには、次の設定を構成する必要があります。

- 接続の種類: IKEv2 に設定します。

- Always On: [有効] に設定します。

- 認証方法: [コンピューター証明書] に設定します。

デバイス トンネルが有効になっているデバイスごとに 1 つのプロファイルのみを割り当てます。

IKE セキュリティ アソシエーション パラメーター (IKEv2 のみ)

重要

Windows 11では、次のことが必要です。

IKE セキュリティ アソシエーション パラメーターと子セキュリティ アソシエーション パラメーターの設定はすべて構成されています。

または

IKE セキュリティ アソシエーション パラメーターと子セキュリティ アソシエーション パラメーターの設定は構成されていません。

これらの暗号化設定は、IKEv2 接続の IKE セキュリティ アソシエーション ネゴシエーション ( main mode または phase 1とも呼ばれます) の間に使用されます。 これらの設定は、VPN サーバーの設定と一致している必要があります。 設定が一致しない場合、VPN プロファイルは接続されません。

暗号化アルゴリズム: VPN サーバーで使用される暗号化アルゴリズムを選択します。 たとえば、VPN サーバーで AES 128 ビットを使用している場合は、一覧から [AES-128 ] を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

整合性チェックアルゴリズム: VPN サーバーで使用される整合性アルゴリズムを選択します。 たとえば、VPN サーバーで SHA1-96 を使用している場合は、一覧から [SHA1-96 ] を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

Diffie-Hellman グループ: VPN サーバーで使用される Diffie-Hellman 計算グループを選択します。 たとえば、VPN サーバーで Group2 (1024 ビット) を使用している場合は、一覧から 2 を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

子セキュリティ関連付けパラメーター (IKEv2 のみ)

重要

Windows 11では、次のことが必要です。

IKE セキュリティ アソシエーション パラメーターと子セキュリティ アソシエーション パラメーターの設定はすべて構成されています。

または

IKE セキュリティ アソシエーション パラメーターと子セキュリティ アソシエーション パラメーターの設定は構成されていません。

これらの暗号化設定は、IKEv2 接続の子セキュリティアソシエーションネゴシエーション ( quick mode または phase 2とも呼ばれます) の間に使用されます。 これらの設定は、VPN サーバーの設定と一致している必要があります。 設定が一致しない場合、VPN プロファイルは接続されません。

暗号変換アルゴリズム: VPN サーバーで使用されるアルゴリズムを選択します。 たとえば、VPN サーバーで AES-CBC 128 ビットを使用している場合は、一覧から [CBC-AES-128 ] を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

認証変換アルゴリズム: VPN サーバーで使用されるアルゴリズムを選択します。 たとえば、VPN サーバーで AES-GCM 128 ビットを使用している場合は、一覧から [GCM-AES-128 ] を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

完全前方秘密 (PFS) グループ: VPN サーバー上の完全前方秘密 (PFS) に使用される Diffie-Hellman 計算グループを選択します。 たとえば、VPN サーバーで Group2 (1024 ビット) を使用している場合は、一覧から 2 を選択します。

[未構成] に設定すると、Intune では、この設定は変更または更新されません。

Pulse Secure の例

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

F5 Edge クライアントの例

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

SonicWALL Mobile Connect の例

ログイン グループまたはドメイン: このプロパティを VPN プロファイルで設定することはできません。 代わりに、Mobile Connect は、ユーザー名とドメインが username@domain 形式または DOMAIN\username 形式で入力されたときに、この値を解析します。

例:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN の例

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

ヒント

カスタム XML コマンドの記述の詳細については、製造元の VPN ドキュメントを参照してください。

アプリとトラフィック ルール

WIP またはアプリをこの VPN に関連付ける: 一部のアプリでのみ VPN 接続を使用する場合は、この設定を有効にします。 次のようなオプションがあります。

- 未構成 (既定): Intune では、この設定は変更または更新されません。

-

WIP をこの接続に関連付ける: Windows Identity Protection ドメイン内のすべてのアプリで VPN 接続が自動的に使用されます。

-

この接続の WIP ドメイン: Windows Identity Protection (WIP) ドメインを入力します。 たとえば、「

contoso.com」と入力します。

-

この接続の WIP ドメイン: Windows Identity Protection (WIP) ドメインを入力します。 たとえば、「

-

アプリをこの接続に関連付ける: 入力したアプリは VPN 接続を自動的に使用します。

これらのアプリへの VPN 接続の制限: 無効 (既定値) では、すべてのアプリで VPN 接続を使用できます。 [有効] を選択 すると、入力したアプリ (アプリごとの VPN) への VPN 接続が制限されます。 追加したアプリのトラフィック ルールは、 この VPN 接続設定のネットワーク トラフィック ルール に自動的に追加されます。

[有効] を選択すると、アプリ識別子の一覧が読み取り専用になります。 この設定を有効にする前に、関連付けられているアプリを追加します。

関連付けられているアプリ: [ インポート] を選択して、アプリの一覧を含む

.csvファイルをインポートします。.csvは次のファイルのようになります。%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalアプリの種類によってアプリ識別子が決まります。 ユニバーサル アプリの場合は、パッケージ ファミリ名 (

Microsoft.Office.OneNote_8wekyb3d8bbweなど) を入力します。 デスクトップ アプリの場合は、アプリのファイル パス (%windir%\system32\notepad.exeなど) を入力します。パッケージ ファミリ名を取得するには、

Get-AppxPackageWindows PowerShell コマンドレットを使用します。 たとえば、OneNote パッケージ ファミリ名を取得するには、Windows PowerShellを開き、「Get-AppxPackage *OneNote」と入力します。 詳細については、「 Windows クライアント コンピューターにインストールされているアプリの PFN を検索する 」と 「Get-AppxPackage コマンドレット」を参照してください。

重要

アプリごとの VPN 用に作成されたすべてのアプリ リストをセキュリティで保護することをお勧めします。 承認されていないユーザーがこの一覧を変更し、アプリごとの VPN アプリの一覧にインポートした場合、アクセス権を持たないアプリへの VPN アクセスを承認する可能性があります。 アプリ リストをセキュリティで保護する方法の 1 つは、アクセス制御リスト (ACL) を使用することです。

この VPN 接続のネットワーク トラフィック ルール: この VPN 接続に適用されるネットワーク 規則を追加できます。 この機能を使用して、この VPN 接続へのネットワーク トラフィックをフィルター処理します。

- ネットワーク トラフィック ルールを作成する場合、VPN では、この規則に入力したプロトコル、ポート、および IP アドレス範囲のみが使用されます。

- ネットワーク トラフィック規則を作成しない場合、この VPN 接続に対してすべてのプロトコル、ポート、アドレス範囲が有効になります。

トラフィック ルールを追加する場合は、VPN の問題を回避するために、最も制限の厳しい catch-all ルールを追加することをお勧めします。

[ 追加] を選択してルールを作成し、次の情報を入力します。 この情報を使用して、

.csvファイルをインポートすることもできます。[名前]: ネットワーク トラフィック ルールの名前を入力します。

規則の種類: この規則のトンネル 方法を入力します。 この設定は、このルールがアプリに関連付けられている場合にのみ適用されます。 次のようなオプションがあります:

- なし (既定値)

- スプリット トンネル: このオプションを使用すると、クライアント デバイスに 2 つの接続が同時に提供されます。 1 つの接続はセキュリティで保護されており、ネットワーク トラフィックをプライベートに保つように設計されています。 2 つ目の接続はネットワークに対して開き、インターネット トラフィックを通過できます。

- 強制トンネル: この規則のすべてのネットワーク トラフィックが VPN を経由します。 この規則のネットワーク トラフィックはインターネットに直接送信されません。

方向: VPN 接続で許可されるネットワーク トラフィックのフローを選択します。 次のようなオプションがあります:

- 受信: VPN を介した外部サイトからのトラフィックのみを許可します。 送信トラフィックは VPN への入り込みからブロックされます。

- 送信 (既定): VPN を介した外部サイトへのトラフィックのみを許可します。 受信トラフィックが VPN に入り込むのがブロックされます。

受信と送信を許可するには、2 つの個別のルールを作成します。 受信用に 1 つのルールを作成し、送信用に別のルールを作成します。

プロトコル: VPN で使用するネットワーク プロトコルのポート番号を 0 から 255 まで入力します。 たとえば、TCP の場合は「

6」、UDP の場合は「17」と入力します。プロトコルを入力すると、この同じプロトコル経由で 2 つのネットワークを接続します。 TPC (

6) または UDP (17) プロトコルを使用する場合は、許可されるローカル & リモート ポート範囲と許可されたローカル & リモート IP アドレス範囲も入力する必要があります。この情報を使用して、

.csvファイルをインポートすることもできます。ローカル ポート範囲: TPC (

6) または UDP (17) プロトコルを使用する場合は、許可されているローカル ネットワーク ポート範囲を入力します。 たとえば、下位ポートに「100」と入力し、上位ポートに「120」と入力します。100 から 120、200、300-320 など、許可されるポート範囲の一覧を作成できます。 1 つのポートの場合は、両方のフィールドに同じポート番号を入力します。

この情報を使用して、

.csvファイルをインポートすることもできます。リモート ポート範囲: TPC (

6) または UDP (17) プロトコルを使用する場合は、許可されているリモート ネットワーク ポート範囲を入力します。 たとえば、下位ポートに「100」と入力し、上位ポートに「120」と入力します。100 から 120、200、300-320 など、許可されるポート範囲の一覧を作成できます。 1 つのポートの場合は、両方のフィールドに同じポート番号を入力します。

この情報を使用して、

.csvファイルをインポートすることもできます。[ローカル アドレス範囲]: VPN を使用できる許可されたローカル ネットワーク IPv4 アドレス範囲を入力します。 この範囲のクライアント デバイス IP アドレスのみが、この VPN を使用します。

たとえば、下位ポートに「

10.0.0.22」と入力し、上位ポートに「10.0.0.122」と入力します。許可される IP アドレスの一覧を作成できます。 1 つの IP アドレスの場合は、両方のフィールドに同じ IP アドレスを入力します。

この情報を使用して、

.csvファイルをインポートすることもできます。リモート アドレス範囲: VPN を使用できる許可されたリモート ネットワーク IPv4 アドレス範囲を入力します。 この範囲の IP アドレスのみがこの VPN を使用します。

たとえば、下位ポートに「

10.0.0.22」と入力し、上位ポートに「10.0.0.122」と入力します。許可される IP アドレスの一覧を作成できます。 1 つの IP アドレスの場合は、両方のフィールドに同じ IP アドレスを入力します。

この情報を使用して、

.csvファイルをインポートすることもできます。

条件付きアクセス

この VPN 接続の条件付きアクセス: クライアントからのデバイス コンプライアンス フローを有効にします。 有効にすると、VPN クライアントはMicrosoft Entra IDと通信して、認証に使用する証明書を取得します。 VPN は証明書認証を使用するように設定する必要があり、VPN サーバーは、Microsoft Entra IDによって返されたサーバーを信頼する必要があります。

代替証明書を使用したシングル サインオン (SSO): デバイスコンプライアンスの場合は、Kerberos 認証用の VPN 認証証明書とは異なる証明書を使用します。 次の設定で証明書を入力します。

- 名前: 拡張キー使用法の名前 (EKU)

- オブジェクト識別子: EKU のオブジェクト識別子

- 発行者ハッシュ: SSO 証明書の拇印

DNS 設定

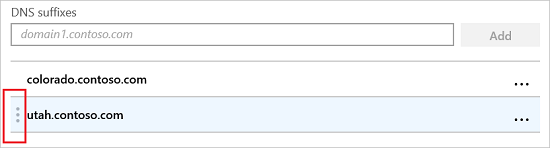

DNS サフィックス検索リスト: [DNS サフィックス] に DNS サフィックスを入力し、[ 追加] を入力します。 サフィックスは多数追加できます。

DNS サフィックスを使用する場合は、完全修飾ドメイン名 (FQDN) ではなく、短い名前を使用してネットワーク リソースを検索できます。 短い名前を使用して検索すると、サフィックスは DNS サーバーによって自動的に決定されます。 たとえば、

utah.contoso.comは DNS サフィックスの一覧にあります。DEV-compに ping を実行します。 このシナリオでは、DEV-comp.utah.contoso.comに解決されます。DNS サフィックスは、一覧表示された順序で解決され、順序を変更できます。 たとえば、

colorado.contoso.comとutah.contoso.comは DNS サフィックスの一覧に含まれており、どちらもDEV-compというリソースを持ちます。colorado.contoso.comはリストの最初に含まれるため、DEV-comp.colorado.contoso.comとして解決されます。順序を変更するには、DNS サフィックスの左側にあるドットを選択し、サフィックスを上部にドラッグします。

名前解決ポリシー テーブル (NRPT) ルール: 名前解決ポリシー テーブル (NRPT) ルールは、VPN に接続したときに DNS によって名前がどのように解決されるかを定義します。 VPN 接続が確立されたら、VPN 接続で使用する DNS サーバーを選択します。

ドメイン、DNS サーバー、プロキシ、その他の詳細を含むルールを追加できます。 これらのルールは、入力したドメインを解決します。 VPN 接続では、入力したドメインにユーザーが接続するときに、これらの規則が使用されます。

[ 追加] を選択 して、新しいルールを追加します。 サーバーごとに、次のように入力します。

-

ドメイン: 完全修飾ドメイン名 (FQDN) または DNS サフィックスを入力して規則を適用します。 DNS サフィックスの先頭にピリオド (.) を入力することもできます。 たとえば、「

contoso.com」または「.allcontososubdomains.com」と入力します。 -

DNS サーバー: ドメインを解決する IP アドレスまたは DNS サーバーを入力します。 たとえば、「

10.0.0.3」または「vpn.contoso.com」と入力します。 -

プロキシ: ドメインを解決する Web プロキシ サーバーを入力します。 たとえば、「

http://proxy.com」と入力します。 -

自動接続: 有効にすると、入力したドメイン (

contoso.comなど) にデバイスが接続すると、デバイスは VPN に自動的に接続します。 [未構成] (既定値) の場合、デバイスは VPN に自動的に接続しません - 永続的: [有効] に設定すると、VPN の切断後でも、規則がデバイスから手動で削除されるまで、ルールは名前解決ポリシー テーブル (NRPT) に保持されます。 [ 未構成 ] (既定値) に設定すると、VPN プロファイルの NRPT 規則は、VPN が切断されるとデバイスから削除されます。

-

ドメイン: 完全修飾ドメイン名 (FQDN) または DNS サフィックスを入力して規則を適用します。 DNS サフィックスの先頭にピリオド (.) を入力することもできます。 たとえば、「

プロキシ

-

自動構成スクリプト: ファイルを使用してプロキシ サーバーを構成します。 構成ファイルを含むプロキシ サーバー URL を入力します。 たとえば、「

http://proxy.contoso.com/pac」と入力します。 -

アドレス: プロキシ サーバーの IP アドレスまたは完全修飾ホスト名を入力します。 たとえば、「

10.0.0.3」または「vpn.contoso.com」と入力します。 -

ポート番号: プロキシ サーバーで使用されるポート番号を入力します。 たとえば、「

8080」と入力します。 - ローカル アドレスのプロキシをバイパスする: この設定は、VPN サーバーで接続にプロキシ サーバーが必要な場合に適用されます。 ローカル アドレスにプロキシ サーバーを使用しない場合は、[ 有効] を選択します。

スプリット トンネリング

- スプリット トンネリング: 有効 または 無効 にすると、トラフィックに応じて使用する接続がデバイスで決定されます。 たとえば、ホテルのユーザーは VPN 接続を使用して作業ファイルにアクセスしますが、通常の Web 閲覧にはホテルの標準ネットワークを使用します。

- この VPN 接続のトンネリング ルートを分割する: サードパーティの VPN プロバイダーのオプション ルートを追加します。 宛先プレフィックスと、各接続のプレフィックス サイズを入力します。

信頼されたネットワーク検出

信頼されたネットワーク DNS サフィックス: ユーザーが既に信頼されたネットワークに接続されている場合、デバイスが他の VPN 接続に自動的に接続できないようにすることができます。

[ DNS サフィックス] に、contoso.com など、信頼する DNS サフィックスを入力し、[追加] を選択 します。 必要な数のサフィックスを追加できます。

ユーザーが一覧の DNS サフィックスに接続されている場合、ユーザーは別の VPN 接続に自動的に接続しません。 ユーザーは、入力した DNS サフィックスの信頼された一覧を引き続き使用します。 自動トリガーが設定されていても、信頼されたネットワークは引き続き使用されます。

たとえば、ユーザーが既に信頼された DNS サフィックスに接続されている場合、次の自動トリガーは無視されます。 具体的には、一覧の DNS サフィックスは、次のような他のすべての接続オートトリガーを取り消します。

- 常にオン

- アプリベースのトリガー

- DNS オートトリガー

次の手順

プロファイルは作成されますが、まだ何も行っていない可能性があります。 必ずプロファイルを割り当て、その状態を監視してください。

Android、iOS/iPadOS、macOS デバイスで VPN 設定を構成します。