Microsoft Intune のカスタム プロファイルを使って、Android デバイス用にアプリごとの VPN プロファイルを作成する

重要

Android デバイス管理者の管理は非推奨となり、Google Mobile Services (GMS) にアクセスできるデバイスでは使用できなくなります。 現在デバイス管理者管理を使用している場合は、別の Android 管理オプションに切り替えることをお勧めします。 サポートとヘルプのドキュメントは、Android 15 以前を実行している GMS を使用しない一部のデバイスで引き続き利用できます。 詳細については、「 GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

Intuneに登録されている Android 8.0 以降のデバイス用のアプリごとの VPN プロファイルを作成できます。 まず、Pulse Secure または Citrix 接続の種類を使用する VPN プロファイルを作成します。 次に、特定のアプリと VPN プロファイルを関連付けるカスタム構成ポリシーを作成します。

この機能は、以下に適用されます。

- Intuneに登録されている Android デバイス管理者 (DA)

Android Enterprise デバイスでアプリごとの VPN を使用するには、アプリ構成ポリシーを使います。 アプリ構成ポリシーでは、より多くの VPN クライアント アプリがサポートされています。 Android Enterprise デバイスでは、この記事の手順を使用できます。 ただしこれは推奨されません。また、Pulse Secure と Citrix VPN 接続のみに制限されます。

Android DA デバイスまたはユーザー グループにポリシーを割り当てた後、ユーザーは Pulse Secure または Citrix VPN クライアントを起動する必要があります。 その後、VPN クライアントは、指定されたアプリからのトラフィックにのみ、開いている VPN 接続の使用を許可します。

注:

Android デバイス管理者に対しては、Pulse Secure と Citrix の接続の種類のみがサポートされます。 Android Enterprise デバイスでは、アプリ構成ポリシーを使います。

前提条件

- ポリシーを作成するには、少なくとも、ポリシーとプロファイル マネージャーの組み込みロールを持つアカウントを使用して、Microsoft Intune管理センターにサインインします。 組み込みのロールの詳細については、「Microsoft Intuneのロールベースのアクセス制御」を参照してください。

- デバイスは、Intuneによって登録され、MDM で管理されている必要があります。 Android デバイスの登録オプションについては、Microsoft Intuneの Android 登録ガイドに関するページを参照してください。

手順 1 - VPN プロファイルを作成する

Microsoft Intune 管理センターにサインインします。

[デバイス]>[デバイスの管理]>[構成]>[作成]>[新しいポリシー] の順に選択します。

次のプロパティを入力します。

- [プラットフォーム]: [Android デバイス管理者] を選択します。

- プロファイルの種類: [VPN] を選択します。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、「会社全体の Android DA アプリ別 VPN プロファイル」のようなプロファイル名が適切です。

- 説明: プロファイルの説明を入力します。 この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

[構成設定] で、プロファイルに必要な設定を構成します。

VPN プロファイルの作成時に入力した接続名の値を書き留めてください。 この名前は、次の手順で必要になります。 この例では、接続名は MyAppVpnProfile です。

[次へ] を選択し、プロファイルの作成を続行します。 詳細については、「 VPN プロファイルの作成」を参照してください。

手順 2 - カスタム構成ポリシーを作成する

Microsoft Intune 管理センターにサインインします。

[デバイス]>[デバイスの管理]>[構成]>[作成]>[新しいポリシー] の順に選択します。

次のプロパティを入力します。

- [プラットフォーム]: [Android デバイス管理者] を選択します。

- プロファイルの種類: [カスタム] を選択 します。

[作成] を選択します。

[基本] で次のプロパティを入力します。

- 名前: カスタム プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、適切なプロファイル名は Android DA - OMA-URI VPN です。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

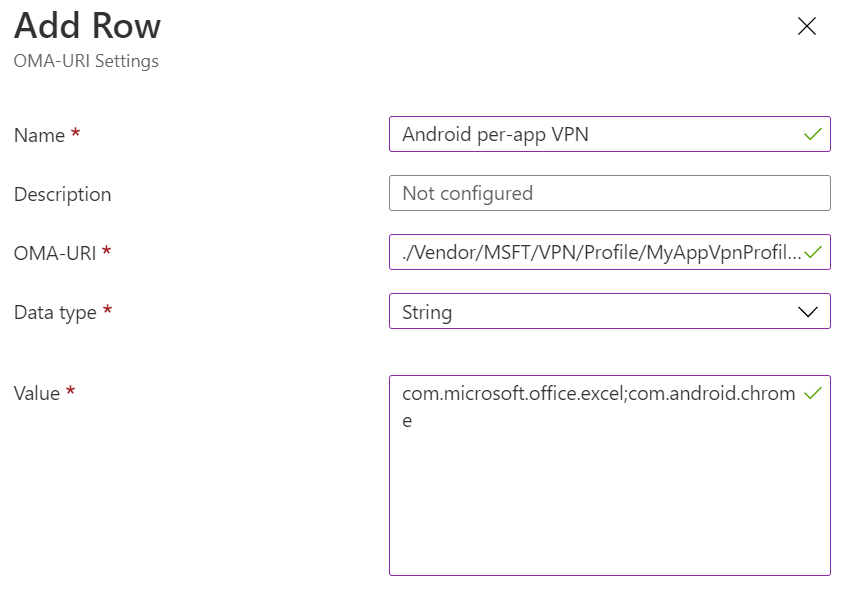

[構成設定]>[OMA-URI 設定] で、[追加] を選択します。 次の OMA-URI 値を入力します。

- 名前: 設定の名前を入力します。

- 説明: プロファイルの説明を入力します。 この設定は省略可能ですが、推奨されます。

-

OMA-URI: 「

./Vendor/MSFT/VPN/Profile/*Name*/PackageList」と入力します。ここでの [名前] は手順 1 でメモした接続名です。 この例では、文字列は./Vendor/MSFT/VPN/Profile/MyAppVpnProfile/PackageListです。 - データ型: 「文字列」と入力します。

-

値: プロファイルと関連付けるセミコロンで区切られたパッケージの一覧を入力します。 たとえば、Excel と Google Chrome ブラウザーで VPN 接続を使用するには、「

com.microsoft.office.excel;com.android.chrome」と入力します。

設定は次のようになります。

[次へ] を選択し、プロファイルの作成を続行します。 詳細については、「 VPN プロファイルの作成」を参照してください。

ブロックされたアプリと許可されたアプリの一覧を設定する (省略可能)

VPN 接続を使用できないアプリの一覧を入力するには、 BLACKLIST 値を使用します。 その他のすべてのアプリは、VPN 経由で接続します。 あるいは、WHITELIST 値を使用し、VPN 接続を使用できるアプリの一覧を入力します。 一覧に含まれないアプリは、VPN 経由で接続しません。

- [OMA-URI のカスタム設定] ウィンドウで、[追加] を選択します。

- 設定の名前を入力します。

-

OMA-URI に「

./Vendor/MSFT/VPN/Profile/*Name*/Mode」と入力します。[名前] は手順 1 でメモした VPN プロファイル名です。 今回の例では、文字列は./Vendor/MSFT/VPN/Profile/MyAppVpnProfile/Modeです。 - [データ型] に「String」と入力します。

- [値] に [BLACKLIST] または [WHITELIST] と入力します。

手順 3 - 両方のポリシーを割り当てる

必要なユーザーまたはデバイスに両方のデバイス プロファイルを割り当てます。

リソース

- すべての Android デバイス管理者 VPN 設定の一覧については、 Android デバイスの設定に移動して VPN を構成します。

- VPN 設定とIntuneの詳細については、「Microsoft Intuneで VPN 設定を構成する」を参照してください。