Microsoft Purview eDiscoveryのアプリ専用アクセスを設定する

Microsoft Graph の電子情報開示用 Microsoft Purview API を使用すると、組織は反復的なタスクを自動化し、既存の電子情報開示ツールと統合して、業界の規制が必要とする可能性がある反復可能なワークフローを構築できます。

リソースへの安全で効率的なアクセスを確保するために、Microsoft Graph APIを使用してアプリ専用アクセスを実装できます。 この記事では、アプリケーションが準拠し、セキュリティで保護されていることを確認するために、Microsoft Purview eDiscoveryのアプリ専用アクセスを設定する方法について説明します。

アプリ専用アクセスの理由

セキュリティとコンプライアンスの強化

アプリのみのアクセスでは、標準のユーザー資格情報と一致しない堅牢な認証プロトコルを実装することで、Microsoft Purview eDiscoveryのセキュリティ環境が強化されます。 認証にアプリケーション (クライアント) ID と証明書を使用すると、資格情報の盗難のリスクを最小限に抑えることができます。これは、標準認証方法の一般的な脆弱性です。 この方法は、未承認のアクセスからアプリケーションをセキュリティで保護するだけでなく、電子情報開示プロセス中にデータの整合性を確実に維持するのにも役立ちます。

アクセスと統合の合理化

アプリのみのアクセスにより、電子情報開示サービスと他のアプリケーションやシステムの統合が効率化されます。 大規模な法的調査やコンプライアンス監査に不可欠な、スクリプトベースの自動化された対話を容易にします。 電子情報開示リソースへのセキュリティで保護されたトークンベースのアクセスを許可することで、組織はワークフローを自動化し、手動エラーを減らし、すべてのデジタル環境でコンプライアンス ポリシーを一貫して適用できます。

アプリ専用アクセスを実装する

アプリ専用アクセスの実装には、アプリをAzure portalに登録する、クライアント シークレット/証明書を作成する、API のアクセス許可を割り当てる、サービス プリンシパルを設定する、アプリ専用アクセスを使用して Microsoft Graph API を呼び出すなどがあります。 次の手順では、アプリのみのアクセスを実装する方法について説明します。

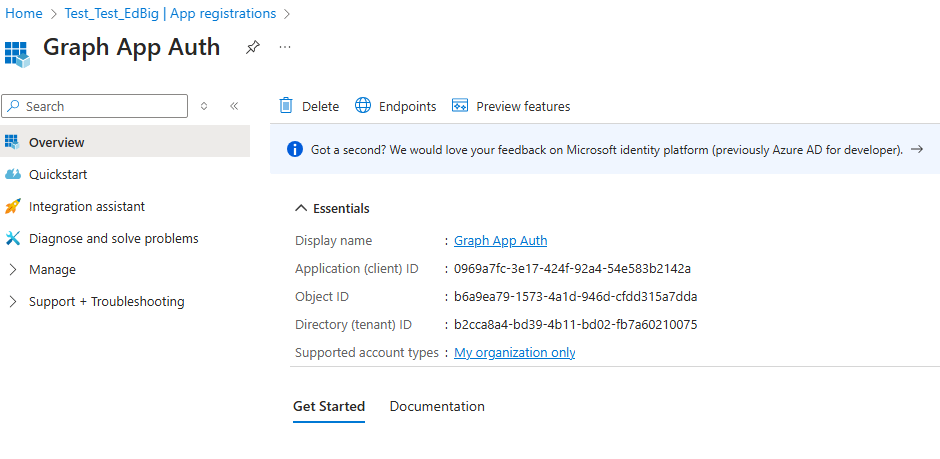

手順 1: Azure に新しいアプリケーションを登録する

Azure portalに移動し、Microsoft アカウントでサインインします。

Azure portalの左側のウィンドウで、[Microsoft Entra ID] を選択します。

左側のウィンドウで、[アプリの登録] を展開し、[新しい登録] を選択します。

アプリケーションのわかりやすい名前を指定し、[ 登録 ] を選択して新しいアプリ登録を作成します。 このプロセスでは、次の手順で重要なアプリケーション (クライアント) ID やディレクトリ (テナント) ID などの重要な詳細が生成されます。

新しく作成されたアプリの登録と詳細を確認できるようになりました。

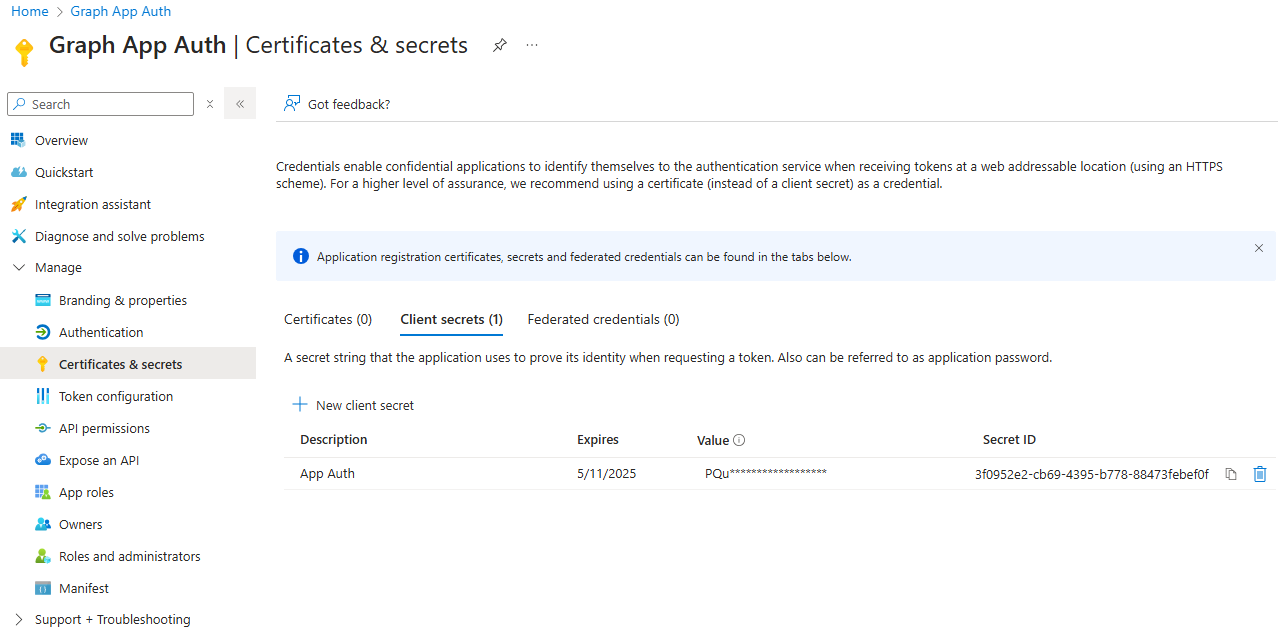

手順 2: クライアント シークレットまたは証明書を作成する

アプリが登録されたら、Azure portalの左側のウィンドウで [管理] を展開し、[証明書 & シークレット] を選択します。 ここでは、認証のニーズに応じて、クライアント シークレットを作成したり、証明書をアップロードしたりできます。

クライアント シークレットの場合は、[ 新しいクライアント シークレット] を選択し、説明を追加し、[ 追加 ] を選択して保存します。 後で認証用のシークレット値をコピーして安全に格納してください。 それ以外の場合は、新しいシークレットを作成する必要があります。

必要に応じて、自動化のためにアプリケーション ID と共に使用する証明書をアップロードできます。

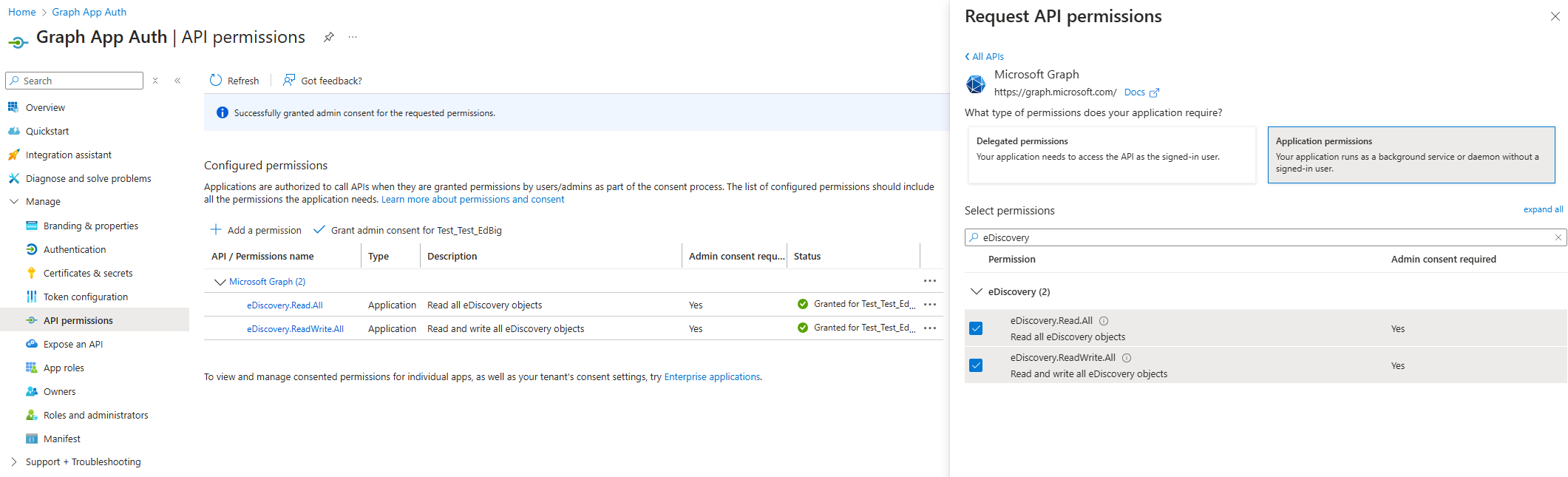

手順 3: API のアクセス許可を割り当てる

アプリケーションの正しい API アクセス許可を設定する必要があります。 [ 管理] を展開し、[ API のアクセス許可] を選択し、 eDiscovery.Read.All と eDiscovery.ReadWrite.Allを追加します。 これらのアクセス許可を使用すると、アプリで電子情報開示データの読み取りと書き込みが可能になります。 テナント管理者は、これらのアプリケーションのアクセス許可に同意して使用できるようにする必要があります。

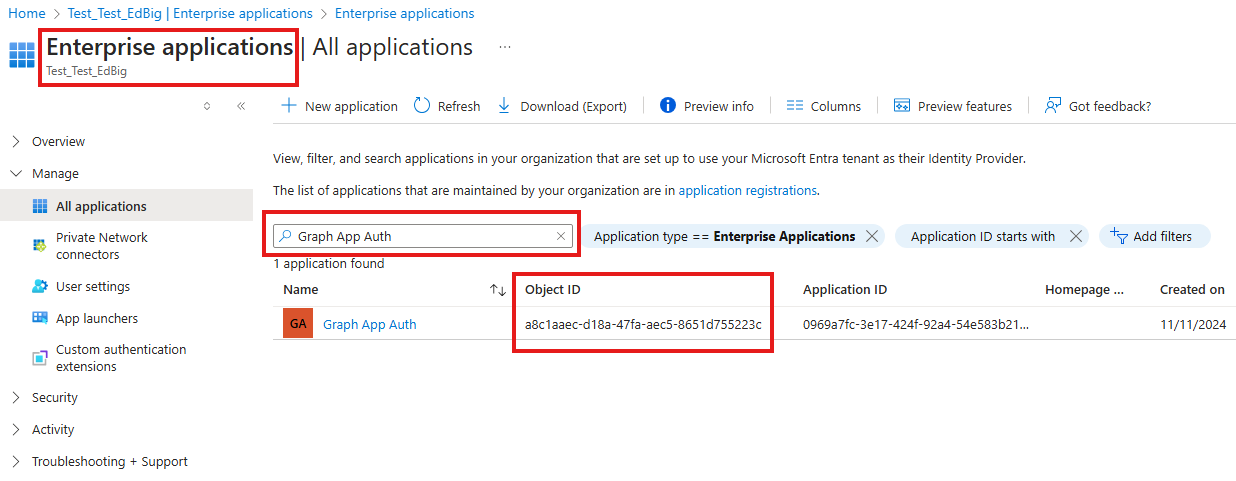

手順 4: サービス プリンシパルを設定する

- Azure portalの左側のウィンドウで、Microsoft Entra IDで [エンタープライズ アプリケーション] を選択し、アプリケーションを名前で検索して、アプリケーションのオブジェクト ID を取得します。

新しい PowerShell セッションを開きます。 次のコマンドレットを使用して 、ExchangeOnlineManagement モジュールをインストールしてインポートします。

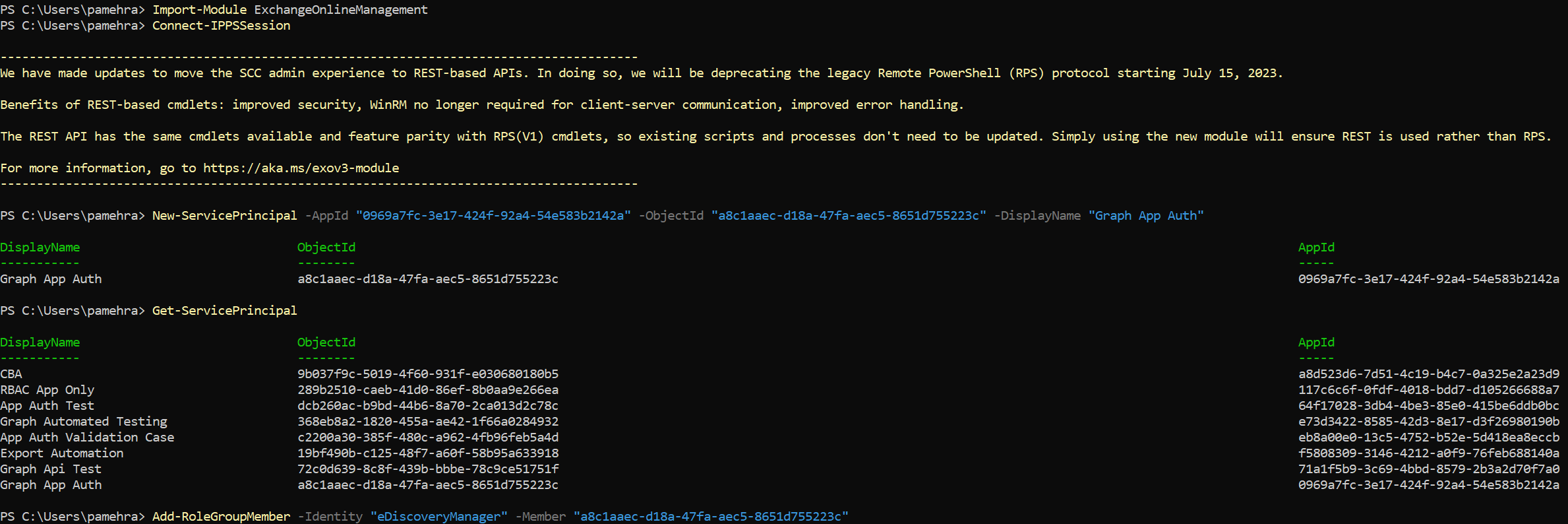

Install-Moduleコマンドレットでは、モジュールが既にインストールされている場合はパッケージをアップグレードすることをお勧めします。Install-Module ExchangeOnlineManagement Import-Module ExchangeOnlineManagement Connect-IPPSSessionNew-ServicePrincipal コマンドレットを使用して、アプリの詳細を含むサービス プリンシパルを作成し、Get-ServicePrincipal コマンドレットを使用して検証します。

次のコマンドレットを実行し、最初のコマンドレットの AppId、 ObjectId、 DisplayName 引数を置き換えます。

New-ServicePrincipal -AppId "0969a7fc-3e17-424f-92a4-54e583b2142a" -ObjectId "a8c1aaec-d18a-47fa-aec5-8651d755223c" -DisplayName "Graph App Auth" Get-ServicePrincipalAdd-RoleGroupMember コマンドレットを使用してサービス プリンシパル オブジェクト ID を eDiscoveryManager ロールに追加し、Get-RoleGroupMember コマンドレットを使用して確認します。

次のコマンドレットを実行し、最初のコマンドレットの Member 引数を置き換えます。

Add-RoleGroupMember -Identity "eDiscoveryManager" -Member "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-RoleGroupMember -Identity "eDiscoveryManager"Add-eDiscoveryCaseAdmin コマンドレットを使用してサービス プリンシパル オブジェクト ID を eDiscoveryAdministrator ロールに追加し、Get-eDiscoveryCaseAdmin コマンドレットを使用して確認します。

次のコマンドレットを実行し、最初のコマンドレットの User 引数を置き換えます。

Add-eDiscoveryCaseAdmin -User "a8c1aaec-d18a-47fa-aec5-8651d755223c" Get-eDiscoveryCaseAdmin

手順 5: アプリ専用アクセスを使用して Microsoft Graph APIに接続する

PowerShell のアプリ専用アクセス方法を使用して、 Connect-MgGraph コマンドレットを使用して Microsoft Graph の認証と接続を行います。 この設定により、アプリは Microsoft Graph と安全に対話できます。

手順 6: Microsoft Graph API 要求を呼び出す

接続したら、Invoke-MgGraphRequest コマンドレットを使用して、Microsoft Graph APIへの呼び出しを開始できます。 このコマンドレットを使用すると、organizationで電子情報開示サービスに必要なさまざまな操作を実行できます。

関連コンテンツ

Microsoft Graph チュートリアルを調べて、アプリのみのシナリオでデータにアクセスする基本的なアプリケーションを作成します。 アプリのみの認証の詳細については、「ユーザーなしでアクセスを取得する」を参照してください。

Postman で API をテストするには、「Microsoft Graph APIで Postman を使用する」を参照してください。