最初のデータ接続アプリケーションのビルド

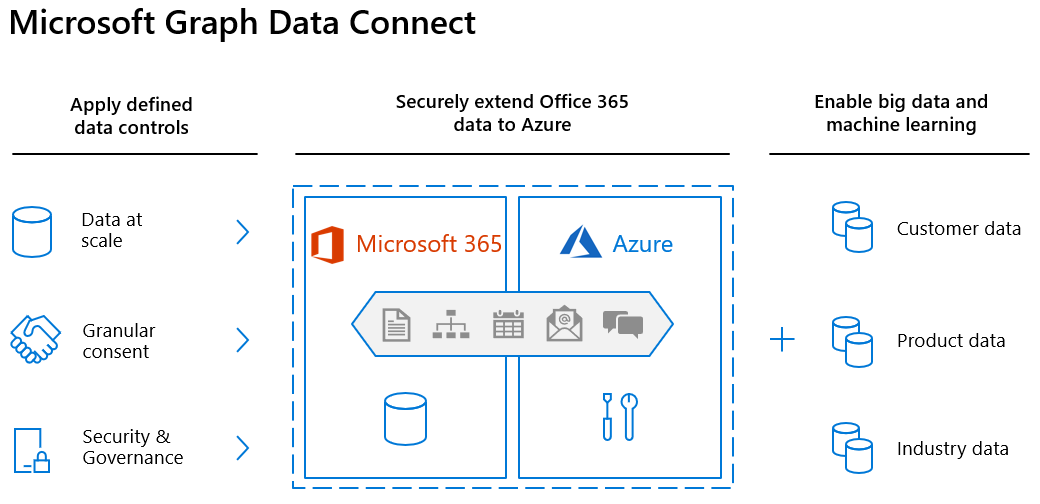

Microsoft Graph Data Connect (Data Connect) は、豊富なデータに大規模にアクセスするためのインテリジェントな方法でトランザクション API を強化します。 Data Connect は、Microsoft 365 データを Microsoft Azure に拡張することで、分析、インテリジェンス、ビジネス プロセスの最適化のためのアプリケーションを開発できるため、ビッグ データ アプリケーションや機械学習に最適です。 このオファリングを通じて、Azure のコンピューティングとストレージの膨大なスイートを活用しながら、業界標準に準拠し、データを安全に保つことができるようになります。

Data Connect では、Microsoft Fabric、Azure Synapse、または Azure Data Factory を使用して、構成可能な間隔で Microsoft 365 データをアプリケーションのストレージにコピーします。 また、Azure へのこのデータの配信を合理化するための一連のツールも用意されており、利用可能な最も適用可能な開発およびホスティング ツールにアクセスできます。

データ接続は、よりきめ細かい制御と同意モデルも付与します。データを管理し、誰がデータにアクセスしているかを確認し、エンティティの特定のプロパティを要求できます。 これにより、エンティティ全体へのアプリケーション アクセスを許可または拒否する Microsoft Graph モデルが強化されます。

さらに、Data Connect を使用して、組織の機械学習シナリオを有効にすることができます。 これらのシナリオでは、関係者に貴重な情報を提供するアプリケーションを作成し、機械学習モデルをトレーニングし、取得した大量のデータに基づいて予測を実行することもできます。

作業の開始

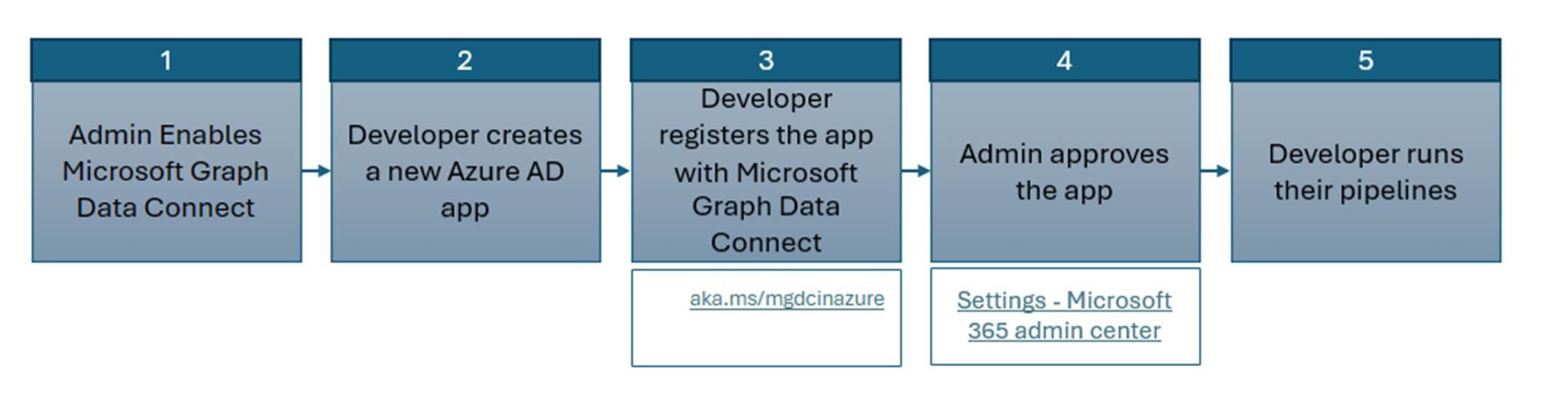

このチュートリアルでは、最初のシングルテナント Data Connect アプリケーションを作成します。 次の一般的なフローでは、Data Connect のオンボード プロセスについて説明します。

管理者は、Data Connect を有効にします。 オンボードの最初の手順は、グローバル管理者が Data Connect を有効にすることです。

開発者は、新しい Microsoft Entra アプリケーションを作成します。 開発者は、最初に新しい Microsoft Entra アプリケーションを作成する必要があります。

開発者は、アプリケーションを Data Connect に登録します。 Microsoft Entra アプリケーションが作成されたら、開発者は 、Microsoft Graph Data Connect アプリケーションの新しい登録ポータルを使用して、アプリケーションを Data Connect に登録する必要があります。 この手順では、開発者はアプリケーションに必要なデータを指定します。

管理者がアプリケーションを承認します。 開発者がアプリケーションを Data Connect に登録した後、グローバル管理者は、 Data Connect アプリケーションの同意 に新しいポータルを使用して、登録されたアプリケーションを確認して承認できます。

開発者はパイプラインを実行します。 管理者がアプリケーションに同意した後、開発者はランタイムの同意を失うことなくパイプラインを実行する可能性があります。 Azure Data Factory または Azure Synapse を介したパイプラインの作成と実行は変わりません。

注:

Data Connect が有効になっていない新しいテナントで作業している場合は、アクションを実行する必要はありません。 Microsoft Graph Data Connect が既に有効になっている既存のテナントがある場合は、このチュートリアルを完了する前に、グローバル管理者に Microsoft Graph Data Connect のオフを切り替えてから 、管理ポータルでもう一度オンにするように依頼してください。

前提条件

このチュートリアルを完了するには、次のサブスクリプションまたはライセンスが必要です。

- このチュートリアルでは、Microsoft 365 開発者テナントを使用することを強くお勧めします。

- Microsoft 365 テナントと Azure テナントは、同じ Microsoft Entra テナント内にある必要があります。

- Azure サブスクリプションは、Microsoft 365 テナントと同じテナントに存在する必要があります。

- Microsoft 365 テナント内の 1 人のユーザーが グローバル管理者 ロールを有効にしています。 今後、このチュートリアルでは、このユーザーを "管理者" と呼びます。 "管理者" ユーザーのみがテスト アプリケーションを承認できます。

- アプリケーション管理者またはアプリケーション開発者ロールを持つ Microsoft 365 テナント内の別のユーザー。 今後、このチュートリアルでは、このユーザーを "開発者" と呼びます。 開発者ユーザーは、このチュートリアルの大部分を実行します。

Microsoft 365 テナント

- Microsoft 365 テナントをお持ちでない場合は、 Microsoft 365 開発者プログラムを通じてテナントの資格を得る可能性があります。詳細については、 FAQ を参照してください。 または、 1 か月間の無料試用版にサインアップするか、Microsoft 365 プランを購入することもできます。

注:

同じアカウントを使用して独自のテスト アプリケーションを承認することはできません。 テナントに管理者として機能する別のメンバー (またはアカウント) があることを確認します。

Microsoft Azure サブスクリプション

- Microsoft Azure サブスクリプションをお持ちでない場合は、次のリンクにアクセスして(無料で) https://azure.microsoft.com/free/。

- Azure サブスクリプションは Microsoft 365 テナントと同じテナントにあり、どちらも同じ Microsoft Entra テナント内にある必要があります。

- Azure サブスクリプションが Microsoft 365 テナントと同じテナントにない場合は、「Microsoft Entra テナントへの Azure サブスクリプションの関連付けまたは追加」に記載されている手順に従って、Microsoft 365 テナントの Microsoft Entra ID にサブスクリプションを関連付けることができます。

注:

このチュートリアルで使用されるスクリーンショットと例は、テスト ユーザーからのサンプル メールを含む Microsoft 365 開発者テナントからのスクリーンショットです。 独自の Microsoft 365 テナントを使用して、同じ手順を実行できます。 データは Microsoft 365 に書き込まれなくなります。 電子メール データのコピーは、Microsoft 365 テナント内のすべてのユーザーから抽出され、Azure Blob Storage アカウントにコピーされます。 Azure Blob Storage 内のデータにアクセスできるユーザーを制御します。

Microsoft 365 テナントを設定し、Microsoft Graph Data Connect を有効にする

Microsoft Graph Data Connect (Data Connect) を初めて使用する前に、Microsoft 365 テナント管理者と協力して、テナントの Data Connect サービスを有効にしてください。

このチュートリアルでは、管理者特権を持つアカウントが使用可能であることを確認してください。 最初のパイプラインを設定するには、この手順を完了する必要があります。 グローバル管理者ロールが有効になっている Microsoft 365 テナントに少なくとも 2 人のユーザーを割り当てすることをお勧めします。

Microsoft 365 テナントで Microsoft Graph Data Connect を有効にする

Microsoft Graph Data Connect の使用を有効にするには、Microsoft 365 テナントを設定します。

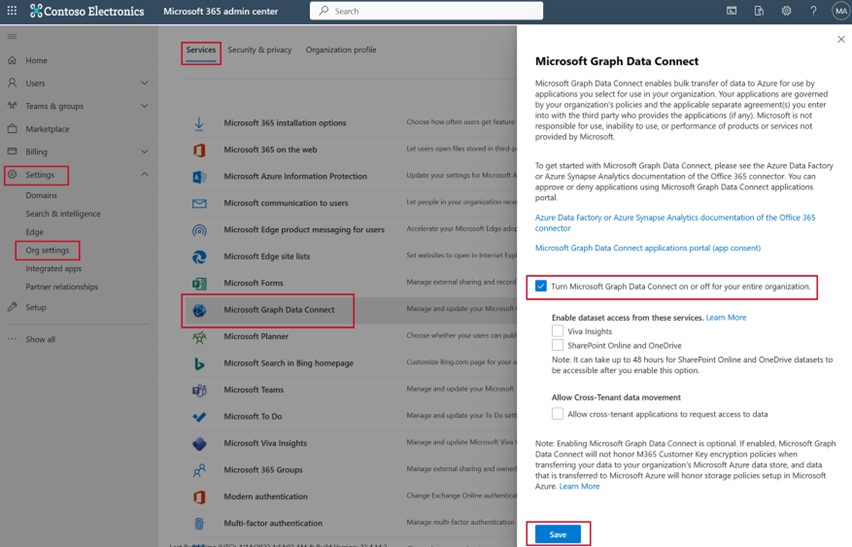

ブラウザーを開き、 Microsoft 365 管理ポータルに移動し、 管理者 ユーザーとサインインします。

[ 設定] > [組織の設定] を選択します。 [設定] を表示する前に、[すべて表示] を選択する必要がある場合があります。

[ サービス ] タブ (既定の選択) で、[ Microsoft Graph Data Connect] を選択します。

[Microsoft Graph Data Connect を組織全体に対してオンまたはオフにする] チェック ボックスをオンにし、[保存] を選択します。

これで、組織に対して Microsoft Graph Data Connect を有効にしました。

Microsoft Entra アプリケーションを設定する

この演習では、Microsoft Entra アプリケーションを作成する方法について説明します。 これは、Microsoft Graph Data Connect でデータ抽出プロセスを実行するためのセキュリティ プリンシパルとして機能します。

Microsoft Entra アプリケーションを作成する

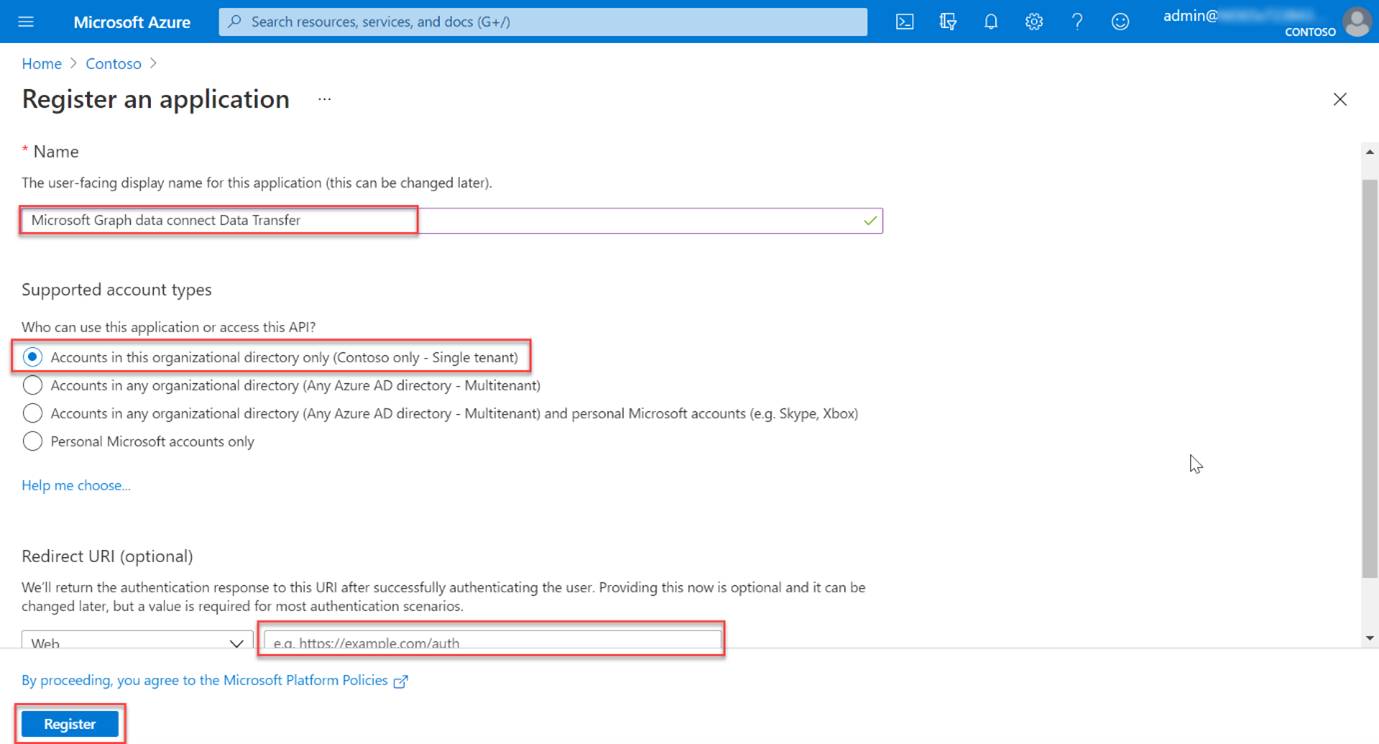

少なくともアプリケーション管理者またはアプリケーション開発者ロールを使用して、Microsoft Entra 管理センターにサインインします。

[ ID ] メニューを展開 > [ アプリケーション>App registrations>新しい登録] を選択します。

次の値を使用して新しい Microsoft Entra アプリケーションを作成し、[ 登録] を選択します。

- 名前: Microsoft Graph Data Connect データ転送 (任意の名前を指定します)。

- サポートされているアカウントの種類: この組織のディレクトリ内のアカウントのみ。

- リダイレクト URI: 既定値のままにします。

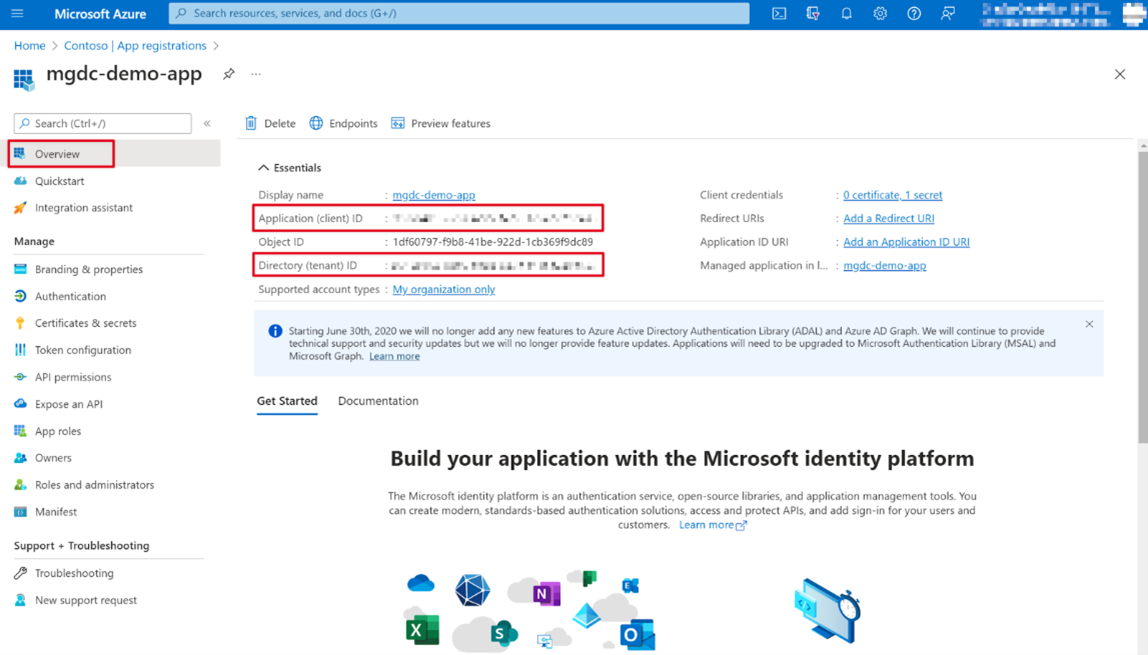

アプリケーション (クライアント) ID を見つけて、このチュートリアルの後半で必要に応じてコピーします。 今後、これはサービス プリンシパル ID と呼ばれます。

ディレクトリ (テナント) ID を見つけて、このチュートリアルの後半で必要に応じてコピーします。 今後、これはテナント ID と呼ばれます。

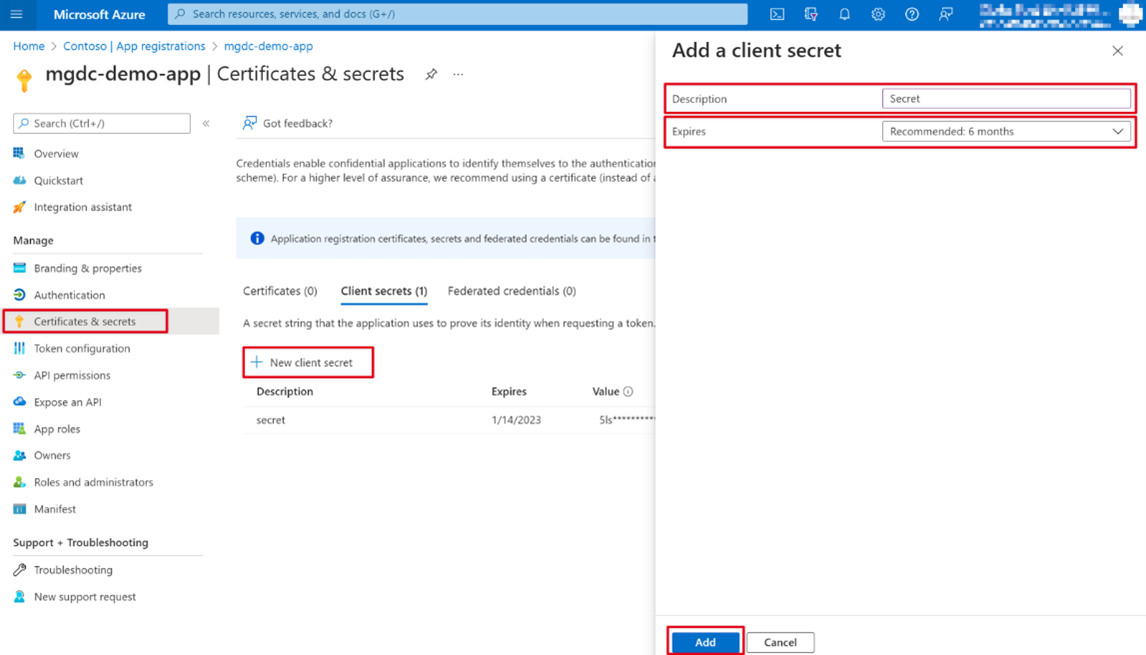

左側のナビゲーション ウィンドウで、[管理] で [証明書 & シークレット ] を選択 します。

[新しいクライアント シークレット] ボタンを選択します。 [説明] を任意の名前に設定し、ドロップダウンで [有効期限] を任意の値に設定し、[追加] を選択します。

- クライアント シークレットが作成されたら、後で使用できなくなるため、 Value を安全な場所に保存してください。それ以外の場合は、新しいを作成する必要があります。

- 今後、クライアント シークレットはサービス プリンシパル キーと呼ばれます。

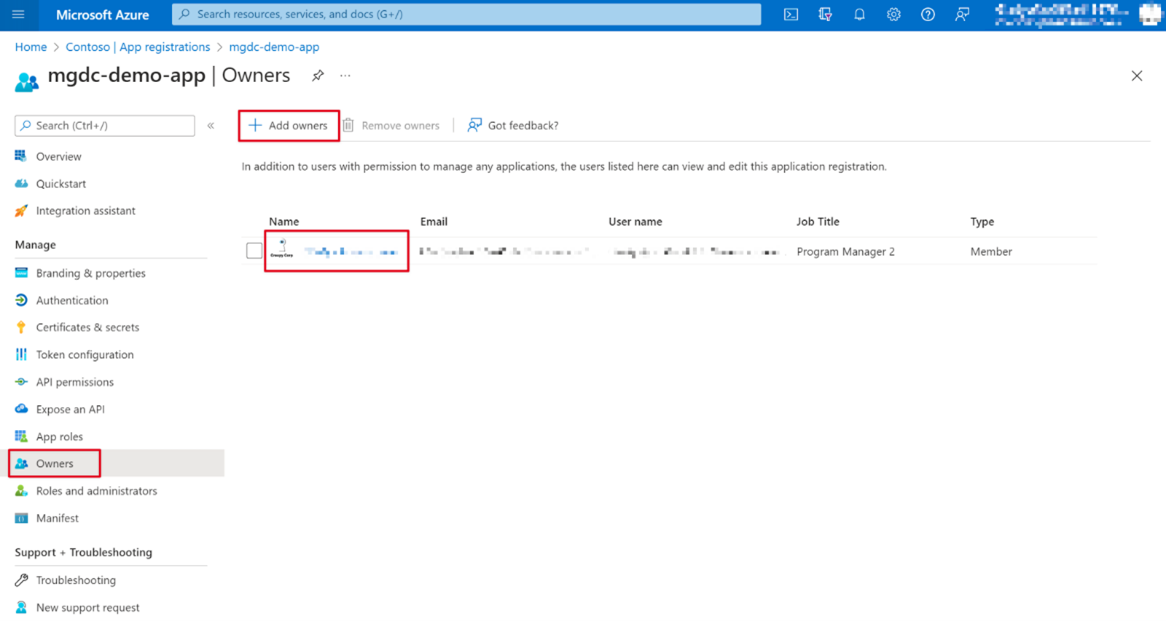

アプリケーションの左側のナビゲーション ウィンドウで、[所有者] を選択 します。

(開発者テナントを使用している場合は、グローバル管理者アカウントを使用する) アカウントが、アプリケーション所有者として次の要件を満たしていることを確認します。

- ユーザー アカウントは、サービス プリンシパル名ではないテナント内の有効なユーザーに対応します。

- アカウントには Exchange Online ライセンスが割り当てられている必要があります (メールボックスが必要です)。

- Exchange Online ライセンスと共に、アカウントには E5 サブスクリプション/ライセンスも使用している必要があります。

アカウントがアプリケーション所有者として一覧表示されていることを確認します。 そうでない場合は、一覧に追加します。

Azure Storage リソースを設定する

この手順では、Microsoft Graph Data Connect が Microsoft 365 から抽出したデータを保存してさらに処理する Azure Storage アカウントを作成します。

ブラウザーを開き、 Azure portal に移動します。

アプリケーション開発者ロールを持つアカウントを使用して Azure portal にサインインします。

サイドバーのナビゲーションで、[ リソースの作成] を選択します。

ストレージ アカウント リソースの種類を見つけて、次の値を使用して構成します。 [パフォーマンス]、[冗長性]、[詳細設定] タブの場合、これらのフィールドの値の例を示します。

- サブスクリプション: Azure サブスクリプションを選択します

- リソース グループ: mgdc-app-resource (または既存のリソース グループを選択)

- ストレージ アカウント名: mgdcdemoap (または、独自のストレージ アカウントに名前を付け、選択できます)

- リージョン: Microsoft 365 リージョンと同じリージョン内の Azure リージョンを選択します

- パフォーマンス: 標準

- 冗長性: geo 冗長ストレージ

-

[詳細設定] タブ:

- アクセス層: ホット

![[サブスクリプション]、[リソース グループ]、[ストレージ アカウント名]、[リージョン] が強調表示されている [ストレージ アカウントの作成] ページのスクリーンショット](images/data-connect-azure-storageaccount-create.png)

[基本] タブと [詳細] タブの値を構成した後、残りの設定は既定値のままにします。

注:

[ ネットワーク ] タブで、[ すべてのネットワークからのパブリック アクセスを有効にする] が有効になっていることを確認します。 2 番目のオプション [ 選択した仮想ネットワークと IP アドレスからのパブリック アクセスを有効にする] を選択することもできます。ただし、このチュートリアルの外部で追加の手順を実行する必要があります。これは[ IP アドレス] セクションで強調表示されています。

![[ネットワーク] と [すべてのネットワークからのパブリック アクセスを有効にする] が強調表示されている [ストレージ アカウントの作成] ページのスクリーンショット](images/data-connect-azure-storage-network-new.png)

前の手順で示した設定と一致することを確認し、[ 作成 ] を選択して最終処理を行います。

Azure Storage アカウントが作成されたら、以前に作成した Microsoft Entra アプリケーションに適切なアクセス権を付与します。

Azure Storage アカウントを選択します。

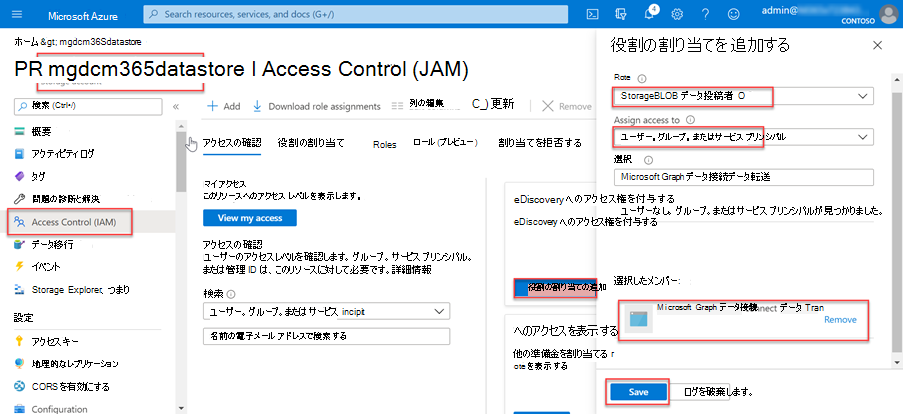

サイドバー メニューで、[ アクセス制御 (IAM)] を選択します。

[ロールの割り当ての追加] ブロックの [追加] ボタンを選択します。

以前に作成したアプリケーションに ストレージ BLOB データ共同作成者 ロールを付与します。

- [ロール] として [ストレージ BLOB データ共同作成者] を選択し、[次へ] をクリックします。

- ユーザー、グループ、またはサービス プリンシパルへのアクセスを割り当てます。

- [ + メンバーの選択] をクリックし、表示される右側のウィンドウで、前に作成したアプリケーション (Microsoft Graph データ接続データ転送) を検索し、[ 選択] をクリックします。

[レビュー + 割り当て] を選択します。

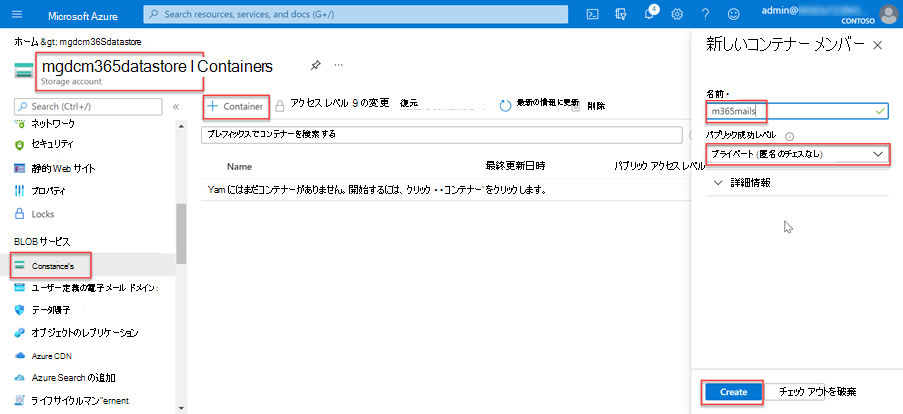

mgdcdemoap Azure Storage アカウントに新しいコンテナーを作成します。

mgdcdemoapp Azure Storage アカウント (または手順 4. のアカウント名) を選択します。

サイドバー メニューの [データ ストレージ サービス] セクションで [コンテナー] を選択します。

ページの上部にある [+コンテナー] ボタンを選択し、次の値を使用して、[ 作成] を選択します。

- 名前: m365mails

- パブリック アクセス レベル: プライベート (匿名アクセスなし)

Microsoft Graph Data Connect に Microsoft Entra アプリケーションを登録する

この手順では、Microsoft Graph Data Connect (Data Connect) で Microsoft Entra アプリケーションを登録して承認する方法について説明します。

Microsoft Graph Data Connect にアプリケーションを登録する

前提条件として、テナントで Data Connect を有効にする必要があります。 Microsoft Entra アプリケーションとストレージの宛先リソースを作成することをお勧めします。ウィザードを使用してこれらを設定することもできます。 Data Connect のアプリ登録プロセスでは、登録情報、データセット、確認と作成の 3 つのタブを含むウィザードを使用します。

[登録情報] タブで詳細を指定する

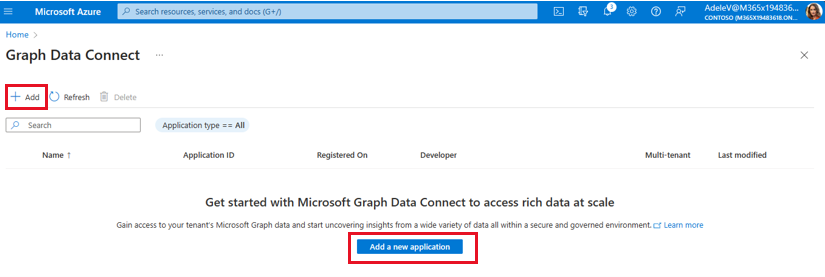

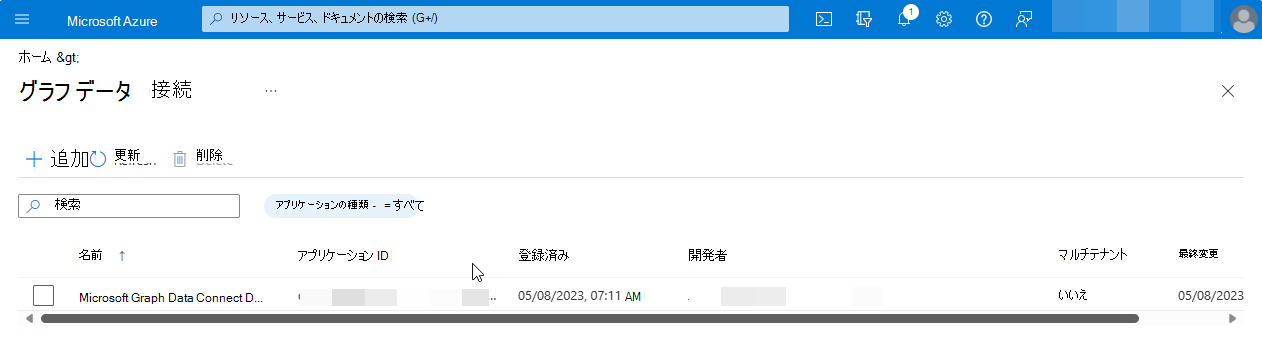

Azure portal で Microsoft Graph Data Connect にアクセスします。 Azure portal の検索バーから見つけることができます

[ 追加] または [ 新しいアプリケーションの追加] を選択します。

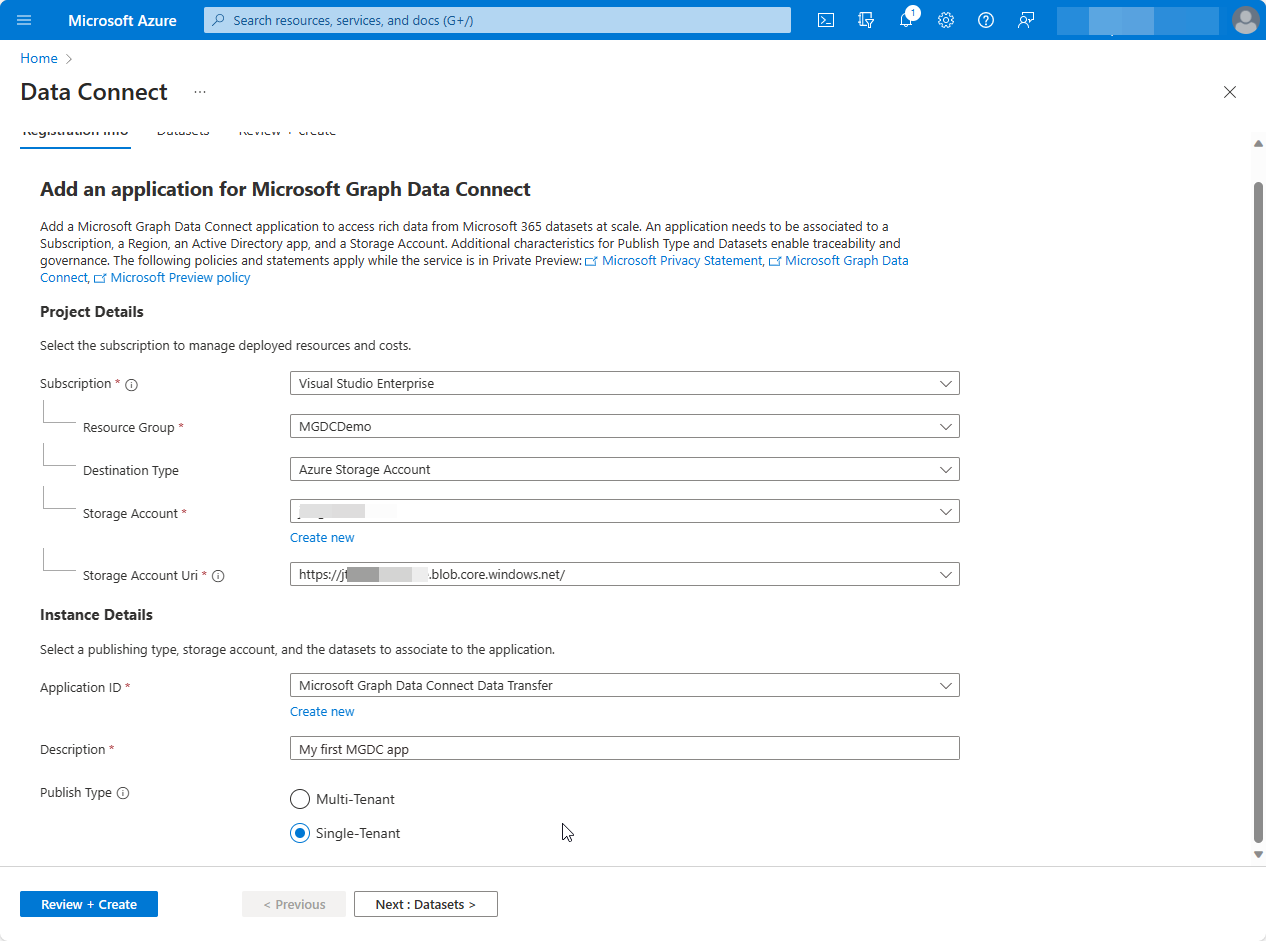

[追加] ウィザードに従って、登録のプロジェクトの詳細を指定します。 必要なフィールドを完了したら、[ 次へ: データセット] >

-

予約: サブスクリプションを選択して、次の選択内容をフィルター処理します。

- リソース グループ: 前に作成したリソース グループを選択します。

- 宛先の種類: [Azure ストレージ アカウント] を選択します。

- ストレージ アカウント: 前に作成したストレージ アカウントを選択します。

- ストレージ アカウント URI:.blob.core.windows.net でオプションを選択します

- アプリケーション ID: 既存の Microsoft Entra テナントを選択するか、新しいテナントを作成します。

- 形容: 「 My first app」と入力します。

- 発行の種類:単一テナント は、Microsot Entra アプリに基づいて自動的に選択されます。

-

予約: サブスクリプションを選択して、次の選択内容をフィルター処理します。

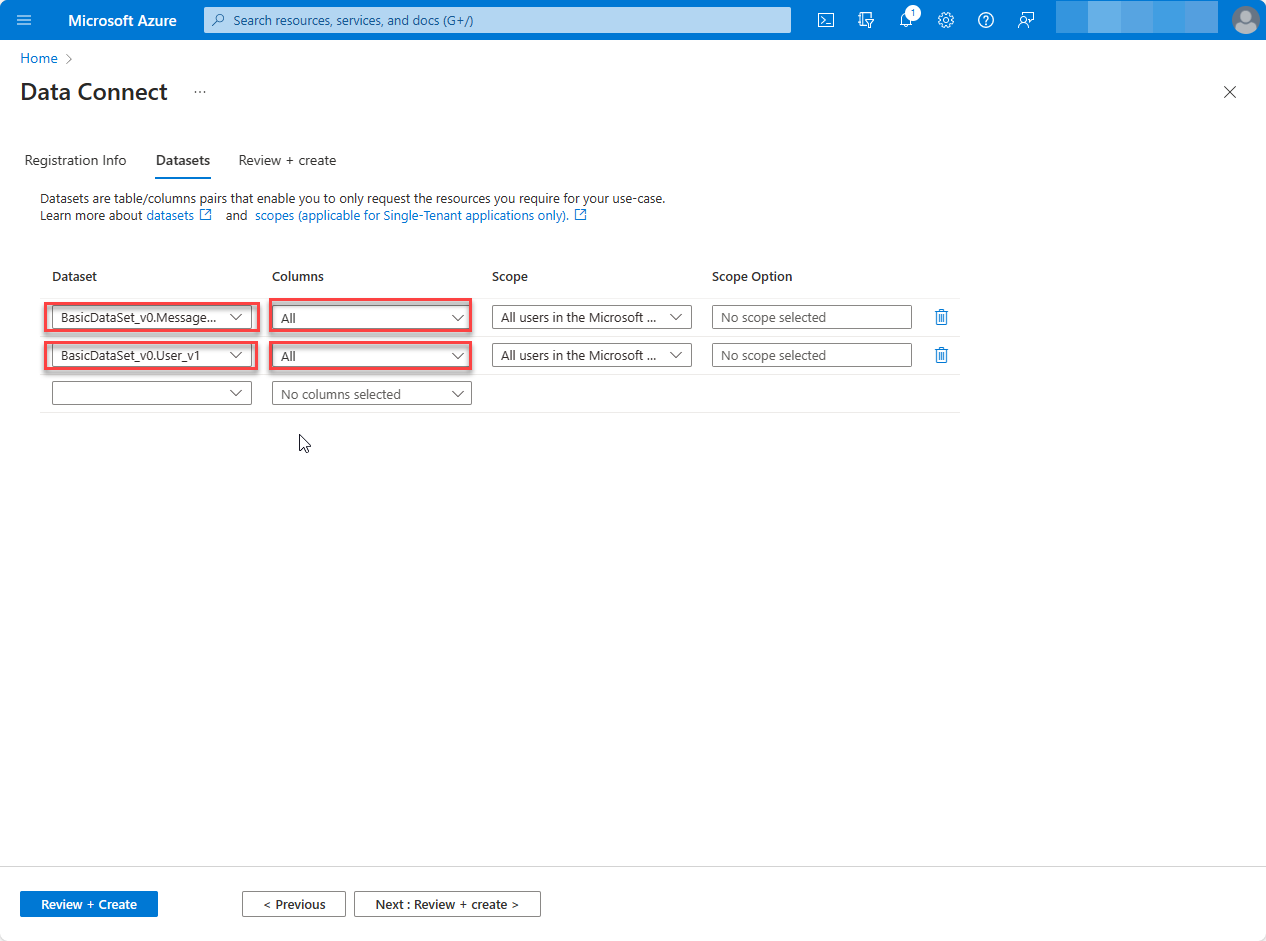

アプリケーションのデータセットと詳細を選択する

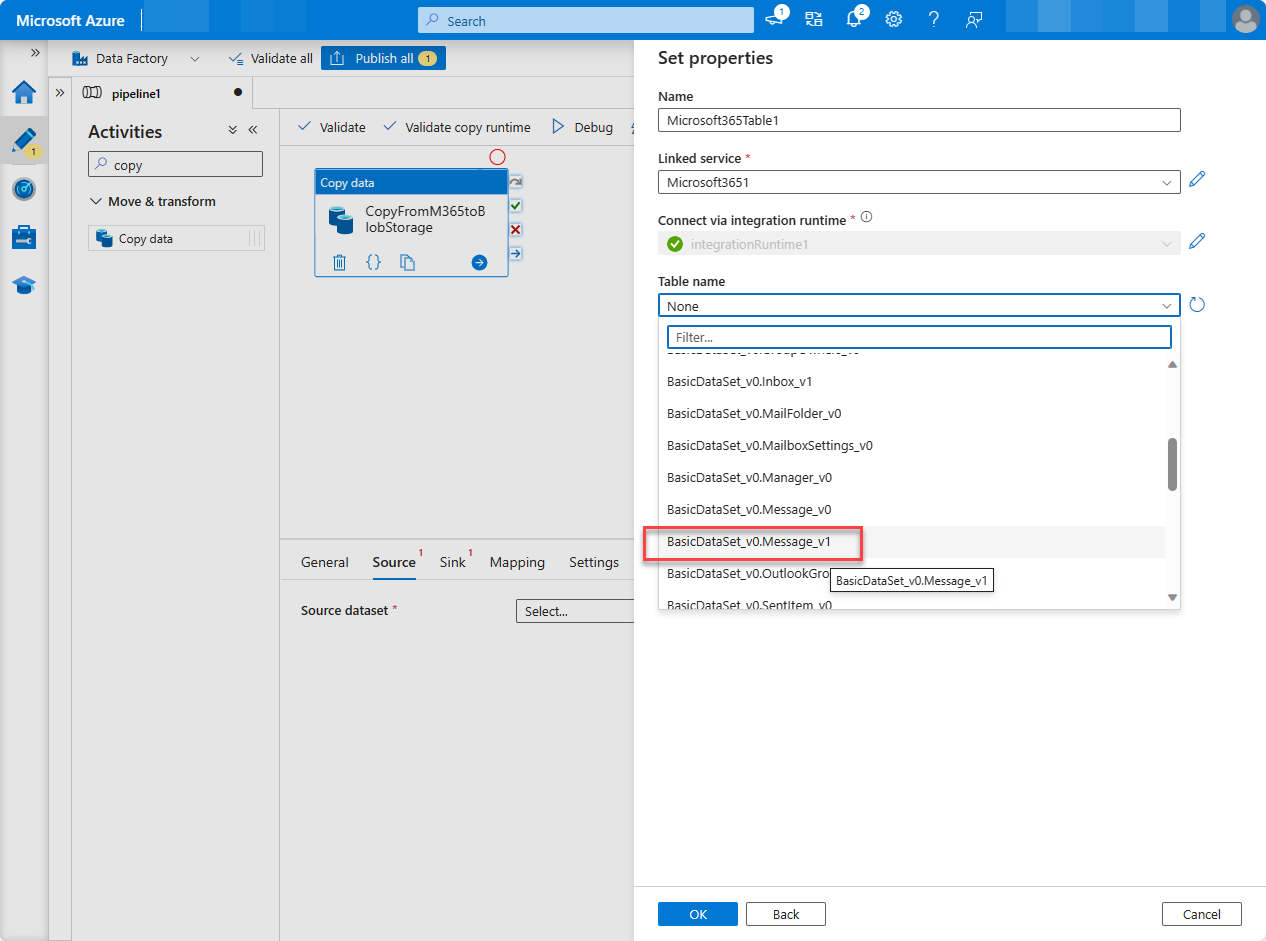

アプリ登録でクエリを実行する必要があるデータセットを指定します。 データセットの詳細については、「 Microsoft Graph Data Connect でサポートされているデータセット、リージョン、シンク」を参照してください。 [ 次へ: データセット >] を選択します。

[データセット] ドロップダウンから [

BasicDataSet_v0.Message_v1] を選択し、[列] ドロップダウンで [All] を選択します。 新しい行で、[データセット] ドロップダウンから [BasicDataSet_v1] を選択し、[列] ドロップダウンで [All] を選択します。

レビューと作成

[ 確認と作成] を選択し、[作成] を 選択します。

![[確認と作成] ステップの概要ページを示すスクリーンショット。](images/data-connect-register-app-4.png)

すべての必須フィールドが指定されている場合は、ランディング ページにアプリの登録が表示されます。

Microsoft Graph Data Connect のアプリケーションを承認する

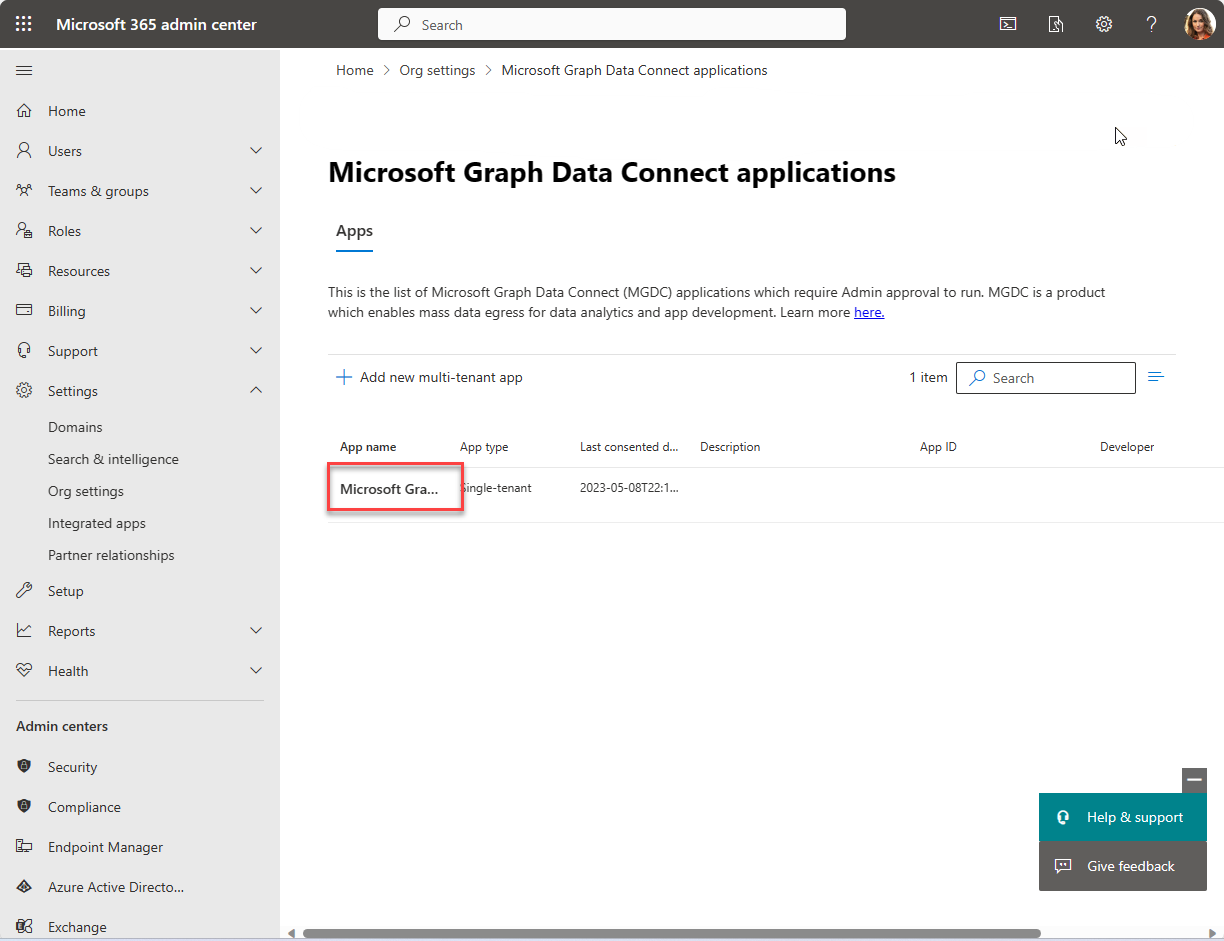

- プライベート モードで新しいブラウザー ウィンドウを開き、 Microsoft 365 管理センターに移動し、 管理者 ユーザーとサインインします。

注:

管理者アカウントにいない場合は、承認に関するエラーが発生します。 アプリを自己承認することはできません。

左側のナビゲーション ウィンドウで、[ 設定] > [組織の設定] を選択します。 [設定] を表示する前に、[すべて表示] を選択する必要がある場合があります。

[ セキュリティ & プライバシー ] タブに切り替え、[ Microsoft Graph Data Connect アプリケーション] を選択します。

![Microsoft 365 管理センターの [セキュリティとプライバシー] ページを示すスクリーンショット。](images/data-connect-app-register-7.png)

Microsoft Graph Data Connect アプリケーション ポータルで、以前に Data Connect に登録したアプリケーションを見つけます。 アプリケーションの概要テーブルに 事前同意 の状態が表示されます。

アプリケーションを選択して、アプリケーションの詳細ビューを開きます。 ウィザードを続行するには、[ 次へ ] を 2 回選択して、2 つのデータセットを確認します。

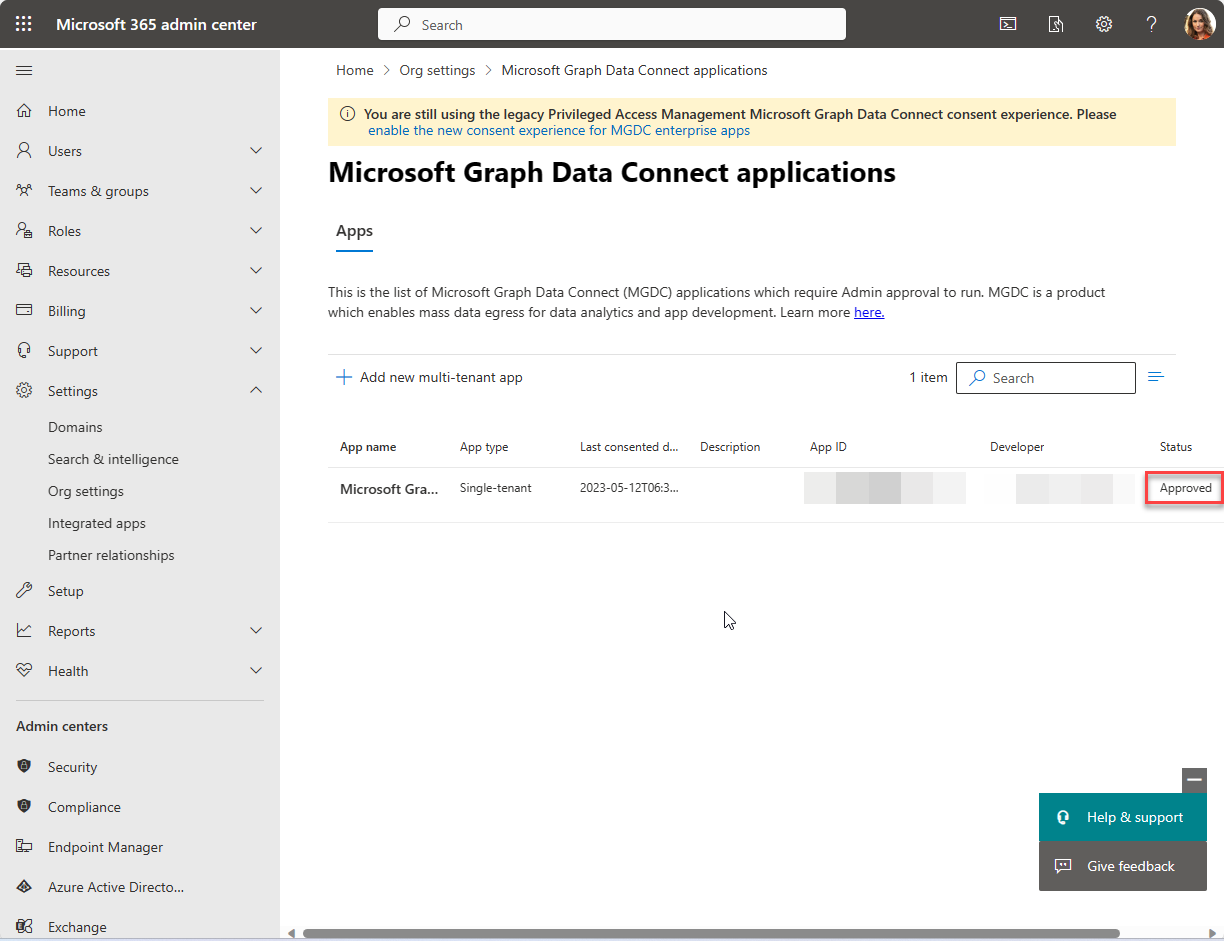

最後の手順で、[ 承認 ] を選択して、指定したデータにアクセスする登録済みアプリケーションに同意します。

![[承認] ボタンが強調表示されているアプリケーションの詳細ビューを示すスクリーンショット。](images/data-connect-app-register-9.png)

アプリケーション の概要テーブルの再読み込みを承認し、状態が [承認済み] と一覧表示されたアプリを使用します。

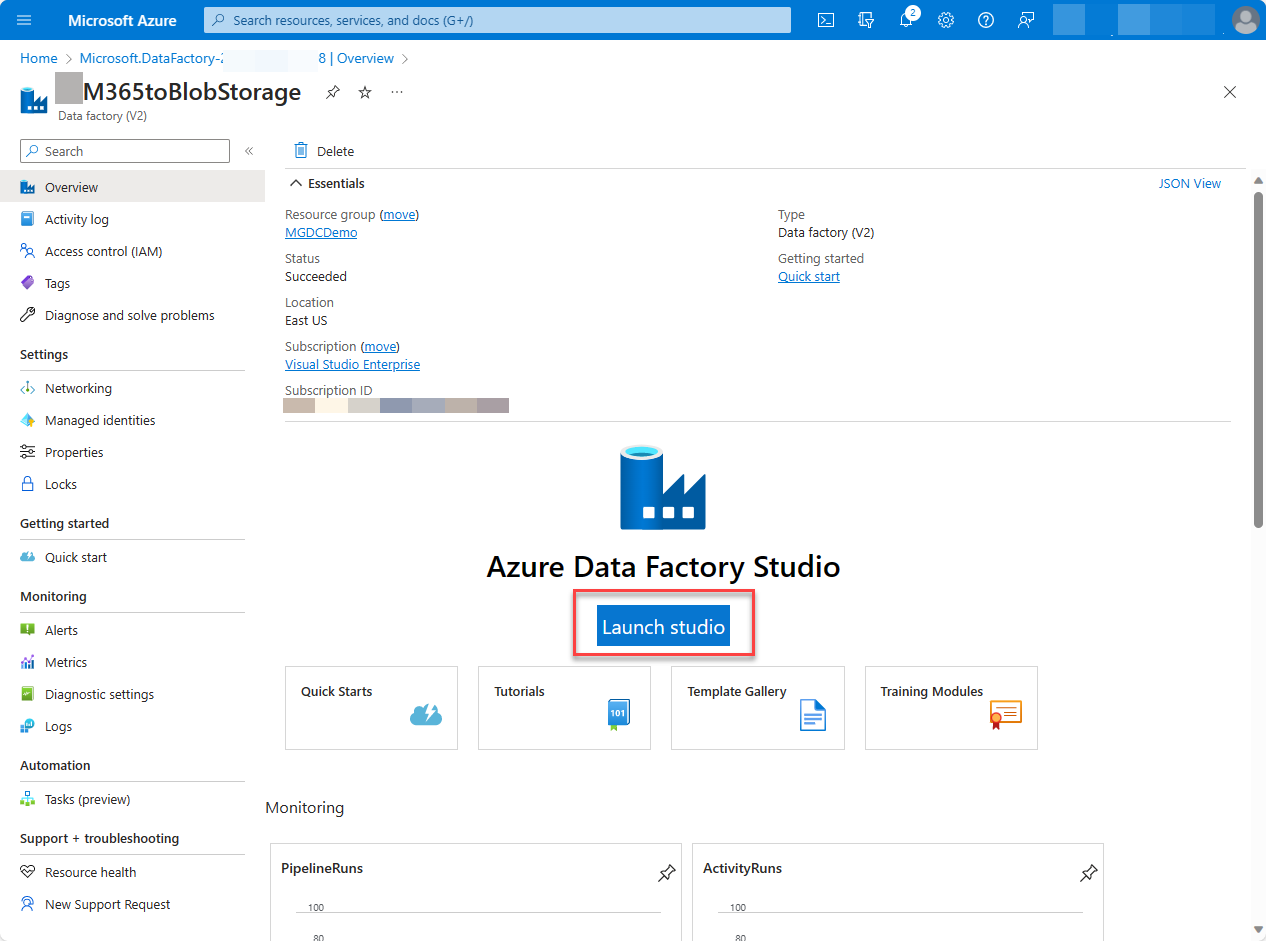

Azure Synapse または Azure Data Factory を使用して Azure リソースを設定する

この演習では、Azure リソースを設定し、Microsoft Graph Data Connect (Data Connect) をそのリソースに接続する方法について説明します。 この手順では、Azure Synapse、Azure Data Factory、または Microsoft Fabric のいずれかを選択して、Data Connect を使用して Microsoft 365 から Azure Storage アカウントにデータを抽出するパイプラインを作成できます。

Azure リソースの設定

ブラウザーを開き、 Azure portal に移動します。

アプリケーション管理者またはアプリケーション開発者ロールを持つアカウントを使用してポータルにサインインします。 サブスクリプション内に Azure リソースを作成する権限を持つ開発者アカウントでサインインしていることを確認します。

左側のウィンドウで、[ リソースの作成] を選択します。

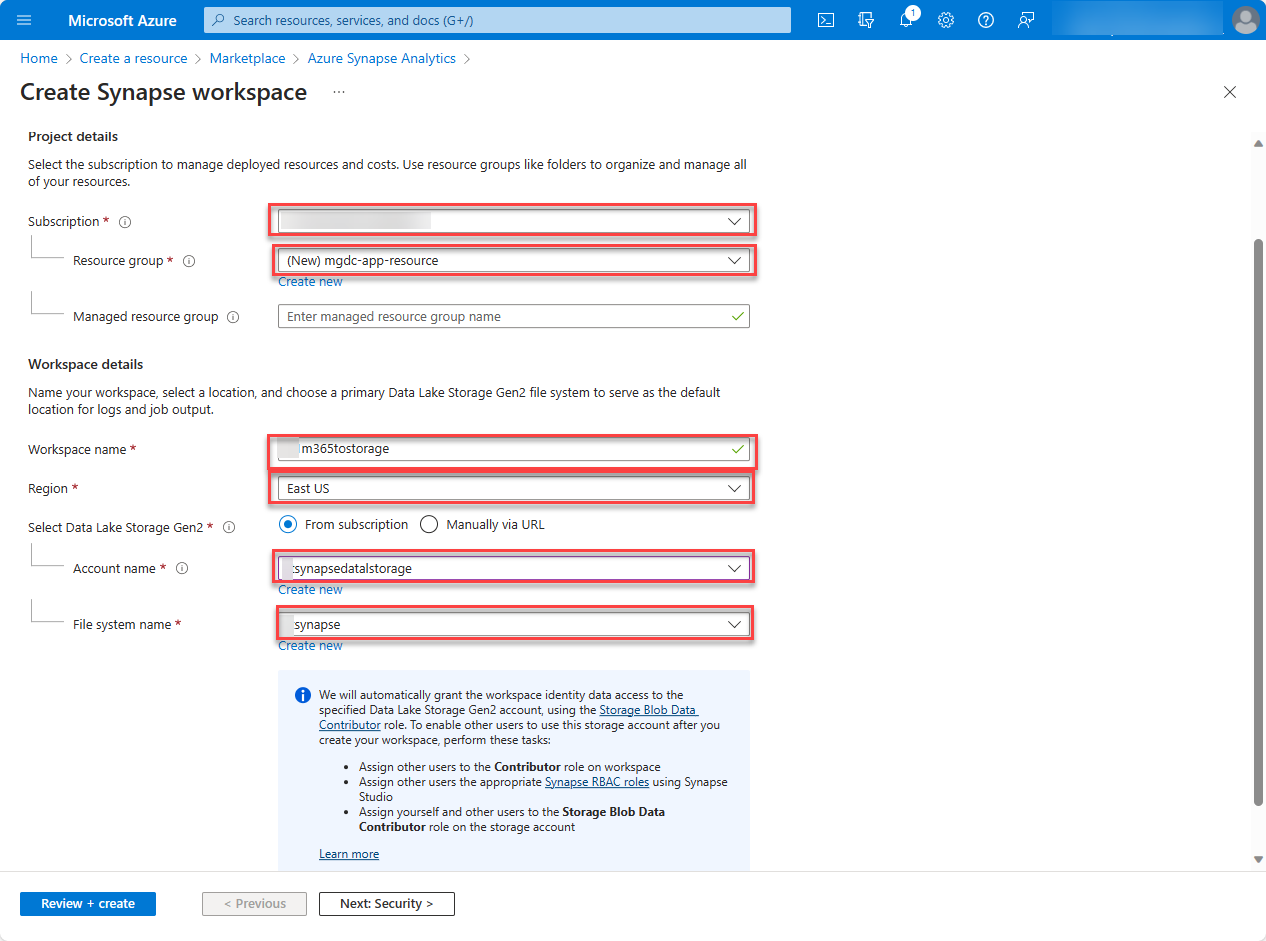

Azure Synapse Analytics リソースの種類を見つけて、次の値を入力して、[作成] を選択します。

予約: Azure サブスクリプションを選択します。

リソース グループ: 前に作成したリソース グループ mgdc-app-resource を選択します。

ワークスペース名: m365tostorage

アカウント名: synapsedatalstorage

ファイル システム名: flsynapse

![[作成] が強調表示されている Azure Synapse Analytics ページのスクリーンショット。](images/data-connect-synapse-workspace.png)

[ リソースに移動] を選択し、作成した synapse ワークスペース ( m365tostorage など) を開き、[ Open Synapse Studio ] タイルを選択して Azure Synapse ワークスペースの全画面表示エディターを起動します。

![[Open Synapse Studio]\(Synapse Studio を開く\) が強調表示されているリソース ページのスクリーンショット。](images/azure-synapse-studio-tile.png)

既定では、Azure Synapse Analytics では、リージョンを自動的に解決する統合ランタイムが使用されます。 このチュートリアルでは、開発者テナントで既定の自動解決オプションを使用することをお勧めします。

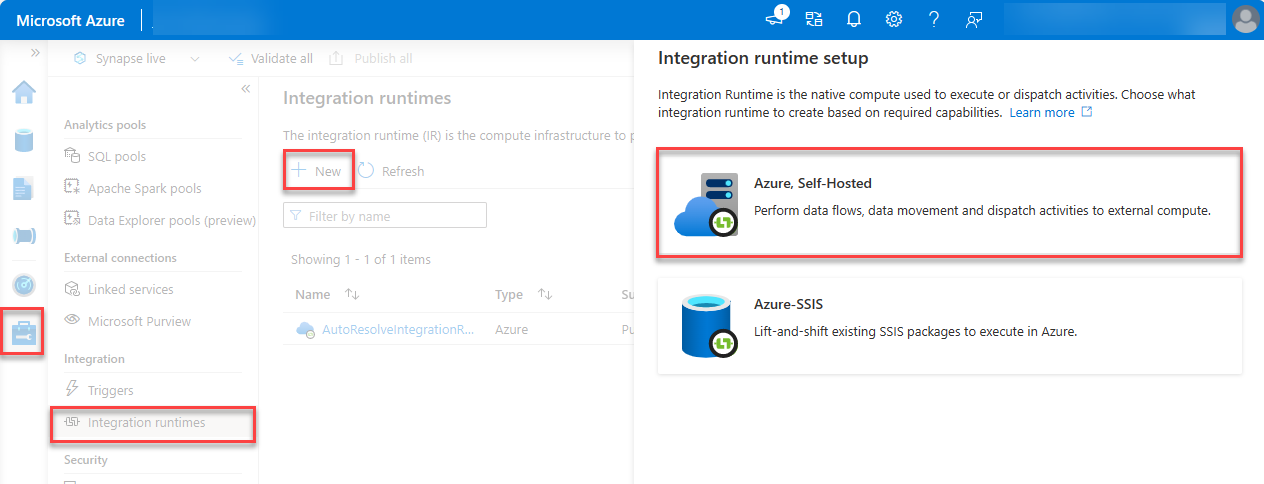

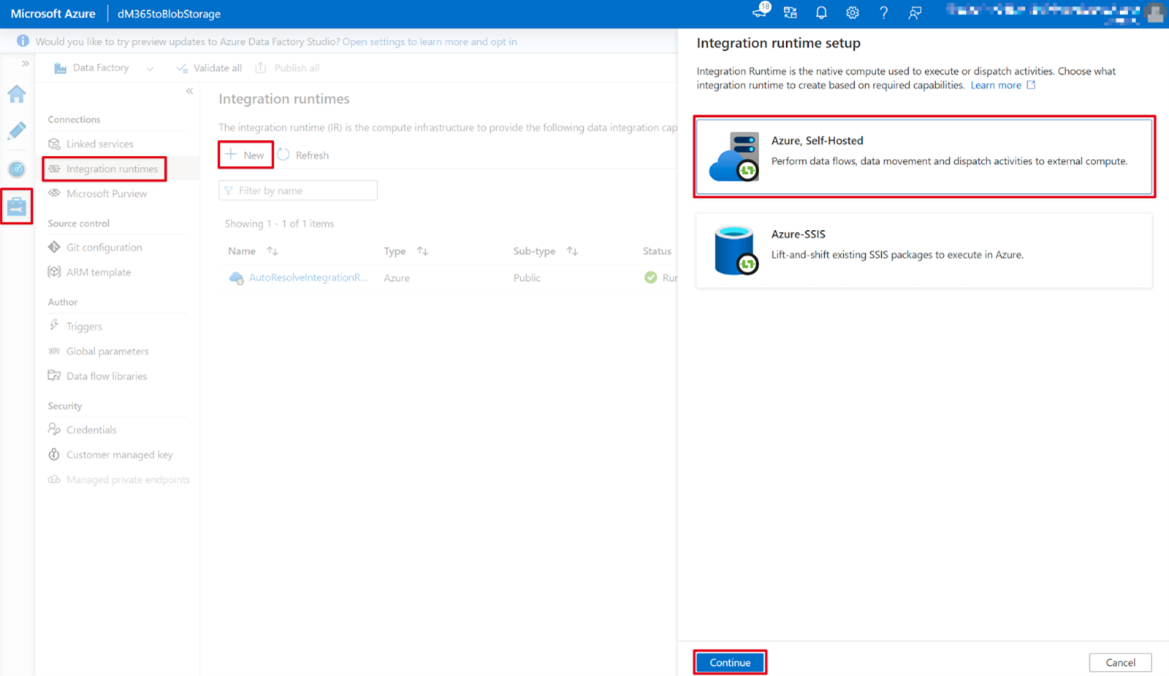

[管理] (ツールボックス アイコン) > [統合ランタイム] > [新規] に切り替えます。

[ Azure]、[セルフホステッド] の各オプションを選択し、[続行] を選択 します。

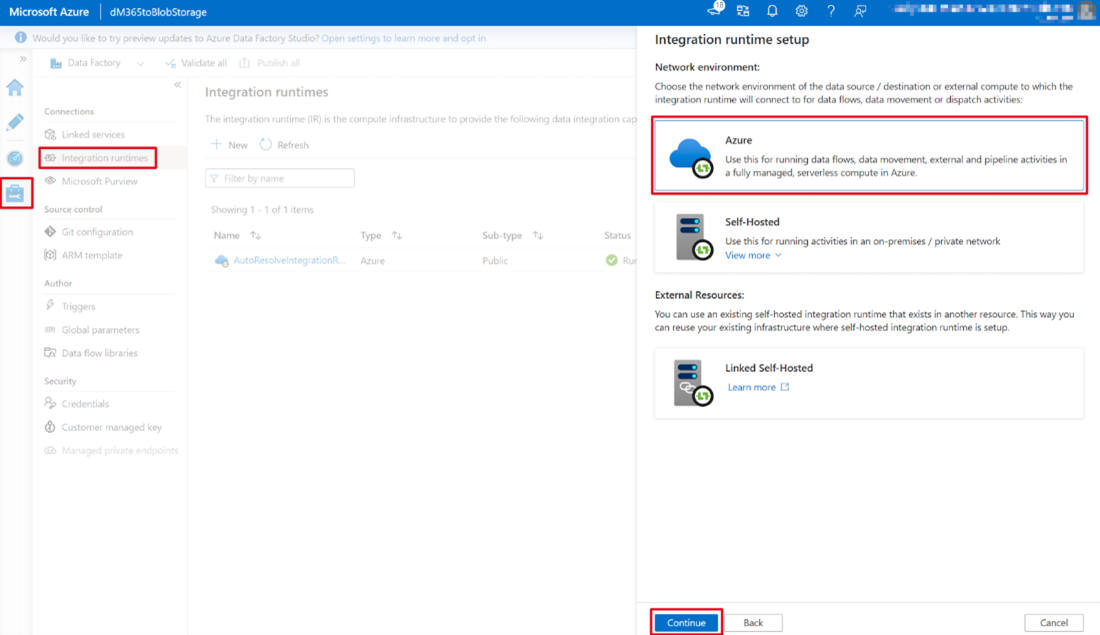

ネットワーク環境で [ Azure] を選択し、[続行] を選択 します。

![ネットワーク環境に対して [Azure] が選択され、[続行] が強調表示されている統合ランタイムのセットアップのスクリーンショット。](images/data-connect-synapse-azure.png)

次の詳細を使用して、最終的な画面でフォームを完成させ、[ 作成] を選択します。

- 名前: 統合ランタイムの名前。

- リージョン: Microsoft 365 リージョンと一致するリージョンを選択します。

左側のウィンドウで、[ 統合] (チューブ アイコン) を選択します。

新しいパイプラインを作成するには、[ プラス ] アイコンを選択し、[ パイプライン] を選択します。

![[パイプライン] が強調表示されている統合ページのスクリーンショット。](images/data-connect-synapse-pipeline.png)

検索ボックスに「データの コピー」 と入力し、[データの コピー ] アクティビティを [ & 変換の移動 ] セクションからデザイン画面にドラッグします。

![[データの移動と変換とコピー] が強調表示されている統合ページのスクリーンショット。](images/data-connect-synapse-move-transform.png)

デザイナーでアクティビティを選択します。

[ 全般 ] タブを選択し、名前を付けます。

- 名前: CopyFromM365toStorage

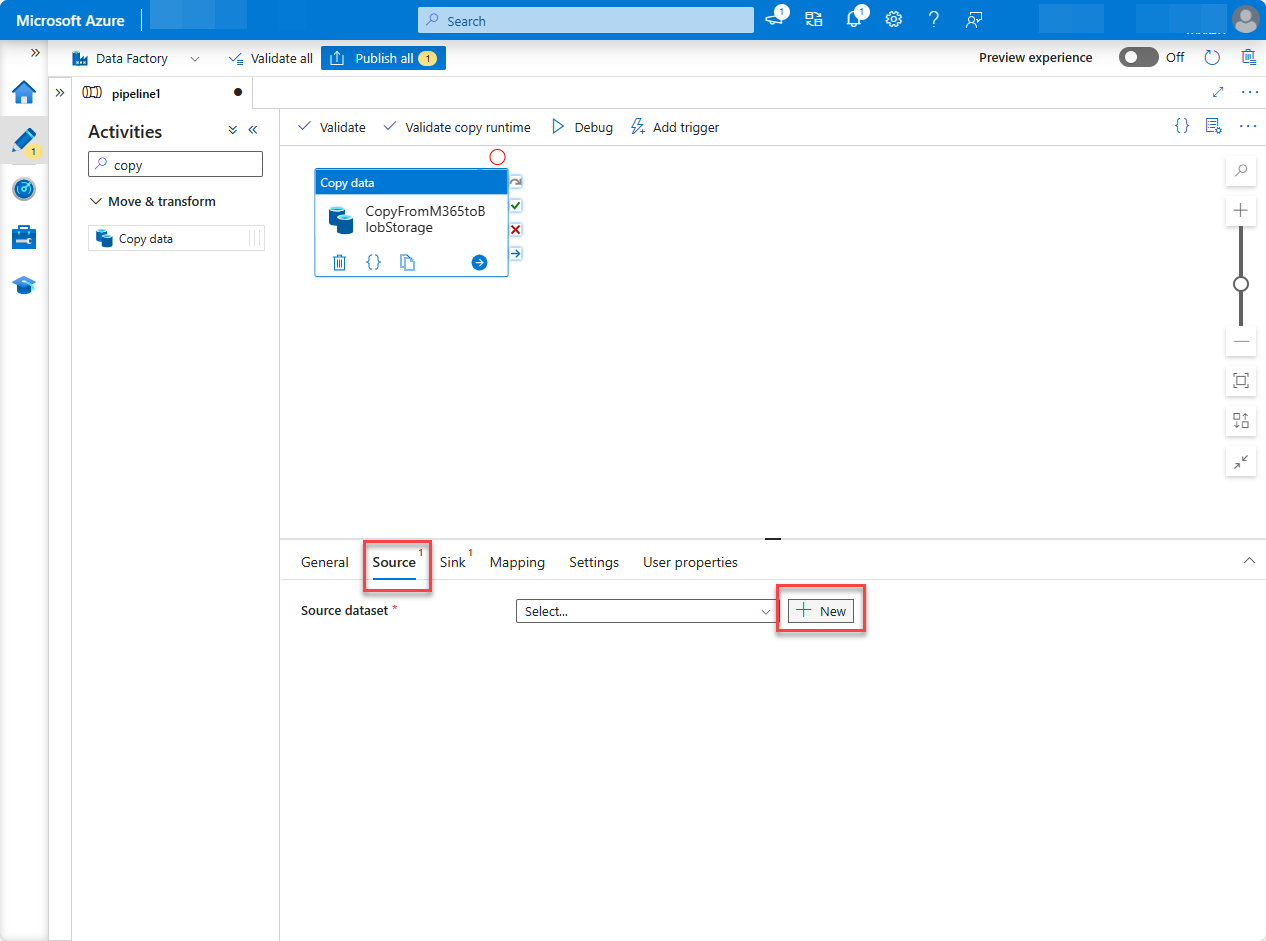

[ ソース ] タブを選択し、[ 新規] を選択します。

![[ソース] と [新規] が強調表示された統合ページのスクリーンショット。](images/data-connect-synapse-general.png)

データセット Microsoft 365 (Office 365) を見つけて選択し、[続行] を選択 します。

![Microsoft 365 (Office 365) と [新規作成] が強調表示されている [新しい統合データセット] ページのスクリーンショット。](images/data-connect-synapse-locate-dataset.png)

[ リンクされたサービス] で[選択] を選択し、[ +新規] を選択します。

![[プロパティの設定] ウィンドウのスクリーンショット。[新規] が強調表示されています。](images/data-connect-synapse-linked-service.png)

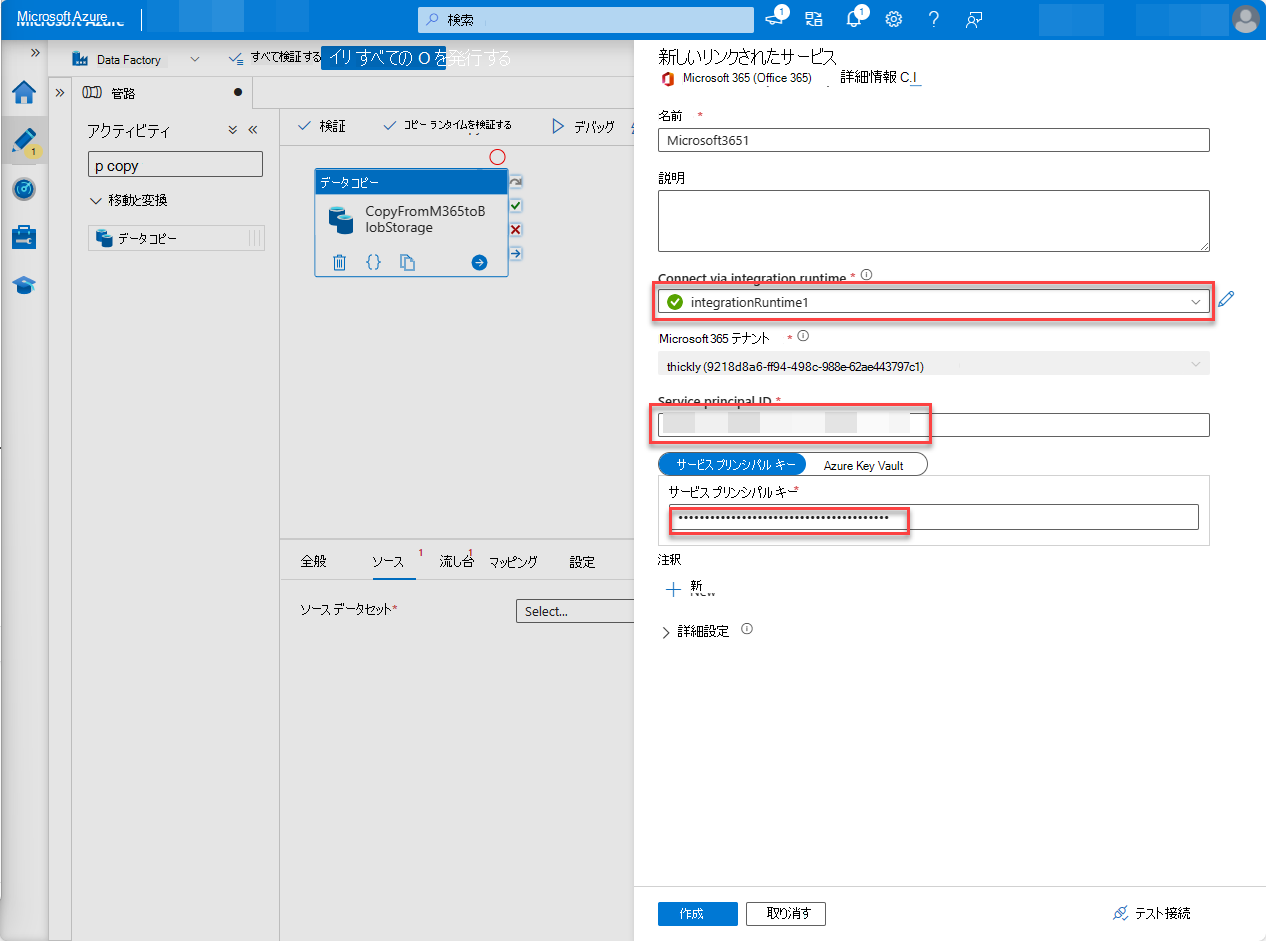

ダイアログ ボックスの [Connect via integration runtime]\(統合ランタイム経由で接続\) ドロップダウンから、作成した統合ランタイムを選択し、[サービス プリンシパル ID] フィールドと [サービス プリンシパル キー] フィールドに Microsoft Entra アプリケーションの [アプリケーション ID] と [クライアント シークレット] の値をそれぞれ入力し、[作成] を選択します。

![[新しいリンクされたサービス] ウィンドウのスクリーンショット。](images/data-connect-synapse-service-id.png)

[ テーブル名 ] フィールドで、[BasicDataSet_v0] を選択します 。Message_v1し、[ OK] を選択します。

![テーブル名が強調表示されている [プロパティの設定] ウィンドウのスクリーンショット。](images/data-connect-synapse-basic-dataset-choose.png)

[ ソース ] タブで、[ 日付フィルター ] セクションを見つけて、次の値を使用して構成します。

列名: CreatedDateTime

開始時刻 (UTC): 現在の日付より前の日付を選択します。

終了時刻 (UTC): 現在の日付を選択します。

[ 出力列 ] セクションで、[ スキーマのインポート] を選択します。

![[日付] フィルターが強調表示された [統合] ページのスクリーンショット。](images/data-connect-synapse-import-schema.png)

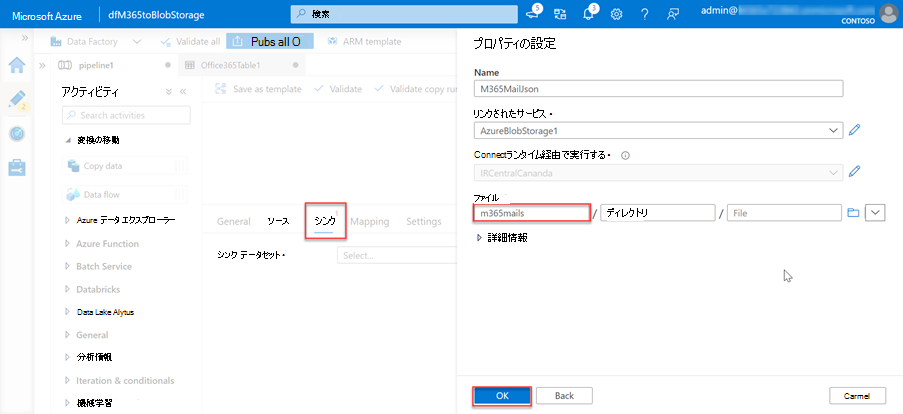

[ シンク ] タブを選択します。[ 新規] を選択し、[ Azure Blob Storage] を選択し、[続行] を選択 します。

![[シンク] タブと [新規] ボタンが強調表示されている [統合] ページのスクリーンショット。](images/data-connect-synapse-sink.png)

![Azure Blob Storage が強調表示されている [新しい統合データセット] ペインのスクリーンショット。](images/data-connect-synapse-integration-service.png)

データの形式として [ バイナリ] を選択し、[続行] を選択 します。

データセットに M365JsonFile という名前を付け、次の手順に従って、新しいリンクされたサービスがまだ存在しない場合は作成します。

![リンクされたサービスが強調表示されている [プロパティの設定] ウィンドウのスクリーンショット。](images/data-connect-synapse-set-properties.png)

- [ リンクされたサービス] で[選択] を選択し、[ +新規] を選択します。

- ダイアログ ボックスで、次の値を設定し、[ 作成] を選択します。

- 認証の種類: サービス プリンシパル

- Azure サブスクリプション: すべて選択します。

- ストレージ アカウント名: mgdcm365datastore。 これは、この演習で先ほど作成したストレージ アカウントです。

- サービス プリンシパル ID: 作成した Microsoft Entra アプリケーションの ID を入力します。

- サービス プリンシパル キー: 作成した Microsoft Entra アプリケーションのハッシュキーを入力します。

![ウィンドウが強調表示されている [新しいリンクされたサービス] ウィンドウのスクリーンショット。](images/data-connect-synapse-new-linked-service.png)

[ファイル パス] フィールドの横にある [参照] を選択します。

前に作成したストレージ コンテナーの名前を選択し、[ OK] を選択し、もう一度 [OK] を選択します 。

![[プロパティの設定] ウィンドウのスクリーンショット。ファイル パスが強調表示されています。](images/data-connect-synapse-storage.png)

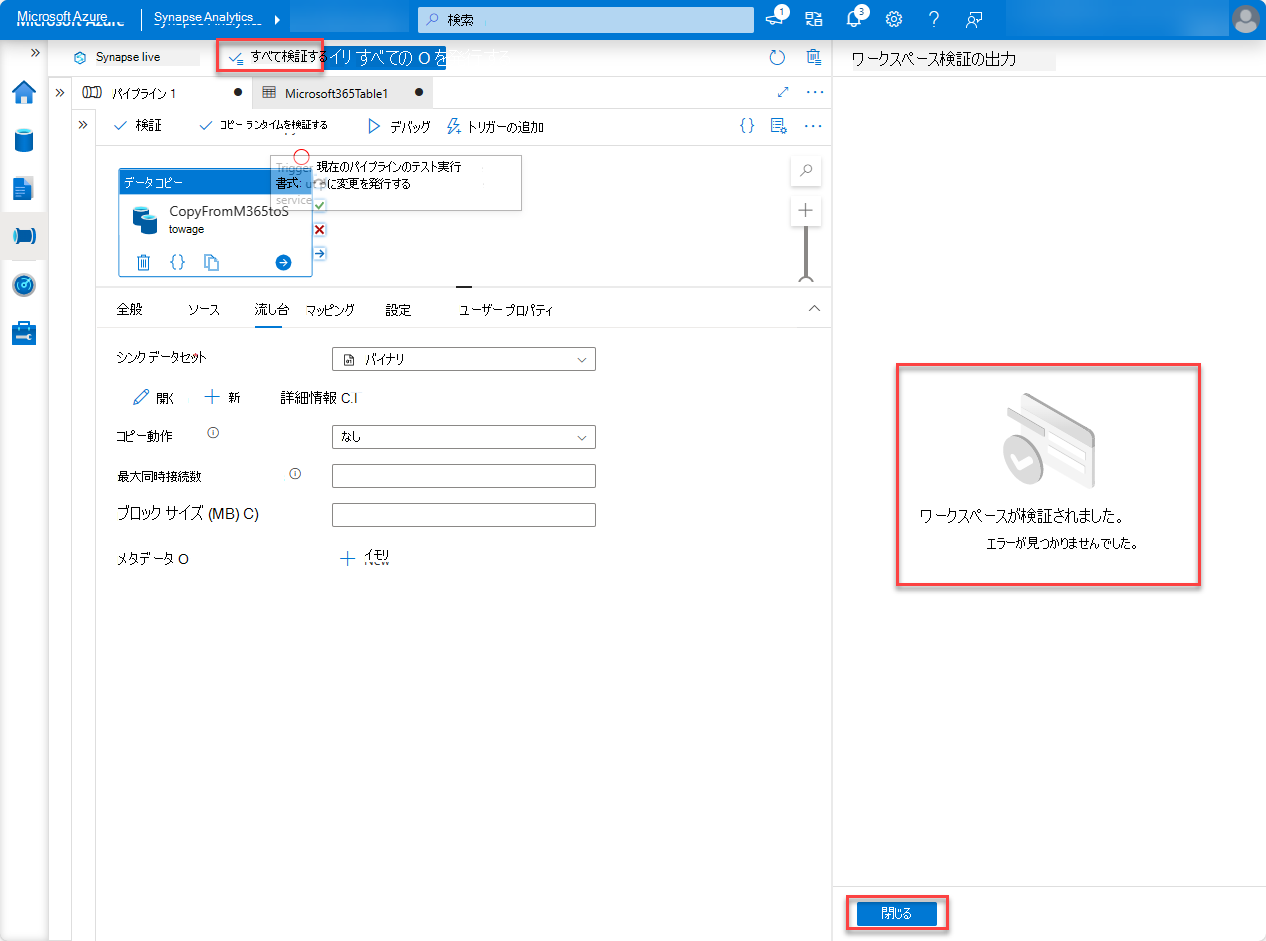

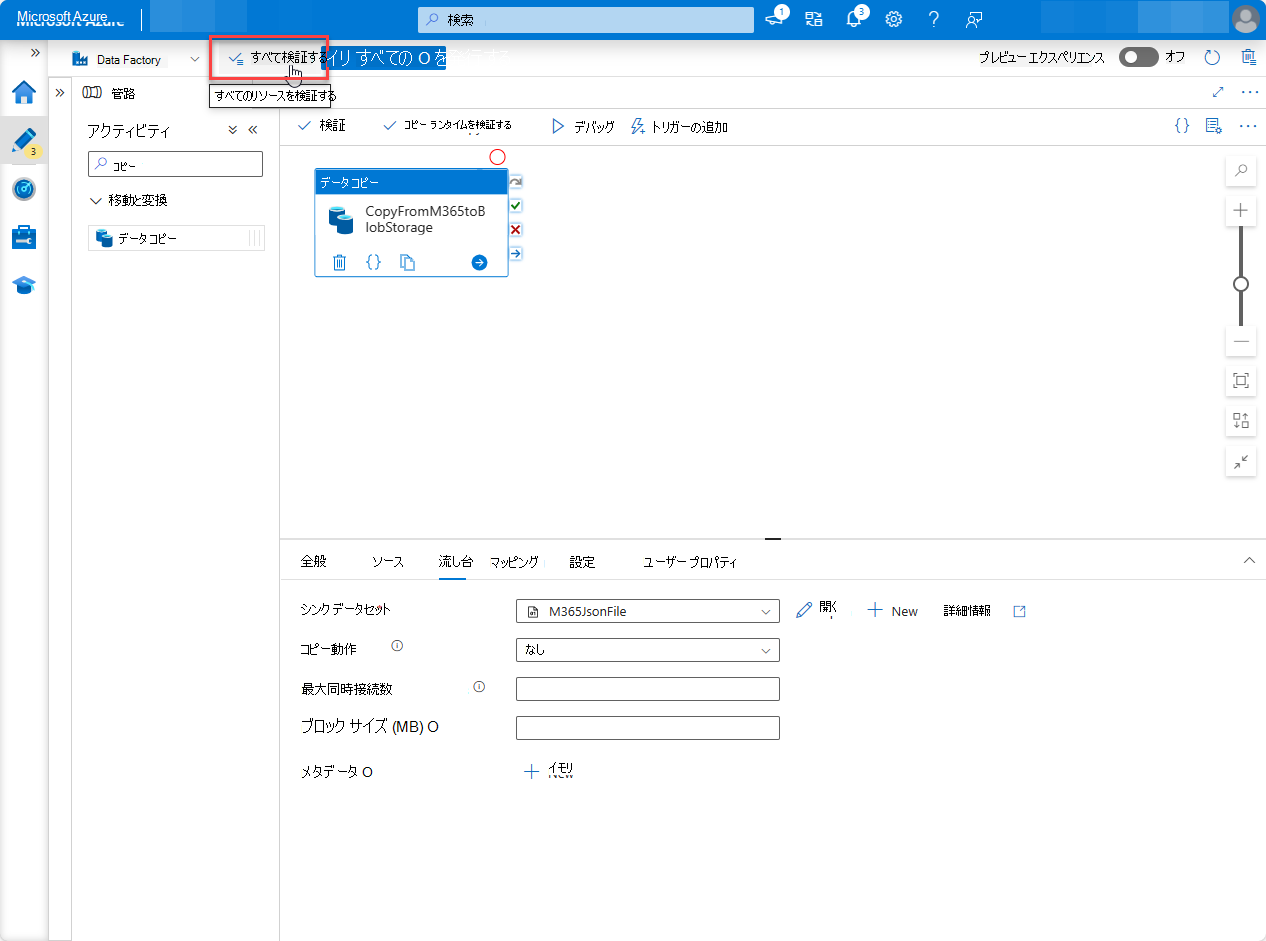

パイプラインが作成されたら、デザイナーの上部にある [ すべて検証] を選択します。

- 検証 (および検出されたすべての問題を修正) した後、デザイナーの上部にある [ すべて発行] を選択します。

![[すべて発行] が強調表示されている Synapse Analytics パイプラインのスクリーンショット。](images/data-connect-synapse-publishall.png)

Azure Synapse Analytics パイプラインを実行する

パイプラインを作成したので、それを実行します。

注:

同意要求が表示されるまでに数分かかる場合があり、プロセス全体 (開始、同意の要求、およびパイプライン実行の完了に同意を承認した後) が 40 分以上かかるのは珍しいことではありません。

Azure Synapse Analytics デザイナーでパイプラインを開き、[ トリガーの追加] > [今すぐトリガー] を選択し、[ OK] を選択します。

![[トリガーの追加] が強調表示されている [アクティビティ] ウィンドウのスクリーンショット。](images/data-connect-synapse-trigger.png)

ジョブを開始した後、サイドバー メニューから [ モニター ] を選択して、現在実行中のジョブを表示します。

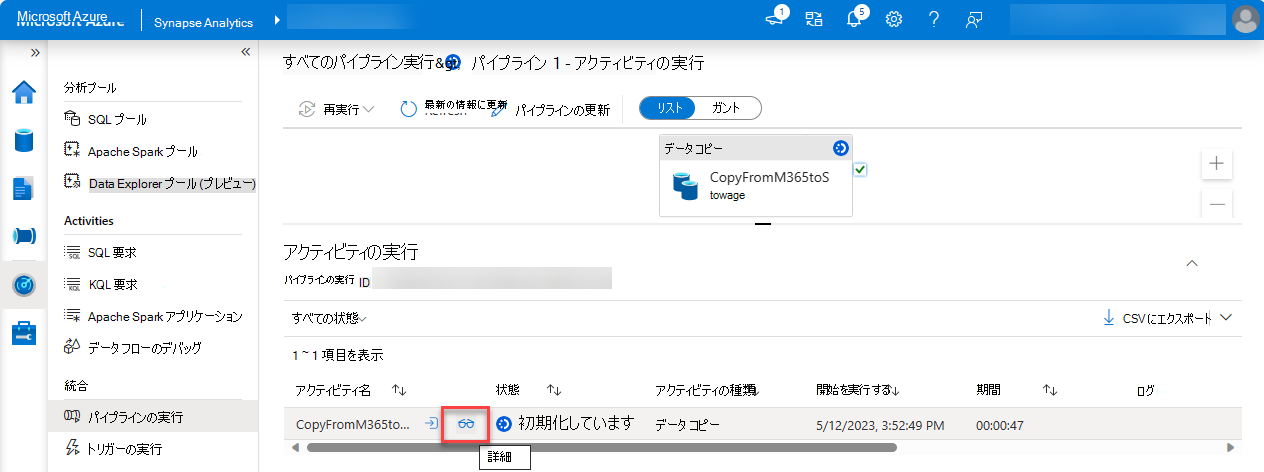

左側のウィンドウで、[パイプラインの 実行 ] タブを選択します。[ パイプライン名 ] 列で、パイプラインを選択して アクティビティの実行を表示します。 このパイプラインは [進行中] と表示されます。

![パイプラインの実行が強調表示されている [パイプラインの実行] ページのスクリーンショット。](images/data-connect-synapse-pipeline-runs.png)

[アクティビティの実行] ビューに移動したら、ページの下部にある [アクティビティの実行] セクションに移動します。

[アクティビティ名] にカーソルを合わせ、[ゴーグル] オプションを選択します。 [ 詳細 ] タブが開きます。

[ 詳細 ] 画面で、次の図で強調表示されているパイプライン アクティビティの状態を探します。 状態は、初期化、同意保留中、データの抽出、データの永続化、成功によって進行する必要があります。これ以上の操作は必要ありません。

![ConsentPending が強調表示されている [詳細] ページのスクリーンショット。](images/data-connect-synapse-accept-request.png)

要求は、承認されるようにグローバル管理者に送信されます。 このチュートリアルのコンテキストでは、パイプライン要求を承認できるように、管理者特権が有効になっている別のタブを開くお勧めします。

おめでとうございます!

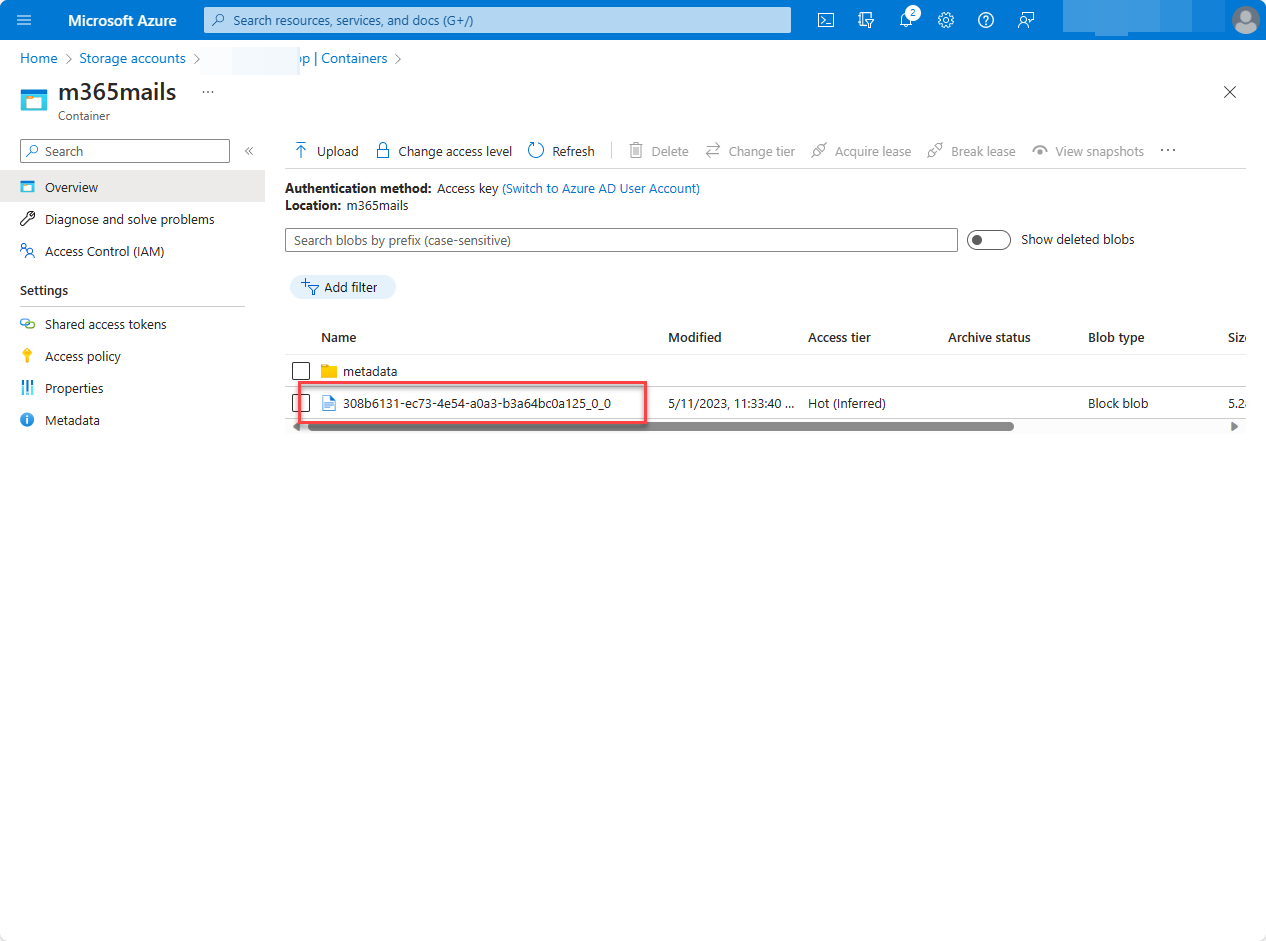

Microsoft Graph Data Connect チュートリアルを完了しました。 JSON ファイルが Azure Storage アカウントにあることを確認するには、次の手順に従います。

- ブラウザーを開き、 Azure portal に移動します。

- [ Azure Services] で、[ ストレージ アカウント] を選択します。

- このチュートリアルで前に作成した Azure Storage アカウントを選択します。

- 左側のナビゲーション ウィンドウで、[コンテナー] を選択 します。

- このチュートリアルで前に作成した m365mails コンテナーを選択します。

- コンテナーに GUID 名を持つファイルが表示されます。

おめでとうございます! 初めて成功した Microsoft Graph Data Connect パイプラインを構築しました。 Data Connect の詳細については、「 Microsoft Graph Data Connect の概要」を参照してください。

省略可能: 次の手順では、Power BI レポートを作成して Microsoft Graph Data Connect からデータを視覚化する方法について説明します。

(省略可能)Microsoft Power BI で Microsoft Graph Data Connect データを視覚化する

この演習では、Microsoft Graph Data Connect から Microsoft 365 データを視覚化するために、Microsoft Power BI でレポートを作成する方法について説明します。

先に進む前に、最初の Microsoft Graph Data Connect アプリケーションをビルドする手順が完了していることを確認してください。 Azure ストレージに JSON ファイルがある場合は、次の手順に従います。

Power BI デスクトップ アプリケーションを開きます。 Power BI をダウンロードする必要がある場合は、[ Power BI ツールとアプリのダウンロード] に移動します。

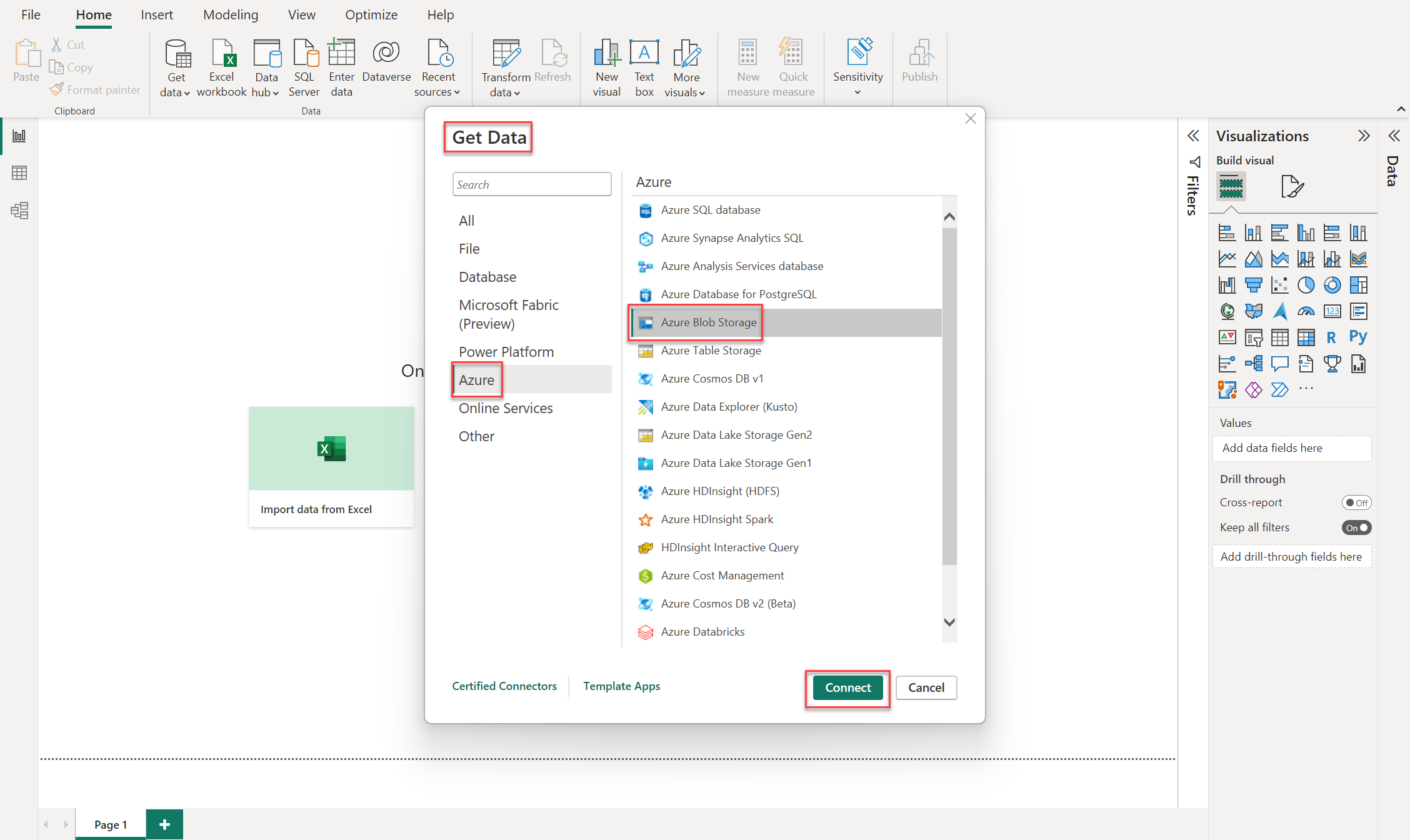

[ データの取得] を選択し、[ Azure ] を選択し、[ Azure Blob Storage] を選択します。

[ 接続 ] を選択して、Power BI と Azure Blob Storage アカウント間の接続を確立します。

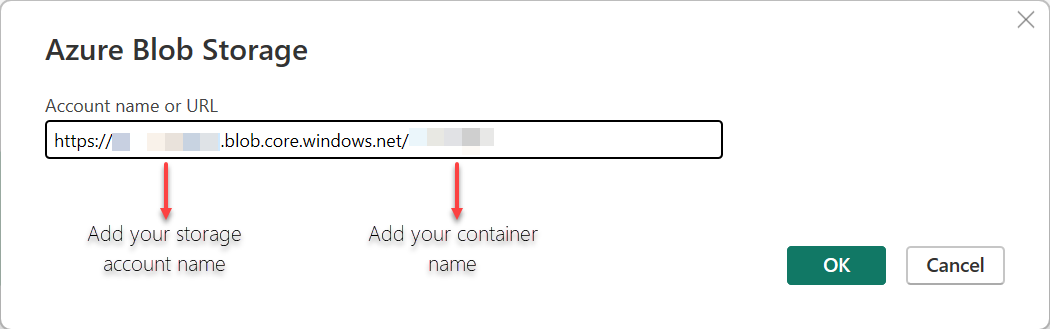

接続する Azure Blob Storage アカウントの Azure Storage アカウント名とコンテナー名を入力し、[ OK] を選択します。

注:

Azure Storage URL は、Azure Storage アカウントにあります。 コンテナーを検索し、接続するコンテナーを選択し、[コンテキスト] メニュー (...) に移動し、[ コンテナーのプロパティ] を選択して、URL をコピーします。

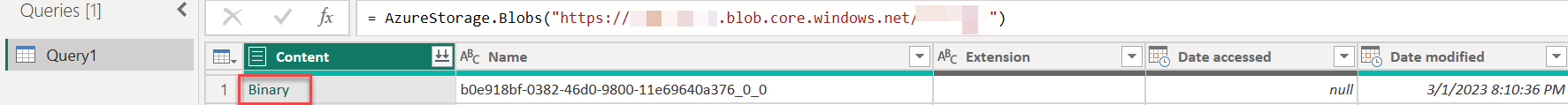

[ データの変換] を選択し、[バイナリ] という最初の行を選択 します。

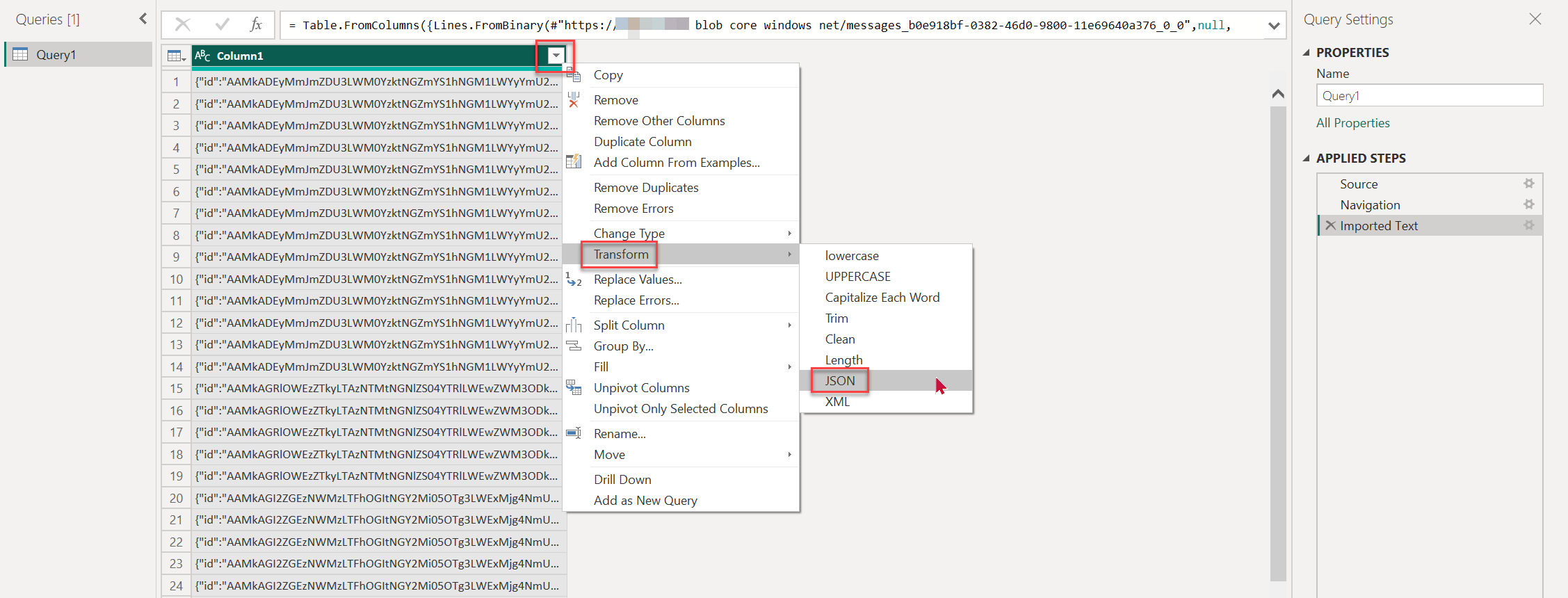

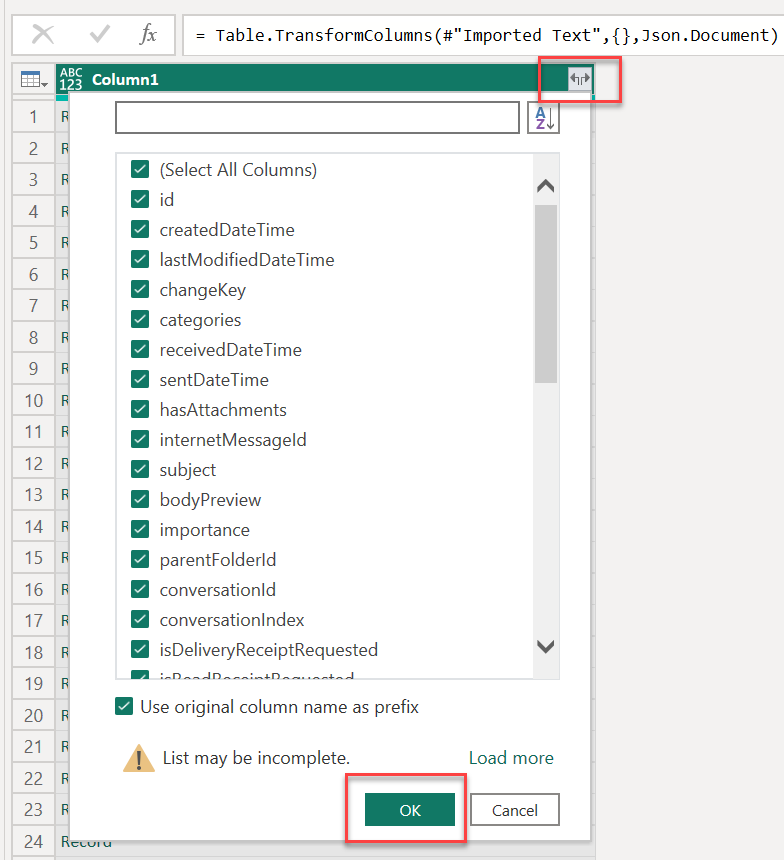

すべての レコードを含むリストを取得するには、[列 1] トグル オプションに移動し、長押し (または右クリック) して [ 変換] を選択し、[ JSON] を選択します。

すべての列を読み込み、[列 1] トグルから [レコード ] を展開し、[ OK] を選択します。

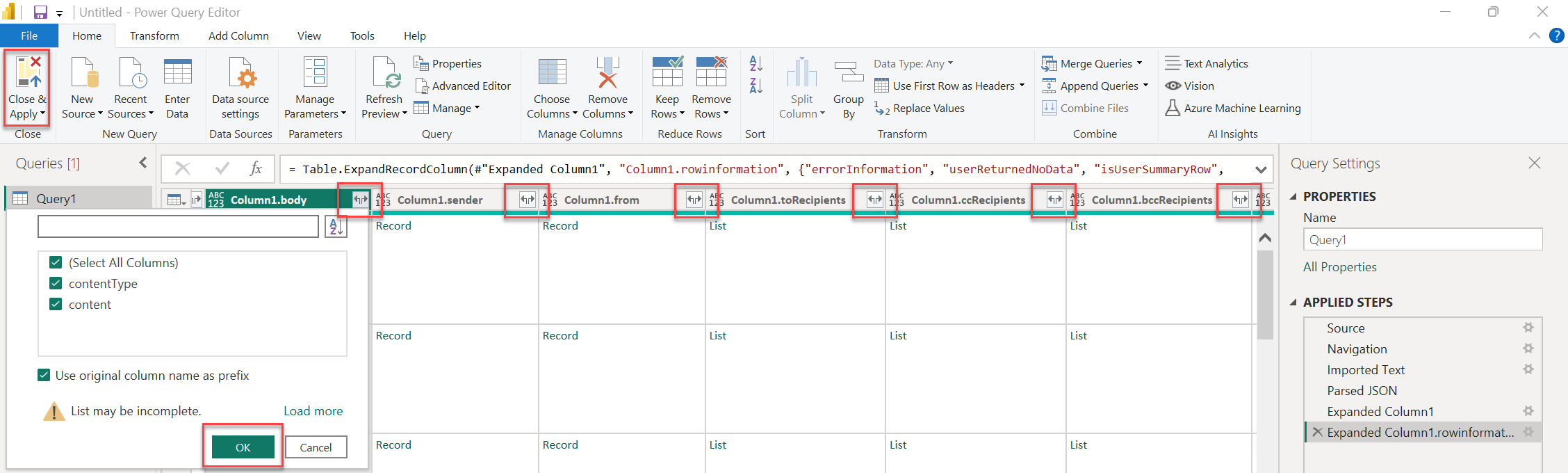

結果は Column1.property として表示されます。 入れ子になったデータを含む列を展開するには、各列のトグル オプションを選択し、[ OK] を選択します。

- [ 閉じる] & [適用] を選択し、クエリがすべての列を読み込むのを待ちます。

すべての列が読み込まれたら、データを使用してビジュアルを構築できます。

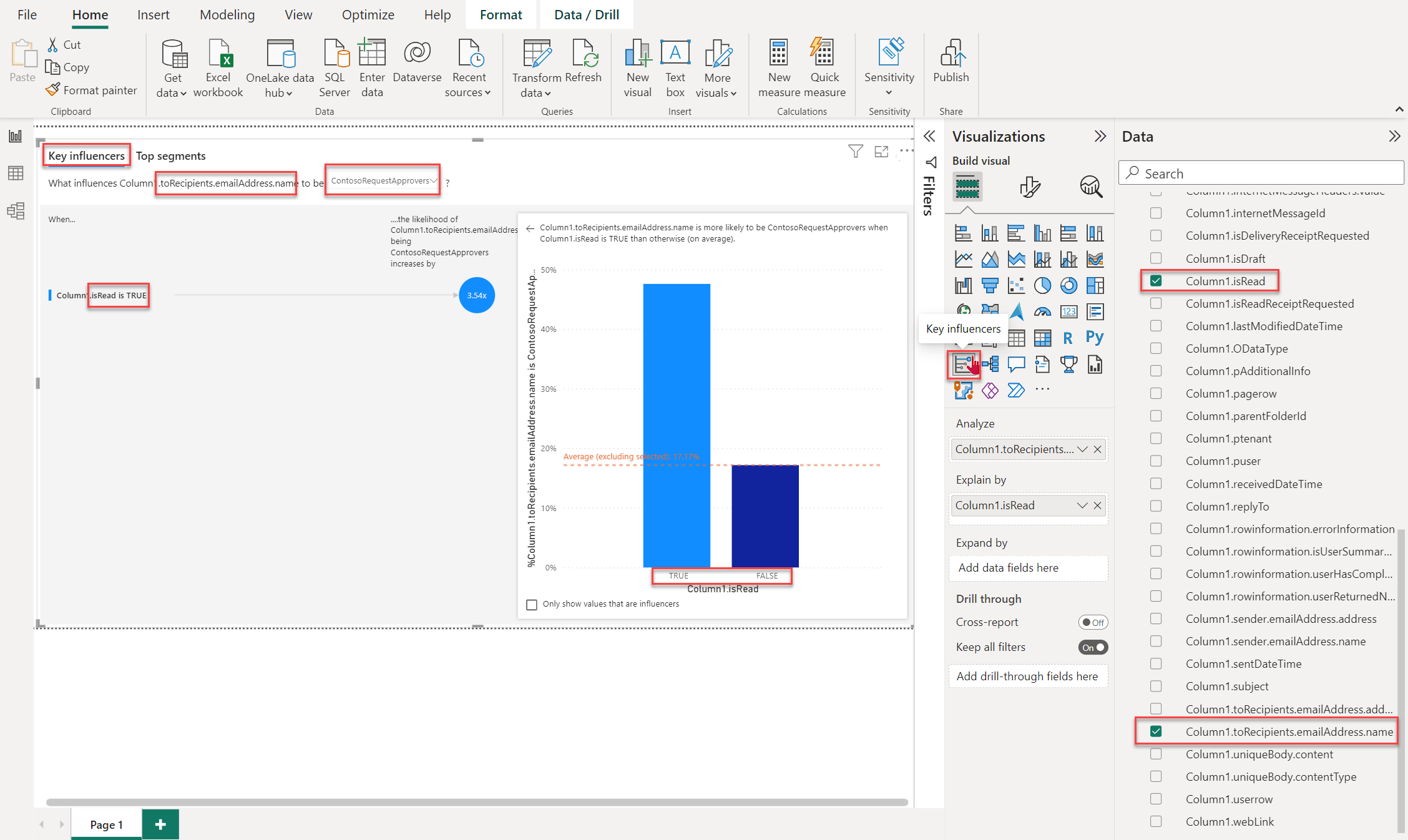

- [ データ] で[ クエリ 1 ] を選択して列を展開し、視覚化するプロパティを選択します。

- [ 視覚化] で、[ キー インフルエンサー ] オプションを選択してデータを視覚化します。

注:

この例では、すべての toRecipientName と isRead プロパティを分析することで、組織内の部署から送信されたメッセージをユーザーが読むかどうかを判断できます。

Power BI レポートで、Microsoft Graph Data Connect のMessages_v1 データ セットから JSON データを確認できるようになりました。

注:

データのサイズとクエリの要件に応じて、データ接続モード (DirectQuery または インポート) を選択できます。 このチュートリアルでは DirectQuery を使用することをお勧めします。

関連項目

- Power BI に組み込まれている Microsoft Graph Data Connect を使用するソリューション テンプレートについては、GitHub の Data Connect ソリューション リポジトリを参照してください。

このセクションに問題がある場合 このセクションを改善できるよう、フィードバックをお送りください。

![[パイプライン] が強調表示されている Azure portal Data Factory サービス ページのスクリーンショット。](images/data-connect-adf-pipeline-create.png)

![[データのコピー]、[名前]、[説明] フィールドが強調表示されている Azure portal Data Factory サービス ページのスクリーンショット。](images/data-connect-adf-pipeline-copy-data.png)

![[新しいリンクされたサービス] ウィンドウで [新規] を選択している Azure portal Data Factory サービス ページのスクリーンショット。](images/dataconnect-adf-source-newlinkedservice.png)

![[シンク] タブが強調表示されている Azure portal の [ファクトリ リソース] ページのスクリーンショット。](images/data-connect-adf-copy-activity.png)

![[すべて公開] が強調表示されている Azure portal Factory リソース ページのスクリーンショット。](images/data-connect-adf-publish-all.png)

![[トリガー] が強調表示されている Azure portal Factory リソース ページのスクリーンショット。](images/data-connect-adf-run-trigger.png)

![パイプライン 1 が強調表示されている Azure portal の [パイプラインの実行] ページのスクリーンショット。](images/data-connect-adf-pipeline-runs.png)

![[詳細] タブが強調表示されている pipeline1 のスクリーンショット。](images/data-connect-adf-pipeline-details.png)

![RequestingConsent が強調表示されている [詳細] タブのスクリーンショット。](images/data-connect-adf-wait-for-approval.png)