Microsoft Graph の認証と承認の基本方法

Microsoft Graph は、Microsoft Entra IDや Microsoft 365 などの Microsoft クラウド サービスのデータにアクセスするための保護された API ゲートウェイです。 これは、アプリが Microsoft Graph を呼び出す権限があることを承認および検証するMicrosoft ID プラットフォームによって保護されます。

この記事では、Microsoft Graph APIを介してデータへのアクセスを承認されるアプリの要件の概要について説明します。 認証と承認のしくみを既に理解している場合は、異なる Microsoft Graph SDK を使用して構築され、Microsoft Graph API を呼び出すアプリのコード サンプルまたは Microsoft Graph チュートリアルをMicrosoft ID プラットフォームします。

アプリケーションの登録

アプリが Microsoft Graph APIを呼び出す権限を与えられる前に、Microsoft ID プラットフォームはまずアプリを認識する必要があります。 このプロセスでは、アプリケーション コードをプラットフォームにアップロードする必要はありません。 代わりに、アプリをMicrosoft Entra 管理センターに登録して、次のコア パラメーターを含む構成情報を確立する必要があります。

- アプリケーション ID: Microsoft ID プラットフォームによって割り当てられた一意の識別子。

- リダイレクト URI/URL: アプリがMicrosoft ID プラットフォームから応答を受信する 1 つ以上のエンドポイント。 Microsoft ID プラットフォームは、ネイティブ アプリとモバイル アプリに URI を割り当てます。

- 資格情報: クライアント シークレット (文字列またはパスワード)、証明書、またはフェデレーション ID 資格情報を指定できます。 アプリは資格情報を使用して、Microsoft ID プラットフォームで認証します。 このプロパティは、機密クライアント アプリケーションにのみ必要です。ネイティブ、モバイル、シングル ページ アプリケーションなどのパブリック クライアントには必要ありません。 詳細については、「 パブリック クライアントアプリケーションと機密クライアント アプリケーション」を参照してください。

その後、この情報を 1 回コードに追加し直します。アプリでは、データへのアクセスを承認する前に、認証プロセス中にその ID を証明する必要があるたびに情報を使用します。

詳細については、「アプリケーションをMicrosoft ID プラットフォームに登録する」を参照してください。

アクセス シナリオ

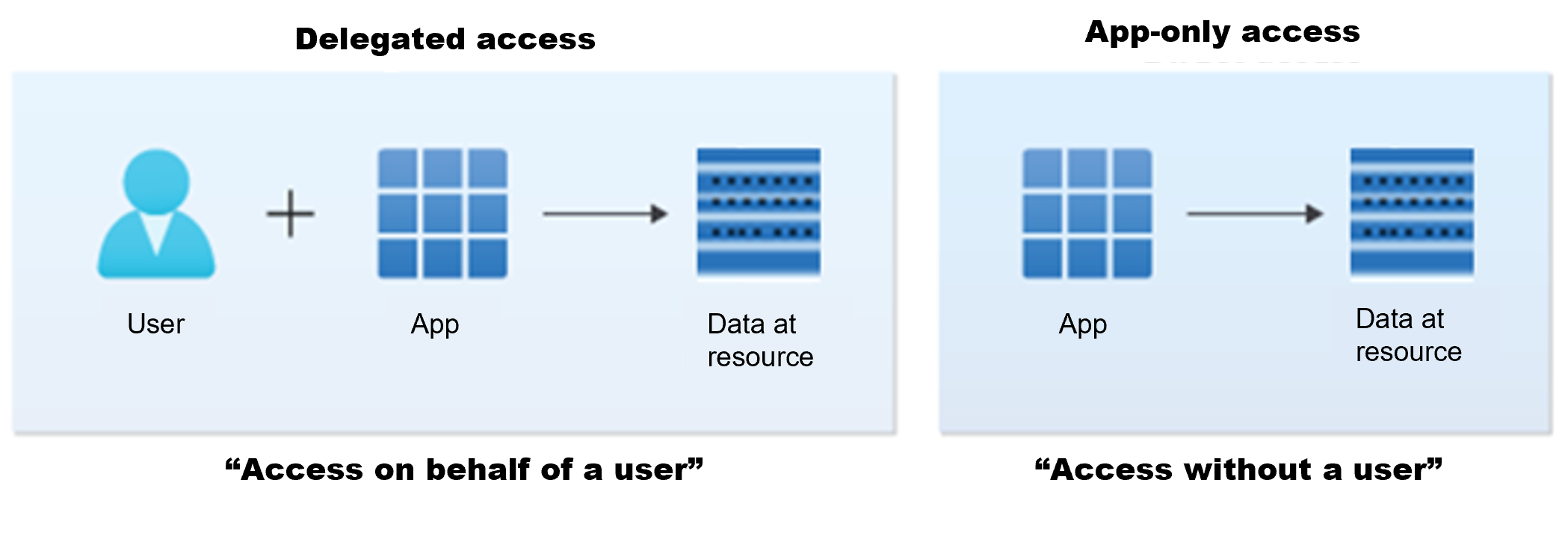

アプリは、次の図に示すように、2 つの方法のいずれかでデータにアクセスできます。

- 委任されたアクセス。サインインしているユーザーに代わって動作するアプリ。

- アプリ専用アクセス。独自の ID で動作するアプリ。

委任されたアクセス (ユーザーに代わってアクセスする)

このアクセス シナリオでは、ユーザーが代わりに Microsoft Graph を呼び出すクライアント アプリケーションにサインインします。 クライアント アプリとユーザーの両方が要求を行う権限を持っている必要があります。

サインインしているユーザーの代わりにデータにアクセスする権限をクライアント アプリに付与するには、次の 2 つの要素を組み合わせて受け取る、必要なアクセス許可が必要です。

- 委任されたアクセス許可 ( スコープとも呼ばれます): Microsoft Graph によって公開されるアクセス許可。サインインしているユーザーに代わってアプリが実行できる操作を表します。 アプリは、あるユーザーに代わって操作を実行できますが、別のユーザーには実行できない場合があります。

- ユーザーのアクセス許可: サインインしているユーザーがリソースに対して持つアクセス許可。 ユーザーはリソースの所有者であるか、リソースが共有されているか、ロールベースのアクセス制御システム (RBAC) (Microsoft Entra RBAC など) を介してアクセス許可が割り当てられている可能性があります。

サンプル シナリオ: Microsoft Graph での委任されたアクセス

https://graph.microsoft.com/v1.0/me エンドポイントは、サインインしているユーザーの情報へのアクセス ポイントであり、Microsoft ID プラットフォームによって保護されているリソースを表します。 委任されたアクセスの場合、次の 2 つの要因が満たされます。

- アプリには、サインインしているユーザーに代わって、サポートされている Microsoft Graph 委任アクセス許可 ( User.Read 委任されたアクセス許可など) が付与されている必要があります。

- このシナリオのサインイン ユーザーは、データの所有者です。

注:

/me エイリアスを持つエンドポイントと API は、サインインしているユーザーでのみ動作するため、委任されたアクセス シナリオで呼び出されます。

Microsoft Graph の委任されたアクセス許可の代わりに、RBAC などのロールベースのアクセス制御システムを使用して、アプリにアクセス許可Microsoft Entra割り当てることもできます。

アプリ専用アクセス (ユーザーなしのアクセス)

このアクセス シナリオでは、サインインしているユーザーなしで、アプリケーションが独自にデータを操作できます。 アプリのみの アクセスは、自動化やバックアップなどのシナリオで使用され、主にバックグラウンド サービスまたはデーモンとして実行されるアプリによって使用されます。 ユーザーをサインインさせるのが望ましくない場合や、必要なデータを 1 人のユーザーにスコープ指定できない場合に適しています。

クライアント アプリが独自の ID でデータにアクセスする権限を持つには、次のいずれかの方法で受け取る必要なアクセス許可が必要です。

- アプリには、サポートされている Microsoft Graph アプリケーションのアクセス許可 (アプリ ロールとも呼ばれます) が割り当てられます

- アプリには、管理する予定のリソースの所有権が割り当てられます

注:

Microsoft Graph アプリケーションのアクセス許可の代わりに、RBAC などのロールベースのアクセス制御システムを使用して、アプリにアクセス許可Microsoft Entra割り当てることもできます。

サンプル シナリオ: Microsoft Graph でのアプリのみのアクセス

https://graph.microsoft.com/v1.0/users/delta エンドポイントを使用すると、ユーザー データに対する変更をポーリングできます。 アプリのみのアクセスでは、サポートされているアクセス許可 ( User.Read.All Microsoft Graph アプリケーションのアクセス許可など) をアプリに付与して、ユーザー データの変更のクエリと受信を正常に許可する必要があります。

Microsoft Graph のアクセス許可

前述のように、アプリには、アクセス シナリオに関係なく、アクセスするデータにアクセスするためのアクセス許可が必要です。

Microsoft Graph では、ユーザー、 グループ、メールなどの Microsoft Graph リソースへのアクセスを制御する詳細なアクセス許可が公開されています。 サポートされている アクセス シナリオでは、次の 2 種類のアクセス許可を使用できます。

- 委任されたアクセス許可: スコープとも呼ばれ、サインインしているユーザーの代わりにアプリケーションが動作できるようにします。

- アプリケーションのアクセス許可: アプリ ロールとも呼ばれ、サインインしているユーザーなしでアプリが独自にデータにアクセスできるようにします。

開発者は、アクセス シナリオと実行する操作に基づいて、アプリに対して要求する Microsoft Graph のアクセス許可を決定します。 ユーザーがアプリにサインインする場合、アプリはアクセス トークンに含める必要があるアクセス許可を指定する必要があります。 これらのアクセス許可:

- 管理者がアプリケーションに対して事前認証を行う場合があります。

- ユーザーが直接同意する場合があります。

- 事前認証されていない場合は、同意を付与するために管理者特権が必要になる場合があります。 たとえば、セキュリティへの影響が大きい可能性があるアクセス許可の場合などです。

アクセス許可と同意の詳細については、「アクセス 許可と同意の概要」を参照してください。

Microsoft Graph のアクセス許可とその使用方法の詳細については、「 Microsoft Graph のアクセス許可の概要」を参照してください。

注:

ベスト プラクティスとして、データにアクセスして正しく機能するためにアプリに必要な最小限のアクセス許可を要求します。 必要以上の権限でアクセス許可を要求することはセキュリティ対策としては不十分であり、ユーザーが同意を控え、アプリの使用に影響を与える可能性があります。

アクセス トークン

保護されたリソースにアクセスするには、アプリケーションが有効なアクセス トークンを送信することで、そのアクセスが承認されていることを証明する必要があります。 アプリケーションは、アプリが Microsoft Graph を呼び出す権限があることを確認するためにアクセス トークンを使用するMicrosoft ID プラットフォームに対して認証要求を行うと、このアクセス トークンを取得します。

Microsoft ID プラットフォームが発行するアクセス トークンには、アプリケーションに関する詳細と委任されたアクセス シナリオでサインインしているユーザーの要求が含まれています。 Microsoft ID プラットフォームによってセキュリティ保護された Microsoft Graph などの Web API は、要求を使用して呼び出し元を検証し、呼び出し元が要求している操作を実行する権限があることを確認します。 委任されたアクセスシナリオでは、呼び出し元のユーザーとアプリの両方のアクセス許可が要求の一部です。 アプリケーション シナリオの場合、アプリのアクセス許可は要求の一部です。 アクセス トークンを構成する部分の詳細については、「アクセス トークン 要求リファレンス」を参照してください。

Microsoft Graph を呼び出すために、アプリはアクセス トークンを ベアラー トークンとして HTTP 要求の Authorization ヘッダーにアタッチすることで 承認 要求を行います。 その例として、サインインしているユーザーのプロファイル情報を返す呼び出しを次に示します (読みやすくするために、アクセス トークンは短くされています)。

GET https://graph.microsoft.com/v1.0/me/ HTTP/1.1

Host: graph.microsoft.com

Authorization: Bearer EwAoA8l6BAAU ... 7PqHGsykYj7A0XqHCjbKKgWSkcAg==

Microsoft ID プラットフォームアクセス トークンの詳細については、Microsoft ID プラットフォームの ID トークンに関するページを参照してください。

アクセス トークンを取得する

認証ライブラリを使用して、Microsoft ID プラットフォームとのトークン操作を管理することをお勧めします。 認証ライブラリは、検証、Cookie 処理、トークンキャッシュ、セキュリティで保護された接続の維持など、多くのプロトコルの詳細を抽象化するため、開発をアプリの機能に集中できます。 Microsoft は、オープン ソースのクライアント ライブラリとサーバー ミドルウェアを発行します。

Microsoft ID プラットフォームのエンドポイントの場合:

- Microsoft Authentication Library (MSAL) クライアント ライブラリは、.NET、JavaScript、Android、iOS など、さまざまなフレームワークで使用できます。 すべてのプラットフォームが運用環境でサポートされるプレビュー段階にあり、重大な変更が導入された場合、Microsoft はアップグレードのパスを保証します。

- Microsoft のサーバー ミドルウェアは、.NET core と ASP.NET (OWIN OpenID Connect と OAuth) と Node.js (Microsoft ID プラットフォーム Passport.js) で使用できます。

- Microsoft ID プラットフォームは、多くのサードパーティ認証ライブラリとも互換性があります。

Microsoft クライアント ライブラリ、Microsoft サーバー ミドルウェア、および互換性のあるサード パーティ 製ライブラリの完全な一覧については、Microsoft ID プラットフォームドキュメントを参照してください。

または、認証ライブラリの助けを借りずに、Microsoft ID プラットフォームエンドポイントを直接使用することもできます。 詳細については、次の記事を参照してください。