プライベート リンクを設定して使用する

Fabric では、組織が Fabric にプライベート アクセスできるようにするエンドポイントを構成して使うことができます。 プライベート エンドポイントを構成するには、Fabric 管理者であり、かつ Azure 内で仮想マシン (VM) や仮想ネットワーク (V-Net) などのリソースを作成および構成するためのアクセス許可を持っている必要があります。

プライベート エンドポイントから Fabric に安全にアクセスできるようにする手順は、次のとおりです。

- Fabric 用のプライベート エンドポイントを設定します。

- Azure portal で Power BI リソース用の Microsoft.PowerBI プライベート リンク サービスを作成します。

- 仮想ネットワークを作成します。

- 仮想マシン (VM) を作成する。

- プライベート エンドポイントを作成する。

- Bastion を使用して VM に接続します。

- 仮想マシンから Fabric にプライベートにアクセスします。

- Fabric のパブリック アクセスを無効にします。

以下のセクションでは、各手順について詳細に説明します。

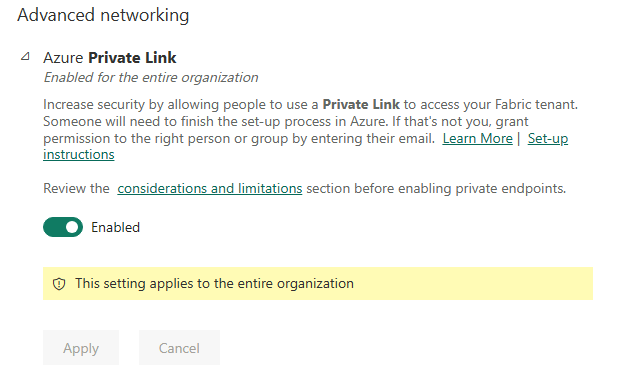

ステップ 1. Fabric 用のプライベート エンドポイントを設定する

管理者として Fabric にサインインします。

Azure Private Link の設定を見つけて展開します。

トグルを [有効] に設定します。

テナントのプライベート リンクの構成には約 15 分かかります。 これには、Fabric サービスとプライベートに通信するために、テナントの個別の FQDN (完全修飾ドメイン名) の構成が含まれます。

このプロセスが完了したら、次の手順に進みます。

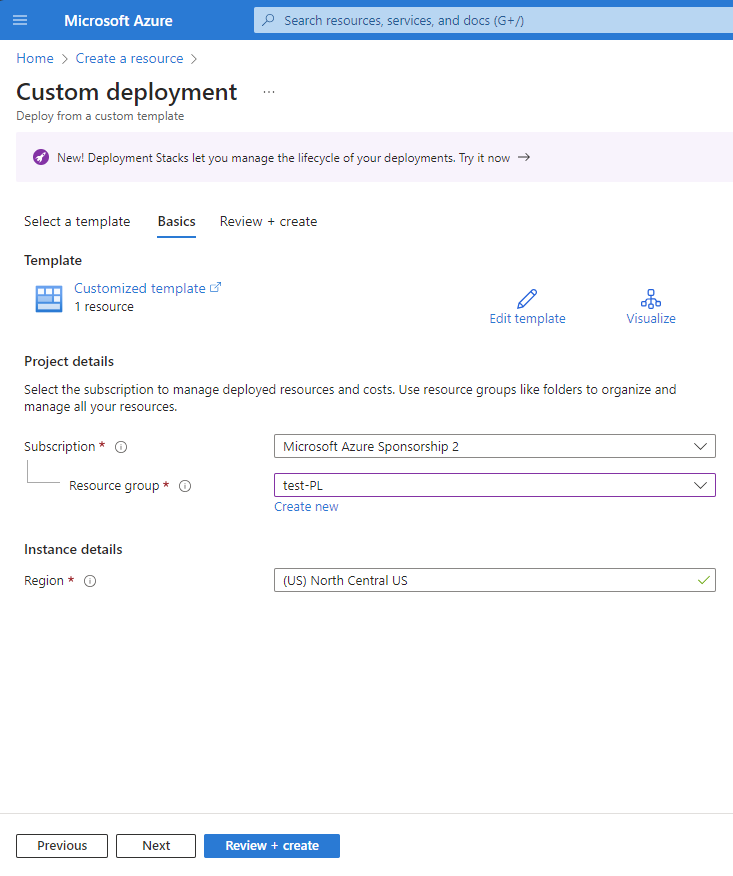

ステップ 2. Azure portal で Power BI リソース用の Microsoft.PowerBI プライベート リンク サービスを作成する

この手順は、Fabric リソースとの Azure プライベート エンドポイントの関連付けをサポートするために使用されます。

Azure portal にサインインします。

[リソースの作成] を選択します。

[テンプレートのデプロイ] の [作成] を選びます。

![[リソースの作成] セクションにある [テンプレートの作成] リンクのスクリーンショット。](media/security-private-links-use/azure-create-template-1.png)

[カスタム デプロイ] ページで、 [エディターで独自のテンプレートを作成する] を選択します。

![[独自のテンプレートを作成する] オプションのスクリーンショット。](media/security-private-links-use/azure-create-template-2.png)

エディターで、次に示すように ARM テンプレートを使用して次の Fabric リソースを作成します

<resource-name>は、Fabric リソースに対して選択した名前です。<tenant-object-id>は、Microsoft Entra テナント ID です。 「Microsoft Entra テナント ID を見つける方法」に関する記事を参照してください。

{ "$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#", "contentVersion": "1.0.0.0", "parameters": {}, "resources": [ { "type":"Microsoft.PowerBI/privateLinkServicesForPowerBI", "apiVersion": "2020-06-01", "name" : "<resource-name>", "location": "global", "properties" : { "tenantId": "<tenant-object-id>" } } ] }Power BI の Azure Government クラウドを使っている場合、

locationはテナントのリージョン名にする必要があります。 たとえば、テナントが US Gov テキサス内にある場合、ARM テンプレートに"location": "usgovtexas"を置く必要があります。 Power BI の米国政府リージョン一覧は、米国政府向け Power BI の記事を参照してください。重要

リソースが Fabric 用に作成されている場合でも、

Microsoft.PowerBI/privateLinkServicesForPowerBIをtype値として使用します。テンプレートを [保存] します。 そして、次の情報を入力します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group **[新規作成] を選択します。 test-PL を名前として入力します。 [OK] を選択します。 インスタンスの詳細 リージョンを選択します。 リージョン

確認画面で、[作成] を選んでご契約条件に同意します。

![Azure Marketplace の [ご契約条件] のスクリーンショット。](media/security-private-links-use/azure-create-template-3.png)

手順 3. 仮想ネットワークの作成

次の手順では、リソース サブネット、Azure Bastion サブネット、Azure Bastion ホストのある仮想ネットワークを作成します。

お使いのサブネットが必要とする IP アドレスの数は、お使いのテナント上の容量に 15 を足した数です。 たとえば、7 つの容量を持つテナントのサブネットを作成する場合は、22 個の IP アドレスが必要になります。

Azure portal で、 [仮想ネットワーク] を検索して選択します。

[仮想ネットワーク] ページで、[+ 作成] を選択します。

[仮想ネットワークの作成] の [基本] タブで、次の情報を入力するか選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group 手順 2 で作成した名前である test-PL を選択します。 インスタンスの詳細 Name 「vnet-1」と入力します。 リージョン Fabric への接続を開始するリージョンを選択します。 ![[仮想ネットワークの作成] の [基本] タブのスクリーンショット。](media/security-private-links-use/create-virtual-network.png)

[次へ] を選択して、[セキュリティ] タブに進みます。既定値のままにするか、ビジネス ニーズに基づいて変更できます。

[次へ] を選択して、[IP アドレス] タブに進みます。既定値のままにするか、ビジネス ニーズに基づいて変更できます。

[保存] を選択します。

画面の下部にある [確認および作成] を選択します。 検証に合格した場合は、[作成] を選択します。

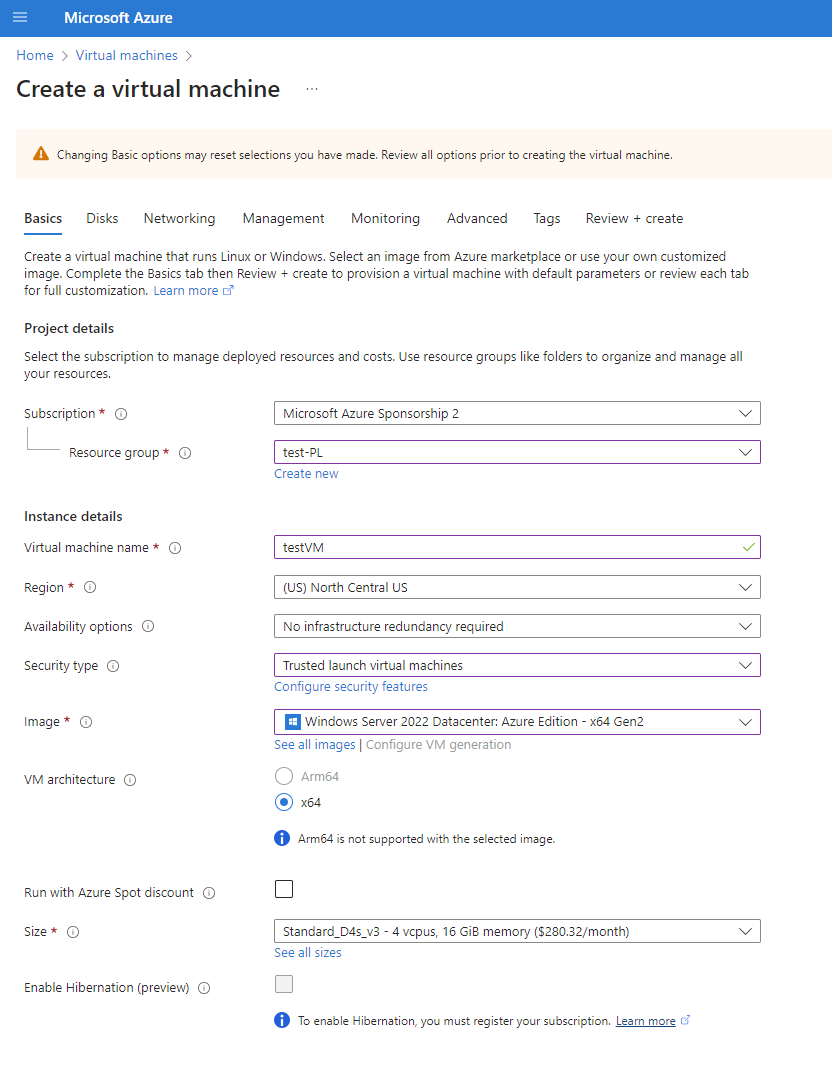

ステップ 4: 仮想マシンの作成

次の手順では、仮想マシンを作成します。

Azure portal で、[リソースの作成] > [コンピューティング] > [仮想マシン] の順に移動します。

[基本] タブで、次の情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション お使いの Azure サブスクリプションを選択します。 リソース グループ 手順 2 で指定したリソース グループを 選択します。 インスタンスの詳細 仮想マシン名 新しい仮想マシンの名前を入力します。 フィールド名の横にある情報バブルを選択すると、仮想マシン名に関する重要な情報が表示されます。 リージョン 手順 3 で選択したリージョンを 選択します。 可用性のオプション テストの場合、[インフラストラクチャ冗長は必要ありません] を選択します 証券の種類 既定値のままにします。 Image 必要なイメージを選択します。 たとえば、Windows Server 2022 を選択します。 VMアーキテクチャ 既定値の [x64] のままにします。 サイズ サイズを選択します。 管理者アカウント ユーザー名 任意のユーザー名を入力します。 Password 任意のパスワードを入力します。 パスワードは 12 文字以上で、定義された複雑さの要件を満たす必要があります。 パスワードの確認 パスワードを再入力します。 受信ポートの規則 パブリック受信ポート [なし] を選択します。 ディスク を選択します。

[ディスク] タブで既定値のままにして [次へ: ネットワーク] を選びます。

[ネットワーク] タブで次の情報を選びます。

設定 値 仮想ネットワーク 手順 3 で作成した仮想ネットワークを選択します。 Subnet 手順 3 で作成した既定値 (10.0.0.0/24) を選択します。 他のフィールドについては既定値をそのまま使用します。

[Review + create](レビュー + 作成) を選択します。 [確認および作成] ページが表示され、Azure によって構成が検証されます。

"証に成功しました" というメッセージが表示されたら、 [作成] を選択します。

ステップ 5: プライベート エンドポイントの作成

次の手順では、Fabric のプライベート エンドポイントを作成します。

ポータルの上部にある検索ボックスに、「プライベート エンドポイント」と入力します。 [プライベート エンドポイント] を選択します。

[プライベート エンドポイント] で [+作成] を選択します。

[プライベート エンドポイントの作成] の [基本] タブで、次の情報を入力または選びます。

設定 値 プロジェクトの詳細 サブスクリプション お使いの Azure サブスクリプションを選択します。 リソース グループ 手順 2 で作成したリソース グループを選択します。 インスタンスの詳細 Name FabricPrivateEndpoint と入力します。 この名前を取得する場合は、一意の名前を作成します。 リージョン 手順 3 で仮想ネットワークに作成したリージョンを選択します。 次の図は、 [プライベート エンドポイントの作成 - 基本] ウィンドウを示しています。

![[プライベート エンドポイントの作成] の [基本] タブのスクリーンショット。](media/security-private-links-use/create-endpoint-basics-tab.png)

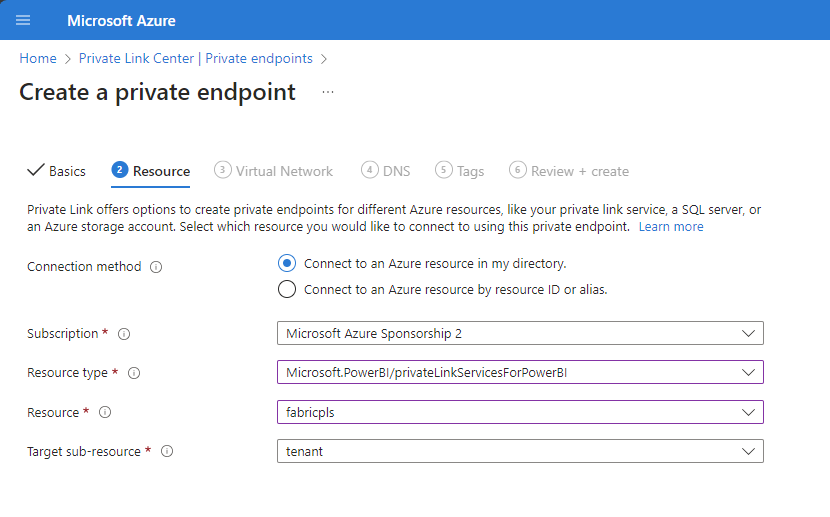

次へ:リソース を選択します。 [リソース] ペインで、次の情報を入力または選択します。

設定 値 接続方法 自分のディレクトリ内の Azure リソースに接続するように選択します。 サブスクリプション サブスクリプションを選択します。 リソースの種類 [Microsoft.PowerBI/privateLinkServicesForPowerBI] を選択します リソース 手順 2 で作成したファブリック リソースを選択します。 ターゲット サブリソース テナント 次の図は、 [プライベート エンドポイントの作成 - リソース] ウィンドウを示しています。

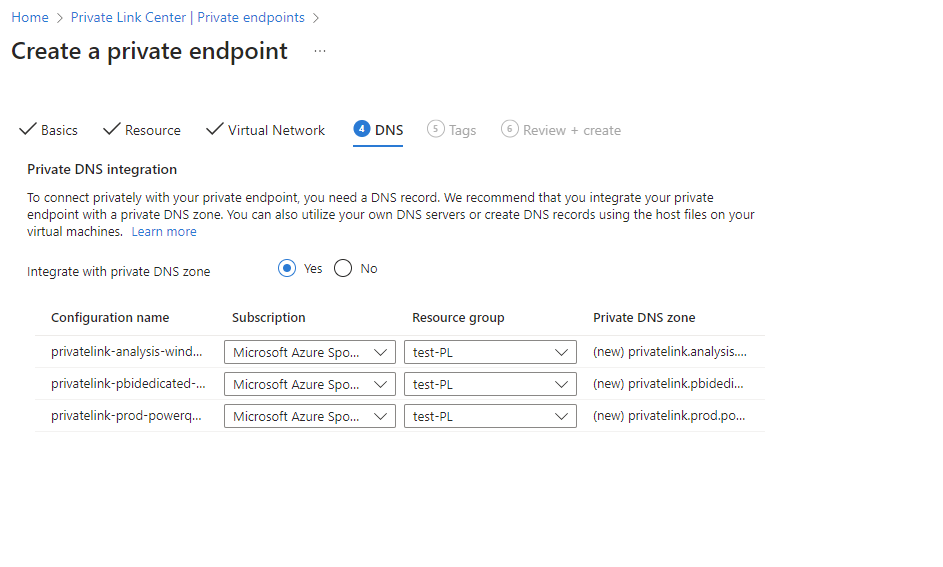

[次へ: 仮想ネットワーク] を選択します。 [仮想ネットワーク] で、次の情報を入力または選択します。

設定 値 ネットワーク 仮想ネットワーク 手順 3 で作成した vnet-1 を選択します。 Subnet 手順 3 で作成した subnet-1 を選択します。 プライベート DNS 統合 プライベート DNS ゾーンとの統合 [はい] を選択します。 プライベート DNS ゾーン を選択

" (新規)privatelink.analysis.windows.net"

" (新規)privatelink.pbidedicated.windows.net"

"(新規)privatelink.prod.powerquery.microsoft.com"

[次へ: タグ] 、 [次へ: 確認と作成] の順に選択します。

[作成] を選択します

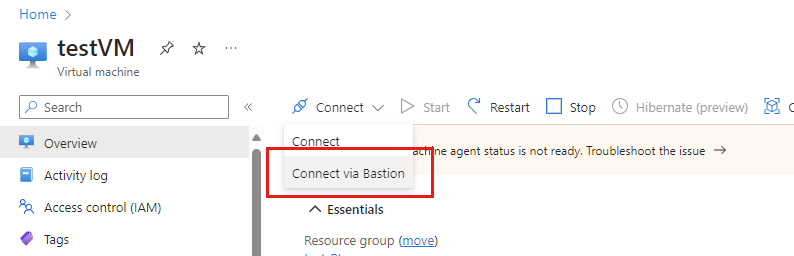

ステップ 6. Bastion を使用して VM に接続する

Azure Bastion は、パブリック IP アドレスを介して仮想マシンを公開する必要なく、軽量のブラウザー ベースの接続を提供することで、仮想マシンを保護します。 詳細については、Azure Bastion に関するページを参照してください。

次の手順を使用して VM に接続します。

手順 3 で作成した仮想ネットワーク内に AzureBastionSubnet という名前のサブネットを作成します。

ポータルの検索バーに、手順 4 で作成した testVM を入力します。

[接続] ボタンを選び、ドロップダウン メニューから [Connect via Bastion] (Bastion 経由で接続) を選びます。

[Bastion のデプロイ] を選択します。

[Bastion] ページで、必要な資格情報を入力し、[接続] をクリックします。

手順 7. VM から Fabric にプライベート アクセスする

次の手順は、以下の手順を使用して、前の手順で作成した仮想マシンから Fabric にプライベート アクセスします。

仮想マシンから PowerShell を開きます。

「

nslookup <tenant-object-id-without-hyphens>-api.privatelink.analysis.windows.net」と入力します。次のメッセージのような応答を受け取り、プライベート IP アドレスが返されることを確認できます。 OneLake エンドポイントとウェアハウス エンドポイントもプライベート IP を返すことがわかります。

ブラウザーを開き、app.fabric.microsoft.com に移動して、Fabric にプライベート アクセスします。

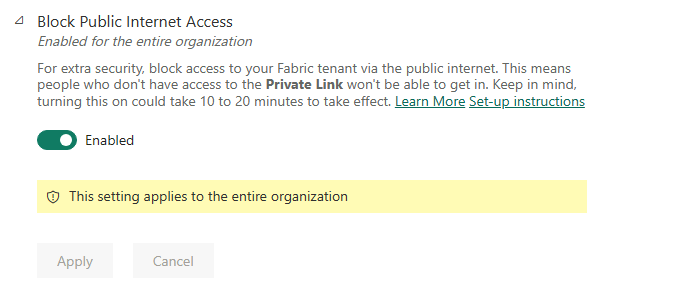

手順 8. Fabric のパブリック アクセスを無効にする

最後に、必要に応じて Fabric のパブリック アクセスを無効にすることができます。

Fabric のパブリック アクセスを無効にすると、次のセクションで説明するように、Fabric サービスへのアクセスに対して特定の制約が適用されます。

重要

[インターネット アクセスのブロック] をオンにすると、サポートされていない Fabric 項目の一部が無効になります。 制限事項と考慮事項の完全な一覧については、「プライベート リンクについて」を参照してください

Fabric のパブリック アクセスを無効にするには、管理者として Fabric にサインインし、管理ポータルに移動します。 [テナント設定] を選択して [高度なネットワーク] セクションまでスクロールします。 [パブリック インターネット アクセスのブロック] テナント設定でトグル ボタンを有効にします。

組織によるパブリック インターネットから Fabric へのアクセスがシステムによって無効にされるまで約 15 分かかります。

プライベート エンドポイント構成の完了

前のセクションの手順に従い、プライベート リンクが正常に構成されたら、組織では次の構成の選択に基づいてプライベート リンクを実装します。初期構成時に選択を設定するかどうか、またその後に変更するかどうかは関係ありません。

Azure Private Link が正しく構成され、[パブリック インターネット アクセスのブロック] が有効になっている場合:

- 組織では、プライベート エンドポイントからのみ Fabric にアクセスでき、パブリック インターネットからアクセスすることはできません。

- エンドポイントを対象とする仮想ネットワークからのトラフィックと、プライベート リンクをサポートするシナリオは、プライベート リンクを介して転送されます。

- エンドポイントを対象とする仮想ネットワークからのトラフィックと、プライベート リンクをサポートしていないシナリオは、サービスによってブロックされ、機能しません。

- プライベート リンクがサポートされないシナリオがあるかもしれません。その場合は、[パブリック インターネット アクセスのブロック] が有効になっていると、サービスでブロックされます。

Azure Private Link が正しく構成され、[パブリック インターネット アクセスのブロック] が無効になっている場合:

- パブリック インターネットからのトラフィックは、Fabric サービスによって許可されます。

- エンドポイントを対象とする仮想ネットワークからのトラフィックと、プライベート リンクをサポートするシナリオは、プライベート リンクを介して転送されます。

- エンドポイントを対象とする仮想ネットワークからのトラフィックと、プライベート リンクをサポートしていないシナリオは、パブリック インターネット経由で転送され、Fabric サービスによって許可されます。

- パブリック インターネット アクセスをブロックするように仮想ネットワークが構成されている場合、プライベート リンクをサポートしていないシナリオは仮想ネットワークによってブロックされ、機能しません。

次の動画では、プライベート エンドポイントを使用して Fabric にモバイル デバイスを接続する方法を紹介しています。

Note

このビデオでは、以前のバージョンの Power BI Desktop または Power BI サービスが使用されている可能性があります。

その他の質問 Fabric コミュニティに質問します。

プライベート リンクを無効にする

Private Link 設定を無効にする場合は、設定を無効にする前に、作成したすべてのプライベート エンドポイントと対応するプライベート DNS ゾーンが削除されていることを確認します。 VNet にプライベート エンドポイントが設定されていても、Private Link が無効になっている場合、この VNet からの接続は失敗する可能性があります。

Private Link 設定を無効にする場合は、営業時間外にすることをお勧めします。 一部のシナリオでは、変更が反映されるまでに最大 15 分のダウンタイムが発生する場合があります。

![Virtual Network の Create の [IP アドレス] Tab のスクリーンショット。](media/security-private-links-use/custom-deployment-ip-addresses-tab.png)