OneLake のセキュリティの概要

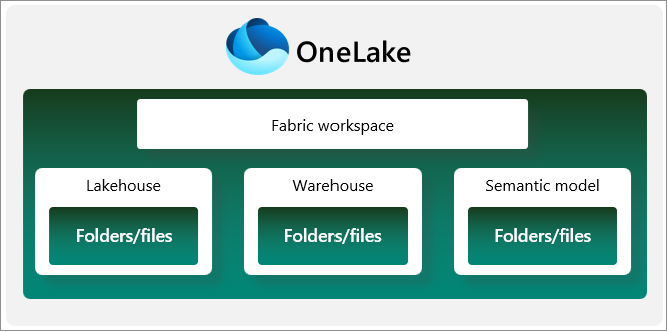

OneLake は、Azure Data Lake Storage (ADLS) Gen2 や Windows ファイル システムのような階層型データ レイクです。 この構造により、階層内のさまざまなレベルでセキュリティを設定してアクセスを管理できます。 階層内の一部のレベルは、Fabric の概念と関連付けられるため、特別な扱いを受けます。

ワークスペース: アイテムの作成と管理を行うための共同作業環境。

アイテム: 単一のコンポーネントにまとめられた一連の機能。 データ アイテムはアイテムのサブタイプであり、OneLake を使用してデータをその中に格納することができます。

フォルダー: データの格納と管理に使用されるアイテム内のフォルダー。

アイテムは常にワークスペース内に配置され、ワークスペースは常に OneLake 名前空間の直下に配置されます。 この構造は、次のように視覚化できます。

ワークスペースのアクセス許可

ワークスペースのアクセス許可で、そのワークスペース内のすべてのアイテムへのアクセスを定義できます。 4 つの異なるワークスペース ロールがあり、それぞれに異なる種類のアクセス権が付与されます。

| ロール | 管理者を追加できますか? | メンバーを追加できますか? | データの書き込み、アイテムの作成が可能ですか? | データを読み取ることができますか? |

|---|---|---|---|---|

| Admin | はい | はい | はい | はい |

| メンバー | いいえ | はい | はい | はい |

| Contributor | いいえ | いいえ | はい | はい |

| 閲覧者 | いいえ | いいえ | いいえ | はい |

Note

読み取り/書き込みロールでウェアハウス アイテムを表示することはできますが、ウェアハウスへの書き込みは、SQL クエリを使用した場合のみ可能です。

Fabric ワークスペース ロールは、セキュリティ グループに割り当てることによって、管理を簡素化できます。 この方法により、セキュリティ グループに対してメンバーを追加または削除することで、アクセスを制御できます。

アイテムのアクセス許可

共有機能を使用すると、ユーザーにアイテムへの直接アクセスを許可できます。 ユーザーはワークスペース内のそのアイテムしか表示できず、いずれのワークスペース ロールのメンバーでもありません。 アイテムのアクセス許可は、そのアイテムに接続するためのアクセス権と、ユーザーがアクセスできるアイテム エンドポイントを付与します。

| 権限 | アイテム メタデータを表示しますか? | SQL でデータを表示しますか? | OneLake でデータを表示しますか? |

|---|---|---|---|

| 既読 | はい | いいえ | いいえ |

| ReadData | いいえ | はい | いいえ |

| ReadAll | いいえ | いいえ | あり* |

*OneLake データ アクセス ロール (プレビュー) が有効になっているアイテムには当てはまりません。 プレビューが有効になっている場合、ReadAll は DefaultReader ロールが使用中の場合にのみアクセスを許可します。 そのロールが編集または削除された場合、代わりに、ユーザーが参加しているデータ アクセス ロールに基づいてアクセス権が付与されます。

アクセス許可を構成するもう 1 つの方法は、アイテムの[アクセス許可の管理] ページを使用することです。 このページを使用すると、ユーザーまたはグループの個々のアイテム アクセス許可を追加または削除できます。 使用できる具体的なアクセス許可は、アイテムの種類によって決まります。

コンピューティングのアクセス許可

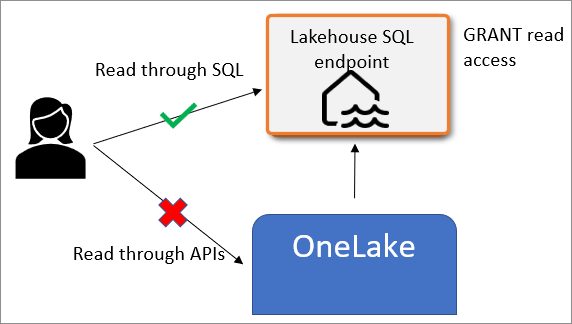

Microsoft Fabric の SQL コンピューティング エンジンを介してデータ アクセス権を付与することもできます。 SQL を介して付与されるアクセス権は、SQL を介してデータにアクセスするユーザーにのみ適用されますが、このセキュリティを使用して、より選択的なアクセス権を特定のユーザーに付与できます。 現在のところ、SQL では特定のテーブルとスキーマへのアクセス制限に加え、行、列レベルのセキュリティをサポートしています。

SQL 経由でデータにアクセスするユーザーには、適用されるコンピューティング アクセス許可に応じて、OneLake で直接データにアクセスする場合とは異なる結果が表示される場合があります。 これを回避するには、ユーザーのアイテム アクセス許可が、SQL 分析エンドポイント (ReadData を使用) または OneLake (ReadAll またはデータ アクセス ロールプレビューを使用) へのアクセスのみを許可するように構成されていることを確認します。

次の例では、ユーザーにアイテム共有を通じて lakehouse への読み取り専用アクセス権が付与されています。 SQL 分析エンドポイントを介してユーザーに SELECT アクセス許可が付与されます。 このユーザーが OneLake API を介してデータを読み取ろうとすると、ユーザーには十分なアクセス許可がないため、アクセスは拒否されます。 ユーザーは、SQL SELECT ステートメントを使用すると、正常に読み取ることができます。

OneLake Data アクセス ロール (プレビュー)

OneLake データ アクセス ロールは、OneLake に格納されているデータにロールベースのアクセス制御 (RBAC) を適用できる新機能です。 Fabric アイテム内の特定のフォルダーに読み取りアクセス権を付与し、ユーザーまたはグループに割り当てるセキュリティ ロールを定義できます。 アクセス許可によって、ユーザーが lakehouse UX、ノートブック、または OneLake API を介してデータのレイク ビューにアクセスするときに表示されるフォルダーが決まります。

管理者、メンバー、または共同作成者のロールの Fabric ユーザーは、レイクハウス内の特定のフォルダーにのみアクセスを許可する OneLake データ アクセス ロールを作成することで開始できます。 レイクハウス内のデータへのアクセスを許可するには、データ アクセス ロールにユーザーを追加します。 データ アクセス ロールに含まれていないユーザーには、その lakehouse のデータは表示されません。

データ アクセス ロールの作成の詳細については、「データ アクセス ロールの概要」を参照してください。

アクセス ロールのセキュリティ モデルの詳細については、「データ アクセス制御モデル」を参照してください。

ショートカットのセキュリティ

Microsoft Fabric のショートカットを使うと、データ管理を簡素化できますが、注意すべきセキュリティ上の考慮事項がいくつかあります。 ショートカットのセキュリティの管理については、こちらのドキュメントを参照してください。

OneLake データ アクセス ロール (プレビュー) の場合、ショートカットはショートカットの種類に応じて特別な処理を受けます。 OneLake ショートカットへのアクセスは、常にショートカットのターゲットのアクセス ロールによって制御されます。 つまり、LakehouseA から LakehouseB へのショートカットでは、LakehouseB のセキュリティが有効になります。 LakehouseA のデータ アクセス ロールは、LakehouseB へのショートカットのセキュリティを付与または編集できません。

Amazon S3 または ADLS Gen2 への外部ショートカットの場合、セキュリティは Lakehouse 自体のデータ アクセス ロールを使用して構成されます。 LakehouseA から S3 バケットへのショートカットでは、LakehouseA でデータ アクセス ロールを構成できます。 ショートカットのルート レベルにのみセキュリティを適用できることに注意してください。 ショートカットのサブフォルダーへのアクセスを割り当てると、ロールの作成エラーが発生します。

ショートカットのセキュリティ モデルの詳細については、「データ アクセス制御モデル」を参照してください。