Microsoft Entra SSO と ThreatQ Platform の統合

この記事では、ThreatQ Platform を Microsoft Entra ID と統合する方法について学習します。 ThreatQ では、さまざまなデータ ソース、ツール、チームを融合して脅威の検出、調査、対応を加速および自動化することで、セキュリティ運用の効率と有効性が向上します。 ThreatQ Platform を Microsoft Entra ID を統合すると、次のことができます。

- ThreatQ Platform にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して ThreatQ Platform に自動的にサインインできるようにします。

- 1 つの場所でアカウントを管理します。

テスト環境で ThreatQ Platform 向けの Microsoft Entra のシングル サインオンを構成してテストします。 ThreatQ Platform では、SP によって開始されるシングル サインオンと Just In Time ユーザー プロビジョニングがサポートされます。

前提条件

Microsoft Entra ID を ThreatQ Platform と統合するには、次のものが必要です。

- Microsoft Entra ユーザー アカウント。 まだアカウントがない場合は、無料でアカウントを作成することができます。

- アプリケーション管理者ロール、クラウド アプリケーション管理者ロール、またはアプリケーション所有者ロールのいずれか。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- シングル サインオン (SSO) が有効な ThreatQ Platform のサブスクリプション。

アプリケーションを追加してテスト ユーザーを割り当てる

シングル サインオンの構成プロセスを開始する前に、Microsoft Entra ギャラリーから ThreatQ Platform アプリケーションを追加する必要があります。 アプリケーションに割り当て、シングル サインオン構成をテストするには、テスト ユーザー アカウントが必要です。

Microsoft Entra ギャラリーから ThreatQ Platform を追加する

Microsoft Entra アプリケーション ギャラリーから ThreatQ Platform を追加して、ThreatQ Platform でシングル サインオンを構成します。 ギャラリーからアプリケーションを追加する方法の詳細については、クイック スタート: ギャラリーからのアプリケーションの追加に関する記事を参照してください。

Microsoft Entra テスト ユーザーを作成して割り当てる

「ユーザー アカウントを作成して割り当てる」の記事のガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てができます。 このウィザードには、シングル サインオン構成ウィンドウへのリンクも表示されます。 Microsoft 365 ウィザードの詳細をご覧ください。

Microsoft Entra SSO の構成

Microsoft Entra シングル サインオンを有効にするには、次の手順を行います。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[ThreatQ Platform]>[シングル サインオン] を参照します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

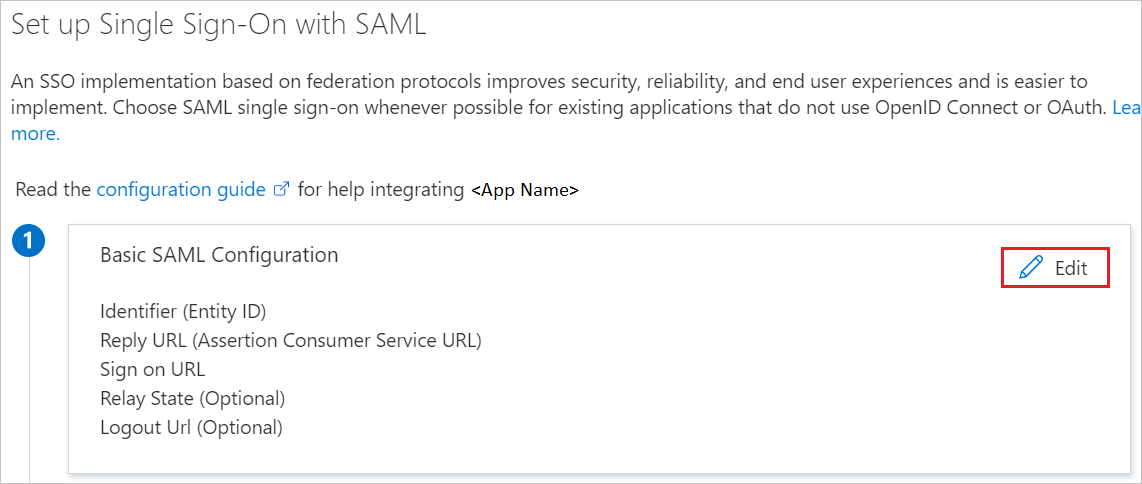

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] の鉛筆アイコンを選択して設定を編集します。

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [識別子] ボックスに、

https://<Customer_Environment>.threatq.online/api/saml/metadataの形式で URL を入力します。b. [応答 URL] ボックスに、

https://<Customer_Environment>.threatq.online/api/saml/acsのパターンを使用して URL を入力します。c. [サインオン URL] ボックスに、

https://<Customer_Environment>.threatq.online/のパターンを使用して URL を入力します。注意

これらは実際の値ではありません。 これらの値は、実際の識別子、応答 URL、サインオン URL で更新してください。 これらの値を取得するには、ThreatQ Platform サポート チームにお問い合わせください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

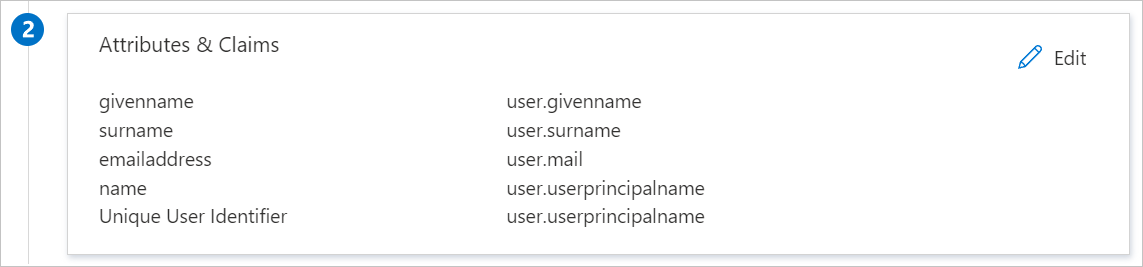

ThreatQ Platform アプリケーションでは、特定の形式の SAML アサーションが必要とされるため、カスタム属性のマッピングを SAML トークンの属性の構成に追加する必要があります。 次のスクリーンショットはその例です。 [一意のユーザー ID] の既定値は user.userprincipalname ですが、ThreatQ Platform ではこれがユーザーのメール アドレスにマップされることが想定されています。 そのため、一覧の user.mail 属性を使用するか、組織構成に基づいて適切な属性値を使用できます。

その他に、ThreatQ Platform アプリケーションでは、さらにいくつかの属性が SAML 応答で返されることが想定されています。それらの属性を下に示します。 これらの属性も値が事前に設定されますが、要件に従ってそれらの値を確認することができます。

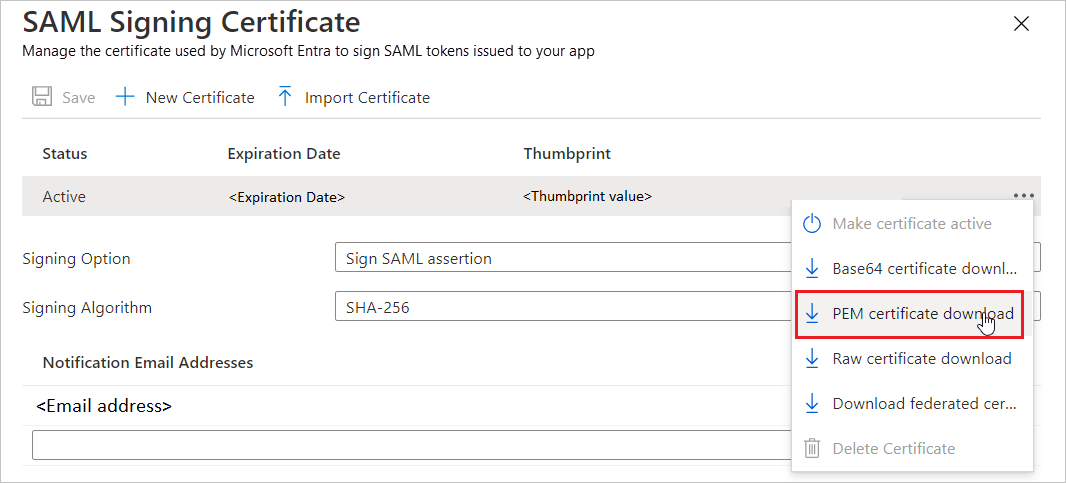

名前 ソース属性 uid User.mail グループ user.groups [SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [証明書 (PEM)] を見つけて [ダウンロード] を選択し、証明書をダウンロードして、お使いのコンピューターに保存します。

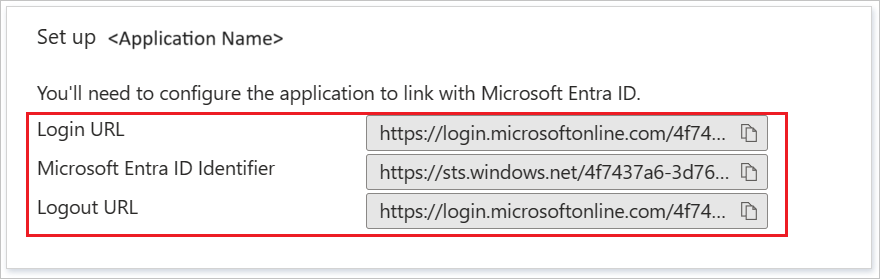

[ThreatQ Platform のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

ThreatQ Platform SSO の構成

ThreatQ Platform 側でシングル サインオンを構成するには、ダウンロードした証明書 (PEM) と アプリケーション構成からコピーした適切な URL を ThreatQ Platform サポート チームに送信する必要があります。 サポート チームはこれを設定して、SAML SSO 接続が両方の側で正しく設定されるようにします。

ThreatQ Platform のテスト ユーザーの作成

このセクションでは、B.Simon というユーザーを ThreatQ Platform に作成します。 ThreatQ Platform では、Just-In-Time ユーザー プロビジョニングがサポートされています。これは既定で有効になっています。 このセクションでは、ユーザー側で必要な操作はありません。 ThreatQ Platform にユーザーがまだ存在していない場合、一般的には認証後に新しいユーザーが作成されます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[このアプリケーションをテストする] をクリックすると、ログイン フローを開始できる ThreatQ Platform のサインオン URL にリダイレクトされます。

ThreatQ Platform のサインオン URL に直接移動し、そこからログイン フローを開始します。

Microsoft マイ アプリを使用することができます。 マイ アプリで [ThreatQ Platform] タイルをクリックすると、ThreatQ Platform のサインオン URL にリダイレクトされます。 詳細については、「Microsoft Entra のマイ アプリ」を参照してください。

その他のリソース

次の手順

ThreatQ Platform を構成すると、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Cloud App Security でセッション制御を強制する方法をご覧ください。