チュートリアル: Microsoft Entra シングル サインオン (SSO) と ServiceNow の統合

このチュートリアルでは、ServiceNow と Microsoft Entra ID を統合する方法について説明します。 ServiceNow を Microsoft Entra ID を統合すると、次のことができます。

- ServiceNow にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使用して、ServiceNow に自動的にサインインできるようにする。

- 1 つの中央サイト (Azure Portal) でアカウントを管理できます。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- ServiceNow でのシングル サインオン (SSO) が有効なサブスクリプション。

- ServiceNow では、Calgary、Kingston、London、Madrid、New York、Orlando、Paris、San Diego バージョン以降が ServiceNow のインスタンスまたはテナントでサポートされています。

- ServiceNow Express の場合は、Helsinki バージョン以降の ServiceNow Express のインスタンス。

- ServiceNow のテナントで Multiple Provider Single Sign On プラグインが有効になっている必要があります。

- 自動構成のために、ServiceNow の Multi-Provider プラグインを有効にします。

- ServiceNow Agent (モバイル) アプリケーションをインストールするには、適切なストアに移動して ServiceNow Agent アプリケーションを検索します。 その後、ダウンロードします。

Note

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

ServiceNow では、SP Initiated SSO がサポートされます。

ServiceNow では、自動化されたユーザー プロビジョニングがサポートされます。

ServiceNow Agent (モバイル) アプリケーションを Microsoft Entra ID で構成して SSO を有効にできます。 Android と iOS の両方のユーザーがサポートされます。 このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

ギャラリーからの ServiceNow の追加

Microsoft Entra ID への ServiceNow の統合を構成するには、ギャラリーからマネージド SaaS アプリの一覧に ServiceNow を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「ServiceNow」と入力します。

- 結果ウィンドウで [ServiceNow] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

ServiceNow 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、ServiceNow に対する Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと ServiceNow の関連ユーザーとの間にリンク関係を確立する必要があります。

ServiceNow に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します:

- Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーを作成し、B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当て、B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- ServiceNow Express 向けに Microsoft Entra SSO を構成して、ユーザーがこの機能を使用できるようにします。

- ServiceNow を構成して、アプリケーション側で SSO 設定を構成します。

- ServiceNow テスト ユーザーを作成して、ServiceNow 内で B.Simon に対応するユーザーを作成し、Microsoft Entra の B.Simon にリンクさせます。

- ServiceNow Express の SSO を構成して、アプリケーション側でシングル サインオン設定を構成します。

- SSO をテストして、構成が機能するかどうかを確認します。

- ServiceNow Agent (モバイル) の SSO をテストして、構成が機能するかどうかを検証します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[ServiceNow] アプリケーション統合ページに移動し、[管理] セクションを見つけます。 [シングル サインオン] を選択します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

[SAML でシングル サインオンをセットアップします] ページで、 [基本的な SAML 構成] のペン アイコンを選択して設定を編集します。

![アイコンが強調表示された [SAML でシングル サインオンをセットアップします] ページのスクリーンショット](common/edit-urls.png)

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [サインオン URL] に、次の URL パターンのいずれかを入力します。

サインオン URL https://<instancename>.service-now.com/navpage.dohttps://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>注意

このチュートリアルの後半で説明する「ServiceNow の構成」セクションの sys_id 値をコピーしてください。

b. [識別子 (エンティティ ID)] に、次のパターンを使用して URL を入力します。

https://<instance-name>.service-now.comc. [応答 URL] に、次の URL パターンのいずれかを入力します。

[応答 URL] https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. [ログアウト URL] に、

https://<instancename>.service-now.com/navpage.doのパターンを使用する URL を入力します。注意

識別子の値に "/" が追加されている場合は、手動で削除してください。

注意

これらは実際の値ではありません。 これらの値を、このチュートリアルの後半で説明する実際のサインオン URL、応答 URL、ログアウト URL と識別子に更新する必要があります。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [証明書 (Base64)] を見つけます。

![[ダウンロード] が強調表示された [SAML 署名証明書] セクションのスクリーンショット](common/certificatebase64.png)

a. コピー ボタンを選択してアプリのフェデレーション メタデータ URL をコピーし、メモ帳に貼り付けます。 この URL は、このチュートリアルの後半で使用します。

b. [ダウンロード] を選択して証明書 (Base64) をダウンロードして、ご利用のコンピューターに証明書ファイルを保存します。

[ServiceNow のセットアップ] セクションで、実際の要件に基づいて適切な URL をコピーします。

![URL が強調表示された [ServiceNow のセットアップ] セクションのスクリーンショット](common/copy-configuration-urls.png)

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に ServiceNow へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します。

- アプリケーションの一覧で [ServiceNow] を選択します。

- アプリの概要ページで、 [管理] セクションを見つけて、 [ユーザーとグループ] を選択します。

- [ユーザーの追加] を選択します。 [割り当ての追加] ダイアログ ボックスで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログ ボックスで、ユーザーの一覧から [Britta Simon] を選択し、 [選択] を選択します。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログ ボックスで [割り当て] を選びます。

ServiceNow Express 用に Microsoft Entra SSO を構成する

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[ServiceNow] アプリケーション統合ページに移動し、[シングル サインオン] を選びます。

![[シングル サインオン] が強調表示された ServiceNow アプリケーション統合ページのスクリーンショット](common/select-sso.png)

[シングル サインオン方式の選択] ダイアログ ボックスで、 [SAML/WS-Fed] モードを選択して、シングル サインオンを有効にします。

![SAML が強調表示された [シングル サインオン方式の選択] のスクリーンショット](common/select-saml-option.png)

[SAML でシングル サインオンをセットアップします] ページで、ペン アイコンを選択して [基本的な SAML 構成] ダイアログ ボックスを開きます。

![ペン アイコンが強調表示された [SAML でシングル サインオンをセットアップします] ページのスクリーンショット](common/edit-urls.png)

[基本的な SAML 構成] セクションで、次の手順を実行します。

a. [サインオン URL] に、次の URL パターンのいずれかを入力します。

サインオン URL https://<instance-name>.service-now.com/login_with_sso.do?glide_sso_id=<sys_id of the sso configuration>https://<instancename>.service-now.com/consumer.dob. [識別子 (エンティティ ID)] に、次のパターンを使用して URL を入力します。

https://<instance-name>.service-now.comc. [応答 URL] に、次の URL パターンのいずれかを入力します。

[応答 URL] https://<instancename>.service-now.com/navpage.dohttps://<instancename>.service-now.com/consumer.dod. [ログアウト URL] に、

https://<instancename>.service-now.com/navpage.doのパターンを使用する URL を入力します。注意

識別子の値に "/" が追加されている場合は、手動で削除してください。

注意

これらは実際の値ではありません。 これらの値を、このチュートリアルの後半で説明する実際のサインオン URL、応答 URL、ログアウト URL と識別子に更新する必要があります。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで [ダウンロード] を選択して、実際の要件に適した特定のオプションの証明書 (Base64) をダウンロードします。 それを自分のコンピューターに保存します。

![[ダウンロード] が強調表示された [SAML 署名証明書] セクションのスクリーンショット](common/certificatebase64.png)

Microsoft Entra ID では、SAML ベースの認証に対応するように ServiceNow を自動的に構成できます。 このサービスを有効にするには、 [ServiceNow のセットアップ] セクションで、 [ステップ バイ ステップの手順を表示] を選択して [サインオンの構成] ウィンドウを開きます。

[サインオンの構成] フォームに、実際の ServiceNow のインスタンス名、管理者のユーザー名、および管理者パスワードを入力します。 [今すぐ構成] を選択します。 この機能を使用するためには、指定する管理者のユーザー名に、ServiceNow で security_admin ロールが割り当てられている必要があります。 これとは別に、Microsoft Entra ID を SAML ID プロバイダーとして使用するよう ServiceNow を手動で構成するには、[シングル サインオンを手動で構成する] を選択します。 [クイック リファレンス] セクションからログアウト URL、Microsoft Entra 識別子、およびログイン URL をコピーします。

![アプリ URL の構成 [今すぐ構成] が強調表示された [サインオンの構成] フォームのスクリーンショット](media/servicenow-tutorial/configure.png)

ServiceNow の構成

ServiceNow アプリケーションに管理者としてサインオンします。

これらの手順に従って、Integration - Multiple Provider single sign-on Installer (統合 - 複数プロバイダーのシングル サインオン インストーラー) プラグインをアクティブにします。

a. 左側のウィンドウの検索ボックスで [System Definition](システム定義) セクションを検索し、 [Plugins](プラグイン) を選択します。

![プラグインのアクティブ化 [System Definition]\(システム定義\) と [Plugins]\(プラグイン\) が強調表示された [System Definition]\(システム定義\) セクションのスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-03.png)

b. "Integration - Multiple Provider Single Sign-On Installer" を検索し、それをインストールしてアクティブ化します。

![プラグインのアクティブ化 [Integration - Multiple Provider single sign-on Installer]\(統合 - 複数プロバイダーのシングル サインオン インストーラー\) が強調表示された [System Plugins]\(システム プラグイン\) ページのスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-04.png)

左側のウィンドウの検索バーで [Multi-Provider SSO](マルチプロバイダー SSO) セクションを検索し、[Administration](管理) で [Properties](プロパティ) を選択します。

![アプリ URL の構成 [Multi-Provider SSO]\(マルチプロバイダー SSO\) と [Properties]\(プロパティ\) が強調表示された [Multi-Provider SSO]\(マルチプロバイダー SSO\) セクションのスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-06.png)

[Multiple Provider SSO Properties](複数プロバイダー SSO のプロパティ) ダイアログ ボックスで、次の手順を実行します。

![アプリ URL の構成 [Multiple Provider SSO Properties]\(複数プロバイダー SSO のプロパティ\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/multi-provider.png)

[Enable multiple provider SSO](複数プロバイダー SSO を有効にする) で [Yes](はい) を選択します。

[Enable Auto Importing of users from all identity providers into the user table](すべての ID プロバイダーからユーザー テーブルへのユーザーの自動インポートを有効にする) で、 [Yes](はい) を選択します。

[Enable debug logging for the multiple provider SSO integration](複数プロバイダー SSO 統合のデバッグ ログを有効にする) で [Yes](はい) を選択します。

[The field on the user table that...](ユーザー テーブルのフィールド...) に、「email」と入力します。

[保存] を選択します。

ServiceNow の構成は、自動または手動で行うことができます。 ServiceNow を自動的に構成するには、これらの手順に従います。

ServiceNow の [シングル サインオン] ページに戻ります。

ServiceNow のワンクリック構成サービスが提供されています。 このサービスを有効にするには、 [ServiceNow 構成] セクションに移動し、 [ServiceNow を構成する] を選択して [サインオンの構成] ウィンドウを開きます。

![[ステップ バイ ステップの手順を表示] が強調表示された [ServiceNow のセットアップ] のスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-configure.png)

[サインオンの構成] フォームに、実際の ServiceNow のインスタンス名、管理者のユーザー名、および管理者パスワードを入力します。 [今すぐ構成] を選択します。 この機能を使用するには、指定する管理者のユーザー名に、ServiceNow で security_admin ロールが割り当てられている必要があります。 これとは別に、Microsoft Entra ID を SAML ID プロバイダーとして使用するよう ServiceNow を手動で構成するには、[シングル サインオンを手動で構成する] を選択します。 [クイック リファレンス] セクションから、サインアウト URL、SAML エンティティ ID、SAML シングル サインオン サービス URL をコピーします。

![アプリ URL の構成 [今すぐ構成] が強調表示された [サインオンの構成] フォームのスクリーンショット](media/servicenow-tutorial/configure.png)

ServiceNow アプリケーションに管理者としてサインオンします。

自動構成では、必要なすべての設定は ServiceNow 側で構成されますが、X.509 証明書は既定で有効になっておらず、 [Single Sign-On Script](シングル サインオン スクリプト) 値は MultiSSOv2_SAML2_custom に指定されています。 ServiceNow でご使用の ID プロバイダーに手動でマップする必要があります。 次の手順に従います。

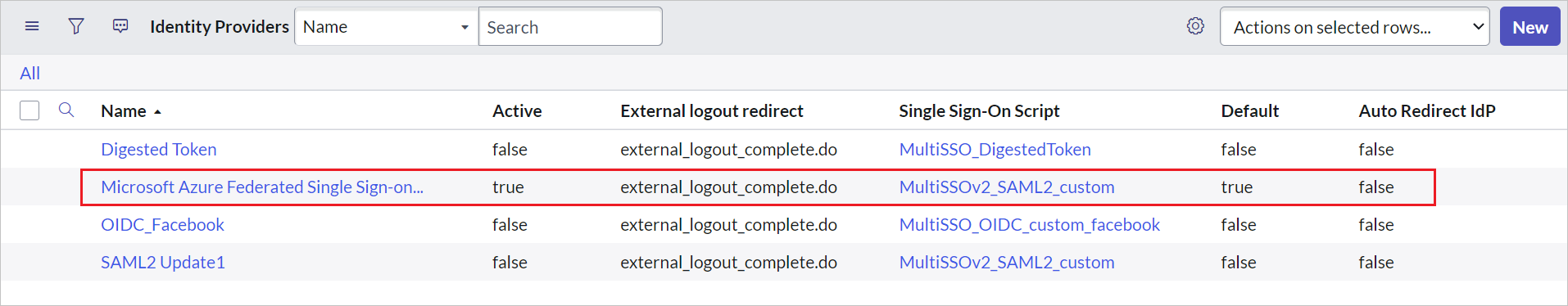

左側のウィンドウの検索ボックスで [Multi-Provider SSO](マルチプロバイダー SSO) セクションを検索し、 [Identity Providers](ID プロバイダー) を選択します。

![シングル サインオンの構成 [Identity Providers]\(ID プロバイダー\) が強調表示された [Multi-Provider SSO]\(マルチプロバイダー SSO\) セクションのスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-07.png)

自動的に生成された ID プロバイダーを選択します。

[ID プロバイダー] セクションで、次の手順に従います。

![シングル サインオンの構成 [Identity Providers]\(ID プロバイダー\) セクションのスクリーンショット](media/servicenow-tutorial/automatic-config.png)

a. 画面上部の灰色のバーを右クリックし、 [Copy sys_id](sys_id をコピー) をクリックし、この値を [基本的な SAML 構成] セクションの [サインオン URL] に使用します。

b. [Name](名前) に、自分の構成の名前を入力します (例: Microsoft Azure フェデレーション シングル サインオン)。

c. [ServiceNow Homepage] (ServiceNow のホーム ページ) の値をコピーして、ServiceNow の [基本的な SAML 構成] セクションにある [サインオン URL] に貼り付けます。

Note

ServiceNow インスタンス ホームページは、ServiceNow テナント URL と /navpage.do を連結した形式です (例:

https://fabrikam.service-now.com/navpage.do)。d. [Entity ID / Issuer] (エンティティ ID/発行者) の値をコピーして、ServiceNow の [基本的な SAML 構成] セクションにある [識別子] に貼り付けます。

e. [NameID Policy](NameID ポリシー) が

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified値に設定されていることを確認します。f. [Advanced](詳細) をクリックし、 [Single Sign-On Script](シングル サインオン スクリプト) 値を MultiSSOv2_SAML2_custom に指定します。

[X.509 Certificate](X.509 証明書) セクションまで下へスクロールし、 [Edit](編集) を選択します。

![シングル サインオンの構成 [Edit]\(編集\) が強調表示された [X.509 Certificate]\(X.509 証明書\) セクションのスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-09.png)

証明書を選択し、右矢印のアイコンを選択して証明書を追加します。

![シングル サインオンの構成 証明書と右矢印のアイコンが強調表示された [Collection]\(コレクション\) のスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-11.png)

[保存] を選択します。

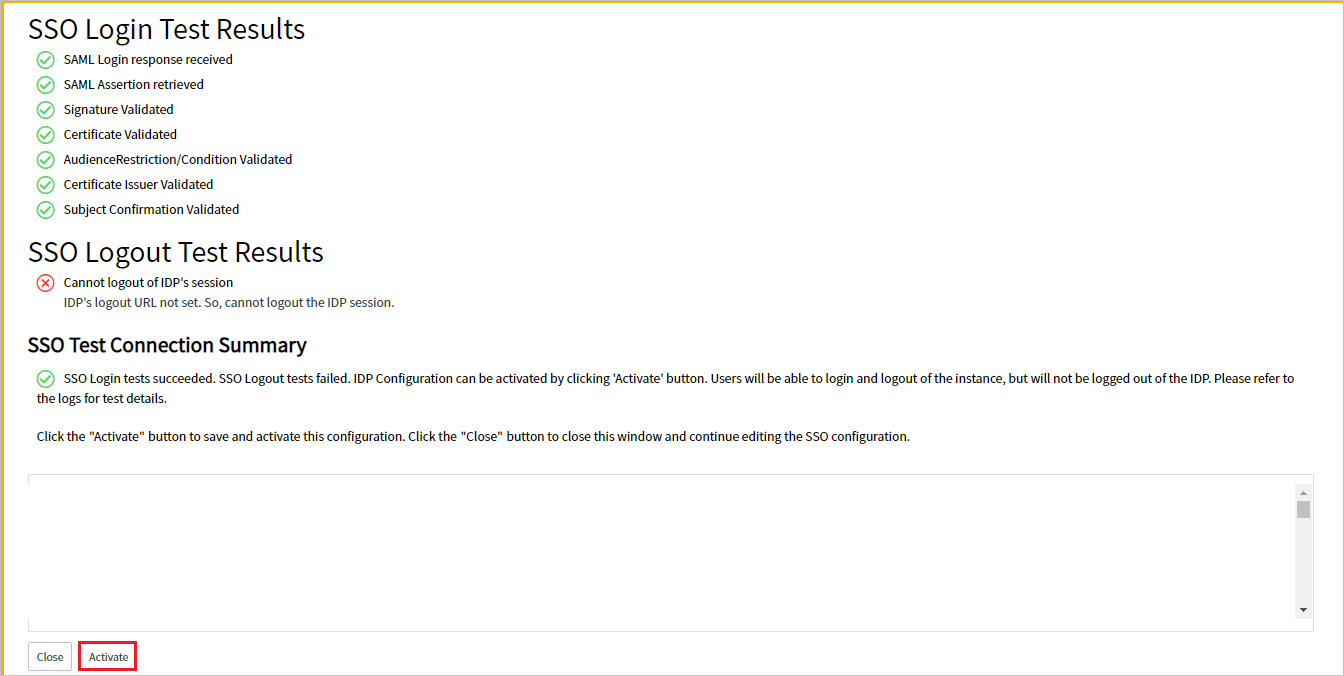

ページの右上隅にある [Test Connection](テスト接続) を選択します。

![プラグインのアクティブ化 [Test Connection]\(テスト接続\) が強調表示されたページのスクリーンショット](media/servicenow-tutorial/tutorial-activate-2.png)

注意

テスト接続が失敗し、この接続をアクティブにできない場合は、ServiceNow によってオーバーライド スイッチが提供されます。 Search Navigation (検索ナビゲーション) に「Sys_properties.LIST」と入力する必要があります。そうすると、[System Properties](システム プロパティ) の新しいページが開きます。 ここでは、glide.authenticate.multisso.test.connection.mandatory という名前の新しいプロパティを作成する必要があります。これには、データ型を True/False とし、値を False として設定します。

![シングル サインオンの構成 [Test connection]\(テスト接続\) ページのスクリーンショット](media/servicenow-tutorial/test-connection-fail.png)

自分の資格情報の入力を求められたら、入力します。 次のページが表示されます。 SSO Logout Test Results (SSO ログアウト テスト結果) エラーが予期されます。 このエラーは無視して、[Activate](アクティブ化) を選択します。

ServiceNow を手動で構成するには、これらの手順に従います。

ServiceNow アプリケーションに管理者としてサインオンします。

左側のウィンドウで、 [Identity Providers](ID プロバイダー) を選択します。

![シングル サインオンの構成 [Identity Providers]\(ID プロバイダー\) が強調表示された [Multi-Provider SSO]\(マルチプロバイダー SSO\) のスクリーンショット](media/servicenow-tutorial/tutorial-servicenow-07.png)

[Identity Providers](ID プロバイダー) ダイアログ ボックスで、 [New](新規) を選択します。

![シングル サインオンの構成 [New]\(新規\) が強調表示された [Identity Providers]\(ID プロバイダー\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/new-button.png)

[Identity Providers](ID プロバイダー) ダイアログ ボックスで、 [SAML] を選択します。

![シングル サインオンの構成 [SAML] が強調表示された [Identity Providers]\(ID プロバイダー\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/kind-of-sso.png)

[Import Identity Provider Metadata](ID プロバイダーのメタデータのインポート) で、次の手順に従います。

![シングル サインオンの構成 [URL] と [Import]\(インポート\) が強調表示された [Import Identity Provider Metadata]\(ID プロバイダーのメタデータのインポート\) のスクリーンショット](media/servicenow-tutorial/idp.png)

コピーしたアプリのフェデレーション メタデータ URL を貼り付けます。

インポートを選択します。

IdP メタデータ URL が読み取られ、すべてのフィールド情報が設定されます。

![シングル サインオンの構成 [Identity Providers]\(ID プロバイダー\) のスクリーンショット](media/servicenow-tutorial/identity-provider.png)

a. 画面上部の灰色のバーを右クリックし、 [Copy sys_id](sys_id をコピー) をクリックし、この値を [基本的な SAML 構成] セクションの [サインオン URL] に使用します。

b. [Name](名前) に、自分の構成の名前を入力します (例: Microsoft Azure フェデレーション シングル サインオン)。

c. [ServiceNow Homepage](ServiceNow のホーム ページ) の値をコピーします。 ServiceNow の [基本的な SAML 構成] セクションにある [サインオン URL] にそれを貼り付けます。

Note

ServiceNow インスタンス ホームページは、ServiceNow テナント URL と /navpage.do を連結した形式です (例:

https://fabrikam.service-now.com/navpage.do)。d. [Entity ID / Issuer](エンティティ ID/発行者) の値をコピーします。 ServiceNow の [基本的な SAML 構成] セクションにある [識別子] にそれを貼り付けます。

e. [NameID Policy](NameID ポリシー) が

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified値に設定されていることを確認します。f. [Advanced] \(詳細設定) を選択します。 [User Field](ユーザー フィールド) に「email」と入力します。

Note

SAML トークンの一意の識別子として Microsoft Entra ユーザー ID (ユーザーのプリンシパル名) かメール アドレスを出力するように Microsoft Entra ID を構成できます。 そのためには、Azure portal で [ServiceNow]>[属性]>[シングル サインオン] セクションの順に移動し、目的のフィールドを nameidentifier 属性にマッピングします。 Microsoft Entra ID に格納される選択した属性 (ユーザー プリンシパル名など) の値と、ServiceNow に格納される入力したフィールド (user_name など) の値が一致している必要があります。

g. ページの右上隅にある [Test Connection](テスト接続) を選択します。

注意

テスト接続が失敗し、この接続をアクティブにできない場合は、ServiceNow によってオーバーライド スイッチが提供されます。 Search Navigation (検索ナビゲーション) に「Sys_properties.LIST」と入力する必要があります。そうすると、[System Properties](システム プロパティ) の新しいページが開きます。 ここでは、glide.authenticate.multisso.test.connection.mandatory という名前の新しいプロパティを作成する必要があります。これには、データ型を True/False とし、値を False として設定します。

![シングル サインオンの構成 [Test connection]\(テスト接続\) のスクリーンショット](media/servicenow-tutorial/test-connection-fail.png)

h. 自分の資格情報の入力を求められたら、入力します。 次のページが表示されます。 SSO Logout Test Results (SSO ログアウト テスト結果) エラーが予期されます。 このエラーは無視して、[Activate](アクティブ化) を選択します。

ServiceNow テスト ユーザーの作成

このセクションの目的は、ServiceNow 内で B.Simon というユーザーを作成することです。 ServiceNow では、自動ユーザー プロビジョニングがサポートされており、既定で有効になっています。

注意

ユーザーを手動で作成する必要がある場合は、ServiceNow クライアント サポート チームに問い合わせてください。

ServiceNow Express SSO の構成

ServiceNow Express アプリケーションに管理者としてサインオンします。

左側のウィンドウで、 [Single Sign-On](シングル サインオン) を選択します。

![アプリ URL の構成 [Single Sign-On]\(シングル サインオン\) が強調表示された ServiceNow Express アプリケーションのスクリーンショット](media/servicenow-tutorial/ic7694980ex.png)

[Single Sign-On](シングル サインオン) ダイアログ ボックスで右上の構成アイコンを選択し、次のプロパティを設定します。

![アプリ URL の構成 [Single Sign-On]\(シングル サインオン\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/ic7694981ex.png)

a. [Enable multiple provider SSO (複数プロバイダー SSO を有効にする)] を右に切り替えます。

b. [Enable debug logging for the multiple provider SSO integration (複数プロバイダー SSO 統合でのデバッグ ログの有効化)] を右に切り替えます。

c. [The field on the user table that...](ユーザー テーブルのフィールド...) に、「user_name」と入力します。

[Single Sign-On](シングル サインオン) ダイアログ ボックスで、 [Add New Certificate](新しい証明書の追加) を選択します。

![シングル サインオンの構成 [Add New Certificate]\(新しい証明書の追加\)が強調表示された [Single Sign-On]\(シングル サインオン\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/ic7694973ex.png)

[X.509 Certificates](X.509 証明書) ダイアログ ボックスで、次の手順を実行します。

![シングル サインオンの構成 [X.509 Certificates]\(X.509 証明書\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/certificate.png)

a. [Name](名前) に、自分の構成の名前を入力します (例:TestSAML2.0)。

b. [アクティブ] を選択します。

c. [Format](形式) で [PEM] を選択します。

d. [Type](種類) で [Trust Store Cert](信頼ストア証明書) を選択します。

e. Azure portal からダウンロードした

Base64エンコード証明書をメモ帳で開きます。 その内容をクリップボードにコピーし、 [PEM Certificate](PEM 証明書) ボックスに貼り付けます。f. [Update](更新) を選択します。

[Single Sign-On](シングル サインオン) ダイアログ ボックスで、 [Add New IdP](新しい IdP の追加) を選択します。

![シングル サインオンの構成 [Add New IdP]\(新しい IdP の追加\) が強調表示された [Single Sign-On]\(シングル サインオン\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/ic7694976ex.png)

[Add New Identity Provider](新しい ID プロバイダーの追加) ダイアログ ボックスの [Configure Identity Provider](ID プロバイダーの構成) で、次の手順を実行します。

![シングル サインオンの構成 [Add New Identity Provider]\(新しい ID プロバイダーの追加\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/new-identity-provider.png)

a. [Name](名前) に、自分の構成の名前を入力します (例:SAML 2.0)。

b. [Identity Provider URL] (ID プロバイダー URL) に、コピーした ID プロバイダー ID の値を貼り付けます。

c. [Identity Provider's AuthnRequest] (ID プロバイダーの AuthnRequest) に、コピーした認証要求 URL の値を貼り付けます。

d. [Identity Provider's SingleLogoutRequest] (ID プロバイダーの SingleLogoutRequest) に、コピーしたログアウト URL の値を貼り付けます。

e. [Identity Provider Certificate](ID プロバイダー証明書) で、前の手順で作成した証明書を選択します。

[Advanced Settings](詳細設定) を選択します。 [Additional Identity Provider Properties](追加の ID プロバイダーのプロパティ) で、次の手順を実行します。

![シングル サインオンの構成 [Advanced Settings]\(詳細設定\) が強調表示された [Add Identity Provider]\(ID プロバイダーの追加\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/advanced-settings.png)

a. [Protocol Binding for the IDP's SingleLogoutRequest](IDP の SingleLogoutRequest のプロトコル バインド) に、「urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect」と入力します。

b. [NameID Policy](NameID ポリシー) に、「urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified」と入力します。

c. [AuthnContextClassRef Method](AuthnContextClassRef メソッド) に、「

http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password」と入力します。d. [Create an AuthnContextClass](Authncontextclass の作成) をオフ (選択解除) に切り替えます。

[Additional Service Provider Properties (追加のサービス プロバイダーのプロパティ)] で、次の手順に従います。

![シングル サインオンの構成 さまざまなプロパティが強調表示された [Add Identity Provider]\(ID プロバイダーの追加\) ダイアログ ボックスのスクリーンショット](media/servicenow-tutorial/service-provider.png)

a. [ServiceNow Homepage](ServiceNow のホーム ページ) に実際の ServiceNow インスタンス ホーム ページの URL を入力します。

注意

ServiceNow インスタンス ホームページは、ServiceNow テナント URL と /navpage.do を連結した形式です (例:

https://fabrikam.service-now.com/navpage.do)。b. [Entity ID / Issuer](エンティティ ID/発行者) に、実際の ServiceNow テナントの URL を入力します。

c. [Audience URI](対象ユーザー URI) に、実際の ServiceNow テナントの URL を入力します。

d. [Clock Skew](時刻のずれ) に「60」と入力します。

e. [User Field](ユーザー フィールド) に「email」と入力します。

Note

SAML トークンの一意の識別子として Microsoft Entra ユーザー ID (ユーザーのプリンシパル名) かメール アドレスを出力するように Microsoft Entra ID を構成できます。 そのためには、Azure portal で [ServiceNow]>[属性]>[シングル サインオン] セクションの順に移動し、目的のフィールドを nameidentifier 属性にマッピングします。 Microsoft Entra ID に格納される選択した属性 (ユーザー プリンシパル名など) の値と、ServiceNow に格納される入力したフィールド (user_name など) の値が一致している必要があります。

f. [保存] を選択します。

SSO のテスト

アクセス パネルで [ServiceNow] タイルを選択すると、SSO を設定した ServiceNow に自動的にサインインします。 アクセス パネルの詳細については、アクセス パネルの概要に関する記事を参照してください。

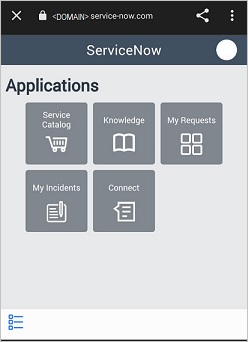

ServiceNow Agent (モバイル) の SSO をテストする

ServiceNow Agent (モバイル) アプリケーションを開き、次の手順を実行します。

b. ServiceNow インスタンスのアドレス、ニックネームを入力し、[Save and Login] (保存してログイン) を選択します。

![[Continue]\(続行\) が強調表示された [Add Instance]\(インスタンスの追加\) ページのスクリーンショット](media/servicenow-tutorial/mobile-instance.png)

c. [Log in](ログイン) ページで、次の手順を実行します。

![[Use external login]\(外部ログインの使用\) が強調表示された [Log in]\(ログイン\) ページのスクリーンショット](media/servicenow-tutorial/mobile-login.png)

ユーザー名 (例: B.simon@contoso.com) を入力します。

[Use external login] (外部ログインの使用) を選択します。 ユーザーはサインイン用の Microsoft Entra ID ページにリダイレクトされます。

資格情報を入力します。 任意のサードパーティの認証またはその他の有効になっているセキュリティ機能がある場合、ユーザーはそれに対応する必要があります。 アプリケーションのホーム ページが表示されます。

次のステップ

ServiceNow を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。