チュートリアル: Microsoft Entra SSO と Kemp LoadMaster Microsoft Entra integration の統合

このチュートリアルでは、Kemp LoadMaster Microsoft Entra integration と Microsoft Entra ID を統合する方法について説明します。 Kemp LoadMaster Microsoft Entra integration と Microsoft Entra ID を統合すると、次のことができます。

- Kemp LoadMaster Microsoft Entra integration にアクセスできるユーザーを Microsoft Entra ID で制御する。

- ユーザーが自分の Microsoft Entra アカウントを使って Kemp LoadMaster Microsoft Entra integration に自動的にサインインできるようにする。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- Kemp LoadMaster Microsoft Entra integration でのシングル サインオン (SSO) が有効なサブスクリプション。

Note

この統合は、Microsoft Entra 米国政府クラウド環境から利用することもできます。 このアプリケーションは、Microsoft Entra 米国政府クラウドのアプリケーション ギャラリーにあり、パブリック クラウドの場合と同じように構成できます。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- Kemp LoadMaster Microsoft Entra integration では、IDP Initiated SSO がサポートされます。

ギャラリーから Kemp LoadMaster Microsoft Entra integration を追加する

Microsoft Entra ID への Kemp LoadMaster Microsoft Entra integration の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に Kemp LoadMaster Microsoft Entra integration を追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「Kemp LoadMaster Microsoft Entra integration」と入力します。

- 結果パネルから Kemp LoadMaster Microsoft Entra integration を選んで、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

Kemp LoadMaster Microsoft Entra integration 用に Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使って、Kemp LoadMaster Microsoft Entra integration に対して Microsoft Entra SSO を構成してテストします。 SSO が機能するには、Microsoft Entra ユーザーと Kemp LoadMaster Microsoft Entra integration の関連ユーザーとの間にリンク関係を確立する必要があります。

Kemp LoadMaster Microsoft Entra integration に対して Microsoft Entra SSO を構成してテストするには、次の手順を実行します。

Microsoft Entra SSO を構成する - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

Kemp LoadMaster Microsoft Entra integration の SSO を構成する - アプリケーション側でシングル サインオン設定を構成します。

-

- Kemp LoadMaster Microsoft Entra integration 用の Kerberos 委任アカウントを作成する

- Kemp LoadMaster Microsoft Entra integration の KCD (Kerberos 委任アカウント)

- Kemp LoadMaster Microsoft Entra integration の ESP

- Kemp LoadMaster Microsoft Entra integration のテスト ユーザーを作成する - Kemp LoadMaster Microsoft Entra integration で B.Simon に対応するユーザーを作成し、Microsoft Entra でのユーザー表現にリンクさせます。

SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Kemp LoadMaster Microsoft Entra integration]>[シングル サインオン] に移動します。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

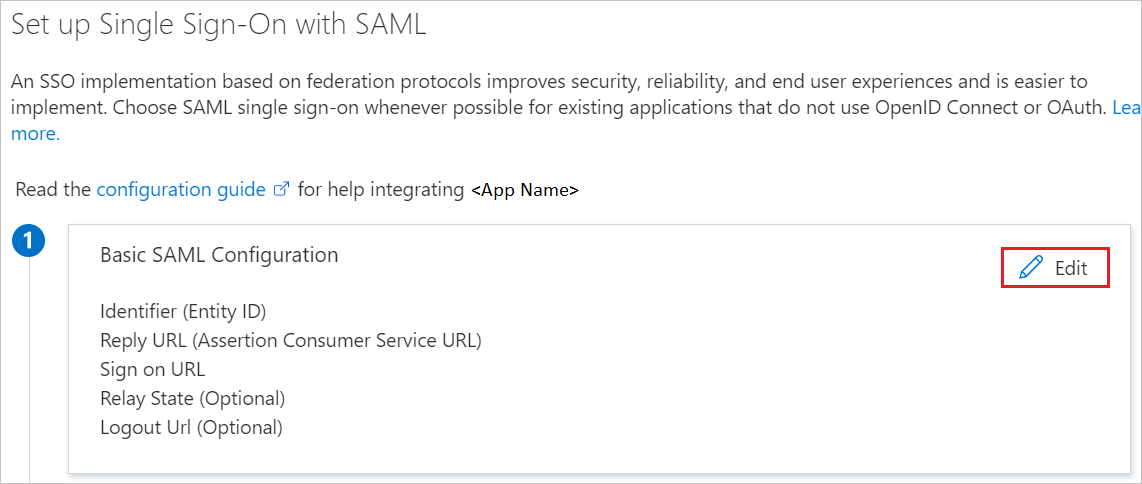

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] セクションで、次のフィールドの値を入力します。

a. [識別子 (エンティティ ID)] ボックスに、

https://<KEMP-CUSTOMER-DOMAIN>.com/という URL を入力します。b. [応答 URL] ボックスに、

https://<KEMP-CUSTOMER-DOMAIN>.com/という URL を入力します。注意

これらは実際の値ではありません。 実際の識別子と応答 URL でこれらの値を更新します。 これらの値を取得するには、Kemp LoadMaster Microsoft Entra integration クライアント サポート チームに問い合わせてください。 [基本的な SAML 構成] セクションに示されているパターンを参照することもできます。

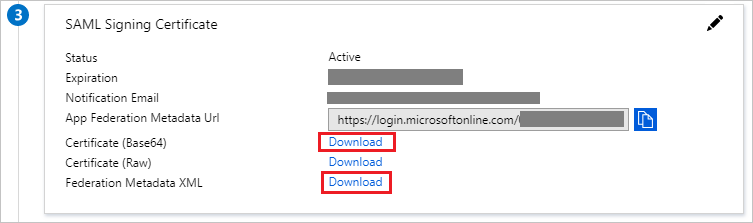

[SAML によるシングル サインオンのセットアップ] ページの [SAML 署名証明書] セクションで、[証明書 (Base64)] と [フェデレーション メタデータ XML] を探して [ダウンロード] を選択し、証明書とフェデレーション メタデータ XML をダウンロードして自分のコンピューターに保存します。

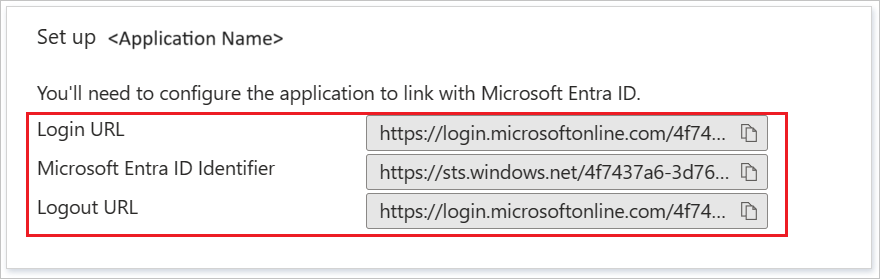

[Kemp LoadMaster Microsoft Entra integration のセットアップ] セクションで、要件に基づいて適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、B.Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に Kemp LoadMaster Microsoft Entra integration へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[Kemp LoadMaster Microsoft Entra integration] に移動します。

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

Kemp LoadMaster Microsoft Entra integration の SSO を構成する

Web サーバーを公開する

仮想サーバーを作成する

Kemp LoadMaster Microsoft Entra integration の LoadMaster Web UI > [Virtual Services] (仮想サービス) > [Add New] (新規追加) に移動します。

[Add New](新規追加) をクリックします。

[Virtual Services](仮想サービス) の [Parameters](パラメーター) を指定します。

![ボックスに例の値が設定されている [Please Specify the Parameters for the Virtual Service]\(仮想サービスのパラメーターを指定してください\) ページを示すスクリーンショット。](media/kemp-tutorial/kemp-1.png)

a. Virtual Address (仮想アドレス)

b. Port

c. Service Name (Optional) (サービス名 (省略可能))

d. Protocol

[Real Servers] セクションに移動します。

[Add New](新規追加) をクリックします。

[Real Server] の [Parameters](パラメーター) を指定します。

![ボックスに例の値が設定されている [Please Specify the Parameters for the Real Server]\(Real Server のパラメーターを指定してください\) ページを示すスクリーンショット。](media/kemp-tutorial/kemp-2.png)

a. [Allow Remote Addresses](リモート アドレスを許可する) を選択します

b. [Real Server Address](Real Server のアドレス) を入力します

c. Port

d. Forwarding method (転送方法)

e. Weight

f. Connection Limit (接続の制限)

g. [Add This Real Server](この Real Server を追加する) をクリックします

証明書とセキュリティ

Kemp LoadMaster Microsoft Entra integration で証明書をインポートする

Kemp LoadMaster Microsoft Entra integration の Web ポータル > [Certificates & Security] (証明書とセキュリティ) > [SSL Certificates] (SSL 証明書) に移動します。

[Manage Certificates](証明書の管理) > [Certificate Configuration](証明書の構成) に移動します。

[Import Certificate](証明書のインポート) をクリックします。

証明書を含むファイルの名前を指定します。 このファイルには秘密キーも保持できます。 ファイルに秘密キーが含まれていない場合は、秘密キーを含むファイルも指定する必要があります。 証明書は、.PEM または .PFX (IIS) のいずれかの形式を使用できます。

[Certificate File](証明書ファイル) の [Choose file](ファイルの選択) をクリックします。

[Key File (optional)](キー ファイル (省略可能)) をクリックします。

[保存] をクリックします。

SSL アクセラレーション

Kemp LoadMaster Web UI > [Virtual Services](仮想サービス) > [View/Modify Services](サービスの表示または変更) に移動します。

[Operation](操作) の [Modify](変更) をクリックします。

[SSL Properties](SSL のプロパティ) (レイヤー7 で動作します) をクリックします。

![[SSL Acceleration]\(SSL アクセラレーション\) の [Enabled]\(有効\) が選択され、証明書の例が選択されている [SSL Properties]\(SSL のプロパティ\) を示すスクリーンショット。](media/kemp-tutorial/kemp-3.png)

a. [SSL Acceleration](SSL アクセラレーション) の [Enabled](有効) をクリックします。

b. [Available Certificates](使用可能な証明書) で、インポートした証明書を選択し、

>記号をクリックします。c. 目的の SSL 証明書が [](割り当てられた証明書) に表示されたら、 [Set Certificates](証明書の設定) をクリックします。

注意

必ず [Set Certificates](証明書の設定) をクリックしてください。

Kemp LoadMaster Microsoft Entra integration の SAML プロファイル

IdP 証明書をインポートする

Kemp LoadMaster Microsoft Entra integration の Web コンソールに移動します。

[Certificates and Authority](証明書と機関) の [Intermediate Certificates](中間証明書) をクリックします。

![選択した証明書の例が選択されている [Currently installed Intermediate Certificates]\(現在インストールされている中間証明書\) セクションを示すスクリーンショット。](media/kemp-tutorial/kemp-6.png)

a. [Add a new Intermediate Certificate](新しい中間証明書の追加) の [Choose File](ファイルの選択) をクリックします。

b. 前に Microsoft Entra エンタープライズ アプリケーションからダウンロードした証明書ファイルに移動します。

c. [Open](開く) をクリックします。

d. [Certificate Name](証明書名) に [Name](名前) を指定します。

e. [Add Certificate](証明書の追加) をクリックします。

認証ポリシーの作成

[Virtual Services](仮想サービス) の [Manage SSO](SSO の管理) にアクセスします。

![[Manage SSO]\(SSO の管理\) ページを示すスクリーンショット。](media/kemp-tutorial/kemp-7.png)

a. 名前を指定した後、[Add new Client Side Configuration](新しいクライアント側の構成の追加) の [追加] をクリックします。

b. [Authentication Protocol](認証プロトコル) で [SAML] を選択します。

c. [IdP Provisioning](IdP のプロビジョニング) で [MetaData File](メタデータ ファイル) を選択します。

d. [Choose File](ファイルの選択) をクリックします。

e. Azure portal から以前にダウンロードした XML に移動します。

f. [Open](開く) をクリックし、[Import IdP MetaData](IdP メタデータ ファイルのインポート) をクリックします。

g. [IdP Certificate](IdP 証明書) から中間証明書を選択します。

h. Azure portal で作成された ID と一致するように [SP Entity ID](SP エンティティ ID) を設定します。

i. [Set SP Entity ID](SP エンティティ ID の設定) をクリックします。

認証を設定する

Kemp LoadMaster Microsoft Entra integration の Web コンソールで。

[Virtual Services](仮想サービス) をクリックします。

[View/Modify Services](サービスの表示と変更) をクリックします。

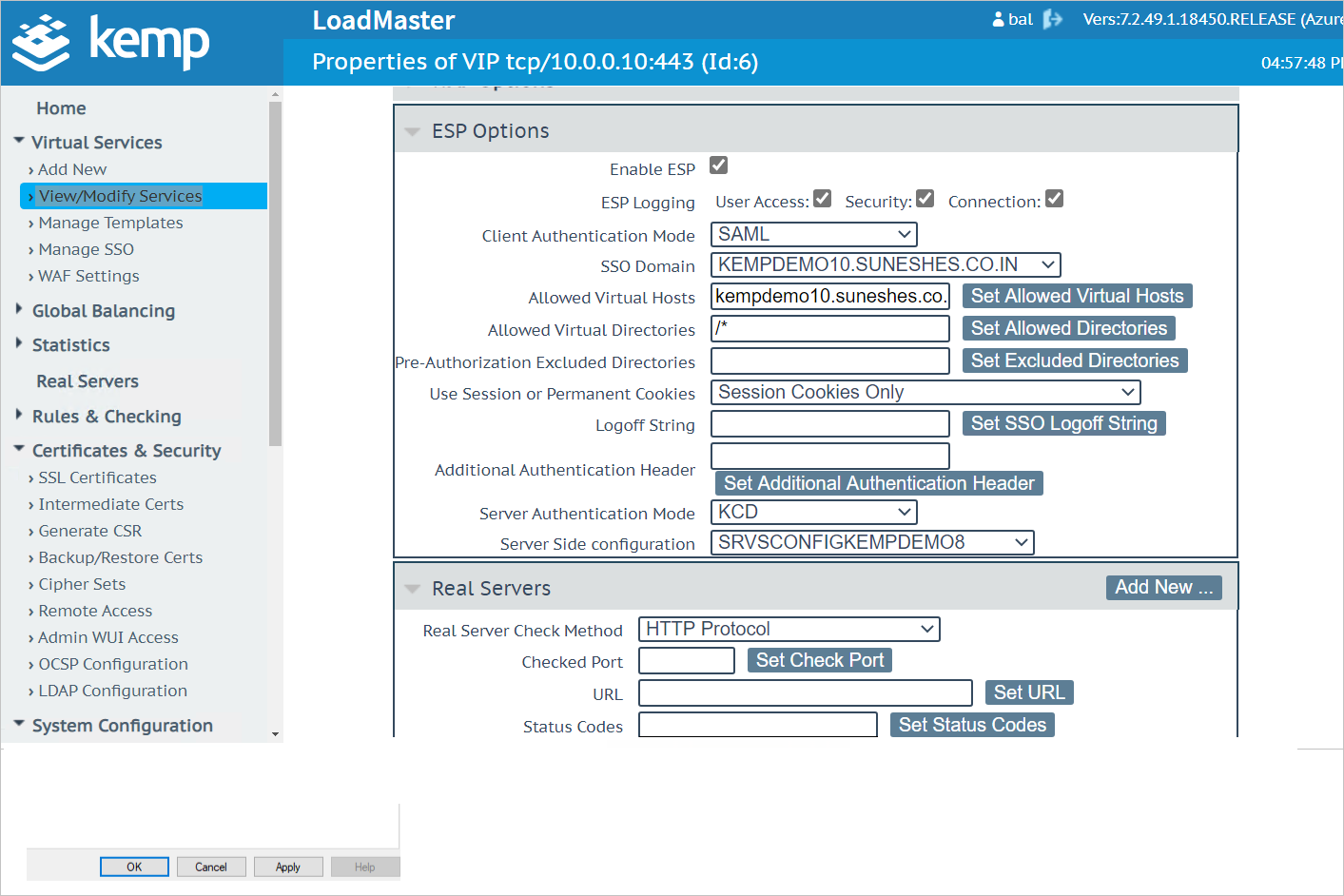

[Modify](変更) をクリックし、[ESP Options](ESP のオプション) に移動します。

![[ESP Options]\(ESP オプション\) および [Real Servers] セクションが展開されている、[View/Modify Services]\(サービスの表示と変更\) ページを示すスクリーンショット。](media/kemp-tutorial/kemp-8.png)

a. [Enable ESP](ESP を有効にする) をクリックします。

b. [Client Authentication Mode](クライアント認証モード) で [SAML] を選択します。

c. [SSO Domain](SSO ドメイン) で以前に作成した [Client Side Authentication](クライアント側認証) を選択します。

d. [Allowed Virtual Hosts](許可される仮想ホスト) にホスト名を入力し、[Set Allowed Virtual Hosts](許可される仮想ホストの設定) をクリックします。

e. (アクセス要件に基づいて) [Allowed Virtual Directories](許可される仮想ディレクトリ) に「/*」と入力し、[Set Allowed Directories](許可されるディレクトリの設定) をクリックします。

変更を確認する

アプリケーションの URL にアクセスします。

以前の認証されていないアクセスではなく、テナントのログイン ページが表示されます。

![テナントの [サインイン] ページを示すスクリーンショット。](media/kemp-tutorial/kemp-9.png)

Kerberos ベースの認証の構成

Kemp LoadMaster Microsoft Entra integration 用の Kerberos 委任アカウントを作成する

ユーザー アカウントを作成します (この例では AppDelegation)。

a. [属性エディター] タブを選択します。

b. servicePrincipalName に移動します。

c. [servicePrincipalName] を選択し、[編集] をクリックします。

d. [追加する値] フィールドに「http/kcduser」と入力し、[追加] をクリックします。

e. [適用] をクリックし、[OK] をクリックします。 ウィンドウを閉じてから再度開く必要があります (新しい [委任] タブを表示するため)。

[ユーザーのプロパティ] ウィンドウをもう一度開くと、[委任] タブを使用できるようになります。

[委任] タブを選択します。

![[Delegation]\(委任\) タブが選択されている [kcd user Properties]\(kcd ユーザーのプロパティ\) ウィンドウを示すスクリーンショット。](media/kemp-tutorial/kemp-11.png)

a. [指定されたサービスへの委任でのみこのユーザーを信頼する] を選択します。

b. [任意の認証プロトコルを使う] を選択します。

c. Real Server を追加し、サービスとして http を追加します。

d. [展開済み] チェックボックスをオンにします。

e. ホスト名と FQDN の両方を含むすべてのサーバーを表示できます。

f. [OK] をクリックします。

注意

必要に応じて、[アプリケーション] と [Web サイト] の SPN を設定します。 アプリケーション プール ID が設定されている場合にアプリケーションにアクセスするには。 FQDN 名を使用して IIS アプリケーションにアクセスするには、Real Server コマンド プロンプトにアクセスし、必要なパラメーターを指定して SetSpn を入力します。 たとえば、Setspn –S HTTP/sescoindc.sunehes.co.in suneshes\kdcuser のようにします。

Kemp LoadMaster Microsoft Entra integration の KCD (Kerberos 委任アカウント)

Kemp LoadMaster Microsoft Entra integration の Web コンソール > [Virtual Services] (仮想サービス) > [Manage SSO] (SSO の管理) に移動します。

![[Manage SSO]\(SSO の管理\) の [Manage Domain]\(ドメインの管理\) ページを示すスクリーンショット。](media/kemp-tutorial/kemp-12.png)

a. [Server Side Single Sign On Configurations](サーバー側のシングル サインオンの構成) に移動します。

b. [Add new Server-Side Configuration](新しいサーバー側構成の追加) に名前を入力し、[Add](追加) をクリックします。

c. [Authentication Protocol](認証プロトコル) で [Kerberos Constrained Delegation](Kerberos の制約付き委任) を選択します。

d. [Kerberos Realm](Kerberos 領域) にドメイン名を入力します。

e. [Set Kerberos realm](Kerberos 領域の設定) をクリックします。

f. [Kerberos Key Distribution Center](Kerberos キー配布センター) にドメイン コントローラーの IP アドレスを入力します。

g. [Set Kerberos KDC](Kerberos KDC の設定) をクリックします。

h. [Kerberos Trusted User Name](Kerberos の信頼されたユーザー名)に KCD ユーザー名を入力します。

i. [Set KDC trusted user name](KDC の信頼されたユーザー名の設定) をクリックします。

j. [Kerberos Trusted User Password](Kerberos の信頼されたユーザー パスワード) にパスワードを入力します。

k. [Set KCD trusted user password](KCD の信頼されたユーザー パスワードの設定) をクリックします。

Kemp LoadMaster Microsoft Entra integration の ESP

[Virtual Services](仮想サービス) > [View/Modify Services](サービスの表示と変更) に移動します。

a. [Virtual Services](仮想サービス) の [Nick Name](ニックネーム) の [Modify](変更) をクリックします。

b. [ESP Options](ESP オプション) をクリックします。

c. [Server Authentication Mode](サーバー認証モード) で、[KCD] を選択します。

d. [Server-Side configuration](サーバー側の構成) で、以前に作成したサーバー側のプロファイルを選択します。

Kemp LoadMaster Microsoft Entra integration のテスト ユーザーを作成する

このセクションでは、Kemp LoadMaster Microsoft Entra integration で B.Simon というユーザーを作成します。 Kemp LoadMaster Microsoft Entra integration クライアント サポート チームと連携して、Kemp LoadMaster Microsoft Entra integration プラットフォームにユーザーを追加します。 シングル サインオンを使用する前に、ユーザーを作成し、有効化する必要があります。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

[Test this application] (このアプリケーションをテストする) をクリックすると、SSO を設定した Kemp LoadMaster Microsoft Entra integration に自動的にサインインします。

Microsoft マイ アプリを使用することができます。 マイ アプリで [Kemp LoadMaster Microsoft Entra integration] タイルをクリックすると、SSO を設定した Kemp LoadMaster Microsoft Entra integration に自動的にサインインします。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

Kemp LoadMaster Microsoft Entra integration を構成したらセッション制御を適用でき、組織の機密データの流出と侵入がリアルタイムで保護されます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。