チュートリアル: iLMS を Microsoft Entra ID と統合する

このチュートリアルでは、iLMS を Microsoft Entra ID と統合する方法について説明します。 iLMS を Microsoft Entra ID と統合すると、以下が可能となります。

- 誰が iLMS にアクセスできるかを Microsoft Entra ID で制御します。

- ユーザーが自分の Microsoft Entra アカウントを使用して iLMS に自動的にサインインできるようにします。

- 1 つの場所でアカウントを管理します。

前提条件

開始するには、次が必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- iLMS でのシングル サインオン (SSO) が有効なサブスクリプション。

シナリオの説明

このチュートリアルでは、テスト環境で Microsoft Entra の SSO を構成してテストします。

- iLMS では、SP Initiated SSO と IDP Initiated SSO がサポートされます。

注意

このアプリケーションの識別子は固定文字列値であるため、1 つのテナントで構成できるインスタンスは 1 つだけです。

ギャラリーからの iLMS の追加

Microsoft Entra ID への iLMS の統合を構成するには、iLMS をギャラリーからマネージド SaaS アプリの一覧に追加する必要があります。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[新しいアプリケーション] に移動します。

- [ギャラリーから追加する] セクションで、検索ボックスに「iLMS」と入力します。

- 結果のパネルから [iLMS] を選択し、アプリを追加します。 お使いのテナントにアプリが追加されるのを数秒待機します。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、SSO の構成に加えて、テナントへのアプリケーションの追加、アプリへのユーザーとグループの追加、ロールの割り当てを行うことができます。 Microsoft 365 ウィザードの詳細をご覧ください。

iLMS の Microsoft Entra SSO を構成してテストする

B.Simon というテスト ユーザーを使用して、iLMS での Microsoft Entra SSO を構成してテストします。 SSO が機能するためには、Microsoft Entra ユーザーと iLMS の関連ユーザーとの間にリンク関係を確立する必要があります。

iLMS で Microsoft Entra SSO を構成してテストするには、以下の手順を実行します。

- Microsoft Entra SSO の構成 - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra のテスト ユーザーの作成 - B.Simon を使用して Microsoft Entra シングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- iLMS SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- iLMS のテスト ユーザーの作成 - ユーザーの Microsoft Entra 表現にリンクされる B.Simon の対応物を iLMS で作成します。

- SSO のテスト - 構成が機能するかどうかを確認します。

Microsoft Entra SSO の構成

次の手順に従って Microsoft Entra SSO を有効にします。

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[iLMS] アプリケーション統合ページの順に移動し、[管理] セクションを見つけ、[シングル サインオン] を選びます。

[シングル サインオン方式の選択] ページで、 [SAML] を選択します。

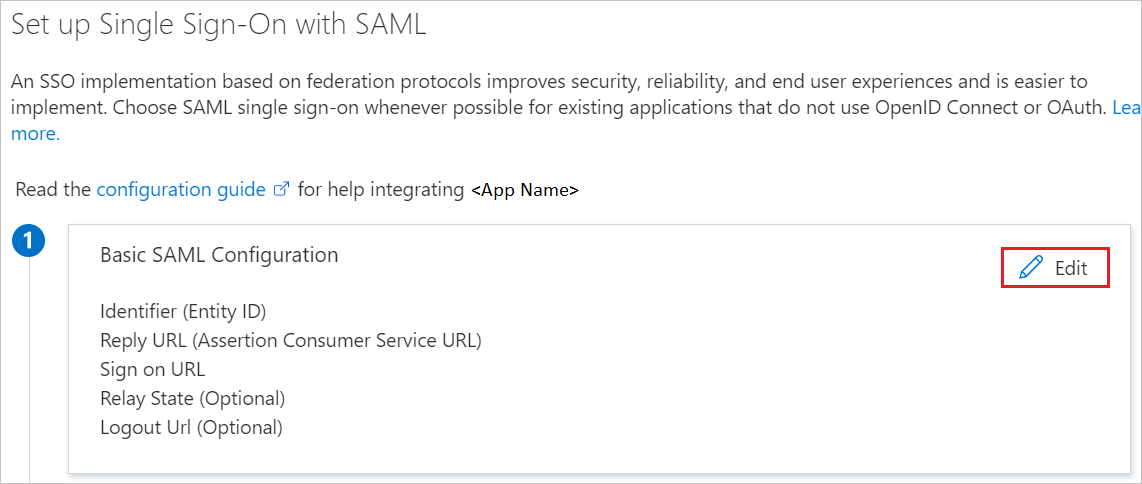

[SAML によるシングル サインオンのセットアップ] ページで、 [基本的な SAML 構成] の鉛筆アイコンをクリックして設定を編集します。

[基本的な SAML 構成] ページで、アプリケーションを IDP Initiated モードで構成する場合は、次の手順を行います。

a. [識別子] ボックスに、iLMS 管理ポータルで [SAML settings](SAML 設定) の [Service Provider](サービス プロバイダー) セクションからコピーした [Identifier](識別子) の値を貼り付けます。

b. [応答 URL] ボックスに、iLMS 管理ポータルで [SAML settings](SAML 設定) の [Service Provider](サービス プロバイダー) セクションからコピーした次の形式の [Endpoint (URL)](エンドポイント (URL)) の値を貼り付けます

https://www.inspiredlms.com/Login/<INSTANCE_NAME>/consumer.aspx。アプリケーションを SP 開始モードで構成する場合は、 [追加の URL を設定します] をクリックして次の手順を実行します。

[サインオン URL] ボックスに、iLMS 管理ポータルで [SAML settings](SAML 設定) の [Service Provider](サービス プロバイダー) セクションからコピーした次の形式の [Endpoint (URL)](エンドポイント (URL)) の値を貼り付けます

https://www.inspiredlms.com/Login/<INSTANCE_NAME>/consumer.aspx。iLMS アプリケーションは、JIT プロビジョニングを有効にするために特定の形式の SAML アサーションを使用するため、カスタム属性のマッピングを SAML トークン属性の構成に追加する必要があります。 次のスクリーンショットには、既定の属性一覧が示されています。 [編集] アイコンをクリックして、[ユーザー属性] ダイアログを開きます。

注意

これらの属性をマップするには、iLMS で [Create Un-recognized User Account (未認識のユーザー アカウントの作成)] を有効にする必要があります。 属性の構成を理解するには、こちらの手順に従ってください。

その他に、iLMS アプリケーションでは、いくつかの属性が SAML 応答で返されることが想定されています。 [ユーザー属性] ダイアログの [ユーザー要求] セクションで、以下の手順を実行して、以下の表のように SAML トークン属性を追加します。

名前 ソース属性 division user.department region user.state department user.jobtitle a. [新しい要求の追加] をクリックして [ユーザー要求の管理] ダイアログを開きます。

b. [名前] ボックスに、その行に対して表示される属性名を入力します。

c. [名前空間] は空白のままにします。

d. [ソース] として [属性] を選択します。

e. [ソース属性] の一覧から、その行に表示される属性値を入力します。

f. [OK] をクリックします。

g. [保存] をクリックします。

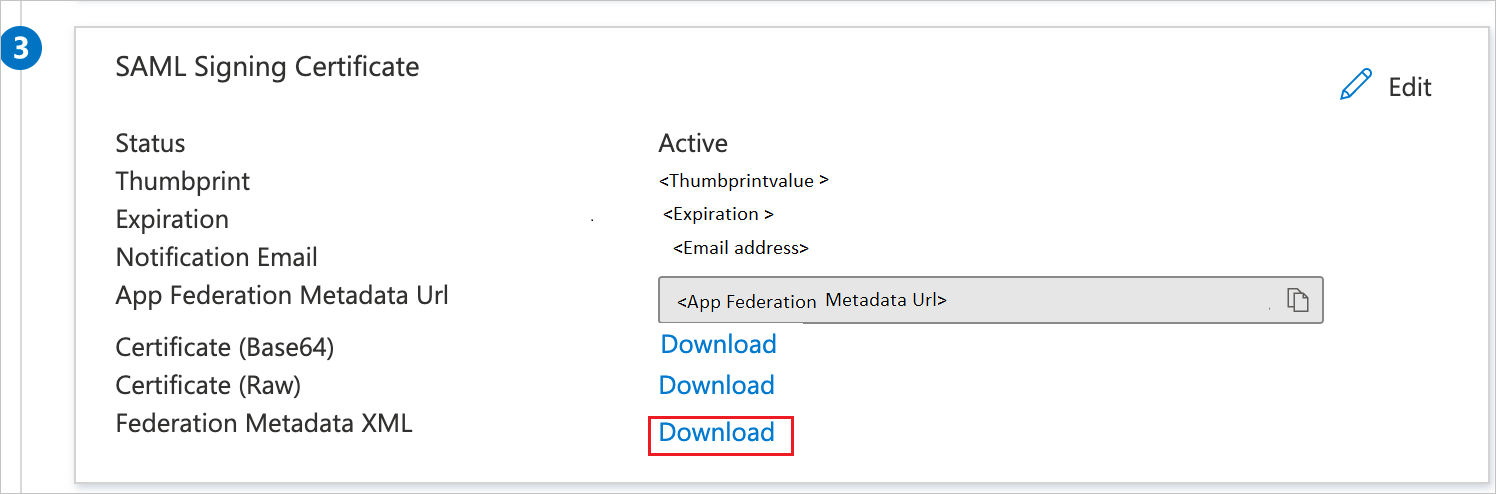

[SAML でシングル サインオンをセットアップします] ページの [SAML 署名証明書] セクションで、 [ダウンロード] をクリックして、要件のとおりに指定したオプションからフェデレーション メタデータ XML をダウンロードして、お使いのコンピューターに保存します。

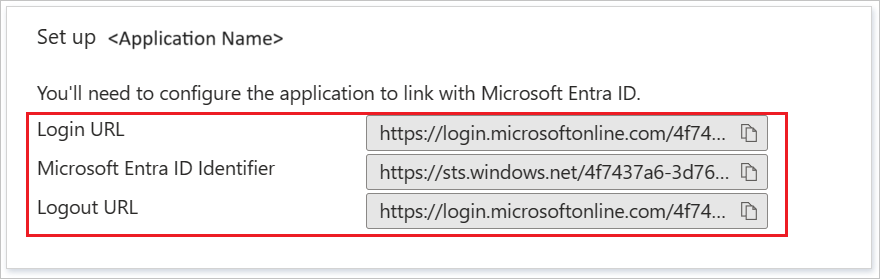

[iLMS のセットアップ] セクションで、要件に従って適切な URL をコピーします。

Microsoft Entra テスト ユーザーを作成する

このセクションでは、Britta Simon というテスト ユーザーを作成します。

- Microsoft Entra 管理センターにユーザー管理者以上でサインインしてください。

- [ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

- 画面の上部で [新しいユーザー]>[新しいユーザーの作成] を選択します。

- [ユーザー] プロパティで、以下の手順を実行します。

- "表示名" フィールドに「

B.Simon」と入力します。 - [ユーザー プリンシパル名] フィールドに「username@companydomain.extension」と入力します。 たとえば、「

B.Simon@contoso.com」のように入力します。 - [パスワードを表示] チェック ボックスをオンにし、 [パスワード] ボックスに表示された値を書き留めます。

- [Review + create](レビュー + 作成) を選択します。

- "表示名" フィールドに「

- [作成] を選択します。

Microsoft Entra テスト ユーザーを割り当てる

このセクションでは、B.Simon に iLMS へのアクセスを許可することで、このユーザーがシングル サインオンを使用できるようにします。

- クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

- [ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[iLMS] の順に移動します

- アプリの概要ページで、[ユーザーとグループ] を選択します。

- [ユーザーまたはグループの追加] を選択し、 [割り当ての追加] ダイアログで [ユーザーとグループ] を選択します。

- [ユーザーとグループ] ダイアログの [ユーザー] の一覧から [B.Simon] を選択し、画面の下部にある [選択] ボタンをクリックします。

- ユーザーにロールが割り当てられることが想定される場合は、 [ロールの選択] ドロップダウンからそれを選択できます。 このアプリに対してロールが設定されていない場合は、[既定のアクセス] ロールが選択されていることを確認します。

- [割り当ての追加] ダイアログで、 [割り当て] をクリックします。

iLMS の SSO の構成

別の Web ブラウザー ウィンドウで、iLMS 管理者ポータルに管理者としてサインインします。

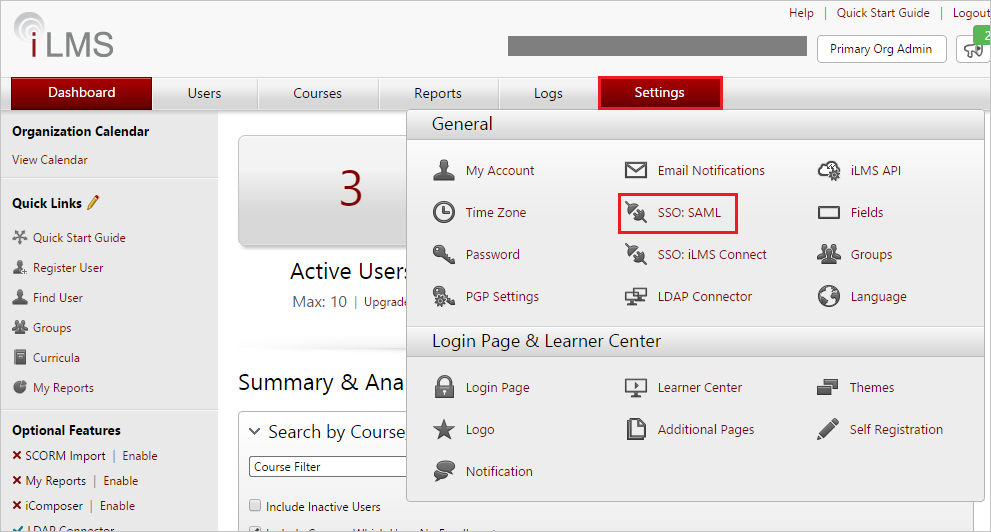

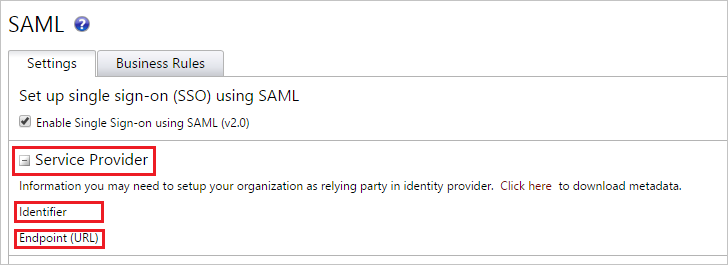

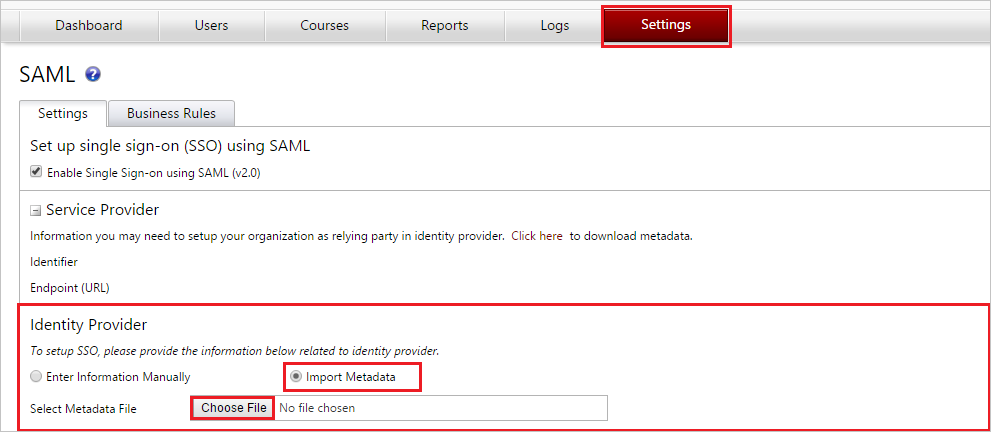

[Settings (設定)] タブの [SSO:SAML] をクリックして SAML 設定を開き、次の手順を実行します。

[Service Provider (サービス プロバイダー)] セクションを展開し、 [Identifier (識別子)] と [Endpoint (URL) (エンドポイント (URL))] の値をコピーします。

[Identity Provider (ID プロバイダー)] セクションで、 [Import Metadata (メタデータのインポート)] をクリックします。

[SAML 署名証明書] セクションからダウンロードしたフェデレーション メタデータ ファイルを選びます。

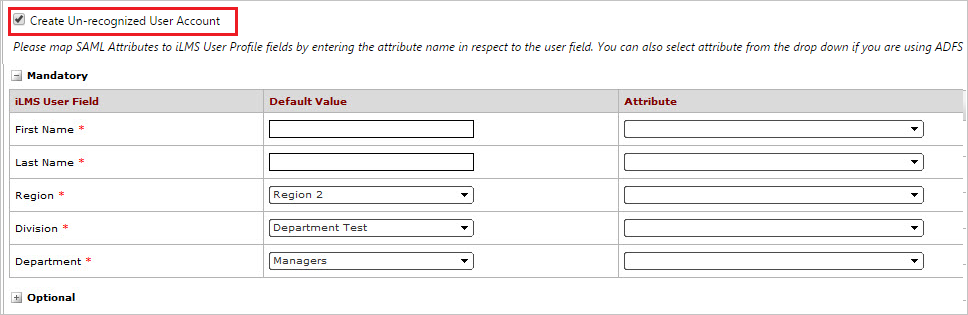

JIT プロビジョニングを有効にして未認識のユーザーの iLMS アカウントを作成する場合は、次の手順に従います。

a. [Create Un-recognized User Account (未認識のユーザー アカウントの作成)] をクリックします。

b. Microsoft Entra ID の属性を ILMS の属性とマップします。 属性欄に、属性名または既定値を指定します。

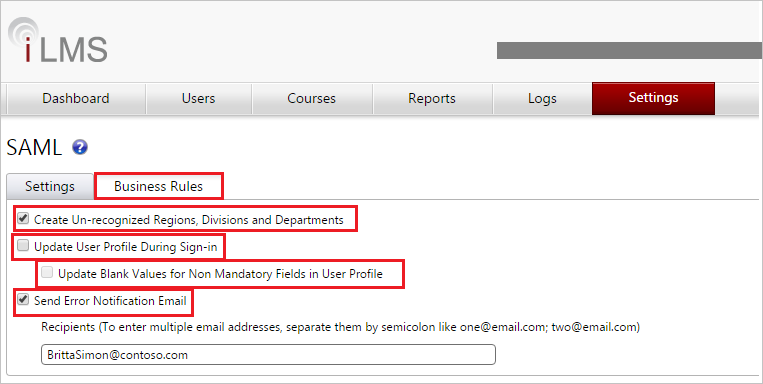

c. [Business Rules (ビジネス ルール)] タブに移動し、次の手順を実行します。

d. シングル サインオンの時点で存在していないリージョン、事業部、および部署を作成するには、 [Create Un-recognized Regions, Divisions and Departments (未認識のリージョン、事業部、および部署)] をオンにします。

e. シングル サインオンのたびにユーザー プロファイルが更新されるように指定するには、 [Update User Profile During Sign-in (サインイン中にユーザー プロファイルを更新する)] をオンにします。

f. [Update Blank Values for Non Mandatory Fields in User Profile](ユーザー プロファイルの必須フィールド以外の空白の値を更新する) オプションをオンにした場合、サインイン時に空白であるオプションのプロファイル フィールドによって、ユーザーの iLMS プロファイルのオプションのフィールドが空白の値を含むように更新されます。

g. エラー通知メールを受信する場合は、 [Send Error Notification Email (エラー通知メールを送信する)] をオンにし、ユーザーのメール アドレスを入力します。

[Save (保存)] ボタンをクリックして、設定を保存します。

iLMS のテスト ユーザーの作成

アプリケーションでは、ジャストインタイムのユーザー プロビジョニングがサポートされ、認証後にユーザーがアプリケーションに自動的に作成されます。 iLMS 管理ポータルの SAML 構成設定で [Create Un-recognized User Account (未認識のユーザー アカウントの作成)] チェックボックスをオンにした場合は、JIT が機能します。

ユーザーを手動で作成する必要がある場合は、以下の手順に従います。

iLMS 企業サイトに管理者としてサインインします。

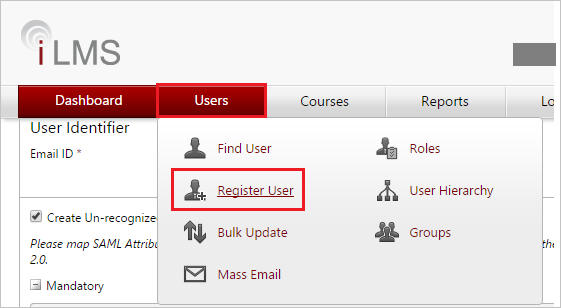

[Users](ユーザー) タブの [Register User](ユーザーの登録) をクリックして [Register User](ユーザーの登録) ページを開きます。

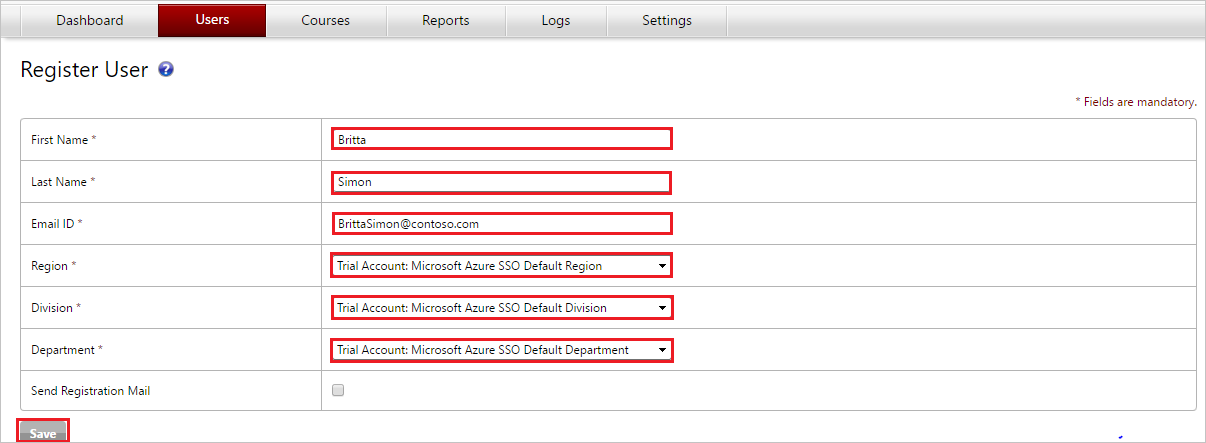

[Register User](ユーザーの登録) ページで次の手順を実行します。

a. [First Name] ボックスに、ユーザーの名を入力します (この例では Britta)。

b. [Last Name] ボックスに、ユーザーの姓を入力します (この例では Simon)。

c. [Email ID](電子メール ID) ボックスに、ユーザーの電子メール アドレスを BrittaSimon@contoso.com のように入力します。

d. [Region (リージョン)] ボックスの一覧からリージョンの値を選択します。

e. [Division (事業部)] ボックスの一覧からリージョンの値を選択します。

f. [Department (部署)] ボックスの一覧から部署の値を選択します。

g. [保存] をクリックします。

注意

[Send welcome email (ようこそメールの送信)] チェックボックスをオンにすることで、ユーザーに登録メールを送信できます。

SSO のテスト

このセクションでは、次のオプションを使用して Microsoft Entra のシングル サインオン構成をテストします。

SP Initiated:

[このアプリケーションをテストします] をクリックすると、ログイン フローを開始できる iLMS のサインオン URL にリダイレクトされます。

iLMS のサインオン URL に直接移動し、そこからログイン フローを開始します。

IDP Initiated:

- [このアプリケーションをテストします] をクリックすると、SSO を設定した iLMS に自動的にサインインされます。

また、Microsoft マイ アプリを使用して、任意のモードでアプリケーションをテストすることもできます。 マイ アプリで [iLMS] タイルをクリックすると、SP モードで構成されている場合は、ログイン フローを開始するためのアプリケーション サインオン ページにリダイレクトされます。IDP モードで構成されている場合は、SSO を設定した iLMS に自動的にサインインされます。 マイ アプリの詳細については、マイ アプリの概要に関するページを参照してください。

次のステップ

iLMS を構成したら、組織の機密データを流出と侵入からリアルタイムで保護するセッション制御を適用できます。 セッション制御は、条件付きアクセスを拡張したものです。 Microsoft Defender for Cloud Apps でセッション制御を強制する方法をご覧ください。