自動ユーザー プロビジョニング用に BullseyeTDP を構成する

このチュートリアルでは、自動ユーザー プロビジョニングを構成するために BullseyeTDP と Microsoft Entra ID の両方で実行する必要がある手順について説明します。 構成すると、Microsoft Entra ID は、Microsoft Entra プロビジョニング サービスを使用して、BullseyeTDP にユーザーとグループを自動的に準備および準備解除します。 このサービスの機能、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra IDを使用して SaaS アプリケーションへのユーザー プロビジョニングとプロビジョニング解除を自動化する」を参照してください。

サポートされている機能

- BullseyeTDP でユーザーを作成します。

- アクセスが不要になった場合は、BullseyeTDP のユーザーを削除します。

- Microsoft Entra ID と BullseyeTDP の間でユーザー属性の同期を維持します。

- BullseyeTDP にシングルサインオンします。

前提 条件

このチュートリアルで説明するシナリオでは、次の前提条件が既にあることを前提としています。

- Microsoft Entra テナント をします。

- 次のいずれかのロール: アプリケーション管理者、クラウドアプリケーション管理者、または アプリケーション所有者。

- テナント URL とシークレット トークン。

手順 1: プロビジョニングの展開を計画する

- プロビジョニング サービスの のしくみについて説明します。

- のプロビジョニングのために、誰がのスコープに入るのかを決定します。

- どのデータをマップとして Microsoft Entra ID と BullseyeTDPの間で決定します。

手順 2: Microsoft Entra ID を使用したプロビジョニングをサポートするように BullseyeTDP を構成する

SCIM トークン 取得するには、BullseyeTDP サポート にお問い合わせください。

手順 3: Microsoft Entra アプリケーション ギャラリーから BullseyeTDP を追加する

Microsoft Entra アプリケーション ギャラリーから BullseyeTDP を追加して、BullseyeTDP へのプロビジョニングの管理を開始します。 SSO 用に BullseyeTDP を以前に設定している場合は、同じアプリケーションを使用できます。 ただし、最初に統合をテストするときは、別のアプリを作成することをお勧めします。 ギャラリー からアプリケーションを追加する方法の詳細については、を参照してください。

手順 4: プロビジョニングの対象となるユーザーを定義する

Microsoft Entra プロビジョニング サービスを使用すると、アプリケーションへの割り当てに基づいて、またはユーザー/グループの属性に基づいて、プロビジョニングされるユーザーのスコープを設定できます。 割り当てに基づいてアプリにプロビジョニングされるユーザーのスコープを設定する場合は、次の 手順 を使用して、ユーザーとグループをアプリケーションに割り当てることができます。 ユーザーまたはグループの属性のみに基づいてプロビジョニングされるユーザーのスコープを設定する場合は、ここで説明されているようにスコープ フィルターを使用できます。

小規模から始めます。 すべてのユーザーとグループにロールアウトする前に、少数のユーザーとグループでテストします。 プロビジョニングのスコープが割り当てられたユーザーとグループに設定されている場合は、1 つまたは 2 つのユーザーまたはグループをアプリに割り当てることで、これを制御できます。 スコープがすべてのユーザーとグループに設定されている場合は、属性ベースのスコープ フィルターを指定できます。

追加のロールが必要な場合は、アプリケーション マニフェスト を更新して新しいロールを追加。

手順 5: BullseyeTDP への自動ユーザー プロビジョニングを構成する

このセクションでは、Microsoft Entra ID のユーザーまたはグループの割り当てに基づいて BullseyeTDP でユーザーやグループを作成、更新、無効化するように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

Microsoft Entra ID で BullseyeTDP の自動ユーザー プロビジョニングを構成するには:

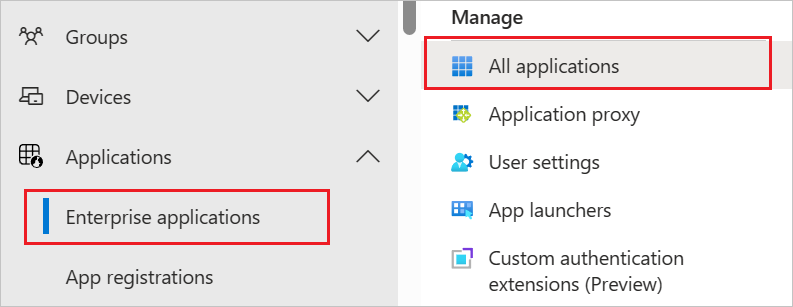

少なくとも クラウド アプリケーション管理者として、Microsoft Entra 管理センター にサインインします。

ID>アプリケーション>エンタープライズ アプリケーション を参照します。

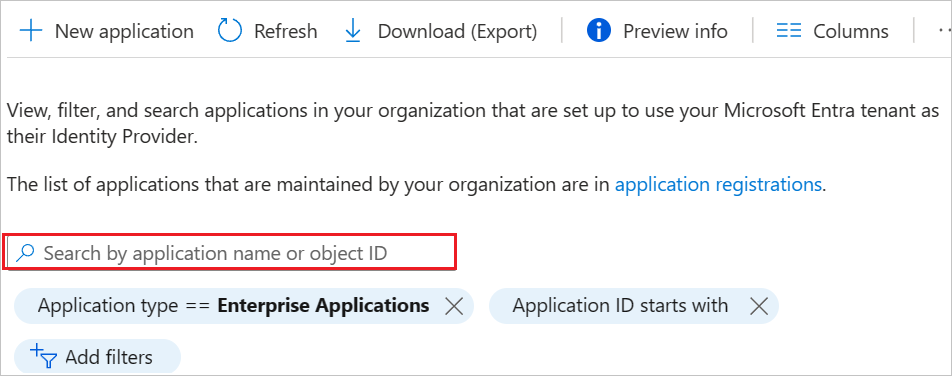

アプリケーションの一覧で BullseyeTDPを選択します。

アプリケーションの一覧内のBullseyeTDPリンク

[プロビジョニング] タブを選択します。

![[プロビジョニング] タブの](common/provisioning.png)

[プロビジョニング モード] を [自動] に設定します。

![[プロビジョニング] タブの自動](common/provisioning-automatic.png)

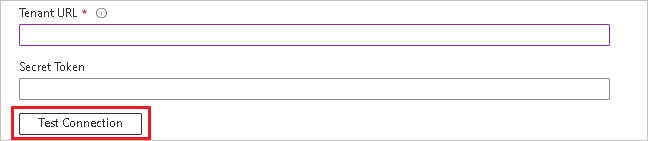

[管理者資格情報] セクションで、BullseyeTDP テナント URL を

https://scim.bullseyeengagement.com/scimおよび対応するシークレット トークンとして入力します。 接続テスト をクリックして、Microsoft Entra ID が BullseyeTDP に接続できることを確認します。 接続に失敗した場合は、BullseyeTDP アカウントに管理者アクセス許可があることを確認してから、もう一度やり直してください。

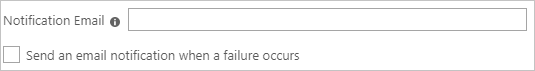

[通知メール] フィールドに、プロビジョニング エラー通知を受信するユーザーまたはグループの電子メール アドレスを入力し、[エラーが発生したときに電子メール通知を送信する ] チェック ボックス オンにします。

[保存]を選択します。

[マッピング] セクションで、[Microsoft Entra ユーザーを BullseyeTDP に同期する] を選択します。

属性マッピングの セクションで、Microsoft Entra ID から BullseyeTDP に同期されるユーザー属性を確認します。 照合 プロパティとして選択されている属性は、更新操作で BullseyeTDP のユーザー アカウントとの照合に使用されます。 一致するターゲット属性 を変更する場合は、BullseyeTDP API がその属性に基づくユーザーのフィルター処理をサポートしていることを確認する必要があります。 [ 保存] ボタンを選択して、変更をコミットします。

属性 種類 フィルター処理でサポートされます BullseyeTDP によって必要とされる userName 糸 ✓ ✓ externalId 糸 ✓ ✓ ユーザー種類 糸 ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager 参考 アクティブ ブーリアン タイトル 糸 ✓ emails[type eq "work"].value 糸 ✓ name.givenName 糸 ✓ name.familyName 糸 ✓ addresses[type eq "work"].locality 糸 ✓ phoneNumbers[type eq "work"].value 糸 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber 糸 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department 糸 ✓ スコープ フィルターを構成するには、スコープ フィルターのチュートリアルで提供されている次の手順を参照してください。

BullseyeTDP に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションの [プロビジョニング状態] を [オン] に変更します。

で切り替えられます

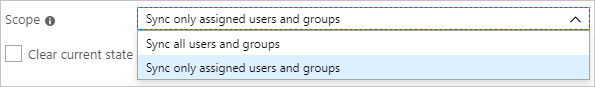

で切り替えられます[設定] セクションの [スコープ] で目的の値 選択して、BullseyeTDP にプロビジョニングするユーザーやグループを定義します。

プロビジョニングの準備ができたら、[保存]をクリックします。

この操作により、[の設定] セクションの スコープ で定義されているすべてのユーザーとグループの初期同期サイクルが開始されます。 最初のサイクルは、Microsoft Entra プロビジョニング サービスが実行されている限り、約 40 分ごとに発生する後続のサイクルよりも実行に時間がかかります。

手順 6: デプロイを監視する

プロビジョニングを構成したら、次のリソースを使用してデプロイを監視します。

- プロビジョニング ログ を使用して、正常にプロビジョニングされたユーザーまたは失敗したユーザーを特定します

- 進行状況バーの を確認して、プロビジョニング サイクルの状態と完了までの近さを確認します

- プロビジョニング構成が異常な状態にあると思われる場合、アプリケーションは検疫に入ります。 検疫状態の詳細については、を参照してください。

その他のリソース

次の手順

- ログを確認し、プロビジョニング アクティビティの に関するレポートを取得する方法について説明します