チュートリアル: 自動ユーザー プロビジョニングに対応するように Akamai Enterprise Application Access を構成する

このチュートリアルでは、自動ユーザー プロビジョニングを構成するために Akamai Enterprise Application Access と Microsoft Entra ID の両方で行う必要がある手順について説明します。 構成すると、Microsoft Entra ID で、Microsoft Entra プロビジョニング サービスを使用して、Akamai Enterprise Application Access に対するユーザーとグループのプロビジョニングおよびプロビジョニング解除が自動的に行われます。 このサービスが実行する内容、しくみ、よく寄せられる質問の重要な詳細については、「Microsoft Entra ID による SaaS アプリへのユーザー プロビジョニングとプロビジョニング解除の自動化」を参照してください。

サポートされる機能

- Akamai Enterprise Application Access でユーザーを作成します。

- アクセスが不要になったら、Akamai Enterprise Application Access でユーザーを削除します。

- Microsoft Entra ID と Akamai Enterprise Application Access との間でユーザー属性の同期を維持する。

- Akamai Enterprise Application Access でグループとグループ メンバーシップをプロビジョニングする

- Akamai Enterprise Application Access へのシングル サインオン (推奨)。

前提条件

このチュートリアルで説明するシナリオでは、次の前提条件目があることを前提としています。

- Microsoft Entra テナント

- プロビジョニングを構成するためのアクセス許可を持つ Microsoft Entra ID のユーザー アカウント (アプリケーション管理者、クラウド アプリケーション管理者、アプリケーション所有者など)。

- Akamai Enterprise Application Access の管理者アカウント。

手順 1:プロビジョニングのデプロイを計画する

- プロビジョニング サービスのしくみを確認します。

- プロビジョニングの対象となるユーザーを決定します。

- Microsoft Entra ID と Akamai Enterprise Application Access との間でマップするデータを決定します。

手順 2: Microsoft Entra ID を使用したプロビジョニングをサポートするように Akamai Enterprise Application Access を構成する

Akamai Enterprise Center で Azure 型の SCIM ディレクトリを構成し、SCIM ベース URL とプロビジョニング キーを保存します。

Akamai Enterprise Center にサインインします。

メニューで、[アプリケーション アクセス] > [ID とユーザー] > [ディレクトリ] に移動します。

[Add New Directory] (新しいディレクトリの追加) (+) を選択します。

ディレクトリの名前と説明を入力します。

[Directory Type] (ディレクトリの種類) で [SCIM] を選択し、[SCIM Schema] (SCIM スキーマ) で [Azure] を選択します。

[Add New Directory] (新しいディレクトリの追加) を選択します。

新しいディレクトリの [Settings] (設定)>[General] (全般) を開き、[SCIM base URL] (SCIM ベース URL) をコピーします。 手順 4 の Azure SCIM プロビジョニング用に保存します。

[Settings] (設定)>[General] (全般) で、[Create Provisioning Key] (プロビジョニング キーの作成) を選択します。

キーの名前と説明を入力します。

クリップボードへのコピー アイコンをクリックしてプロビジョニング キーをコピーします。 手順 5 の Azure SCIM プロビジョニング用に保存します。

[Login preference Attributes] (ログイン設定属性) で、[User principal name] (ユーザー プリンシパル名) (既定値) または [Email] (メールアドレス) を選択して、ユーザーがログインする方法を選択します。

[保存] を選択します。

新しい SCIM ディレクトリが [ID とユーザー]>[ィレクトリ] のディレクトリ一覧に表示されます。

手順 3: Microsoft Entra アプリケーション ギャラリーから Akamai Enterprise Application Access を追加する

Microsoft Entra アプリケーション ギャラリーから Akamai Enterprise Application Access を追加して、Akamai Enterprise Application Access へのプロビジョニングの管理を開始します。 SSO のために Akamai Enterprise Application Access を前に設定している場合は、その同じアプリケーションを使用できます。 ただし、統合を初めてテストするときは、別のアプリを作成することをお勧めします。 ギャラリーからアプリケーションを追加する方法の詳細については、こちらを参照してください。

手順 4:プロビジョニングの対象となるユーザーを定義する

Microsoft Entra プロビジョニング サービスを使うと、アプリケーションへの割り当てや、ユーザーやグループの属性に基づいて、プロビジョニングされるユーザーのスコープを設定できます。 割り当てに基づいてアプリにプロビジョニングされるユーザーのスコープを設定する場合、以下の手順を使用して、ユーザーとグループをアプリケーションに割り当てることができます。 ユーザーまたはグループの属性のみに基づいてプロビジョニングされるユーザーのスコープを設定する場合、こちらで説明されているスコープ フィルターを使用できます。

小さいところから始めましょう。 全員にロールアウトする前に、少数のユーザーとグループでテストします。 プロビジョニングのスコープが割り当て済みユーザーとグループに設定される場合、これを制御するには、1 つまたは 2 つのユーザーまたはグループをアプリに割り当てます。 スコープがすべてのユーザーとグループに設定されている場合は、属性ベースのスコープ フィルターを指定できます。

追加のロールが必要な場合は、アプリケーション マニフェストを更新して新しいロールを追加できます。

手順 5: Akamai Enterprise Application Access への自動ユーザー プロビジョニングを構成する

このセクションでは、Microsoft Entra ID でのユーザーやグループ割り当てに基づいて、TestApp でユーザーやグループが作成、更新、無効化されるように Microsoft Entra プロビジョニング サービスを構成する手順について説明します。

Microsoft Entra ID で Akamai Enterprise Application Access に対する自動ユーザー プロビジョニングを構成するには:

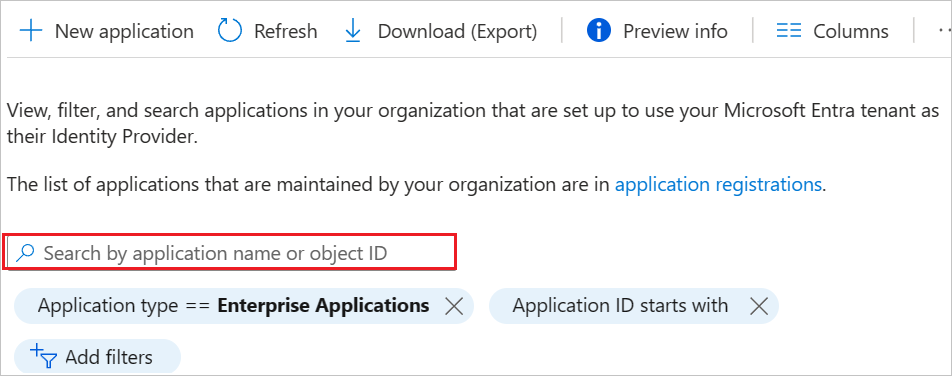

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します

![[エンタープライズ アプリケーション] ブレードのスクリーンショット。](common/enterprise-applications.png)

アプリケーションの一覧で [Akamai Enterprise Application Access] を選択します。

[プロビジョニング] タブを選択します。

![[プロビジョニング] タブのスクリーンショット。](common/provisioning.png)

[プロビジョニング モード] を [自動] に設定します。

![[プロビジョニング] タブの [自動] のスクリーンショット。](common/provisioning-automatic.png)

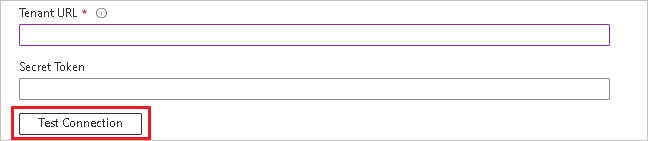

[管理者資格情報] セクションで、Akamai Enterprise Application Access のテナントの URL とシークレット トークンを入力します。 [接続テスト] をクリックして、Microsoft Entra ID が Akamai Enterprise Application Access に接続できることを確かめます。 接続できない場合は、使用中の Akamai Enterprise Application Access アカウントに管理者アクセス許可があることを確認してからもう一度試します。

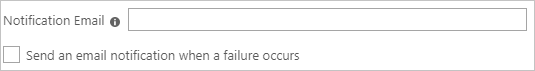

[通知用メール] フィールドに、プロビジョニングのエラー通知を受け取るユーザーまたはグループの電子メール アドレスを入力して、 [エラーが発生したときにメール通知を送信します] チェック ボックスをオンにします。

[保存] を選択します。

[マッピング] セクションの [Microsoft Entra ユーザーを Akamai Enterprise Application Access に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Akamai Enterprise Application Access に同期されるユーザー属性を確認します。 [照合] プロパティとして選択されている属性は、更新操作で Akamai Enterprise Application Access のユーザー アカウントとの照合に使用されます。 照合する対象の属性を変更する場合は、その属性に基づいたユーザーのフィルター処理が Akamai Enterprise Application Access API でサポートされていることを確認する必要があります。 [保存] ボタンをクリックして変更をコミットします。

属性 Type フィルター処理のサポート Akamai Enterprise Application Access で必須 userName String ✓ ✓ active Boolean displayName String emails[type eq "work"].value String ✓ name.givenName String name.familyName String phoneNumbers[type eq "mobile"].value String externalId String [マッピング] セクションの [Microsoft Entra グループを Akamai Enterprise Application Access に同期する] を選択します。

[属性マッピング] セクションで、Microsoft Entra ID から Akamai Enterprise Application Access に同期されるグループ属性を確認します。 [照合] プロパティとして選択されている属性は、更新操作で Akamai Enterprise Application Access のグループとの照合に使用されます。 [保存] ボタンをクリックして変更をコミットします。

属性 Type フィルター処理のサポート Akamai Enterprise Application Access で必須 displayName String ✓ ✓ externalId String members リファレンス スコープ フィルターを構成するには、スコープ フィルターのチュートリアルの次の手順を参照してください。

Akamai Enterprise Application Access に対して Microsoft Entra プロビジョニング サービスを有効にするには、[設定] セクションで [プロビジョニング状態] を [オン] に変更します。

![[プロビジョニング状態] トグルのスクリーンショット。](common/provisioning-toggle-on.png)

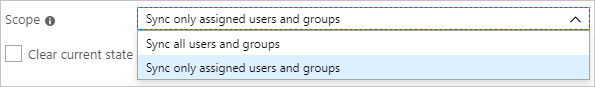

[設定] セクションの [スコープ] で目的の値を選択して、Akamai Enterprise Application Access にプロビジョニングするユーザーやグループを定義します。

プロビジョニングの準備ができたら、 [保存] をクリックします。

この操作により、 [設定] セクションの [スコープ] で定義したすべてのユーザーとグループの初期同期サイクルが開始されます。 初期サイクルは後続の同期よりも実行に時間がかかります。後続のサイクルは、Microsoft Entra のプロビジョニング サービスが実行されている限り約 40 分ごとに実行されます。

手順 6:デプロイを監視する

プロビジョニングを構成したら、次のリソースを使用してデプロイを監視します。

- プロビジョニング ログを使用して、正常にプロビジョニングされたユーザーと失敗したユーザーを特定します。

- 進行状況バーを確認して、プロビジョニング サイクルの状態と完了までの時間を確認します。

- プロビジョニング構成が異常な状態になったと考えられる場合、アプリケーションは検疫されます。 検疫状態の詳細については、こちらを参照してください。

その他のリソース

- エンタープライズ アプリのユーザー アカウント プロビジョニングの管理

- Microsoft Entra ID のアプリケーション アクセスとシングル サインオンとは

- Akamai Enterprise Application Access - はじめに

- EAA でのカスタム属性の構成