Log Analytics を使用して Microsoft Entra アクティビティ ログを分析する

Microsoft Entra アクティビティ ログを Azure Monitor ログに統合した後は、Log Analytics と Azure Monitor ログを活用して、お使いの環境についての分析情報を得ることができます。

自分の Microsoft Entra サインイン ログと、Microsoft Defender for Cloud が発行したセキュリティ ログを比較します。

Azure Application Insights からのアプリケーション パフォーマンス データを相関させることによって、アプリケーションのサインイン ページでのパフォーマンス ボトルネックのトラブルシューティングを行います。

Identity Protection の危険なユーザーとリスク検出ログを分析して、環境内の脅威を検出します。

この記事では、Log Analytics ワークスペースでの Microsoft Entra アクティビティ ログの分析について説明します。

前提条件

Log Analytics を使ってアクティビティ ログを分析するには、次のものが必要です。

- Microsoft Entra ID P1 または P2 ライセンスが関連付けられている動作中の Microsoft Entra テナント。

- Log Analytics ワークスペース および そのワークスペースへのアクセス

- Azure Monitor と Microsoft Entra ID の適切なロール

Log Analytics ワークスペース

Log Analytics ワークスペースを作成する必要があります。 Log Analytics ワークスペースへのアクセスを決定するいくつかの要因があります。 ワークスペース と データを送信するリソースに適したロールが必要です。

詳細については、「Log Analytics ワークスペースへのアクセスを管理する」を参照してください。

Azure Monitor ロール

Azure Monitor には、監視データを表示し、監視設定を編集するための 2 つの組み込みロール が用意されています。 Azure ロールベースのアクセス制御 (RBAC) には、同様のアクセス権を付与する 2 つの Log Analytics 組み込みロールも用意されています。

[表示]:

- Monitoring Reader

- Log Analytics 閲覧者

設定を表示および変更する:

- Monitoring Contributor

- Log Analytics 共同作成者

Azure Monitor の組み込みロールの詳細については、「Azure Monitor のロール、アクセス許可、セキュリティ」を参照してください。

Log Analytics ロールの詳細については、「Azure 組み込みロール」を参照してください

Microsoft Entra ロール

読み取り専用アクセスを使用すると、ブック内の Microsoft Entra ID ログ データの表示、Log Analytics からのデータのクエリ、または Microsoft Entra 管理センターでのログの読み取りを行うことができます。 更新アクセスにより、診断設定を作成および編集して、Microsoft Entra データを Log Analytics ワークスペースに送信する機能が追加されます。

[読み取り]:

- レポート閲覧者

- セキュリティ閲覧者

- グローバル閲覧者

更新:

- セキュリティ管理者

Microsoft Entra の組み込みロールの詳細については、「Microsoft Entra 組み込みロール」を参照してください。

Log Analytics にアクセスする

Microsoft Entra ID Log Analytics を表示するには、Microsoft Entra ID から Log Analytics ワークスペースへのアクティビティ ログ送信が既に動作している必要があります。 これを実現するプロセスについては、記事「Azure アクティビティ ログを Azure Monitor と統合する方法」を参照してください。

Microsoft Entra 管理センターにレポート閲覧者以上でサインインしてください。

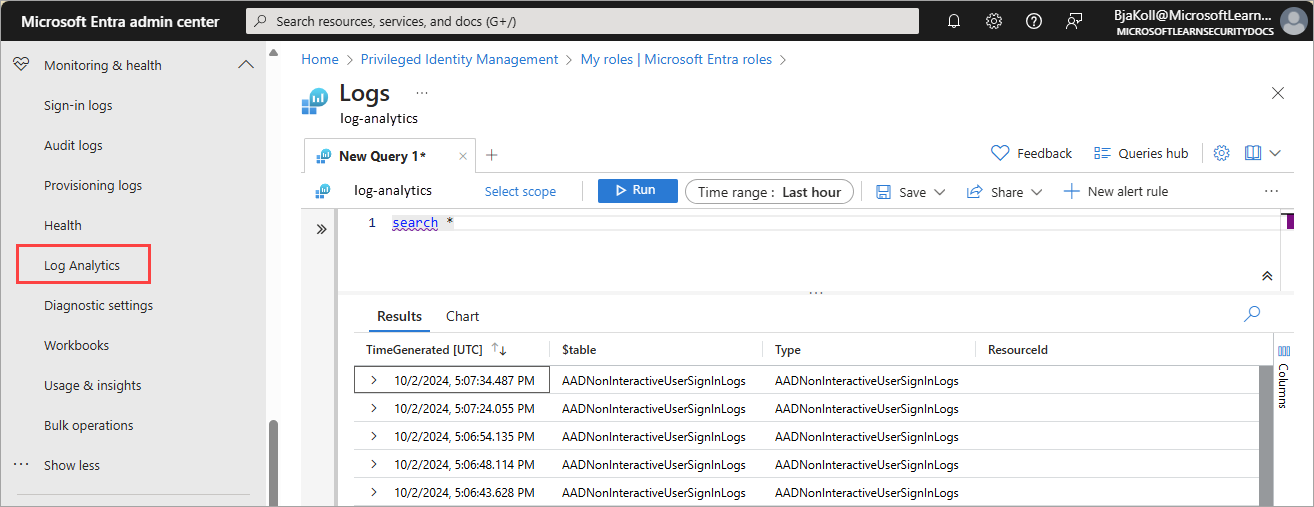

[ID]>[監視と正常性]>[Log Analytics] に移動します。 既定の検索クエリが実行されます。

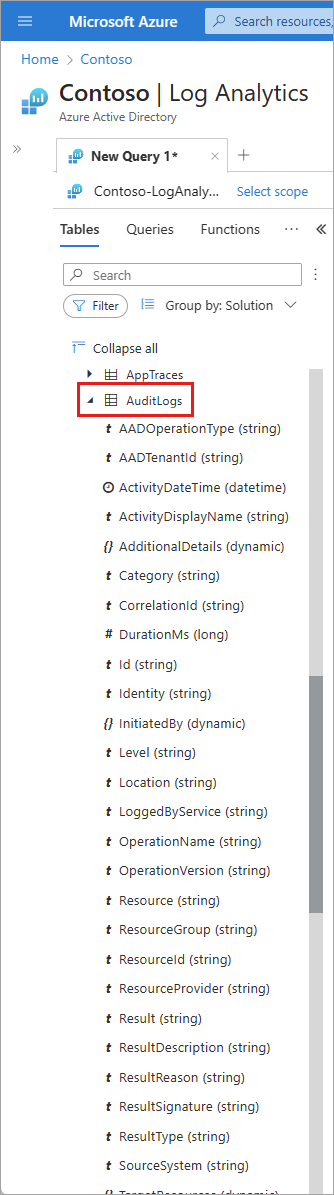

LogManagement カテゴリを展開して、ログ関連クエリの一覧を表示します。

クエリの名前を選択またはポイントすると、説明や、その他の有用な詳細情報が表示されます。

一覧からクエリの 1 つを展開表示し、スキーマを表示します。

アクティビティ ログのクエリを実行する

Log Analytics ワークスペースに配信されたアクティビティ ログに対しては、クエリを実行できます。 たとえば、前週にサインイン回数が多かった上位アプリケーションの一覧を取得するには、次のクエリを入力し、[実行] ボタンを選択します。

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

危険なサインイン イベントを見つけるには、次のクエリを使用します。

SigninLogs

| where RiskState contains "atRisk"

過去 1 週間にわたる最上位の監査イベントを取得するには、次のクエリを使用します。

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

1 日あたりのプロビジョニング イベントの数をアクション別に集計するには:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

100 個のプロビジョニング イベントとプロジェクト キー プロパティを取得する:

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100