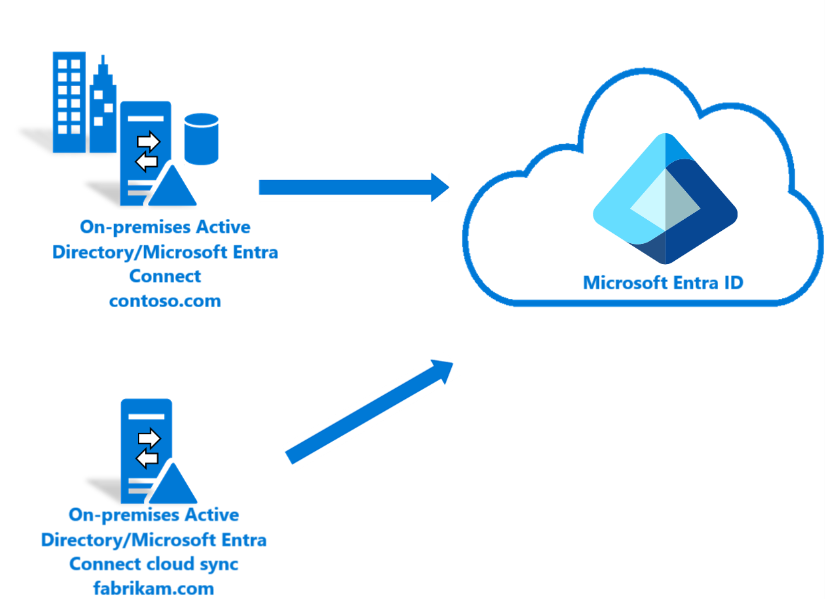

既存のフォレストと新しいフォレストを単一の Microsoft Entra テナントに統合する

このチュートリアルでは、既存のハイブリッド ID 環境にクラウド同期を追加する手順について説明します。

このチュートリアルで作成した環境は、テスト目的や、ハイブリッド ID のしくみについて理解を深める目的で使用できます。

このシナリオでは、Microsoft Entra Connect 同期を使って Microsoft Entra テナントと同期された既存のフォレストがあります。 さらに、同じ Microsoft Entra テナントに同期したい新しいフォレストがあります。 この新しいフォレストのためのクラウド同期を設定します。

前提条件

Microsoft Entra 管理センターで

- Microsoft Entra テナントで、クラウド専用のハイブリッド ID 管理者アカウントを作成します。 その方法を採用すると、オンプレミス サービスがエラーまたは利用できなくなったとき、テナントの構成を管理できます。 クラウド専用のハイブリッド ID 管理者アカウントを追加する方法について確認してください。 テナントからロックアウトされないようにするには、この手順を必ず完了する必要があります。

- Microsoft Entra テナントに 1 つ以上のカスタム ドメイン名を追加します。 ユーザーは、このドメイン名のいずれかを使用してサインインできます。

オンプレミスの環境の場合

4 GB 以上の RAM と .NET 4.7.1 以降のランタイムを搭載した、Windows Server 2012 R2 以降が実行されているドメイン参加済みホスト サーバーを特定します

サーバーと Microsoft Entra ID の間にファイアウォールがある場合は、次の項目を構成します:

エージェントが次のポートを介して Microsoft Entra ID に "送信" 要求を行うことができるようにします。

ポート番号 用途 80 TLS/SSL 証明書を検証する際に証明書失効リスト (CRL) をダウンロードします 443 サービスを使用したすべての送信方向の通信を処理する 8080 (省略可能) ポート 443 が使用できない場合、エージェントは、ポート 8080 経由で 10 分おきにその状態をレポートします。 この状態はポータルに表示されます。 ご利用のファイアウォールが送信元ユーザーに応じて規則を適用している場合は、ネットワーク サービスとして実行されている Windows サービスを送信元とするトラフィックに対してこれらのポートを開放します。

ファイアウォールまたはプロキシで安全なサフィックスの指定が許可されている場合は、*.msappproxy.net および *.servicebus.windows.net への接続を追加します。 そうでない場合は、毎週更新される Azure データセンターの IP 範囲へのアクセスを許可します。

エージェントは、初期登録のために login.windows.net と login.microsoftonline.com にアクセスする必要があります。 これらの URL にもファイアウォールを開きます。

証明書の検証のために、URL mscrl.microsoft.com:80、crl.microsoft.com:80、ocsp.msocsp.com:80、www.microsoft.com:80 のブロックを解除します。 他の Microsoft 製品でこれらの URL を証明書の検証に使用しているため、URL のブロックを既に解除している可能性があります。

Microsoft Entra プロビジョニング エージェントをインストールする

AD と Azure の基本的な環境に関するチュートリアルを使用している場合、これは DC1 になります。 エージェントをインストールするには、これらの手順に従います。

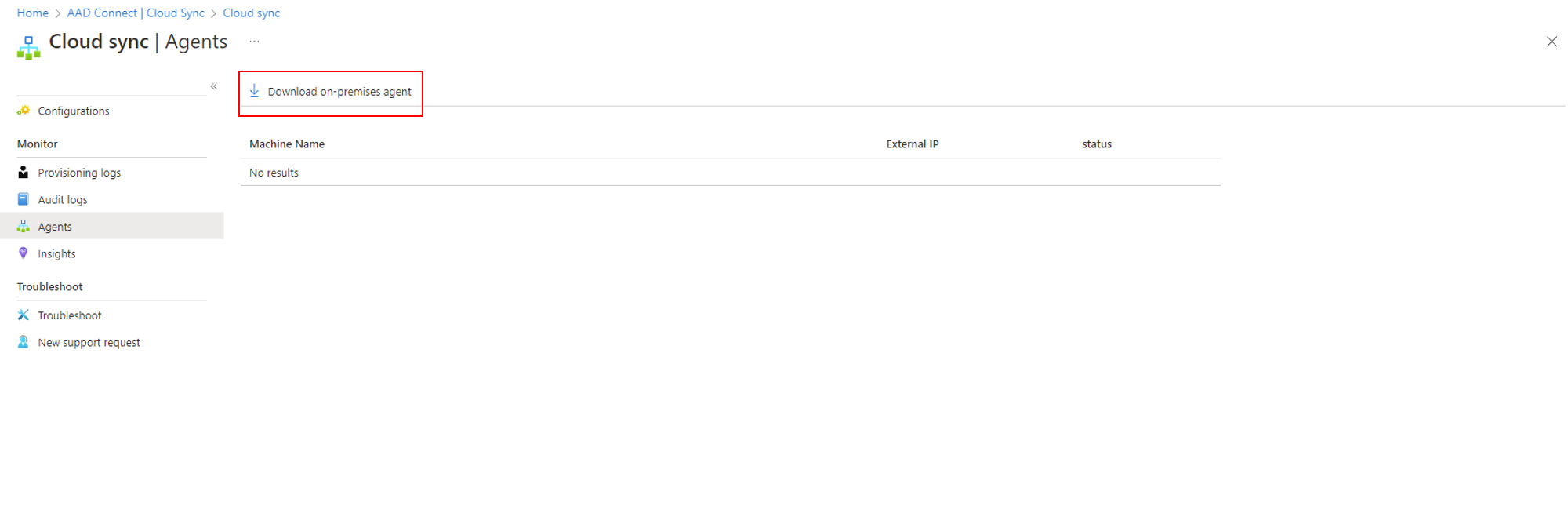

- Azure portal で、[Microsoft Entra ID] を選択します。

- 左側の [Microsoft Entra Connect] を選択します。

- 左側の [クラウド同期] を選びます。

- 左側の [エージェント] を選びます。

- [オンプレミス エージェントのダウンロード] を選び、[条件に同意してダウンロード] を選びます。

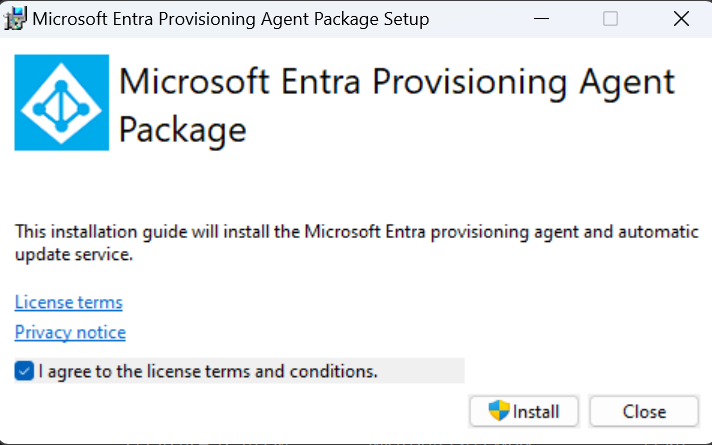

- Microsoft Entra Connect プロビジョニング エージェント パッケージをダウンロードしたら、ダウンロード フォルダーから AADConnectProvisioningAgentSetup.exe インストール ファイルを実行します。

Note

米国政府機関向けクラウドへのインストール時には、次を使用します。

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

詳細については、「米国政府機関向けクラウドへのエージェントのインストール」を参照してください。

- スプラッシュ スクリーンで [ライセンスと条件に同意する] を選んでから、[インストール] を選択します。

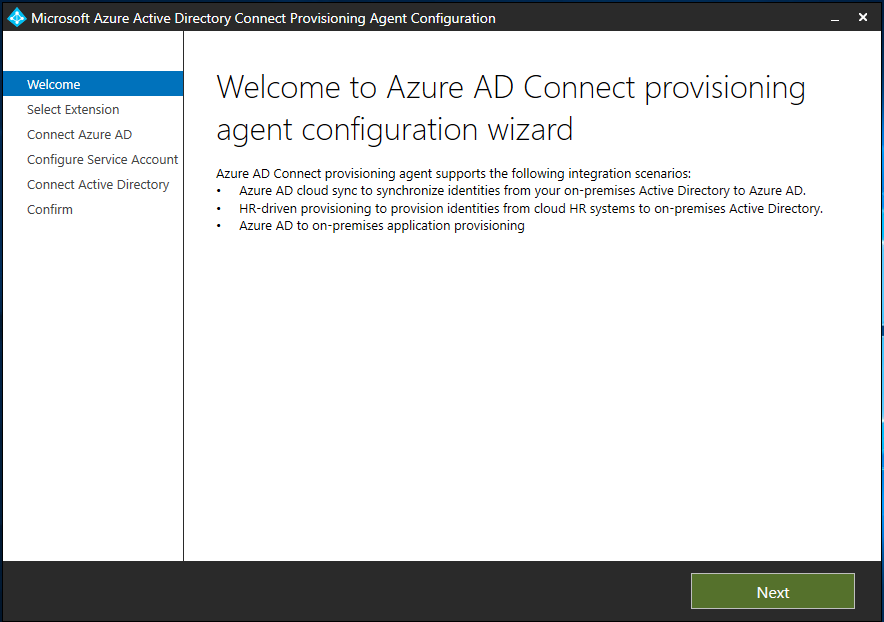

- インストール操作が完了すると、構成ウィザードが起動します。 [次へ] を選択して構成を開始します。

- [拡張機能の選択] 画面で、[人事主導のプロビジョニング (Workday や SuccessFactors) / Microsoft Entra Connect クラウド同期] を選び、[次へ] を選択します。

Note

オンプレミス アプリのプロビジョニングで使用するためにプロビジョニング エージェントをインストールする場合は、[オンプレミス アプリケーションのプロビジョニング (Microsoft Entra ID からアプリケーションへ)] を選択します。

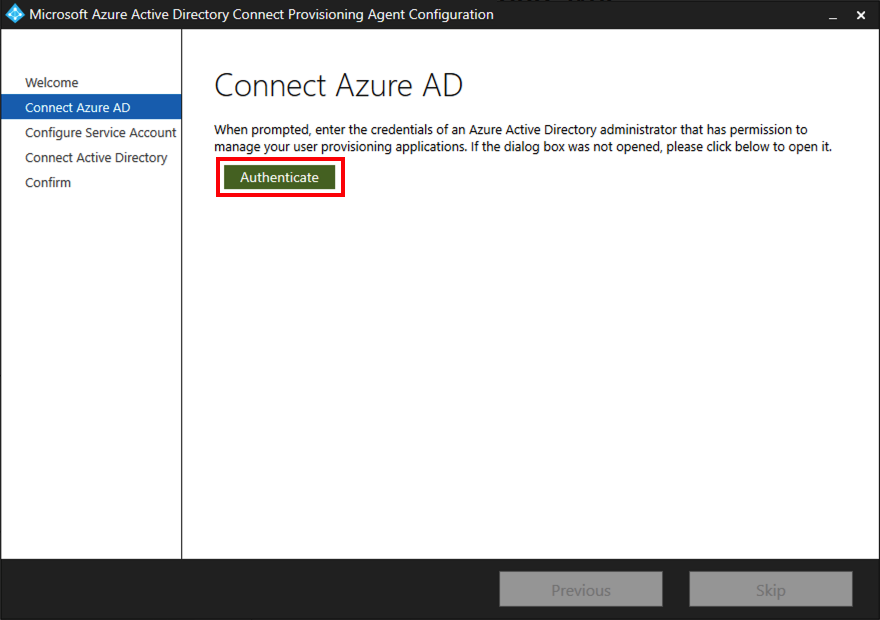

- 少なくともハイブリッド ID 管理者ロールを持つアカウントでサインインします。 Internet Explorer のセキュリティ強化が有効になっている場合は、サインインがブロックされます。 その場合は、インストールを閉じ、Internet Explorer のセキュリティ強化を無効にして、Microsoft Entra Connect プロビジョニング エージェント パッケージのインストールを再開します。

- [サービス アカウントの構成] 画面で、グループ管理サービス アカウント (gMSA) を選択します。 このアカウントはエージェント サービスの実行に使用されます。 管理サービス アカウントが別のエージェントによってドメインに既に構成されていて、2 つ目のエージェントをインストールしている場合は、[gMSA の作成] を選択します。これは、システムが既存のアカウントを検出し、新しいエージェントが gMSA アカウントを使用するために必要なアクセス許可を追加するためです。 ダイアログが表示されたら、次のいずれかを選びます。

- gMSA の作成: エージェントが provAgentgMSA$ 管理サービス アカウントを自動的に作成できるようにします。 グループ管理サービス アカウント (CONTOSO\provAgentgMSA$ など) は、ホスト サーバーが参加しているものと同じ Active Directory ドメインで作成されます。 このオプションを使用するには、Active Directory ドメイン管理者の資格情報を入力します (推奨)。

- カスタム gMSA を使用し、このタスク用に手動で作成した管理サービス アカウントの名前を指定します。

続けるには、 [次へ] を選択します。

[Active Directory の接続] 画面で、ドメイン名が [構成済みドメイン] の下に表示される場合は、次の手順に進みます。 それ以外の場合は、Active Directory ドメイン名を入力し、[ディレクトリの追加] を選択します。

Active Directory ドメイン管理者アカウントでサインインします。 ドメイン管理者アカウントには、有効期限が切れたパスワードがあってはなりません。 エージェントのインストール中にパスワードが期限切れになった場合や変更された場合は、新しい資格情報でエージェントを再構成する必要があります。 この操作によってオンプレミス ディレクトリが追加されます。 [OK] を選んでから、[次へ] を選択して続行します。

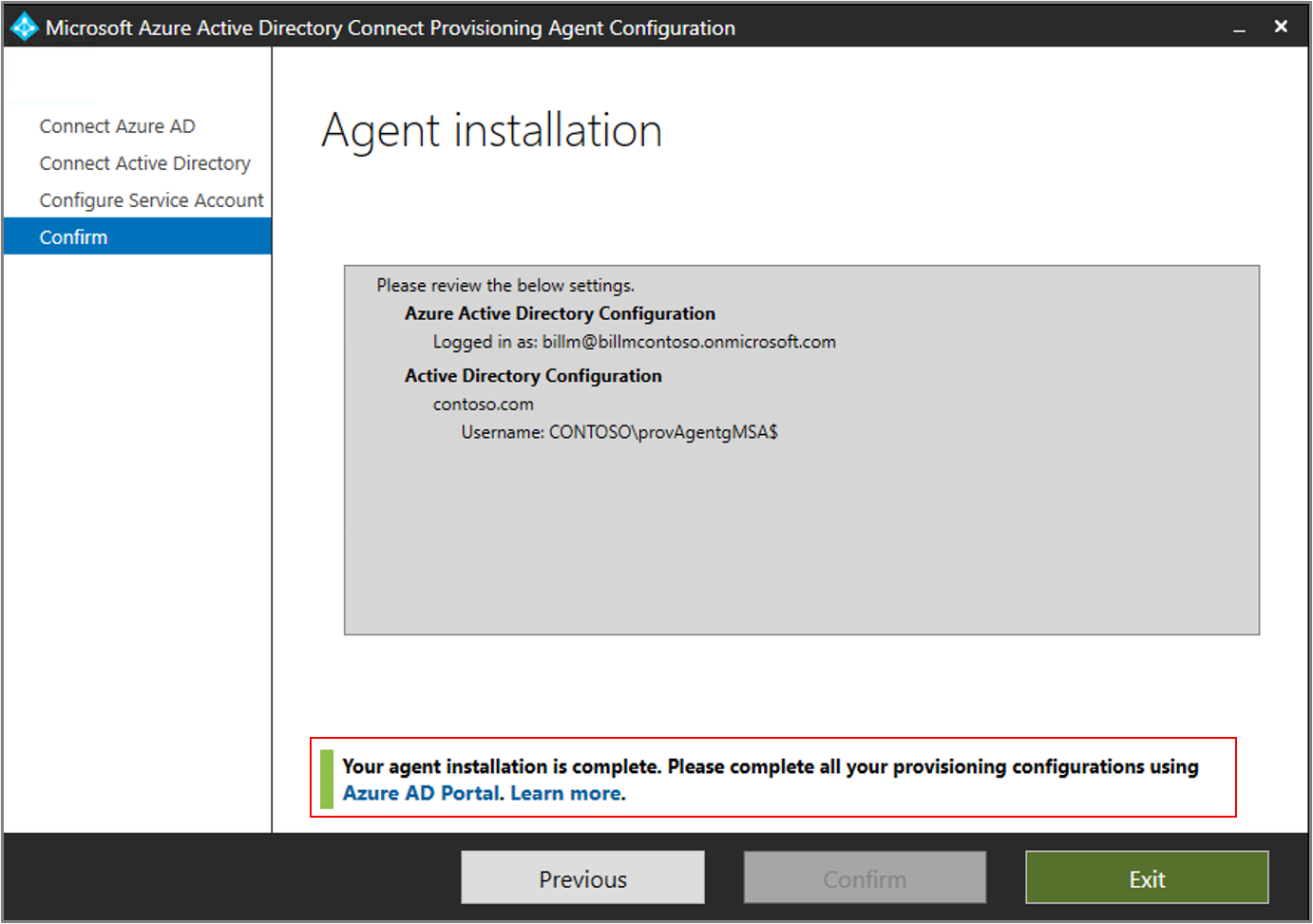

- 次のスクリーンショットには、contoso.com 構成済みドメインの例が示されています。 [次へ] を選択して続行します。

[構成の完了] 画面で、 [確認] を選択します。 この操作によって、エージェントが登録されて再起動されます。

この操作が完了すると、[エージェントの構成が正常に検証されました] と通知されるはずです。[終了] を選択できます。

- まだ最初のスプラッシュ スクリーンが表示される場合は、[閉じる] を選択します。

エエージェントのインストールを確認する

エージェントの確認は、Azure portal のほか、エージェントが実行されているローカル サーバーで行います。

Azure portal でのエージェントの確認

エージェントが Microsoft Entra ID で登録されていることを確認するには、以下の手順に従います。

- Azure portal にサインインします。

- [Microsoft Entra ID] を選びます。

- [Microsoft Entra Connect] を選択し、[クラウド同期] を選択します。

- [クラウド同期] ページに、インストールしたエージェントが表示されます。 エージェントが表示され、状態が正常であることを確認します。

ローカル サーバーの場合

エージェントが実行されていることを確認するには、次の手順に従います。

- 管理者アカウントでサーバーにサインインします。

- [サービス] を開きます。これには、そこに直接移動するか、スタート ボタンをクリックし、[ファイル名を指定して実行] で「Services.msc」と入力します。

- [サービス] に [Microsoft Entra Connect Agent Updater] と [Microsoft Entra Connect プロビジョニング エージェント] が存在し、その状態が [実行中] になっていることを確認します。

プロビジョニング エージェントのバージョンを確認する

実行中のエージェントのバージョンを確認するには、以下の手順に従います。

- 'C:\Program Files\Microsoft Azure AD Connect Provisioning Agent' に移動します

- 'AADConnectProvisioningAgent.exe' を右クリックし、プロパティを選択します。

- [詳細] タブをクリックすると、[製品バージョン] の横にバージョン番号が表示されます。

Microsoft Entra クラウド同期を構成する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

プロビジョニングを構成するには、次の手順に従います。

- Microsoft Entra 管理センターに少なくともハイブリッド管理者としてサインインします。

- [ID]、[ハイブリッド管理]、[Microsoft Entra Connect]、[クラウド同期] の順に移動します。

- [新しい構成] を選択する

- 構成画面で 通知用メール アドレスを入力し、セレクターを [有効] に移動して、[保存] を選択します。

- 構成の状態が [正常] になります。

ユーザーが作成され、同期が実行されていることを確認する

ここで、オンプレミスのディレクトリに存在していたユーザーが同期され、現在は Microsoft Entra テナントに存在することを確認します。 このプロセスが完了するまでに数時間かかることがあります。 ユーザーが同期されていることを確認するには、次のようにします。

- 少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

- [ID]、[ユーザー] の順に進みます。

- テナントに新しいユーザーが表示されていることを確認します。

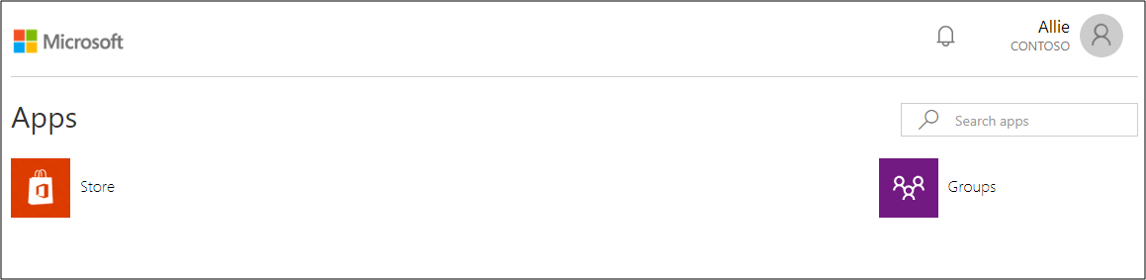

いずれかのユーザーでサインインをテストする

https://myapps.microsoft.com に移動します

新しいテナントで作成されたユーザー アカウントを使用してサインインします。 user@domain.onmicrosoft.com の形式を使用してサインインする必要があります。 ユーザーがオンプレミスでのサインインに使用するのと同じパスワードを使用します。

これでハイブリッド ID 環境を正常に設定できました。この環境は、Azure で提供されるサービスをテストしたり理解したりするために使用できます。

![[サービス アカウントの構成] 画面のスクリーンショット。](../../../includes/media/entra-cloud-sync-how-to-install/azure-ad-cloud-sync-configure-service-account.png)

![[Active Directory の接続] 画面のスクリーンショット。](../../../includes/media/entra-cloud-sync-how-to-install/azure-ad-cloud-sync-configured-domains.png)