F5 BIG-IP Virtual Edition VM を Azure にデプロイする

このチュートリアルでは、Azure IaaS (サービスとしてのインフラストラクチャ) に BIG-IP Vitural Edition (VE) をデプロイする方法について学習します。 チュートリアルの最後には、以下のものが得られます。

- セキュリティで保護されたハイブリッド アクセス (SHA) の概念実証をモデル化するため準備された BIG-IP 仮想マシン (VM)

- 新しい BIG-IP システムの更新プログラムと修正プログラムをテストするためのステージング インスタンス

詳細情報: SHA: Microsoft Entra ID を使用してレガシ アプリをセキュリティで保護する

前提条件

以前の F5 BIG-IP の経験や知識は必要ありません。 しかし、F5 の用語集で業界標準の用語を確認することをお勧めします。

Azure で SHA のために BIG-IP をデプロイするには、次のものが必要です。

- 有料の Azure サブスクリプション

- お持ちでない場合は、Azure 無料試用版を入手できます

- 次のいずれかの F5 BIG-IP ライセンス SKU

- F5 BIG-IP® Best バンドル

- F5 BIG-IP Access Policy Manager™ (APM) スタンドアロン ライセンス

- BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) に対する F5 BIG-IP Access Policy Manager™ (APM) アドオン ライセンス

- 90 日間の BIG-IP 全機能試用版ライセンス

- SSL (Secure Socket Layer) 経由で Web アプリケーションを公開するための、ワイルドカードまたはサブジェクト代替名 (SAN) 証明書

- letsencrypt.org に移動してオファーを表示します。 [開始] を選択します。

- BIG-IP 管理インターフェイスをセキュリティで保護するための SSL 証明書。 サブジェクトが BIG-IP の完全修飾ドメイン名 (FQDN) に対応している場合は、Web アプリを公開するために証明書を使用できます。 たとえば、

https://big-ip-vm.contoso.com:8443のサブジェクト*.contoso.comにワイルドカード証明書を使用することができます。

VM のデプロイと基本システムの構成には約 30 分かかります。そのとき、BIG-IP では、「F5 BIG-IP と Microsoft Entra ID の統合」の SHA シナリオを実装します。

テストのシナリオ

シナリオをテストする場合、このチュートリアルでは次のことを前提としています。

- BIG-IP は、Active Directory (AD) 環境を使用して Azure リソース グループにデプロイされます

- この環境は、ドメイン コントローラー (DC) とインターネット インフォメーション サービス (IIS) Web ホスト VM で構成されます

- BIG-IP VM と同じ場所にないサーバーは、BIG-IP でシナリオをサポートするために必要なロールが認識されている場合は受け入れられます

- VPN 接続経由で別の環境に接続されている BIG-IP VM はサポートされています

テスト用に前述の項目を用意できない場合は、Cloud Identity Lab のスクリプトを使用して、AD ドメイン環境を Azure にデプロイできます。 Demo Suite でスクリプト化された自動化を使用して、サンプル テスト アプリケーションを IIS Web ホストにプログラムでデプロイできます。

Note

このチュートリアルの一部の手順は、Microsoft Entra 管理センター のレイアウトとは異なる場合があります。

Azure のデプロイ

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

BIG-IP はさまざまなトポロジでデプロイできます。 このガイドでは、ネットワーク インターフェイス カード (NIC) のデプロイを中心に説明します。 しかし、BIG-IP のデプロイで、高可用性、ネットワーク分離、または 1 GB を超えるスループットを実現するために複数のネットワーク インターフェイスが必要な場合は、F5 のプリコンパイルされた Azure Resource Manager (ARM) テンプレートの使用を検討してください。

Azure Marketplace から BIG-IP VE をデプロイするには

アプリケーション管理者などの VM を作成するためのアクセス許可を持つアカウントを使用して、Microsoft Entra管理センターにサインインします。

上部のリボンの検索ボックスに、「marketplace」と入力します

[Enter] を選択します。

Marketplace のフィルターに「F5」と入力します。

[Enter] を選択します。

上部のリボンで、[+ 追加] を選択します。

Marketplace フィルターに「F5」と入力します。

[Enter] を選択します。

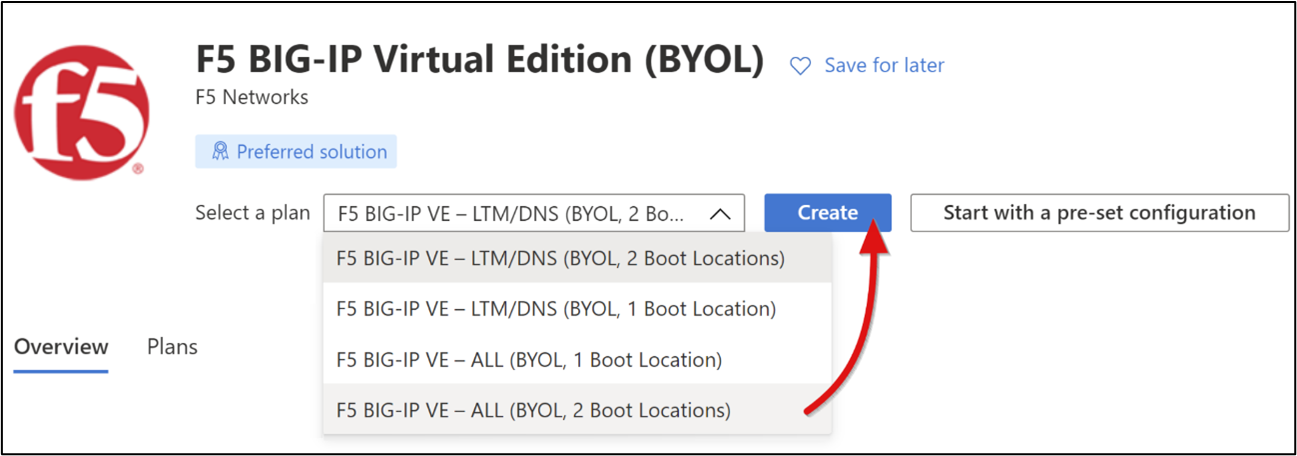

[F5 BIG-IP Virtual Edition (BYOL)]>[ソフトウェア プランの選択]>[F5 BIG-IP VE - ALL (BYOL, 2 Boot Locations)] の順に選択します。

[作成] を選択します

[基本] の場合:

- サブスクリプション: BIG-IP VM デプロイのターゲット サブスクリプション

- リソース グループ: BIG-IP VM がデプロイされる Azure RG、または新規に作成します。 これは DC と IIS VM のリソース グループです

- [インスタンスの詳細] の場合:

- VM 名: たとえば、BIG-IP-VM

- リージョン: BIG-IP-VM のターゲット Azure geo

- 可用性オプション: 運用環境で VM を使用する場合に有効にします

- イメージ: F5 BIG-IP VE - ALL (BYOL, 2 Boot Locations)

- Azure Spot インスタンス: いいえ。ただし、必要に応じて有効にします

- サイズ: 最小仕様は 2 vCPU と 8 GB メモリです

- [管理者アカウント] の場合:

- 認証の種類: ここではパスワードを選択し、後でキー ペアに切り替えます

- ユーザー名: 管理インターフェイスにアクセスするために BIG-IP のローカル アカウントとして作成される ID。 ユーザー名の大文字と小文字は区別されます。

- パスワード: 強力なパスワードを使用して管理者アクセスをセキュリティで保護します

- 受信ポートの規則: パブリック受信ポート、なし。

- ディスク を選択します。 既定値のままにします。

- [次へ: ネットワーク] を選択します。

- [ネットワーク] の場合:

- 仮想スイッチ: お使いの DC および IIS VM で使用されている Azure VNet、または新規に作成します

- サブネット: お使いの DC および IIS VM と同じ Azure 内部サブネット、または新規に作成します

- パブリック IP: なし

- NIC ネットワーク セキュリティ グループ: 選択した Azure サブネットがネットワーク セキュリティ グループ (NSG) に関連付けられている場合は、[なし] を選択します。それ以外の場合は [Basic] を選択します

- ネットワークの高速化: オフ

- [負荷分散] の場合: VM の負荷分散、いいえ。

- [次へ: 管理] を選択し、設定を完了します。

- 詳細な監視: オフ

- ブート診断 カスタム ストレージ アカウントで有効にします。 この機能により、Microsoft Entra 管理センター の [シリアル コンソール] オプションを使用して、BIG-IP Secure Shell (SSH) インターフェイスに接続できるようになります。 使用可能な Azure ストレージ アカウントを選択します。

- [ID] の場合:

- システム割り当てマネージド ID: オフ

- Microsoft Entra ID: BIG-IP はこのオプションをサポートしていません

- [自動シャットダウン] の場合: 有効にするか、テストする場合は、BIG-IP-VM を毎日シャットダウンするように設定できます

- [次へ: 詳細設定] を選択します。既定値のままにします。

- タグを選択します。

- BIG-IP-VM の構成を確認するには、[次へ: 確認と作成] を選択します。

- [作成] を選択します BIG-IP VM がデプロイされるまでの時間は、通常 5 分です。

- 完了したら、Microsoft Entra 管理センターの左側のメニューを展開します。

- [リソース グループ] を選択し、BIG-IP-VM に移動します。

注意

VM の作成に失敗した場合は、 [戻る] 、 [次へ] の順に選択します。

ネットワーク構成

BIG-IP VM の起動時に、接続先の Azure サブネットの動的ホスト構成プロトコル (DHCP) サービスによって発行されたプライマリ プライベート IP を使用して、その NIC がプロビジョニングされます。 BIG-IP の Traffic Management Operating System (TMOS) では、IP を使用して次の通信を行います。

- ホストとサービス

- パブリック インターネットへの送信アクセス

- BIG-IP Web 構成および SSH 管理インターフェイスへの受信アクセス

管理インターフェイスをインターネットに公開すると、BIG-IP の攻撃対象領域が増えます。 このリスクは、デプロイ中に BIG-IP プライマリ IP がパブリック IP でプロビジョニングされなかったことによるものです。 代わりに、セカンダリ内部 IP、および関連するパブリック IP が公開用にプロビジョニングされます。 VM のパブリック IP とプライベート IP を 1 対 1 でマッピングすると、外部トラフィックが VM に到達できるようになります。 しかし、ファイアウォールと同じようにトラフィックを許可するには、Azure NSG 規則が必要です。

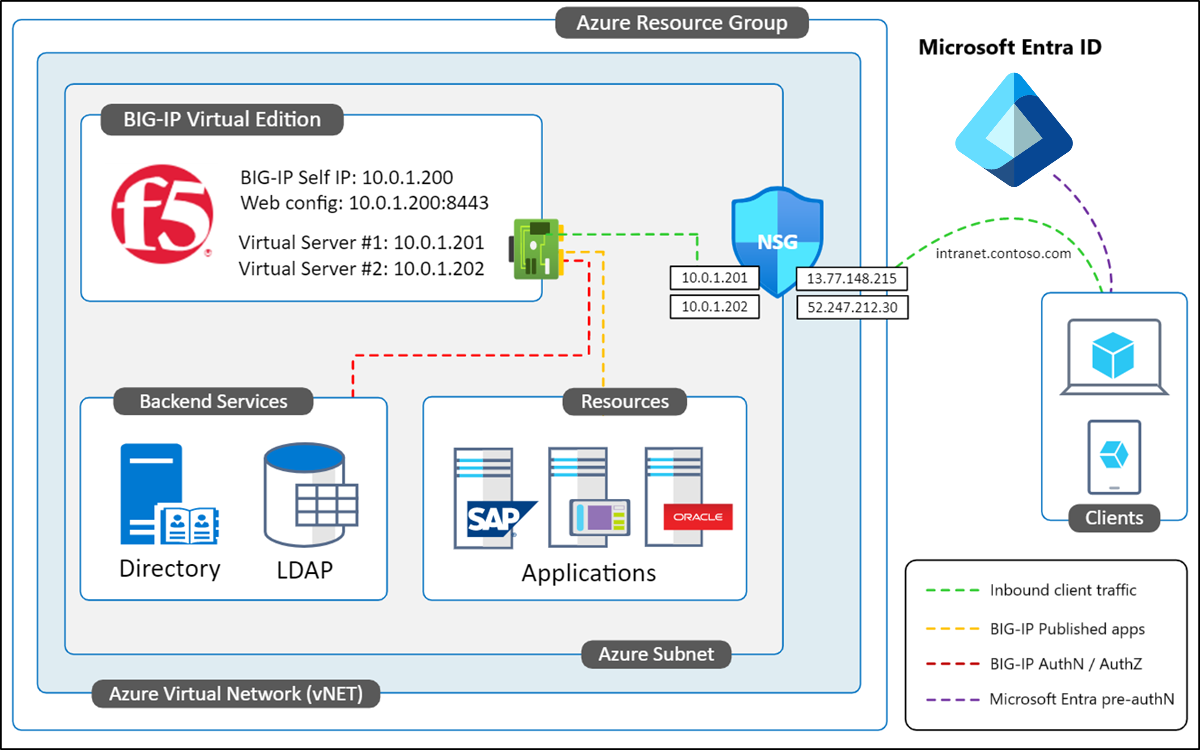

以下の図は、Azure での BIG-IP VE の NIC デプロイを示しています。一般的な操作と管理用のプライマリ IP を使用して構成されています。 サービスの公開用の別の仮想サーバー IP があります。 NSG 規則では、intranet.contoso.com 宛てのリモート トラフィックを公開されたサービスのパブリック IP にルーティングしてから、BIG-IP 仮想サーバーに転送することが許可されます。

既定では、Azure VM に発行されるプライベートおよびパブリック IP は動的であるため、VM の再起動時に変更される可能性があります。 BIG-IP 管理 IP を静的に変更することで、接続の問題を回避します。 サービスを公開するには、セカンダリ IP に対して同じアクションを実行します。

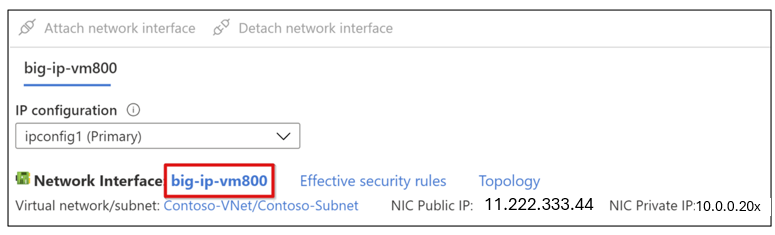

BIG-IP VM のメニューから、[設定]>[ネットワーク] の順に移動します。

ネットワーク ビューで、[ネットワーク インターフェイス] の右側にあるリンクを選択します。

注意

VM 名はデプロイ時にランダムに生成されます。

- 左側のペインで、[IP 構成] を選択します。

- [ipconfig1] 行を選択します。

- [IP 割り当て] オプションを [静的]に設定します。 必要に応じて、BIG-IP VM のプライマリ IP アドレスを変更します。

- [保存] を選択します。

- [ipconfig1] メニューを閉じます。

注意

プライマリ IP を使用して、BIG-IP-VM の接続と管理を行います。

- 上部のリボンで、[+ 追加] を選択します。

- セカンダリ プライベート IP 名 (ipconfig2 など) を指定します。

- プライベート IP アドレス設定では、[割り当て] オプションを [静的] に設定します。 1 つ上または下の IPを指定すると、秩序を保つのに役立ちます。

- [パブリック IP アドレス] を [関連付け] に設定します。

- [作成] を選択します

- 新しいパブリック IP アドレスでは、名前 (たとえば、BIG-IP-VM_ipconfig2_Public) を指定します。

- メッセージが表示されたら、[SKU] を [Standard] に設定します。

- メッセージが表示されたら、[階層] を [グローバル] に設定します。

- [割り当て] オプションを [静的]に設定します。

- [OK] を 2 回選びます。

BIG-IP-VM は次の準備ができています。

- プライマリ プライベート IP:Web 構成ユーティリティと SSH を使用して BIG-IP-VM を管理する場合にのみ使用されます。 これは、BIG-IP システムで、公開されているバックエンド サービスに接続するためのセルフ IP として使用されます。 次の外部サービスに接続されます。

- ネットワーク タイム プロトコル (NTP)

- Active Directory (AD)

- ライトウェイト ディレクトリ アクセス プロトコル (LDAP)

- セカンダリ プライベート IP: BIG-IP APM 仮想サーバーを作成し、公開されたサービスへの受信要求をリッスンするために使用します

- パブリック IP: セカンダリ プライベート IP に関連付けられています。パブリック インターネットからのクライアント トラフィックが公開されたサービスの BIG-IP 仮想サーバーに到達できるようになります

この例は、VM のパブリックおよびプライベート IP の間の 1 対 1 の関係を示しています。 Azure VM NIC には 1 つのプライマリ IP があり、その他の IP はセカンダリです。

注意

BIG-IP サービスを公開するには、セカンダリ IP のマッピングが必要です。

![[IP 構成] のスクリーンショット。](media/f5ve-deployment-plan/secondary-ips.png)

BIG-IP のアクセス ガイド付き構成を使用して SHA を実装するには、手順を繰り返して、BIG-IP APM 経由で公開するサービスに対してさらにプライベートおよびパブリック IP のペアを作成します。 BIG-IP の詳細構成を使用してサービスを公開する場合も同じ方法を使用します。 ただし、Server Name Indicator (SNI) 構成を使用してパブリック IP オーバーヘッドを回避してください。BIG-IP 仮想サーバーでは、受信したクライアント トラフィックを受け入れ、それをその宛先に送信します。

DNS の構成

公開した SHA サービスを BIG-IP-VM パブリック IP に解決するには、クライアントの DNS を構成します。 次の手順では、SHA サービスのパブリック ドメイン DNS ゾーンが Azure で管理されていることを前提としています。 DNS ゾーンがどこで管理されていても、ロケーターの作成については DNS の原則を適用します。

ポータルの左側のメニューを展開します。

[リソース グループ] オプションを使用して、BIG-IP-VM に移動します。

BIG-IP VM のメニューから、[設定]>[ネットワーク] の順に移動します。

BIG-IP-VM のネットワーク ビューで、[IP 構成] ドロップダウン リストから、最初のセカンダリ IP を選択します。

[NIC パブリック IP] リンクを選択します。

![[NIC パブリック IP] のスクリーンショット。](media/f5ve-deployment-plan/networking.png)

左側のペインで、[設定] セクションの下にある [構成] を選択します。

パブリック IP と DNS プロパティのメニューが表示されます。

エイリアス レコードを選択して作成します。

ドロップダウン メニューから、ご利用の DNS ゾーンを選択します。 DNS ゾーンがない場合は、Azure の外部で管理することも、ドメイン サフィックス用に作成して Microsoft Entra ID で確認することもできます。

最初の DNS エイリアス レコードを作成するには:

- サブスクリプション: BIG-IP-VM と同じサブスクリプション

- DNS ゾーン: 公開された Web サイトで使用される検証済みのドメイン サフィックスに対して権限を持つ DNS ゾーン (たとえば、www.contoso.com)

- 名前: 指定したホスト名は、選択したセカンダリ IP に関連付けられているパブリック IP に解決されます。 DNS から IP へのマッピングを定義します たとえば、intranet.contoso.com から 11.22.333.444 へのマッピングなどです

- TTL: 1

- TTL 単位: 時間

[作成] を選択します

DNS 名ラベル (省略可能) はそのままにします。

[保存] を選択します。

[パブリック IP] メニューを閉じます。

注意

BIG-IP のガイド付き構成を使用して公開するサービスの追加の DNS レコードを作成するには、手順 1 から 6 を繰り返します。

DNS レコードを作成したら、DNS checker などのツールを使用して、作成したレコードがグローバル パブリック DNS サーバーに伝達されたことを確認できます。 GoDaddy のような外部プロバイダーを使用して DNS ドメイン名前空間を管理する場合は、DNS 管理機能を使用してレコードを作成します。

注意

DNS レコードをテストして頻繁に切り替える場合は、PC のローカル hosts ファイルを使用できます。Win + R キーを押します。[ファイル名を指定して実行] ボックスに、「drivers」と入力します。 ローカル の host レコードでは、他のクライアントではなく、ローカル PC の DNS 解決が提供されます。

クライアント トラフィック

既定では、Azure 仮想ネットワーク (VNet) および関連するサブネットは、インターネット トラフィックを受信できないプライベート ネットワークです。 デプロイ時に指定された NSG に BIG-IP-VM NIC をアタッチします。 外部 Web トラフィックが BIG-IP-VM に到達するようにするには、パブリック インターネットからポート 443 (HTTPS) および 80 (HTTP) へのアクセスを許可する受信 NSG 規則を定義します。

- BIG-IP VM のメイン [概要] メニューから、[ネットワーク] を選択します。

- [受信規則の追加] を選択します。

- NSG 規則のプロパティを入力します。

- 送信元: 任意

- ソース ポート範囲: *|

- 宛先 IP アドレス: BIG-IP-VM セカンダリ プライベート IP のコンマ区切りリスト

- 宛先ポート: 80、443

- Protocol:TCP

- アクション: 許可

- 優先度: 100 から 4096 までの使用可能な最小値

- 名前: わかりやすい名前 (たとえば、

BIG-IP-VM_Web_Services_80_443)

- [追加] を選択します。

- [ネットワーク] メニューを閉じます。

HTTP および HTTPS トラフィックは、BIG-IP-VM のセカンダリ インターフェイスに到達できます。 ポート 80 を許可すると、BIG-IP APM でユーザーを HTTP から HTTPS に自動的にリダイレクトできます。 この規則を編集して、宛先 IP を追加または削除します。

BIG-IP の管理

BIG-IP システムは、Web 構成 UI を使用して管理されます。 次の場所から UI にアクセスします。

- BIG-IP の内部ネットワーク内のマシン

- BIG-IP-VM の内部ネットワークに接続された VPN クライアント

- Microsoft Entra アプリケーション プロキシを介して発行済み

Note

残りの構成に進む前に、前述の 3 つの方法のいずれかを選択します。 必要に応じて、インターネットから Web 構成に直接接続します。そのためには、パブリック IP を使用して BIG-IP のプライマリ IP を構成します。 その後、そのプライマリ IP への 8443 トラフィックを許可する NSG 規則を追加します。 ソースは独自の信頼された IP に限定してください。そうしないと、だれでも接続できるようになります。

接続を確認する

BIG-IP VM の Web 構成に接続し、VM のデプロイ時に指定した資格情報でログインできることを確認します。

- 内部ネットワーク上の VM から、または VPN 経由で接続する場合は、BIG-IP のプライマリ IP と Web 構成ポートに接続します。 たとえば、「

https://<BIG-IP-VM_Primary_IP:8443」のように入力します。 ブラウザー プロンプトで、接続が安全でないと示される場合があります。 BIG-IP が構成されるまで、プロンプトを無視します。 ブラウザーによってアクセスがブロックされる場合は、そのキャッシュをクリアして、もう一度やり直してください。 - アプリケーション プロキシ経由で Web 構成を公開した場合は、外部から Web 構成にアクセスするために定義された URL を使用します。 ポート (

https://big-ip-vm.contoso.comなど) を追加しないでください。 内部 URL は、Web 構成ポート (https://big-ip-vm.contoso.com:8443など) を使用して定義します。

注意

SSH 環境を使用して BIG-IP システムを管理できます。通常は、コマンドライン (CLI) タスクとルートレベルのアクセスに使用されます。

CLI に接続するには:

- Azure Bastion サービス: 任意の場所から、VNet 内の VM に接続します

- Just-In-Time (JIT) アプローチを使用した PowerShell などの SSH クライアント

- シリアル コンソール: ポータルの [VM] メニューの [サポートとトラブルシューティング] セクション。 ファイル転送はサポートされません。

- インターネットから: パブリック IP を使用して BIG-IP プライマリ IP を構成します。 SSH トラフィックを許可する NSG 規則を追加します。 信頼された IP ソースを制限します。

BIG-IP ライセンス

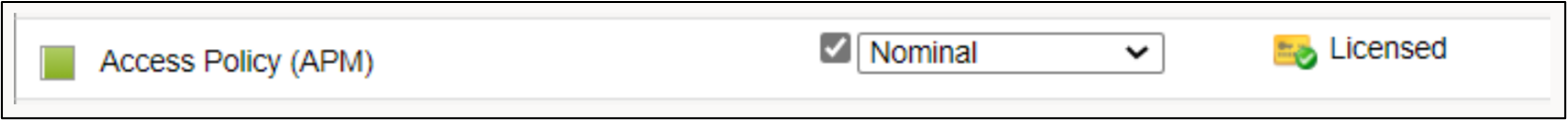

サービスと SHA を公開するように構成する前に、APM モジュールを使用して BIG-IP システムをアクティブ化してプロビジョニングします。

- Web 構成にサインインします。

- [全般プロパティ] ページで、[アクティブ化] を選択します。

- [基本登録キー] フィールドに、F5 で提供された大文字と小文字を区別するキーを入力します。

- [アクティブ化の方法] は [自動] に設定したままにします。

- [次へ] を選択します。

- BIG-IP ではライセンスが検証され、エンドユーザー使用許諾契約 (EULA) が表示されます。

- [同意する] を選択し、アクティブ化が完了するのを待ちます。

- [続行] をクリックします。

- [ライセンスの概要] ページの下部で、サインインします。

- [次へ] を選択します。

- SHA に必要なモジュールのリストが表示されます。

注意

リストが表示されない場合は、メイン タブで [システム]>[リソースのプロビジョニング] の順に移動します。 アクセス ポリシー (APM) のプロビジョニング列を確認します

- [Submit](送信) をクリックします。

- 警告を受け入れます。

- 初期化が完了するまで待ちます。

- [続行] をクリックします。

- [バージョン情報] タブで、[セットアップ ユーティリティの実行] を選択します。

重要

F5 ライセンスは、1 つの BIG-IP VE インスタンス用です。 あるインスタンスから別のものにライセンスを移行する場合は、AskF5 の記事「K41458656: 別の BIG-IP VE システムでの BIG-IP VE ライセンスの再利用」を参照してください。 ライセンスを使用停止にする前に、アクティブなインスタンスの試用版ライセンスを取り消します。そうしないと、ライセンスは完全に失われます。

BIG-IP のプロビジョニング

BIG-IP Web 構成との間の管理トラフィックをセキュリティで保護することが重要です。Web 構成チャネルを侵害から保護するのに役立つように、デバイス管理証明書を構成します。

左側のナビゲーション バーから、[システム]>[証明書の管理]>[トラフィック証明書の管理]>[SSL 証明書の一覧]>[インポート] の順に移動します。

[インポートの種類] ドロップダウン リストから、[PKCS 12 (IIS)] および [ファイルの選択] を選びます。

後で BIG-IP-VM を割り当てる、FQDN に対応するサブジェクト名または SAN を持つ SSL Web 証明書を見つけます。

証明書のパスワードを指定します。

[インポート] を選択します。

左側のナビゲーション バーから、[システム]>[プラットフォーム] の順に移動します。

[全般プロパティ] に、修飾された [ホスト名] と環境の [タイム ゾーン] を入力します。

![[全般プロパティ] のスクリーンショット。](media/f5ve-deployment-plan/general-properties.png)

[更新] を選択します。

左側のナビゲーション バーから、[システム]>[構成]>[デバイス]>[NTP] の順に移動します。

NTP ソースを指定します。

[追加] を選択します。

[更新] を選択します。 たとえば、

time.windows.comのように指定します。

前の手順で指定した、BIG-IP の FQDN をそのプライマリ プライベート IP に解決するための DNS レコードが必要です。 環境の内部 DNS、または PC localhost ファイルにレコードを追加して、BIG-IP Web 構成に接続します。Web 構成に接続すると、アプリケーション プロキシやその他のリバース プロキシが使用されず、ブラウザーの警告が表示されなくなります。

SSL プロファイル

リバース プロキシとしての BIG-IP システムは、透過プロキシとも呼ばれる転送サービスか、またはクライアントとサーバー間のやり取りに関与するフル プロキシです。 フル プロキシでは、フロントエンド TCP クライアント接続とバックエンド TCP サーバー接続という 2 つの接続が作成され、中間にソフト ギャップがあります。 クライアントは一方の端でプロキシ リスナーに接続し、プロキシによってバックエンド サーバーに対する個別の独立した接続が確立されます。 この構成は両方の側で双方向です。 このフル プロキシ モードでは、F5 BIG-IP システムでトラフィックを検査でき、要求と応答によるやり取りが可能です。 負荷分散や Web パフォーマンスの最適化などの機能と、高度なトラフィック管理サービス (アプリケーション層セキュリティ、Web アクセラレーション、ページ ルーティング、セキュリティで保護されたリモート アクセス) はこの機能に依存しています。 SSL ベースのサービスを公開すると、BIG-IP SSL プロファイルで、クライアントとバックエンド サービス間のトラフィックの暗号化解除と暗号化が処理されます。

プロファイルには次の 2 種類があります。

- クライアント SSL: このプロファイルの作成は、SSL を使用して内部サービスを公開する BIG-IP システムを設定する最も一般的な方法です。 クライアント SSL プロファイルを使用すると、BIG-IP システムによって受信クライアント要求の暗号化が解除されてから、ダウンストリーム サービスに送信されます。 送信バックエンド応答は暗号化されてから、クライアントに送信されます。

- サーバー SSL: HTTPS 用に構成されたバックエンド サービスでは、サーバー SSL プロファイルを使用するように BIG-IP を構成できます。 このプロファイルを使用すると、BIG-IP によってクライアント要求が再暗号化され、宛先バックエンド サービスに送信されます。 サーバーから暗号化された応答が返されると、BIG-IP システムでは、構成済みのクライアント SSL プロファイルを使用して、応答の暗号化を解除および再暗号化してからクライアントに送信します。

BIG-IP を事前に構成し、SHA シナリオに対応できるようするには、クライアントとサーバーの SSL プロファイルをプロビジョニングします。

左側のナビゲーションから、[システム]>[証明書の管理]>[トラフィック証明書の管理]>[SSL 証明書の一覧]>[インポート] の順に移動します。

[インポートの種類] ドロップダウン リストから、[PKCS 12 (IIS)] を選択します。

インポートされた証明書の場合は、

ContosoWildcardCertなどの名前を入力します。[ファイルの選択] を選びます。

公開されたサービスのドメイン サフィックスに対応するサブジェクト名を持つ SSL Web 証明書を参照します。

インポートされた証明書の場合は、[パスワード] を指定します。

[インポート] を選択します。

左側のナビゲーションから、[ローカル トラフィック]>[プロファイル]>[SSL]>[クライアント] の順に移動します。

[作成] を選択します

[新しいクライアント SSL プロファイル] ページで、一意のわかりやすい [名前] を入力します。

[親プロファイル] が clientssl に設定されていることを確かめます。

![[名前] と [親プロファイル] の選択のスクリーンショット。](media/f5ve-deployment-plan/client-ssl.png)

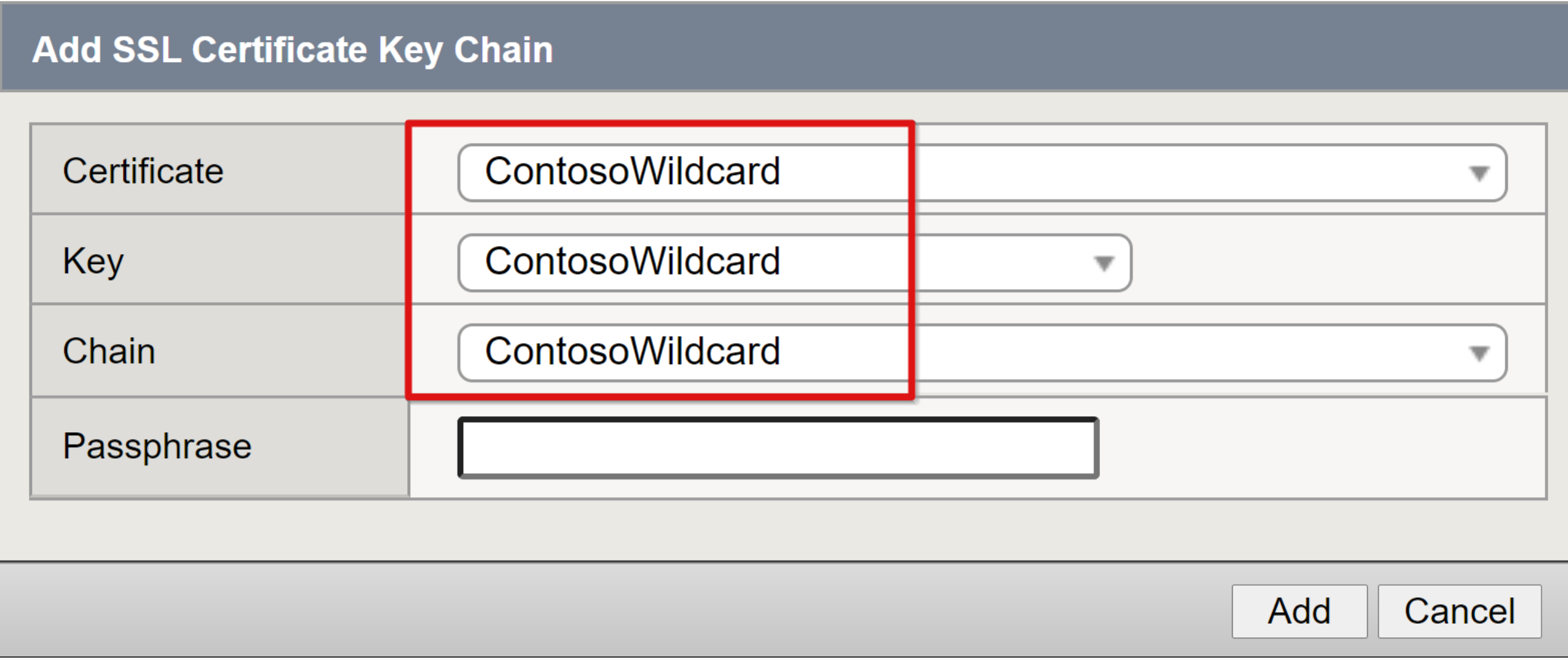

[証明書キー チェーン] 行で、右端のチェック ボックスをオンにします。

[追加] を選択します。

[証明書]、[キー]、[チェーン] ドロップダウン リストから、パスフレーズを使用せずにインポートしたワイルドカード証明書を選択します。

[追加] を選択します。

[完了] を選択します。

手順を繰り返して、SSL サーバー証明書プロファイルを作成します。

上部のリボンから [SSL]>[サーバー]>[作成] を選択します。

[新しいサーバー SSL プロファイル] ページで、一意のわかりやすい [名前] を入力します。

[親プロファイル] が serverssl に設定されていることを確かめます。

[証明書] および [キー] 行の右端にあるチェック ボックスをオンにします

[証明書] および [キー] ドロップダウン リストから、インポートした証明書を選択します。

[完了] を選択します。

![[全般プロパティ] と [構成] の選択のスクリーンショット。](media/f5ve-deployment-plan/server-ssl-profile.png)

注意

SSL 証明書を調達できない場合は、統合された自己署名済みの BIG-IP サーバーとクライアント SSL 証明書を使用します。 ブラウザーに証明書エラーが表示されます。

リソースを見つける

SHA 用に BIG-IP を準備するには、公開しているリソースと、SSO で利用するディレクトリ サービスを見つけます。 BIG-IP には名前解決のソースが 2 つあります。最初は local/.../hosts ファイルが使用されます。 レコードが見つからない場合、BIG-IP システムでは構成時に使用された DNS サービスが使われます。 hosts ファイルの方法は、FQDN を使用する APM ノードおよびプールには適用されません。

- Web 構成で、[システム]>[構成]>[デバイス]>[DNS] の順に移動します。

- [DNS 参照サーバーの一覧] で、ご利用の環境の DNS サーバーの IP アドレスを入力します。

- [追加] を選択します。

- [更新] を選択します。

オプションの手順は、ローカルの BIG-IP アカウントを管理するのではなく、BIG-IP のシステム管理者を Active Directory に対して認証する LDAP 構成です。

BIG-IP の更新

更新関連のガイダンスについては、以下のリストを参照してください。 その下に更新手順が示されています。

- TMOS (Traffic Management Operating System) のバージョンを確認するには:

- メイン ページの左上にある BIG-IP ホスト名の上にカーソルを置きます

- v15.x 以降を実行します。 F5 のダウンロードを参照してください。 サインインが必要です。

- メイン TMOS を更新する場合は、F5 の記事「K34745165: BIG-IP システムでのソフトウェア イメージの管理」を参照してください

- メイン TMOS を更新できない場合は、ガイド付き構成をアップグレードできます。 次の手順に従います。

- シナリオベースのガイダンスも参照してください

BIG-IP Web 構成のメイン タブで、[アクセス]>[ガイド付き構成] の順に移動します。

[ガイド付き構成] ページで、[ガイド付き構成のアップグレード] を選択します。

![[ガイド付き構成] ページのスクリーンショット。](media/f5ve-deployment-plan/update-big-ip.png)

[ガイド付き構成のアップグレード] ダイアログで、[ファイルの選択] を選びます。

[アップロードとインストール] を選択します。

アップグレードが完了するまで待ちます。

[続行] をクリックします。

BIG-IP をバックアップする

BIG-IP システムがプロビジョニングされている場合は、完全構成バックアップをお勧めします。

- [システム]>[アーカイブ]>[作成] の順に移動します。

- 一意の [ファイル名] を指定します。

- パスフレーズによる [暗号化] を有効にします。

- デバイスおよび SSL 証明書をバックアップするため、[秘密キー] オプションを [含める] に設定します。

- [完了] を選択します。

- この処理が完了するまで待ちます。

- 結果を含むメッセージが表示されます。

- [OK] を選択します。

- バックアップ リンクを選択します。

- ユーザー構成セット (UCS) アーカイブをローカルに保存します。

- [Download] を選択します。

Azure スナップショットを使用して、システム ディスク全体のバックアップを作成できます。 このツールは、TMOS のバージョン間のテストや新しいシステムへのロールバックを行うための代替手段になります。

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

BIG-IP の復元

BIG-IP の復元はバックアップ プロセスに似ており、BIG-IP VM 間で構成を移行するために使用できます。 バックアップをインポートする前に、サポートされているアップグレード パスを確認します。

- [システム]>[アーカイブ] の順に移動します。

- バックアップ リンクを選択します。または

- [アップロード] を選択し、リストにない保存済みの UCS アーカイブを参照します

- バックアップ パスフレーズを指定します。

- [復元] を選択します

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

注意

現在、AzVmSnapshot コマンドレットでは、日付に基づいて最新のスナップショットを復元できます。 スナップショットは、VM リソース グループ ルートに格納されます。 スナップショットを復元すると Azure VM が再起動されるため、タスクに最適なタイミングを確保してください。

リソース

- Reset BIG-IP VE password in Azure (Azure での BIG-IP VE パスワードのリセット)

- Reset the password without using the portal (ポータルを使用せずにパスワードをリセットする)

- Change the NIC used for BIG-IP VE management (BIG-IP VE の管理に使用する NIC の変更)

- About routes in a single NIC configuration (単一 NIC 構成でのルートについて)

- Microsoft Azure:waagent

次の手順

デプロイ シナリオを選択し、実装を開始します。