Microsoft Entra Domain Services マネージド ドメインを強化する

既定では、Microsoft Entra Domain Services で、NTLM v1 や TLS v1 などの暗号が使用できます。 これらの暗号は、一部のレガシ アプリケーションで必要になる場合がありますが、脆弱と見なされており、不要であれば無効にできます。 Microsoft Entra Connect を使用したオンプレミスのハイブリッド接続がある場合は、NTLM パスワード ハッシュ同期も無効にできます。

この記事では、次のような設定を使用してマネージド ドメインを強化する方法について説明します。

- NTLM v1 および TLS v1 暗号を無効にする

- NTLM パスワード ハッシュ同期を無効にする

- RC4 暗号化を使用したパスワード変更ができないようにする

- Kerberos 防御を有効にする

- LDAP 署名

- LDAP チャネル バインディング

前提条件

この記事を完了するには、以下のリソースが必要です。

- 有効な Azure サブスクリプション

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、Microsoft Entra テナントを作成するか、ご利用のアカウントに Azure サブスクリプションを関連付けます。

- Microsoft Entra テナントで有効にされていて、構成されている Microsoft Entra Domain Services マネージド ドメイン。

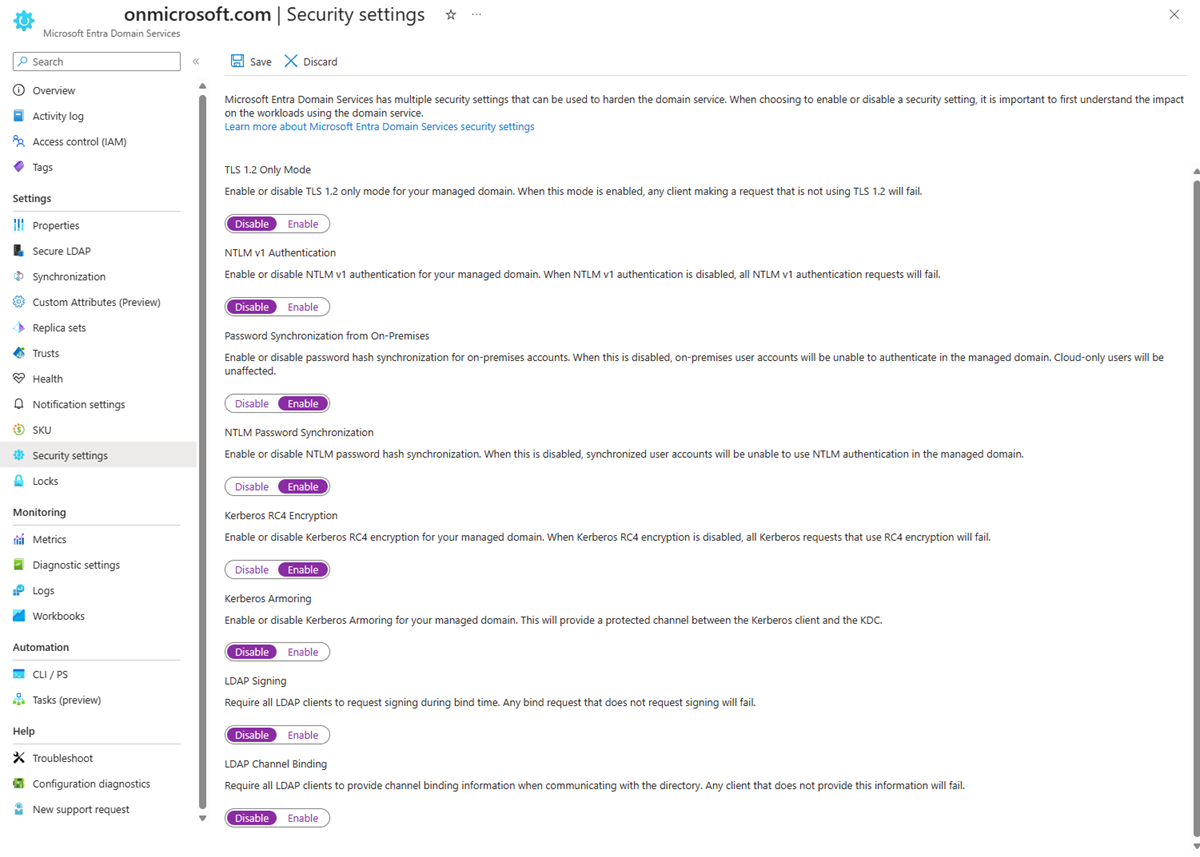

セキュリティ設定を使用してドメインを強化する

Azure portal にサインインします。

[Microsoft Entra Domain Services] を検索して選択します。

目的のマネージド ドメインを選択します (例: aaddscontoso.com )。

左側で、セキュリティの設定を選択します。

次の設定に対して [有効] または [無効] をクリックします。

- TLS 1.2 専用モード

- NTLM v1 認証

- NTLM パスワード同期

- Kerberos RC4 暗号化

- Kerberos 防御

- LDAP 署名

- LDAP チャネル バインディング

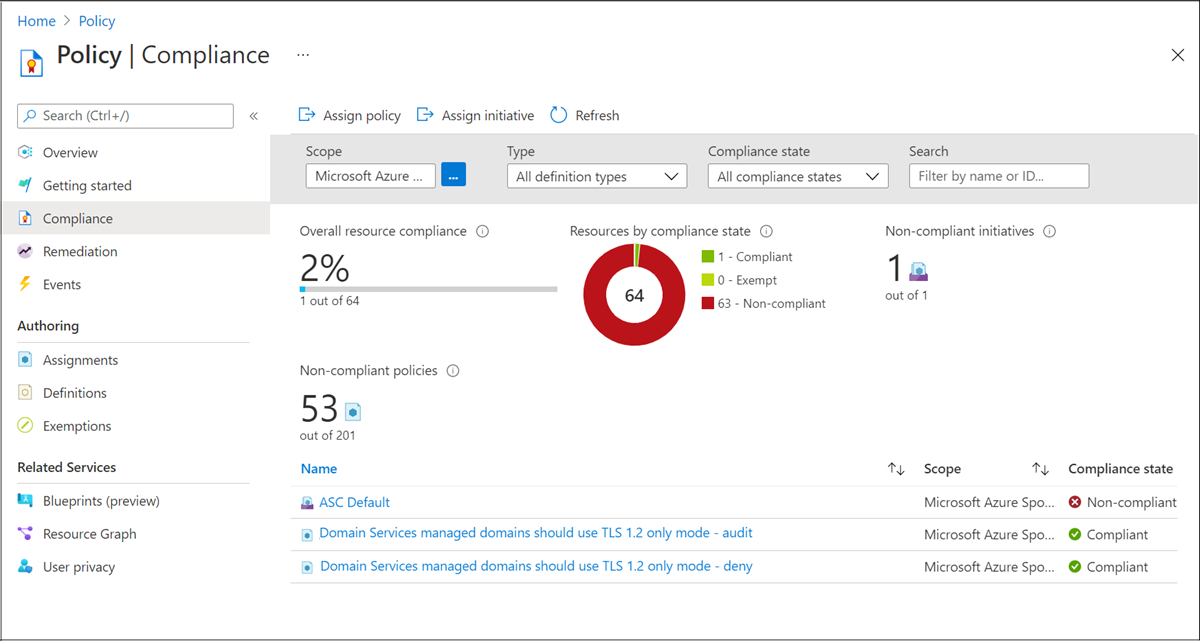

TLS 1.2 Azure Policy のコンプライアンスを割り当てる

セキュリティ設定に加えて、Microsoft Azure Policy には、TLS 1.2 の使用を強制するコンプライアンス設定があります。 ポリシーは、割り当てられるまで影響を受けません。 ポリシーが割り当てられると、 [コンプライアンス] に表示されます。

- 割り当てが [監査] の場合、Domain Services インスタンスが準拠すればコンプライアンスが報告されます。

- 割り当てが [拒否]の場合、TLS 1.2 が必要ない場合、コンプライアンスにより Domain Services インスタンスが作成されず、TLS 1.2 が必要になるまで Domain Services インスタンスを更新できません。

NTLM の失敗を監査する

NTLM パスワード同期を無効にするとセキュリティが向上しますが、多くのアプリケーションとサービスは、それを使用しないで動作するようには設計されていません。 たとえば、DNS サーバー管理や RDP など、リソースに IP アドレスを使用して接続しようとすると、アクセスが拒否されて失敗します。 NTLM パスワード同期を無効にし、アプリケーションまたはサービスが想定どおりに動作していない場合は、 [ログオン/ログオフ]>[ログオンの監査] イベント カテゴリのセキュリティ監査を有効にすることで、NTLM 認証の失敗を確認できます。この場合、NTLM は、イベントの詳細で認証パッケージとして指定されます。 詳細については、Microsoft Entra Domain Services でセキュリティ監査を有効にするに関する記事をご覧ください。

PowerShell を使用してドメインを強化する

必要に応じて、Azure PowerShell をインストールして構成します。 必ず Connect-AzAccount コマンドレットを使用して Azure サブスクリプションにサインインしてください。

また、必要に応じて、Microsoft Graph PowerShell SDK をインストールします。 必ず Connect-MgGraph コマンドレットを使用して Microsoft Entra テナントにサインインしてください。

弱い暗号スイートと NTLM 資格情報ハッシュの同期を無効にするには、Azure アカウントにサインインしてから、Get-AzResource コマンドレットを使用して Domain Services リソースを取得します。

ヒント

Get-AzResource コマンドを使用して "Microsoft.AAD/DomainServices resource doesn't exist (Microsoft.AAD/DomainServices リソースが存在しません)" というエラーを受け取った場合は、アクセス権を昇格して、すべての Azure サブスクリプションと管理グループを管理できるようにします。

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

次に、DomainSecuritySettings を定義して、以下のセキュリティ オプションを構成します。

- NTLM v1 のサポートを無効にする。

- オンプレミスの AD からの NTLM パスワード ハッシュの同期を無効にする。

- TLS v1 を無効にする。

- Kerberos RC4 暗号化を無効にします。

- Kerberos 防御を有効にします。

重要

Domain Services マネージド ドメインで NTLM パスワード ハッシュ同期を無効にしている場合、ユーザーおよびサービス アカウントは LDAP 簡易バインドを実行できません。 LDAP 簡易バインドを実行する必要がある場合は、次のコマンドで、 "SyncNtlmPasswords"="Disabled"; セキュリティ構成オプションを設定しないでください。

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

最後に、Set-AzResource コマンドレットを使用して、定義済みのセキュリティ設定をマネージド ドメインに適用します。 最初の手順の Domain Services リソースと、前の手順のセキュリティ設定を指定します。

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion "2021-03-01" -Verbose -Force

セキュリティ設定がマネージド ドメインに適用されるまでに、しばらく時間がかかります。

重要

NTLM を無効にした後、Microsoft Entra Connect で完全なパスワード ハッシュ同期を実行して、マネージド ドメインからすべてのパスワード ハッシュを削除します。 NTLM を無効にしてもパスワード ハッシュ同期を強制しない場合は、ユーザー アカウントの NTLM パスワード ハッシュが削除されるのは、次回のパスワード変更時のみになります。 この動作により、認証方法として NTLM が使用されるシステムにキャッシュされた資格情報があれば、ユーザーは引き続きサインインすることができます。

NTLM パスワード ハッシュが Kerberos パスワード ハッシュと異なっていると、NTLM へのフォールバックは機能しません。 VM にマネージド ドメイン コントローラーへの接続がある場合は、キャッシュされた資格情報も機能しなくなります。

次のステップ

同期プロセスの詳細について学習するには、マネージド ドメイン内でのオブジェクトと資格情報の同期のしくみに関するページを参照してください。