方法: Microsoft Entra ID で古くなったデバイスを管理する

ライフサイクルを完了するためには、不要になった時点で登録済みデバイスを登録解除するのが理想的です。 デバイスの紛失、盗難、破損、OS の再インストールなどの理由で、環境には古くなったデバイスが存在しているのが一般的です。 実際に管理が必要なデバイスの管理に IT 管理者がリソースを集中できるよう、古いデバイスを削除する方法が必要です。

この記事では、環境内の古いデバイスを効率的に管理する方法について説明します。

古いデバイスとは?

古くなったデバイスとは、特定の期間あらゆるクラウド アプリにアクセスしていない Microsoft Entra ID に登録されたデバイスです。 古いデバイスは、次の理由により、テナント内のデバイスとユーザーを管理およびサポートする能力に影響を及ぼします。

- デバイスが重複していると、どのデバイスが現在アクティブであるかをヘルプデスクのスタッフが識別することが難しくなる可能性があります。

- デバイスの数が増えると、不要なデバイス ライトバックが発生し、Microsoft Entra 接続同期の時間が長くなります。

- 一般的な検疫として、またコンプライアンスを満たすために、クリーンな状態のデバイスが必要です。

Microsoft Entra ID 内の古いデバイスは、組織内のデバイスの一般的なライフサイクル ポリシーに干渉する可能性があります。

古いデバイスの検出

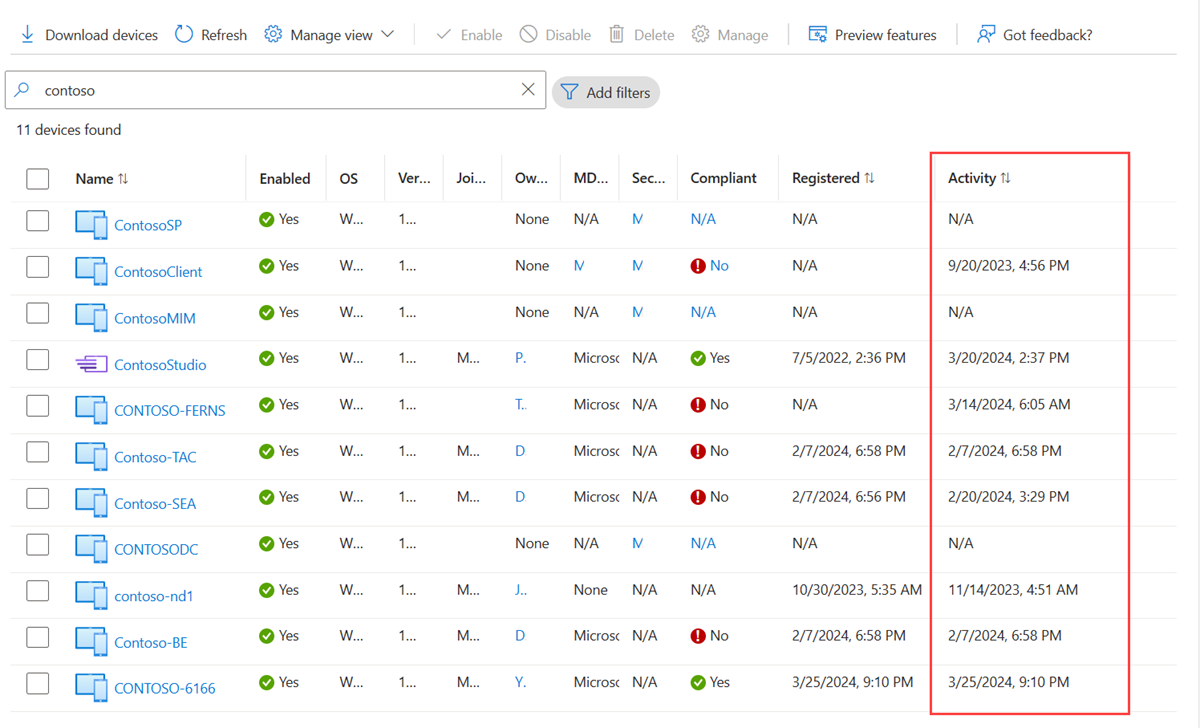

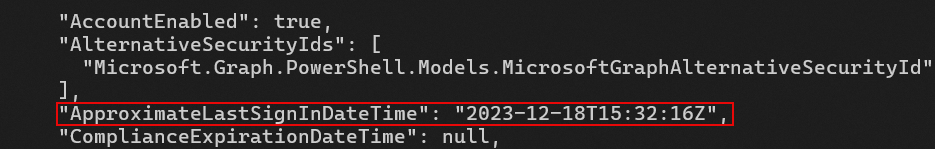

一定期間にわたってクラウド アプリへのアクセスに使用されていない登録済みデバイス、というのが古いデバイスの定義であるため、古いデバイスの検出にはタイムスタンプ関連のプロパティが必要です。 Microsoft Entra ID では、このプロパティは ApproximateLastSignInDateTime またはアクティビティ タイムスタンプと呼ばれます。 現在の時間とアクティビティ タイムスタンプの値の差が、アクティブなデバイスの基準として定義されている期間を超えている場合、デバイスは無効と見なされます。 このアクティビティ タイムスタンプは現在パブリック プレビューです。

アクティビティ タイムスタンプの値の管理のしくみは?

アクティビティ タイムスタンプの評価は、デバイスの認証試行によって発動します。 Microsoft Entra ID は、次の場合にアクティビティ タイムスタンプを評価します。

- マネージド デバイスまたは承認されたクライアント アプリを要求する条件付きアクセス ポリシーがトリガーされている。

- Microsoft Entra 参加済みまたは Microsoft Entra ハイブリッド参加済みを使用した Windows 10 以降のデバイスがネットワーク上でアクティブである。

- Intune マネージド デバイスがサービスにチェックイン済みである。

アクティビティ タイムスタンプの既存の値と現在の値の差が 14 日を超えている場合 (+/-5 日の差異)、既存の値は新しい値に置き換えられます。

アクティビティ タイムスタンプを取得する方法は?

アクティビティ タイムスタンプの値を取得する方法には、次の 2 つがあります。

すべてのデバイス ページの [アクティビティ] 列。

Get-MgDevice コマンドレット。

古いデバイスのクリーンアップを計画する

環境内の古いデバイスを効率的にクリーンアップするには、関連するポリシーを定義する必要があります。 このポリシーは、古いデバイスに関連するすべての考慮事項を確実に把握するために役立ちます。 以下のセクションでは、一般的なポリシーの考慮事項の例を示します。

注意事項

組織で BitLocker ドライブ暗号化を使用している場合、デバイスを削除する前に、BitLocker 回復キーがバックアップされているか、不要になっていることを確認する必要があります。 これを行わないと、データが失われる可能性があります。

Autopilot やユニバーサル プリントなどの機能を使用する場合は、それらのデバイスをそれぞれの管理ポータルでクリーンする必要があります。

クリーンアップ アカウント

Microsoft Entra ID でデバイスを更新するには、次のいずれかのロールが割り当てられているアカウントが必要です。

クリーンアップ ポリシーで、必要なロールが割り当てられたアカウントを選択します。

期間

古いデバイスの指標である期間を定義します。 期間の値を定義するときは、アクティビティ タイムスタンプの更新に関して言及されている期間を考慮に入れてください。 たとえば、21 日 (差異を含む) よりも短いタイムスタンプを古いデバイスの指標と見なさないでください。 デバイスが古いように見えるが実際はそうではないシナリオが存在します。 たとえば、影響を受けるデバイスの所有者が、古いデバイスの期間を超えて休暇中または病欠中である可能性があります。

デバイスの無効化

誤検出が発生した場合に削除を元に戻すことができないため、古いと思われるデバイスをすぐに削除することはお勧めできません。 削除前に猶予期間を設け、その間はデバイスを無効にするのがベスト プラクティスです。 ポリシーで、削除前にデバイスを無効にする期間を定義します。

MDM 制御デバイス

デバイスが Intune またはその他のモバイル デバイス管理 (MDM) ソリューションの制御下にある場合、デバイスを無効化または削除する前に、管理システムでデバイスをインベントリから削除してください。 詳細については、「ワイプ、インベントリからの削除、デバイス登録の手動解除を使用し、デバイスを削除する」を参照してください。

システム管理デバイス

システム管理デバイスは削除しないでください。 これらのデバイスは一般に、オートパイロットなどのデバイスです。 一度削除すると、これらのデバイスは再プロビジョニングできません。

Microsoft Entra ハイブリッド参加済み

Microsoft Entra ハイブリッド参加済みデバイスは、オンプレミスの古いデバイスの管理ポリシーに従います。

Microsoft Entra ID をクリーンアップするには:

- Windows 10 以降のデバイス - オンプレミス AD で Windows 10 以降のデバイスを無効化または削除し、Microsoft Entra Connect によって、変更されたデバイス ステータスを Microsoft Entra ID に同期します。

- Windows 7/8 - 最初にオンプレミス AD で Windows 7/8 デバイスを無効化または削除します。 Microsoft Entra Connect を使用して、Microsoft Entra ID で Windows 7/8 デバイスを無効化または削除することはできません。 代わりに、オンプレミスで変更を行う場合は、Microsoft Entra ID で無効化または削除する必要があります。

Note

- オンプレミス Active Directory または Microsoft Entra ID でデバイスを削除しても、クライアント上の登録は削除されません。 デバイスを ID として使ってリソースにアクセスすること (条件付きアクセスなど) ができなくなるだけです。 クライアン上の登録を削除する方法の詳細をご覧ください。

- Microsoft Entra ID でのみ Windows 10 以降のデバイスを削除すると、Microsoft Entra Connect を使用してオンプレミスのデバイスと再同期されますが、新しいオブジェクトとして "保留中" 状態になります。 このデバイスで再登録が必要です。

- Windows 10 以降または Server 2016 デバイスの同期スコープからデバイスを削除すると、Microsoft Entra デバイスが削除されます。 それを同期スコープに追加しなおすと、新しいオブジェクトが "保留中" 状態になります。 このデバイスの再登録が必要です。

- Windows 10 以降のデバイスの同期に Microsoft Entra Connect を使用していない場合 (たとえば、登録に AD FS のみを使用している場合) は、Windows 7/8 デバイスと同様のライフサイクルを管理する必要があります。

Microsoft Entra 参加済みデバイス

Microsoft Entra ID 内の Microsoft Entra 参加済みデバイスを無効化または削除します。

Note

- Microsoft Entra デバイスを削除しても、クライアント上の登録は削除されません。 デバイスを ID として使ってリソースにアクセスすること (条件付きアクセスなど) ができなくなるだけです。

- Microsoft Entra ID で参加解除する方法の詳細をご覧ください

Microsoft Entra の登録デバイス

Microsoft Entra ID 内の Microsoft Entra 登録済みデバイスを無効化または削除します。

Note

- Microsoft Entra ID で Microsoft Entra 登録済みデバイスを削除しても、クライアントでの登録は削除されません。 デバイスを ID として使ってリソースにアクセスすること (条件付きアクセスなど) ができなくなるだけです。

- クライアント上の登録を削除する方法の詳細をご覧ください

古いデバイスをクリーンする

Microsoft Entra 管理センターで古いデバイスをクリーンアップすることはできますが、PowerShell スクリプトを使ってこのプロセスを処理した方が効率的です。 最新の PowerShell V2 モジュールを使い、タイムスタンプ フィルターを使用して Autopilot などのシステム管理デバイスを除外します。

一般的なルーチンは次の手順で構成されます。

- Connect-MgGraph コマンドレットを使用して Microsoft Entra ID に接続する

- デバイスの一覧を取得します。

- Update-MgDevice コマンドレットを使用してデバイスを無効にします (-AccountEnabled オプションを使用して無効にします)。

- デバイスが削除されるまでの猶予期間として設けた日数が経過するのを待ちます。

- Remove-MgDevice コマンドレットを使用してデバイスを削除します。

デバイスの一覧を取得する

すべてのデバイスを取得し、返されたデータを CSV ファイルに保存するには:

Get-MgDevice -All | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-summary.csv -NoTypeInformation

ディレクトリ内のデバイスが多い場合、タイムスタンプ フィルターを使用して返されたデバイスの数を絞り込みます。 90 日以内にログオンしていないすべてのデバイスを取得し、返されたデータを CSV ファイルに格納するには、次のようにします。

$dt = (Get-Date).AddDays(-90)

Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt} | select-object -Property AccountEnabled, DeviceId, OperatingSystem, OperatingSystemVersion, DisplayName, TrustType, ApproximateLastSignInDateTime | export-csv devicelist-olderthan-90days-summary.csv -NoTypeInformation

デバイスを無効に設定する

同じコマンドを使用して、出力を set コマンドにパイプして、特定の期間にわたってデバイスを無効にすることができます。

$dt = (Get-Date).AddDays(-90)

$params = @{

accountEnabled = $false

}

$Devices = Get-MgDevice -All | Where {$_.ApproximateLastSignInDateTime -le $dt}

foreach ($Device in $Devices) {

Update-MgDevice -DeviceId $Device.Id -BodyParameter $params

}

デバイスの削除

注意事項

コマンドレット Remove-MgDevice は警告を提供しません。 このコマンドを実行すると、プロンプトを表示せずにデバイスが削除されます。 削除されたデバイスを回復する方法はありません。

管理者がデバイスを削除する前に、将来必要になる可能性がある BitLocker 回復キーをバックアップします。 関連付けられているデバイスを削除した後、BitLocker 回復キーを回復する方法はありません。

デバイスの無効化の例を基に、無効になっているデバイスを探し、120 日間非アクティブにし、出力を Remove-MgDevice へパイプしてそれらのデバイスを削除します。

$dt = (Get-Date).AddDays(-120)

$Devices = Get-MgDevice -All | Where {($_.ApproximateLastSignInDateTime -le $dt) -and ($_.AccountEnabled -eq $false)}

foreach ($Device in $Devices) {

Remove-MgDevice -DeviceId $Device.Id

}

知っておくべきこと

どうしてもっと頻繁にタイムスタンプが更新されないのですか?

タイムスタンプは、デバイスのライフサイクルのシナリオをサポートするために更新されます。 この属性は監査ではありません。 デバイスのより頻繁な更新には、サインイン監査ログを使用します。 一部のアクティブなデバイスには、空白のタイム スタンプが設定されている場合があります。

BitLocker キーに気を付ける必要があるのはなぜですか?

構成されていると、Windows 10 以降のデバイスの BitLocker キーは Microsoft Entra ID 内のデバイス オブジェクトに格納されます。 古いデバイスを削除する場合、デバイスに保存されている BitLocker キーも削除します。 古いデバイスを削除する前に、クリーンアップ ポリシーがデバイスの実際のライフサイクルと整合していることを確認してください。

Windows Autopilot デバイスに気を付ける必要があるのはなぜですか?

Windows Autopilot オブジェクトに関連付けられていた Microsoft Entra デバイスを削除した場合、デバイスが将来再利用される場合に、次の 3 つのシナリオが発生する可能性があります。

- 事前プロビジョニングを使用しない Windows Autopilot のユーザー主導型のデプロイを実行すると、新しい Microsoft Entra デバイスが作成されますが、ZTDID にタグ付けされません。

- Windows Autopilot の自己デプロイ モードのデプロイでは、Microsoft Entra デバイスの関連付けが見つからないため、これらのデプロイは失敗します。 (このエラーは、"なりすまし" デバイスが資格情報を使用せずに Microsoft Entra ID への参加を試行しないようにするためのセキュリティ メカニズムです。)この失敗は、ZTDID の不一致を示します。

- Windows Autopilot の事前プロビジョニング デプロイの場合、Microsoft Entra デバイスの関連付けが見つからないため、これらのデプロイは失敗します。 (バックグラウンドでは、事前プロビジョニング デプロイで同じ自己デプロイ モード プロセスが使用されるため、同じセキュリティ メカニズムが適用されます。)

Get-MgDeviceManagementWindowsAutopilotDeviceIdentity を使用すると、組織内の Windows Autopilot デバイスの一覧を取得し、クリーンアップするデバイスの一覧と比較できます。

すべての参加済みデバイスのタイプを知るにはどうすればよいですか?

さまざまなタイプの詳細については、device management overview(デバイス管理の概要) を参照してください。

デバイスを無効にするとどうなりますか?

Microsoft Entra ID への認証にデバイスが使用されているすべての認証は拒否されます。 一般的な例を次に示します。

- Microsoft Entra Hybrid 参加済みデバイス - ユーザーはデバイスを使用してオンプレミス ドメインにサインインできます。 ただし、Microsoft 365 などの Microsoft Entra リソースにはアクセスできません。

- Microsoft Entra 参加済みデバイス - ユーザーはデバイスを使用してサインインできません。

- モバイル デバイス - ユーザーは Microsoft 365 などの Microsoft Entra リソースにアクセスできません。

関連するコンテンツ

Intune で管理されているデバイスの詳細については、「ワイプ、インベントリからの削除、デバイス登録の手動解除を使用し、デバイスを削除する」を参照してください。

デバイスを管理する方法の概要については、デバイス ID の管理に関する記事を参照してください。