Microsoft Entra ID での耐フィッシング パスワードレス認証の展開における特定のペルソナに関する考慮事項

各ペルソナには、耐フィッシング パスワードレス展開中に共通して発生する固有の課題と考慮事項があります。 対応が必要となるペルソナを特定するときは、展開のプロジェクト計画策定にこれらの考慮事項を組み込む必要があります。 次のセクションでは、各ペルソナに固有のガイダンスを提示します。

インフォメーション ワーカー

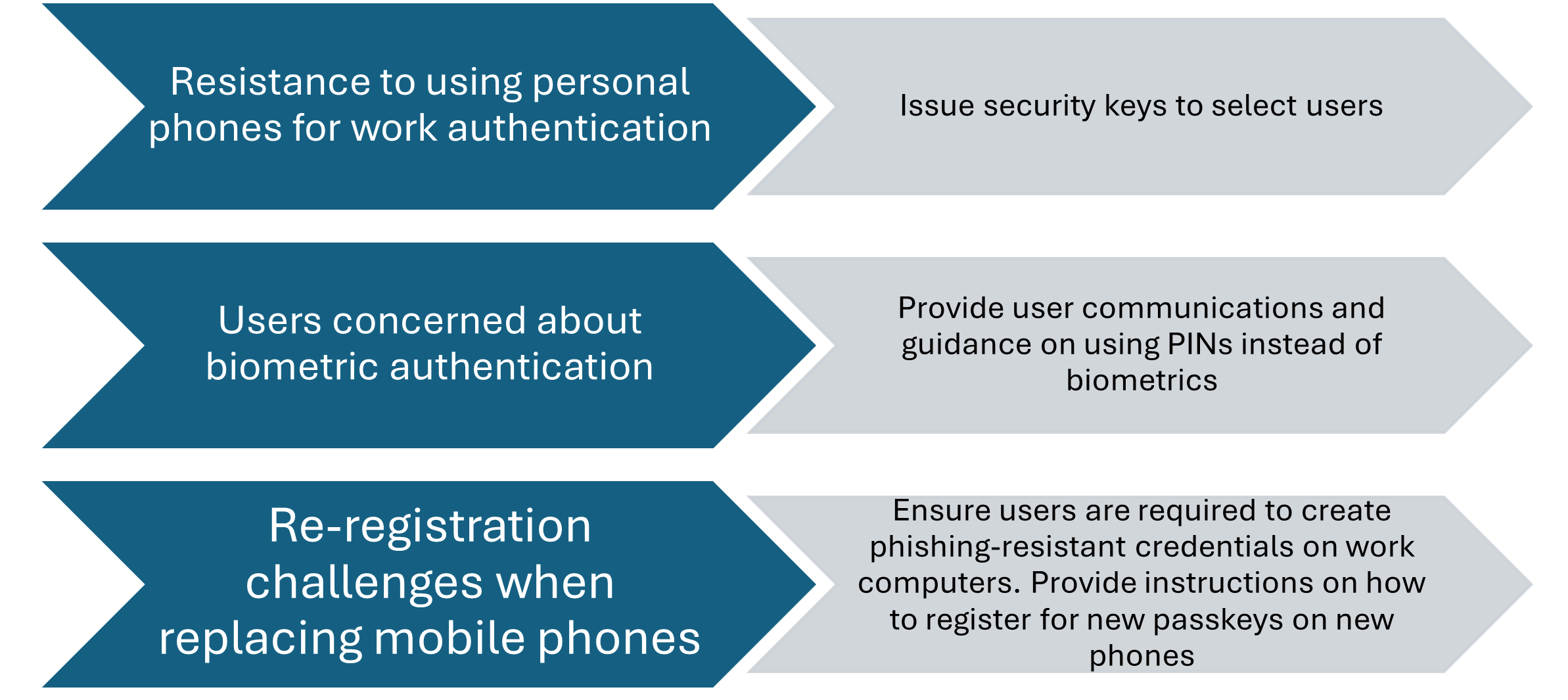

通常、インフォメーション ワーカーは要件が最もシンプルであり、耐フィッシング パスワードレス展開を最も楽に開始できます。 ただし、これらのユーザーに対して展開するとき頻繁に発生する問題がいくつかあります。 たとえば、次のような場合です。

インフォメーション ワーカー向けの展開には、他のユーザー ペルソナと同様に、適切なコミュニケーションとサポートが必要です。 これには通常、特定のアプリを自分の携帯電話にインストールするようユーザーを誘導し、ユーザーがアプリを使用しない場合にはセキュリティ キーを配布し、生体認証に関する懸念に対処し、ユーザーが認証情報の一部または全部の紛失から回復できるようにするプロセスを開発することなどがあります。

生体認証に関する懸念事項に対処するときは、Windows Hello for Business などのテクノロジーによる生体認証の処理方法を理解していることを確認してください。 生体認証データはデバイス上のローカルにのみ格納され、盗まれた場合でも生の生体認証データに変換することはできません。

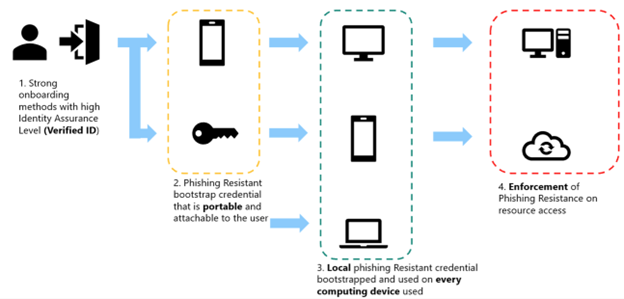

インフォメーション ワーカーの展開フロー

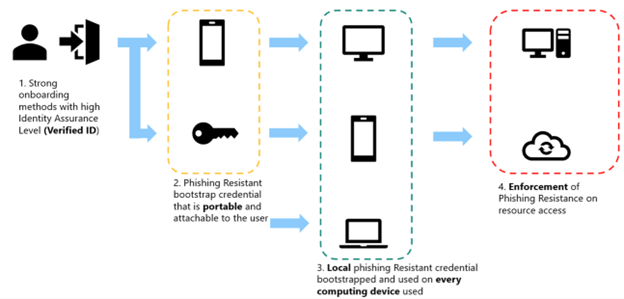

インフォメーション ワーカーの展開フローのフェーズ 1 から 3 は、通常は、次の図に示す標準の展開フローに従う必要があります。 環境での必要に応じて、各手順で使用するメソッドを調整します。

- フェーズ 1: オンボーディング

- 一時アクセス パスの取得に使用される Microsoft Entra Verified ID サービス

- フェーズ 2: ポータブル認証情報の登録

- Microsoft Authenticator アプリのパスキー (推奨)

- FIDO2 セキュリティ キー

- フェーズ 3: ローカル認証情報の登録

- Windows Hello for Business

- プラットフォーム SSO セキュア エンクレーブ キー

フロントライン ワーカー

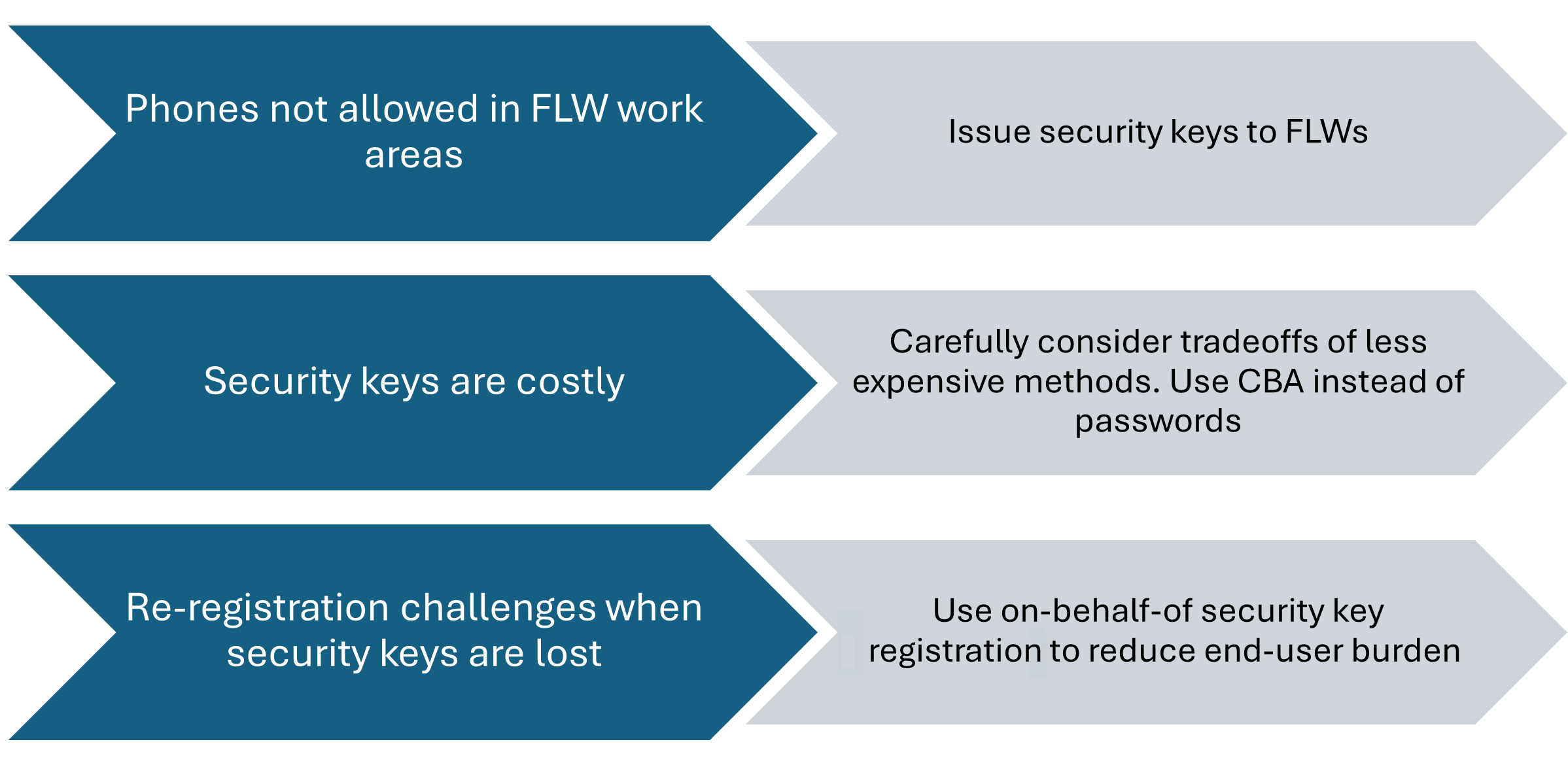

フロントライン ワーカーは、認証情報の移植性に関するニーズが高く、小売または製造の状況で持ち運べるデバイスに制限があるため、多くの場合、より複雑な要件を抱えています。 フロントライン ワーカーにとってセキュリティ キーは優れたオプションですが、コストに考慮が必要です。 フィッシング耐性の高さを達成するにためは、セキュリティ キーのコスト面の課題と、スマート カードや証明書ベース認証の展開に伴う手間の増加とのバランスを取るようにしてください。 環境内に種類の異なるフロントライン ワーカーのユーザー ペルソナが存在する可能性についても検討します。 フロントライン ワーカーにはセキュリティ キーが適している人もいれば、スマート カードが適しているという人もいるかもしれません。

フロントライン ワーカーの展開フロー

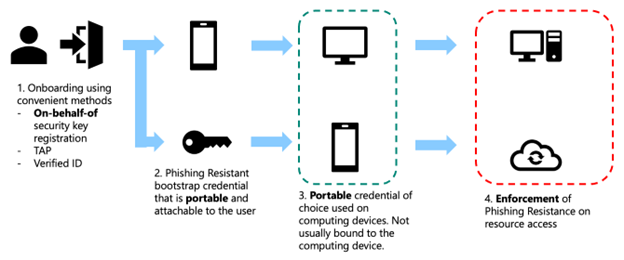

フロントライン ワーカー向けの展開フローのフェーズ 1 から 3 は、通常は、移植可能な認証情報を重視する修正されたフローに従う必要があります。 フロントライン ワーカーの多くは常設のコンピューティング デバイスを持たないことが考えられ、Windows または Mac ワークステーション上のローカルな認証情報を必要としません。 代わりに、デバイスからデバイスへと持ち運べる移植可能な認証情報に大幅に依存します。 環境での必要に応じて、各手順で使用するメソッドを調整します。

- フェーズ 1: オンボーディング

- FIDO2 セキュリティ キーによる代理登録 (推奨)

- 一時アクセス パスの取得に使用される Microsoft Entra Verified ID サービス

- フェーズ 2: ポータブル認証情報の登録

- FIDO2 セキュリティ キー (推奨)

- スマート カード

- Microsoft Authenticator アプリのパスキー

- フェーズ 3 (オプション): ローカル認証情報の登録

- オプション: Windows Hello for Business

- オプション: プラットフォーム SSO セキュア エンクレーブ キー

IT プロ/DevOps ワーカー

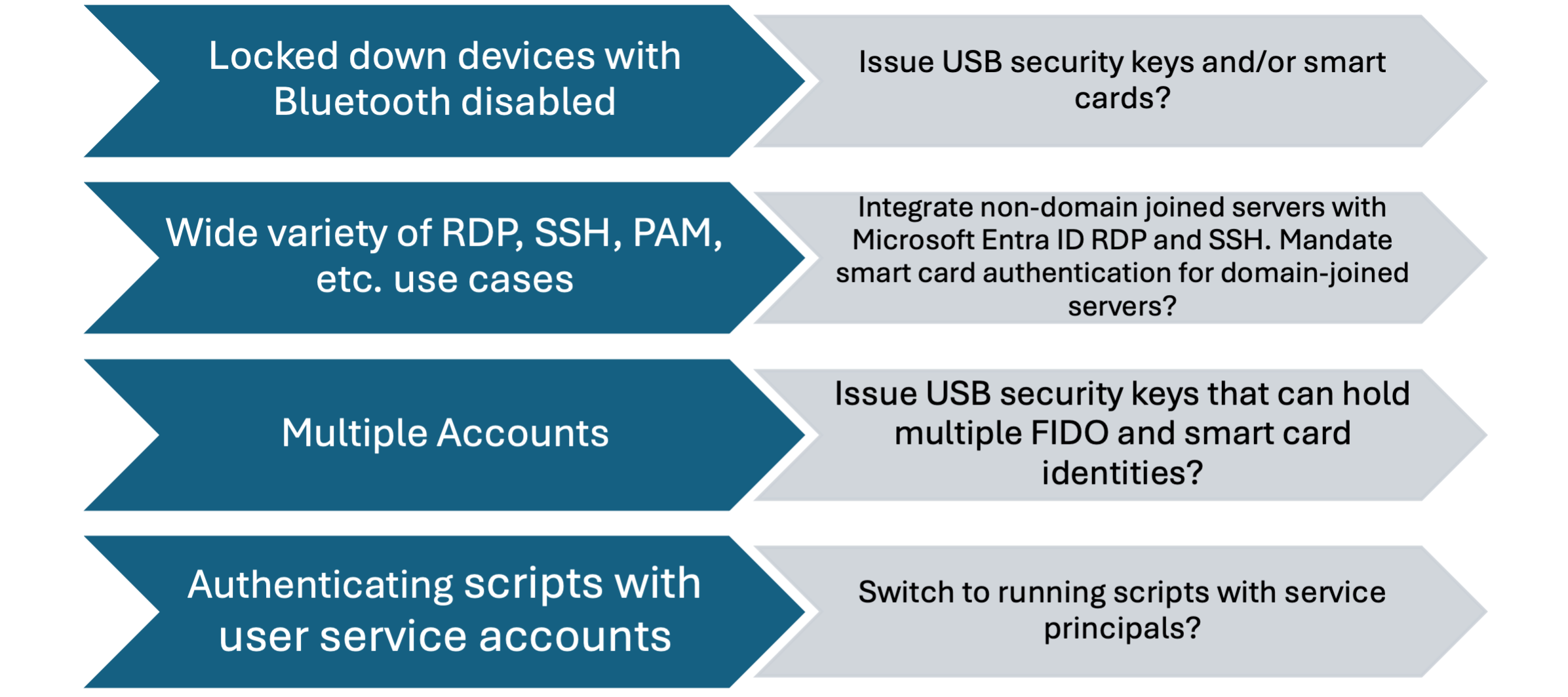

IT 担当者と DevOps ワーカーは、特にリモート アクセスと複数のユーザー アカウントに依存しているため、インフォメーション ワーカーとは異なると見なされます。 IT プロについて、耐フィッシング パスワードレスに関して生じる課題の多くは、システムへのリモート アクセスおよび自動化の実行機能に対するニーズの高さが原因となります。

特にこのペルソナについては、RDP でのフィッシング耐性のためにサポートされたオプションについて理解してください。

ユーザーコンテキストで実行され、従って現在 MFA を使用していないスクリプトをユーザーがどこで使用しているか必ず理解してください。 サービス プリンシパルとマネージド ID を使用して自動化を実行する適切な方法を IT プロに指導します。 また、IT プロや他の専門家が新しいサービス プリンシパルを要求し、適切なアクセス許可を割り当てられるようにするプロセスも検討する必要があります。

IT プロ/DevOps ワーカーの展開フロー

IT 担当者/DevOps worker のデプロイ フローのフェーズ 1 から 3 は、通常、ユーザーのプライマリ アカウントに関して前に示したように、標準のデプロイ フローに従う必要があります。 IT プロ/DevOps ワーカーには、多くの場合、さまざまな考慮が必要とされるセカンダリ アカウントがあります。 プライマリ アカウントの環境での必要に応じて、各手順で使用するメソッドを調整します。

- フェーズ 1: オンボーディング

- 一時アクセス パスの取得に使用される Microsoft Entra Verified ID サービス

- フェーズ 2: ポータブル認証情報の登録

- Microsoft Authenticator アプリのパスキー (推奨)

- FIDO2 セキュリティ キー

- フェーズ 3: ローカル認証情報の登録

- Windows Hello for Business

- プラットフォーム SSO セキュア エンクレーブ キー

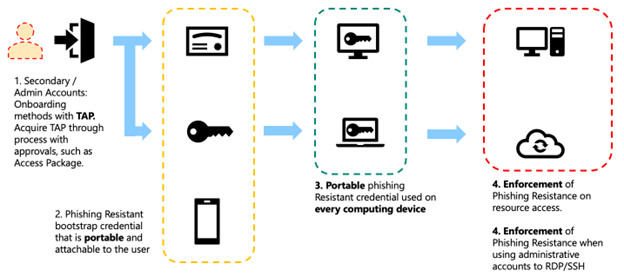

IT 担当者/DevOps ワーカーがセカンダリ アカウントを持っている場合は、それらのアカウントの処理方法が異なる場合があります。 たとえば、セカンダリ アカウントの場合、コンピューティング デバイスで代替の移植可能な認証情報を使用して、ローカルの認証情報を完全に省略することを選択できます。

- フェーズ 1: オンボーディング

- 一時アクセス パスの取得に使用される Microsoft Entra Verified ID サービス (推奨)

- IT プロ/DevOps ワーカーにセカンダリ アカウントの TAP を提供する代替プロセス

- フェーズ 2: ポータブル認証情報の登録

- Microsoft Authenticator アプリのパスキー (推奨)

- FIDO2 セキュリティ キー

- スマート カード

- フェーズ 3: ローカルの認証情報に代わる移植可能な認証情報の使用

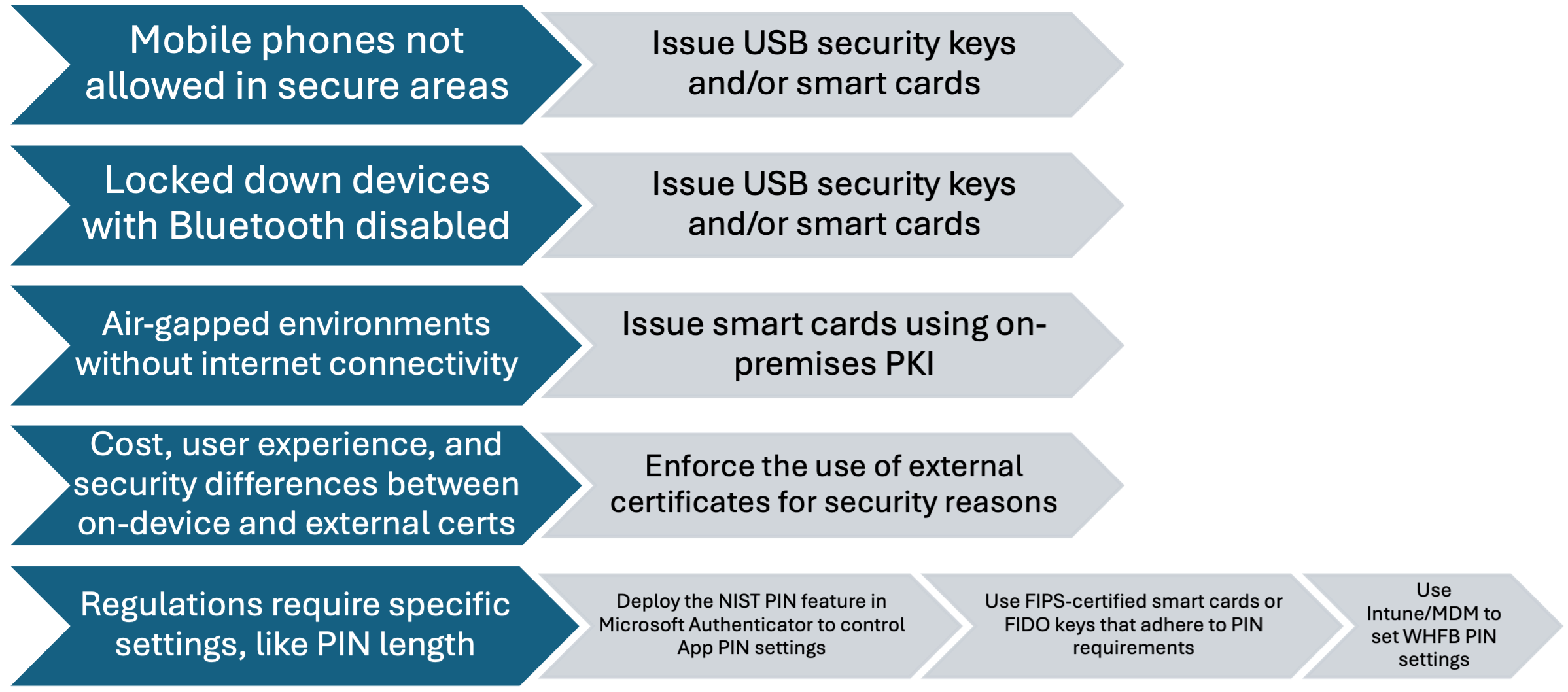

高度規制ワーカー

高度規制ワーカーは、ロックダウンされたデバイスでの作業、ロックダウンされた環境での作業、特別な規制要件に従うことの必要などがあるため、平均的なインフォメーション ワーカーよりも多くの課題を抱えています。

高度規制ワーカーは、規制下の環境には PKI とスマート カード インフラストラクチャがすでに大規模に導入されているため、スマート カードを使用することがよくあります。 ただし、スマート カードが望ましく必要とされる場合と、Windows Hello for Business などのよりユーザー フレンドリーなオプションとのバランスを取るべきな場合とを考慮してください。

PKI を使用しない、高度規制ワーカーの展開フロー

認定資格証、スマート カード、PKI の使用を想定していない場合、高度規制ワーカーの展開は、インフォメーション ワーカーの展開とよく似たものになります。 詳細については、「インフォメーション ワーカー」を参照してください。

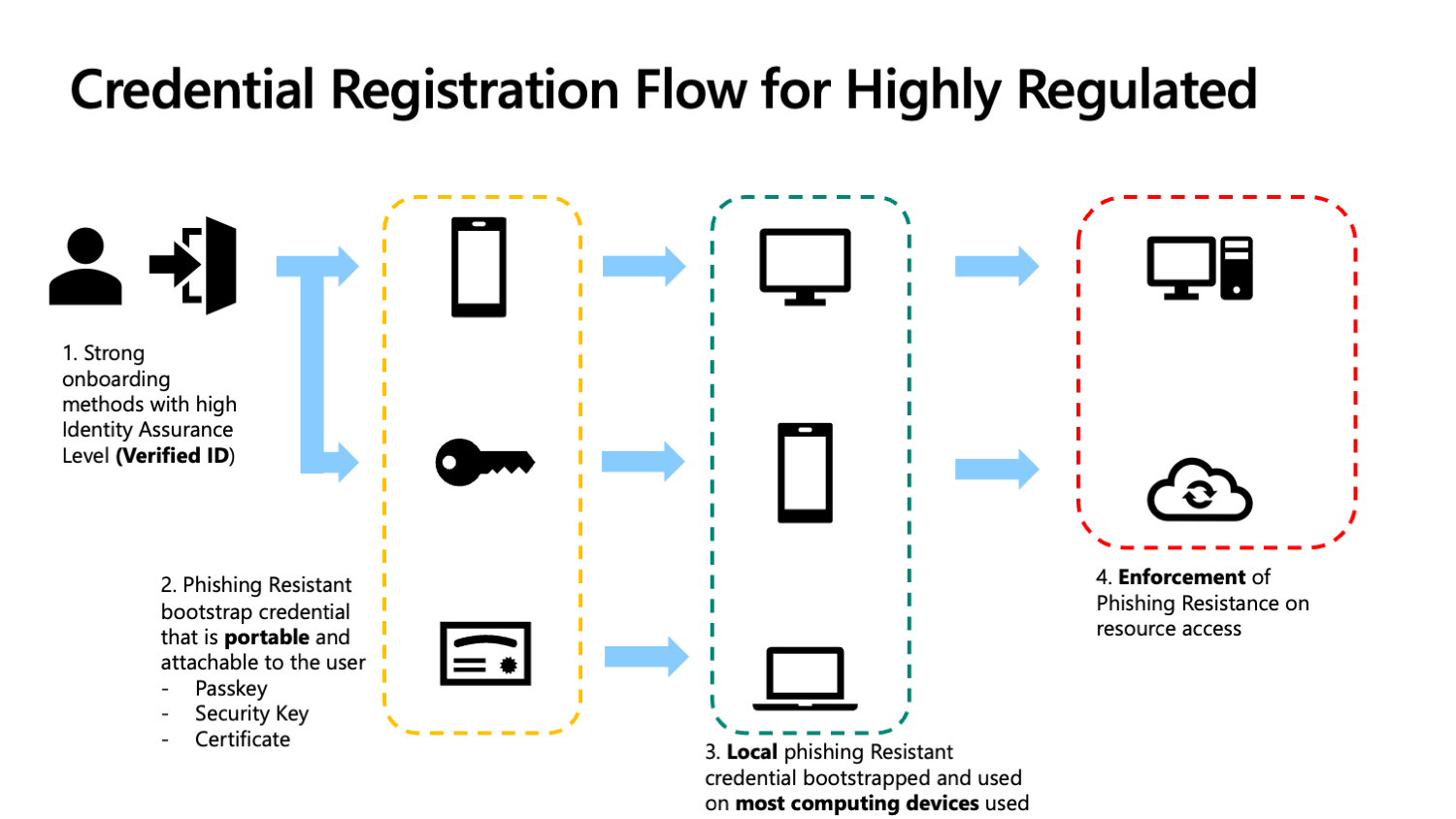

PKI を使用する高度規制ワーカーの展開フロー

認定資格証、スマート カード、PKI を使用する予定の場合、高度規制ワーカーの展開フローは、重要な場所においては、インフォメーション ワーカーのセットアップ フローとは通常異なります。 そこでは、一部のユーザーがローカルの認証方法を使用できるかどうかを識別する必要性が高くなります。 同様に、スマート カードなど、インターネット接続なしで動作するポータブルのみの認証情報を必要とするユーザーがそこに存在するかを特定する必要があります。 必要に応じて、展開フローをさらに調整し、環境内で識別されるさまざまなユーザー ペルソナに合わせてカスタマイズできます。 環境での必要に応じて、各手順で使用するメソッドを調整します。

- フェーズ 1: オンボーディング

- 一時アクセス パスの取得に使用される Microsoft Entra Verified ID サービス (推奨)

- ID 証明プロセスに従う、ユーザーに代わってのスマート カードの登録

- フェーズ 2: ポータブル認証情報の登録

- スマート カード (推奨)

- FIDO2 セキュリティ キー

- Microsoft Authenticator アプリのパスキー

- フェーズ 3 (オプション): ローカル認証情報の登録

- オプション: Windows Hello for Business

- オプション: プラットフォーム SSO セキュア エンクレーブ キー

Note

ユーザーには少なくとも 2 つの認証情報が登録されていることを常におすすめしています。 これにより、一方の認証情報に何らかの問題が発生した場合でも、バックアップの認証情報が使用できます。 高度規制ワーカーの場合、展開するスマート カードに加えて、パスキーまたは Windows Hello for Business を展開することをおすすめします。