Microsoft Entra 証明書ベースの認証用に証明機関を構成する方法

証明機関 (CA) を構成する最善の方法は、PKI ベースの信頼ストアを使用することです (プレビュー)。 PKI ベースの信頼ストアを使用して、最小限の特権ロールに構成を委任できます。 詳細については、「手順 1: PKI ベースの信頼ストアを使用して証明機関を構成する (プレビュー)」を参照してください。

別の方法として、グローバル管理者はこのトピックの手順に従って、Microsoft Entra 管理センター、または Microsoft Graph REST API、および Microsoft Graph PowerShell などのサポートされているソフトウェア開発キット (SDK) を使用して CA を構成できます。 公開キー基盤 (PKI) インフラストラクチャまたは PKI 管理者は、発行元 CA の一覧を提供できる必要があります。

すべての CA を構成したことを確認するには、ユーザー証明書を開き、[証明のパス] タブをクリックします。ルートが Microsoft Entra ID 信頼ストアにアップロードされるまで、すべての CA を確認します。 欠落している CA がある場合、Microsoft Entra 証明書ベースの認証 (CBA) は失敗します。

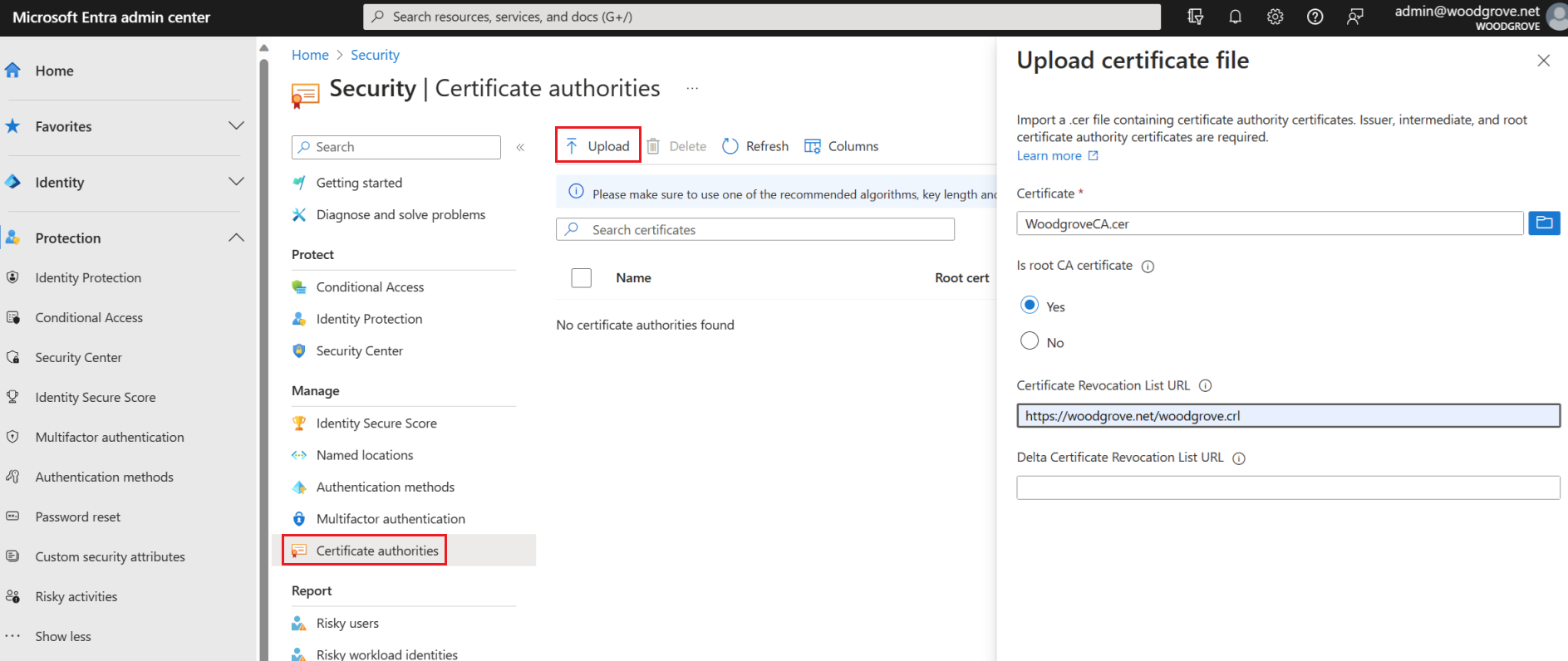

Microsoft Entra 管理センターを使用して証明機関を構成する

Microsoft Entra 管理センターで CBA を有効にするように証明機関を構成するには、次の手順を行います。

-

Microsoft Entra 管理センターにグローバル管理者としてサインインします。

[保護]>[更に表示]>[Security Center] (または[ID セキュリティ スコア]) >[証明機関] の順に移動します。

CA をアップロードするには、[アップロード] を選択します。

CA ファイルを選択します。

CA がルート証明書の場合は [はい] を選択し、それ以外の場合は [いいえ] を選択します。

[証明書失効リスト URL] には、失効したすべての証明書を含む CA ベース CRL のインターネットに接続する URL を設定します。 URL が設定されていない場合、失効した証明書を使用した認証は失敗しません。

[デルタ証明書失効リストの URL] には、最後のベース CRL が発行されて以降に失効したすべての証明書を含む CRL のインターネットに接続する URL を設定します。

[追加] を選択します。

CA 証明書を削除するには、証明書を選択し、[削除] を選択します。

[列] を選択して列を追加または削除します。

Note

既存の CA の有効期限が切れた場合、新しい CA のアップロードは失敗します。 有効期限が切れたCAはすべて削除し、新しいCAのアップロードをやり直してください。

この機能を管理するには、全体管理者が必要です。

PowerShell を使って証明機関 (CA) を構成する

信頼された CA に対してサポートされている CRL 配布ポイント (CDP) は 1 つのみです。 CDP には HTTP URL のみを指定できます。 オンライン証明書状態プロトコル (OCSP)、またはライトウェイト ディレクトリ アクセス プロトコル (LDAP) の URL はサポートされていません。

Microsoft Entra ID で証明機関を構成するには、証明機関ごとに次のものをアップロードします。

- 証明書の公開部分 ( .cer 形式)

- 証明書失効リスト (CRL) が存在する、インターネットに接続する URL

証明機関のスキーマは次のようになります。

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

構成には、Microsoft Graph PowerShell を使用できます。

Windows PowerShell を管理者特権で起動します。

Microsoft Graph PowerShell をインストールします。

Install-Module Microsoft.Graph

構成の最初の手順では、テナントとの接続を確立する必要があります。 テナントへの接続が確立されるとすぐに、ディレクトリに定義されている信頼された証明機関をレビュー、追加、削除、および変更できます。

のインスタンスに接続するときには、

テナントとの接続を確立するには、Connect-MgGraph を使います。

Connect-MgGraph

Retrieve

ディレクトリで定義されている信頼された証明機関を取得するには、Get-MgOrganizationCertificateBasedAuthConfiguration を使います。

Get-MgOrganizationCertificateBasedAuthConfiguration

追加

Note

既存の CA のいずれかが期限切れになると、新しい CA のアップロードは失敗します。 テナント管理者は、期限切れの CA を削除してから、新しい CA をアップロードする必要があります。

上記の手順に従って、Microsoft Entra 管理センターに CA を追加します。

AuthorityType

- ルート証明機関を示すには、0 を使用します

- 中間または発行元の証明機関を示すには、1 を使用します

crlDistributionPoint

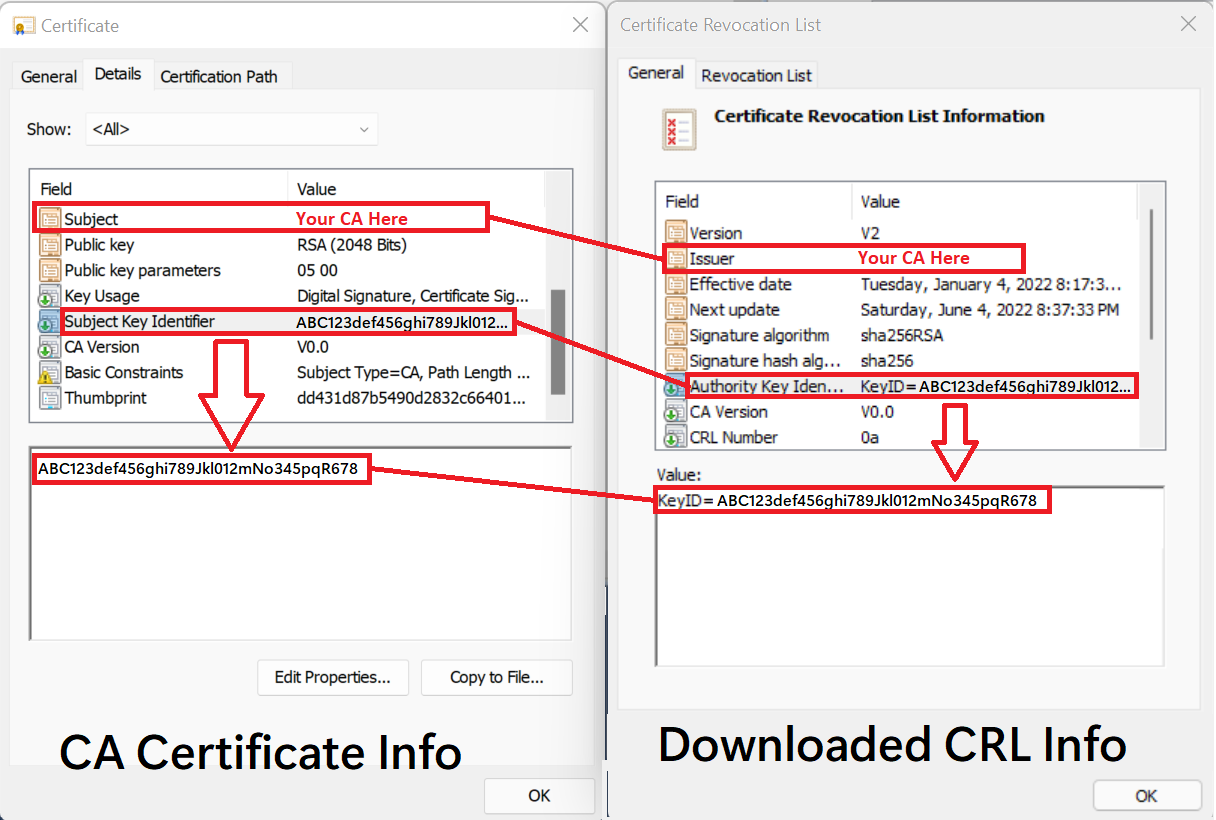

CRL をダウンロードし、CA 証明書と CRL 情報を比較します。 前の PowerShell 例の crlDistributionPoint 値が、追加する CA に対して有効であることを確認します。

次の表と図は、CA 証明書の情報を、ダウンロードした CRL の属性にマップする方法を示しています。

| CA 証明書の情報 | = | ダウンロードされた CRL 情報 |

|---|---|---|

| サブジェクト | = | 発行者 |

| サブジェクト キー識別子 | = | 機関キー識別子 (KeyID) |

ヒント

前の例の crlDistributionPoint の値は、CA の証明書失効リスト (CRL) がある場所の http です。 この値は複数の場所で確認できます。

- CA から発行された証明書の CRL 配布ポイント (CDP) 属性。

発行元の CA が Windows Server を実行している場合:

詳細については、「証明書の失効プロセスについて」を参照してください。

Microsoft Graph API を使用して証明機関を構成する

Microsoft Graph API を使用して、証明機関を構成できます。 Microsoft Entra 証明機関信頼ストアを更新するには、certificatebasedauthconfiguration MSGraph コマンドの手順に従います。

証明機関の構成を検証する

構成で Microsoft Entra CBA での次の操作が許可されていることを確認します。

- CA 信頼チェーンを検証する

- 構成された証明機関 CRL 配布ポイント (CDP) から証明書失効リスト (CRL) を取得する

CA 構成を検証するには、MSIdentity Tools PowerShell モジュールをインストールし、Test-MsIdCBATrustStoreConfiguration を実行します。 この PowerShell コマンドレットで、Microsoft Entra テナント CA の構成が確認されます。 一般的な構成ミスのエラーと警告が報告されます。