MFA と SSPR のポリシー設定を Microsoft Entra ID の認証方法ポリシーに移行する方法

多要素認証とセルフサービス パスワード リセット (SSPR) を個別に制御する Microsoft Entra ID レガシ ポリシー設定を、認証方法ポリシーを使用して一元管理に移行できます。

Microsoft Entra 管理センターの認証方法移行ガイド (プレビュー) を使用して、移行が自動化できます。 このガイドは、MFA と SSPR の現在のポリシー設定の監査に役立つウィザードを提供します。 次に、これらの設定を認証方法ポリシーに統合します。ここでは、これらの設定は、より簡単にまとめて管理できます。

独自のスケジュールでポリシー設定を手動での移行もできます。 移行プロセスを完全に元に戻すことはできません。 認証方法ポリシーでユーザーとグループの認証方法をより正確に構成しながら、テナント全体の MFA ポリシーと SSPR ポリシーを引き続き使用できます。

移行中にこれらのポリシーがどのように連携するかの詳細については、「Microsoft Entra ID の認証方法を管理する」を参照してください。

自動移行ガイド

自動移行ガイドでは、わずか数回のクリックで認証方法を管理する場所の移行ができます。 Microsoft Entra 管理センターからアクセスするには [保護]>[認証方法]>[ポリシー] を参照します。

![ウィザードのエントリ ポイントを強調表示している [認証方法ポリシー] ブレードのスクリーンショット。](media/how-to-authentication-methods-manage/wizard-entry-point.png)

ウィザードの最初のページでは、その内容としくみについて説明します。 参照用の各レガシ ポリシーへのリンクも提供します。

![ウィザードの最初のページを強調表示している [認証方法ポリシー] ブレードのスクリーンショット。](media/how-to-authentication-methods-manage/wizard-first-page.png)

次に、従来の MFA ポリシーと SSPR ポリシーで組織が現在有効にしている内容に基づいて、認証方法ポリシーを構成しています。 いずれかのレガシ ポリシーでメソッドが有効になっている場合、認証方法ポリシーでも有効にすることをお勧めします。 この構成では、ユーザーは以前に使用したものと同じ方法を使用して、サインインとパスワードのリセットを続行できます。

さらに、パスキー、一時アクセス パス、Microsoft Authenticator などの最新のセキュリティで保護された最新の方法を有効にして、組織のセキュリティ体制の改善をお勧めします。 推奨される構成の編集には、各方法の横にある鉛筆アイコンを選択します。

![ウィザードの 二番目のページが強調表示されている [認証方法ポリシー] ブレードのスクリーンショット。](media/how-to-authentication-methods-manage/wizard-second-page.png)

構成に問題がなければ、[移行する] を選択し、移行を確認します。 認証方法ポリシーは、ウィザードで指定された構成と一致するように更新されます。 従来の MFA および SSPR ポリシーの認証方法は淡色表示になり、適用がされなくなります。

移行の状態が Migration Completeに更新されます。 必要に応じて、この状態を [進行中] にいつでも変更して、従来のポリシーのメソッドを再度有効にできます。

手動での移行

まず、ユーザーが使用できるそれぞれの認証方法について、既存のポリシー設定の監査を行います。 移行中にロールバックする場合は、以下の各ポリシーからの認証方法設定の記録が必要な場合があります。

- MFA policy

- SSPR ポリシー (使用されている場合)

- 認証方法ポリシー (使用されている場合)

SSPR を使用しておらず、認証方法ポリシーをまだ使用していない場合は、MFA ポリシーから設定を取得するだけでかまいません。

レガシ MFA ポリシーを確認する

まず、レガシ MFA ポリシーで使用できる方法を文書化します。

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- [ID]>[ユーザー]>[すべてのユーザー]>[ユーザーごとの MFA]>[サービス設定] の順に移動して、設定を表示します。

テナント全体の設定が表示されるため、ユーザーまたはグループの情報は必要ありません。

それぞれの方法がテナントに対して有効かどうかをメモします。 次の表は、レガシ MFA ポリシーで使用できる方法と、認証方法ポリシーの対応する方法を示しています。

| 多要素認証ポリシー | 認証方法ポリシー |

|---|---|

| 電話の呼び出し | 音声通話 |

| 電話へのテキスト メッセージ | SMS |

| モバイル アプリでの通知 | Microsoft Authenticator |

| モバイル アプリからの確認コードまたはハードウェア トークン | サード パーティ製のソフトウェア OATH トークン ハードウェア OATH トークン Microsoft Authenticator |

レガシ SSPR ポリシーを確認する

従来の SSPR ポリシーで使用できる認証方法を取得するには、

SSPR の範囲内のユーザー (すべてのユーザー、1 つの特定のグループ、またはユーザーなし) と、そのユーザーが使用できる認証方法を記録します。 認証方法ポリシーでは秘密の質問はまだ管理できませんが、後で管理可能になった場合に備えて必ず記録してください。 Identity>ユーザー>すべてのユーザー>パスワードリセット>プロパティに移動することで、この情報を確認できます。

| SSPR 認証方法 | 認証方法ポリシー |

|---|---|

| モバイル アプリの通知 | Microsoft Authenticator |

| モバイル アプリ コード | Microsoft Authenticator ソフトウェア OATH トークン |

| 電子メールの OTP | |

| 携帯電話 | 音声通話 SMS |

| 会社電話 | 音声通話 |

| セキュリティの質問 | まだ使用できません。後で使用するために質問をコピーします |

認証方法ポリシー

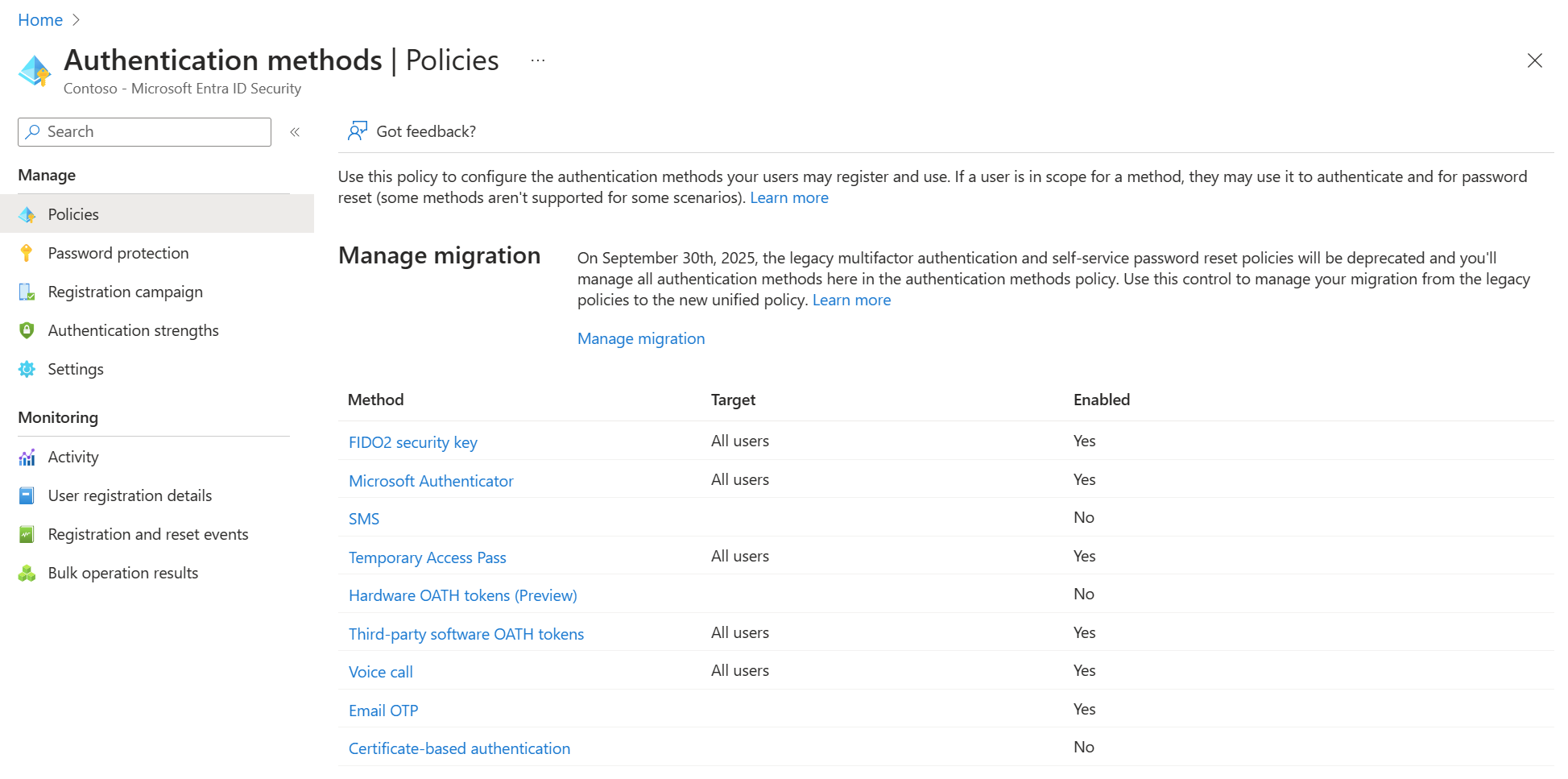

認証方法ポリシーの設定を確認するには、認証ポリシー管理者以上の権限で Microsoft Entra 管理センターにサインインし、[保護]>[認証方法]>[ポリシー] の順に進みます。 新しいテナントでは、すべての方法が既定で [オフ] になっています。これにより、レガシ ポリシー設定を既存の設定とマージする必要がないため、移行が簡単になります。

- 少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

- [保護]>[認証方法]> の順に進みます

認証方法ポリシーには、FIDO2 セキュリティ キー、一時アクセス パス、Microsoft Entra 証明書ベースの認証など、レガシ ポリシーで使用できないその他の方法があります。 これらの方法は移行の範囲外であるため、構成済みであれば変更を加える必要はありません。

認証方法ポリシーで他の方法を有効にした場合は、それらの方法を使用できる、または使用できないユーザーとグループを書き留めます。 方法の使い方を制御する構成パラメーターをメモしておきます。 たとえば、プッシュ通知で位置情報を提供するように Microsoft Authenticator を構成できます。 それぞれの方法に関連付けられた同様の構成パラメーターに対して有効になっているユーザーとグループを記録してください。

移行を開始する

使用中のポリシーから使用可能な認証方法をキャプチャしたら、移行を開始できます。 認証方法ポリシーを開いて、[移行の管理] を選択し、[移行が進行中] を選択します。

このオプションは、サインインシナリオとパスワードリセットシナリオの両方に新しいポリシーが適用されるため、変更を加える前に設定します。

![[移行が進行中] のスクリーンショット。](media/concept-authentication-methods-manage/manage-migration.png)

次の手順では、監査に合わせて認証方法ポリシーを更新します。 それぞれの方法を 1 つずつ確認します。 テナントがレガシ MFA ポリシーのみを使用していて、SSPR を使用していない場合、更新は簡単です。すべてのユーザーに対してそれぞれの方法を有効にして、既存のポリシーと正確に一致させることができます。

テナントが MFA と SSPR の両方を使用している場合は、それぞれの方法について検討する必要があります。

- 両方のレガシ ポリシーで方法が有効になっている場合は、認証方法ポリシーですべてのユーザーに対してその方法を有効にします。

- 両方のレガシ ポリシーで方法が無効になっている場合は、認証方法ポリシーですべてのユーザーに対してその方法を無効のままにします。

- 1 つのポリシーでのみ方法が有効になっている場合は、すべての状況でその方法を使用可能にするかどうかを決定する必要があります。

ポリシーが一致する場合は、現在の状態と簡単に一致させることができます。 不一致がある場合は、方法を完全に有効または無効にするかどうかを決定する必要があります。 たとえば、MFA のプッシュ通知を許可するために [モバイル アプリによる通知] が有効になっているとします。 レガシ SSPR ポリシーでは、[モバイル アプリの通知] 方法は有効になっていません。 その場合、レガシ ポリシーでは MFA のプッシュ通知が許可されますが、SSPR では許可されません。

認証方法ポリシーでは、SSPR と MFA の両方に対して [Microsoft Authenticator] を有効にするか無効にするかを選択する必要があります ([Microsoft Authenticator] を有効にすることをお勧めします)。

認証方法ポリシーでは、すべてのユーザーに加えて、ユーザーのグループに対して方法を有効にするオプションもあります。また、特定の方法を使用できないようにユーザーのグループを除外することもできます。 つまり、どのユーザーがどの方法を使用できるかをきわめて柔軟に制御できます。 たとえば、すべてのユーザーに対して Microsoft Authenticator を有効にし、SMS と 音声通話を、これらの方法を必要とする 20 人のユーザーの 1 グループに制限できます。

認証方法ポリシーでそれぞれの方法を更新する場合、一部の方法には構成可能なパラメーターが用意されており、対象の方法の使い方を制御できます。 たとえば、認証方法として音声通話を有効にする場合は、会社電話と携帯電話の両方を許可するか、携帯電話のみを許可するかを選択できます。 プロセスを実行して、監査からそれぞれの認証方法を構成します。

既存のポリシーと一致させる必要はありません。 これは、有効な方法を確認し、テナントのセキュリティと使いやすさを最大化する新しいポリシーを選択するための絶好の機会です。 既にユーザーが使用している方法を無効にすると、ユーザーが新しい認証方法を登録する必要があり、以前に登録した方法を使用できなくなる場合があることに注意してください。

以降のセクションでは、それぞれの方法に関する移行のガイダンスを示します。

ワンタイム パスコードの電子メール送信

[メールのワンタイム パスコード] には、次の 2 つのコントロールがあります。

[有効化とターゲット] セクションで: テナント メンバーは、特定のグループを含めるか除外するか (またはすべてのメンバー ユーザーに対して有効にする) を指定して、[パスワードのリセット]で電子メール OTP の使用を許可できます。

[構成] セクションで: B2B ユーザーによるサインインでの電子メールの OTP の使用を制御する [外部ユーザーに電子メール OTP の使用を許可する] コントロールが別途用意されています。 この設定が有効になっている場合、電子メール OTP 認証方法を無効にすることはできません。

Microsoft Authenticator

レガシ MFA ポリシーで [モバイル アプリによる通知] が有効になっている場合は、認証方法ポリシーで [すべてのユーザー] に対して [Microsoft Authenticator] を有効にします。 プッシュ通知またはパスワードレス認証を許可するには、認証モードを [任意] に設定します。

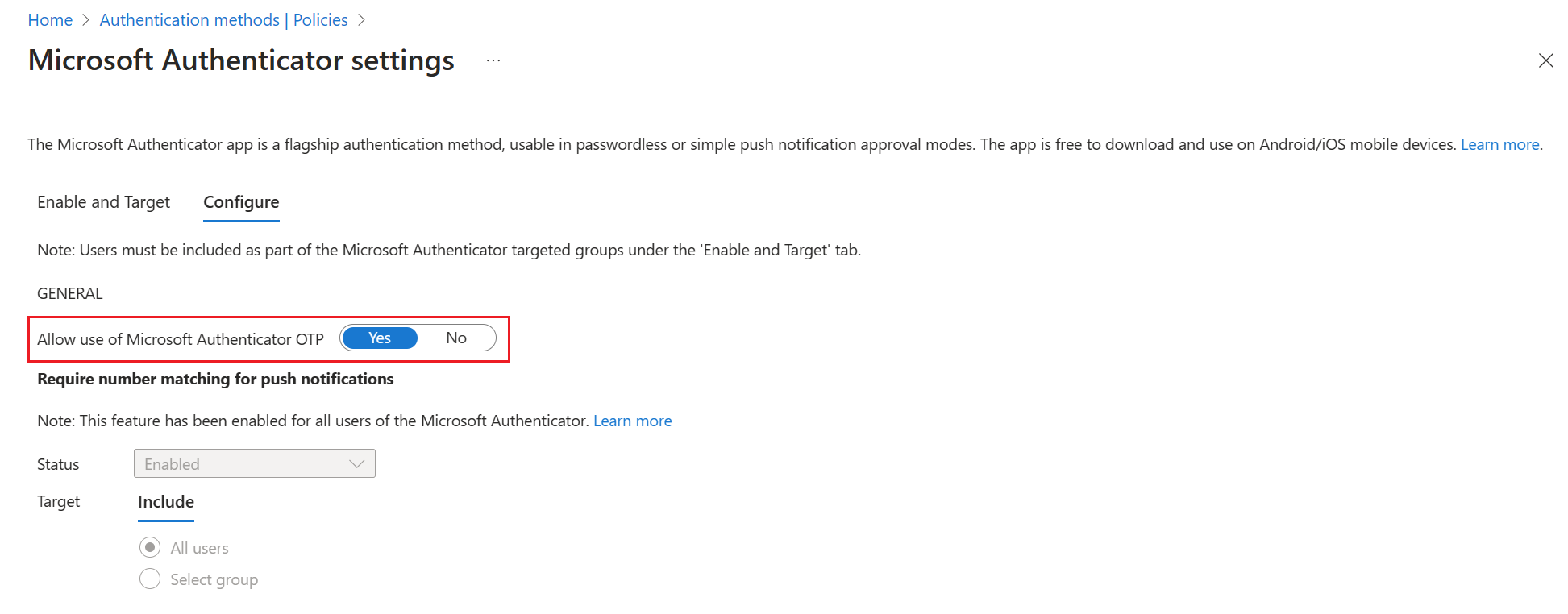

レガシ MFA ポリシーで [モバイル アプリまたはハードウェア トークンからの確認コード] が有効になっている場合は、[Microsoft Authenticator OTP の使用を許可する] を [はい] に設定します。

Note

ユーザーが 別の認証アプリを使用する場合ウィザードを使用して、OTP コードに対してのみ Microsoft Authenticator アプリを登録する場合は、サードパーティ製ソフトウェア OATH トークン ポリシーを有効にする必要があります。

SMS と音声通話

レガシ MFA ポリシーでは、[SMS] と [電話] に個別のコントロールがあります。 ただし、SMS と音声通話の両方に対して携帯電話を有効にする [携帯電話] コントロールもあります。 また、[会社電話] の別のコントロールでは、音声通話に対してのみ会社電話を有効にします。

認証方法ポリシーでは、レガシ MFA ポリシーに一致する SMS と音声通話の制御があります。 テナントが SSPR を使用していて、[携帯電話] が有効になっている場合は、認証方法ポリシーで [SMS] と [音声通話] の両方を有効にします。 テナントが SSPR を使用していて、[会社電話] が有効になっている場合は、認証方法ポリシーで [音声通話] を有効にして、[会社電話] オプションが有効になっていることを確認します。

Note

[サインインに使用] オプションは、SMS 設定で既定で有効になっています。 このオプションによって、SMS サインインが有効になります。 ユーザーに対して SMS サインインが有効になっている場合、ユーザーはテナント間の同期からスキップされます。 テナント間同期を使用している場合、または SMS サインインを有効にしたくない場合は、ターゲット ユーザーの SMS サインインを無効にします。

OATH トークン

レガシ MFA ポリシーと SSPR ポリシーの OATH トークン コントロールは、3 種類の OATH トークン (Microsoft Authenticator アプリ、サード パーティ製のソフトウェア OATH TOTP コード ジェネレーター アプリ、ハードウェア OATH トークン) の使用を可能にする単一のコントロールでした。

認証方法ポリシーは、OATH トークンの種類ごとに個別のコントロールを使用して細かく制御できます。 Microsoft Authenticator からの OTP の使用は、ポリシーの [Microsoft Authenticator] セクションの [Microsoft Authenticator OTP の使用を許可する] コントロールによって制御されます。 サード パーティ製のアプリは、ポリシーの [サード パーティ製のソフトウェア OATH トークン] セクションによって制御されます。 ハードウェア OATH トークンは、ポリシーの [ハードウェア OATH トークン] セクションによって制御されます。

セキュリティの質問

[秘密の質問] のコントロールは近日公開予定です。 秘密の質問を使用していて、それらを無効にしたくない場合は、新しいコントロールが使用可能になるまで、レガシ SSPR ポリシーでそれらを有効なままにしておいてください。 次のセクションで説明されているように、秘密の質問を有効にした状態で移行を完了 "できます"。

移行を完了する

認証方法ポリシーを更新したら、レガシ MFA ポリシーと SSPR ポリシーを確認して、それぞれの認証方法を 1 つずつ削除します。 それぞれの方法の変更をテストおよび検証します。

MFA と SSPR が想定どおりに動作することを確認し、レガシ MFA ポリシーと SSPR ポリシーが不要になった場合は、移行プロセスを [移行が完了済み] に変更できます。 このモードでは、Microsoft Entra は認証方法ポリシーにのみ従います。 [移行が完了済み] が設定されている場合、レガシ ポリシーに変更を加えることはできません (SSPR ポリシーの秘密の質問を除く)。 何らかの理由でレガシ ポリシーに戻る必要がある場合は、移行の状態を [移行が進行中] にいつでも戻すことができます。

![[移行が完了済み] のスクリーンショット。](media/how-to-authentication-methods-manage/migration-complete.png)