Microsoft Entra アプリケーション プロキシを使ってカスタム ドメインを構成する

Microsoft Entra アプリケーション プロキシ経由でアプリケーションを公開する場合、ユーザー用の外部 URL を作成します。 この URL には、既定のドメインである yourtenant.msappproxy.net が与えられます。 たとえば、Contoso という名前のテナントの Expenses という名前のアプリを公開する場合、外部 URL は https:\//expenses-contoso.msappproxy.net です。 msappproxy.net の代わりに独自のドメイン名を使用する場合は、アプリケーションのカスタム ドメインを構成できます。

カスタム ドメインの利点

可能な場合は常に、アプリのカスタム ドメインを設定することをお勧めします。 カスタム ドメインを使用するいくつかの理由として、次のものがあります。

アプリ間のリンクが企業ネットワークの外部でも機能します。 カスタム ドメインがないと、アプリでアプリケーション プロキシの外部のターゲットへの内部リンクをハードコーディングし、そのリンクを外部から解決できない場合、それらのリンクは中断されます。 内部 URL と外部 URL が同じであれば、この問題は回避されます。 カスタム ドメインを使用できない場合は、この問題に対処するための他の方法について「Microsoft Entra アプリケーション プロキシで公開されているアプリのハードコードされたリンクをリダイレクトする」を参照してください。

ユーザーはネットワークの内部と外部の両方から同じ URL でアプリにアクセスするため、ユーザーのエクスペリエンスが簡単になります。 異なる内部 URL と外部 URL を覚えたり、自分の現在の場所を追跡したりする必要はありません。

ブランドを制御し、必要な URL を作成することができます。 ユーザーは

msappproxy.netの代わりに、なじみのある名前を参照または使用できるため、カスタム ドメインはユーザーの信頼を構築するために役立ちます。一部の構成は、カスタム ドメインでのみ機能します。 たとえば、Security Assertion Markup Language (SAML) を使用するアプリにはカスタム ドメインが必要です。 Active Directory フェデレーション サービス (AD FS) を使用しているが、WS-Federation を使用できない場合は、SAML が使用されます。 詳細については、アプリケーション プロキシでの要求に対応するアプリの使用に関するページを参照してください。

内部 URL と外部 URL を一致させることができない場合、カスタム ドメインの使用はそれほど重要ではありません。 ただし、引き続き他の利点を利用できます。

DNS の構成オプション

要件に応じて、DNS の構成を設定するためのいくつかのオプションがあります。

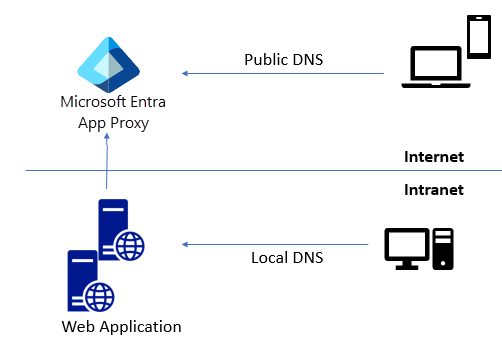

同じ内部 URL と外部 URL、異なる内部の動作と外部の動作

内部ユーザーがアプリケーション プロキシ経由で転送されないようにしたい場合は、スプリット ブレイン DNS を設定できます。 分割 DNS インフラストラクチャでは、ホストの場所に基づいて名前解決が転送されます。 内部ホストは内部ドメイン ネーム サーバーに、外部ホストは外部ドメイン ネーム サーバーに転送されます。

異なる内部 URL と外部 URL

内部 URL と外部 URL が異なる場合は、スプリットブレイン動作を構成しないでください。 ユーザー ルーティングは URL によって決まります。 この場合は、外部 DNS のみを変更し、外部 URL をアプリケーション プロキシ エンドポイントにルーティングします。

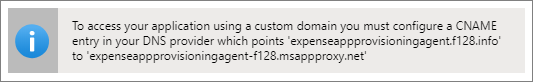

外部 URL のカスタム ドメインを選択すると、外部 DNS プロバイダーに追加する必要のある CNAME エントリが情報バーに表示されます。 この情報は、アプリの [アプリケーション プロキシ] ページに移動することによっていつでも表示できます。

カスタム ドメインを設定して使用する

カスタム ドメインを使うようにオンプレミス アプリを構成するには、検証済みの Microsoft Entra カスタム ドメイン、カスタム ドメインの PFX 証明書、および構成するオンプレミス アプリが必要です。

重要

カスタム ドメインを msappproxy.net ドメインにリダイレクトする DNS レコードの管理はユーザーが行います。 アプリケーションまたはテナントを後から削除する場合は、使わなくなった DNS レコードが悪用されないよう、それに関連付けられた アプリケーション プロキシ の DNS レコードを削除します。

カスタム ドメインを作成して検証する

カスタム ドメインを作成して検証するには:

- アプリケーション管理者以上の権限で Microsoft Entra 管理センターにサインインします。

- ID>設定>ドメイン名 の順に進みます。

- [カスタム ドメインの追加] を選択します。

- カスタム ドメイン名を入力し、 [ドメインの追加] を選択します。

- ドメイン ページで、ドメインの TXT レコード情報をコピーします。

- ドメイン レジストラーに移動し、コピーされた DNS 情報に基づいて、ドメインの新しい TXT レコードを作成します。

- ドメインを登録した後、Microsoft Entra ID のドメインのページで [確認] を選びます。 ドメインの状態が [確認済み] になったら、そのドメインをすべての Microsoft Entra 構成 (アプリケーション プロキシを含む) で使用できます。

詳細な手順については、Microsoft Entra 管理センターを使ったカスタム ドメイン名の追加に関する記事を参照してください。

カスタム ドメインを使用するようにアプリを構成する

カスタム ドメインを使用してアプリケーション プロキシ経由でアプリを公開するには:

新しいアプリの場合、Microsoft Entra 管理センターで、[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[アプリケーション プロキシ] に移動します。

[新しいアプリケーション] を選択します。 [オンプレミスのアプリケーション] セクションで、 [オンプレミスのアプリケーションの追加] を選択します。

既に [エンタープライズ アプリケーション] にあるアプリの場合は、そのアプリを一覧から選択してから、左側のナビゲーションの [アプリケーション プロキシ] を選択します。

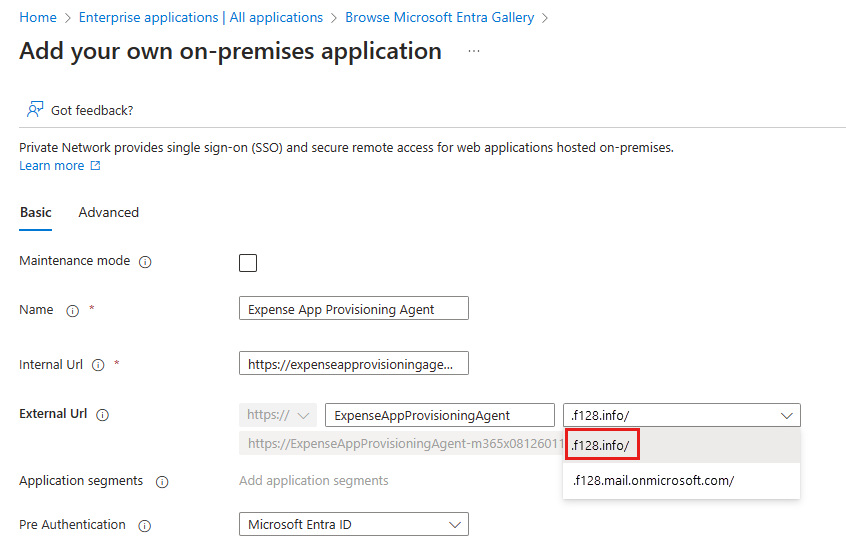

独自のオンプレミス アプリケーションを追加する場合は、[アプリケーション プロキシの設定] ページで、名前を入力します。

[内部 URL] フィールドに、アプリの内部 URL を入力します。

[External Url] (外部 URL) フィールドで、一覧をドロップダウンし、使用するカスタム ドメインを選択します。

[追加] を選択します。

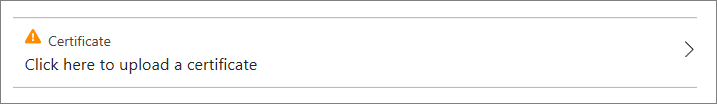

ドメインに既に証明書が存在する場合は、 [証明書] フィールドにその証明書の情報が表示されます。 それ以外の場合は、 [証明書] フィールドを選択します。

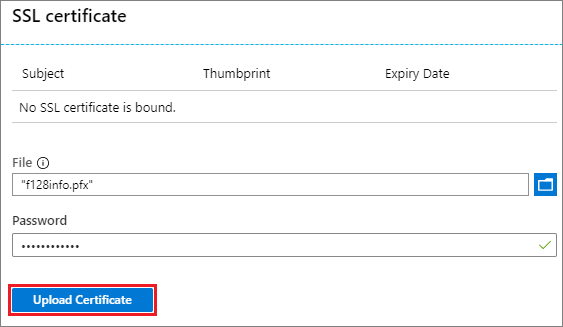

[SSL 証明書] ページで、PFX 証明書ファイルを参照して選択します。 証明書のパスワードを入力し、 [証明書のアップロード] を選択します。 証明書の詳細については、「カスタム ドメインの証明書」のセクションを参照してください。 証明書が有効でない場合、またはパスワードに問題がある場合は、エラー メッセージが表示されます。 アプリケーション プロキシに関してよく寄せられる質問のページに、試すことができるトラブルシューティング手順がいくつかあります。

ヒント

カスタム ドメインの証明書は 1 回だけアップロードする必要があります。 その後、他のアプリのカスタム ドメインを使用すると、アップロードされた証明書が自動的に適用されます。

証明書を追加した場合は、 [アプリケーション プロキシ] ページで [保存] を選択します。

[アプリケーション プロキシ] ページの情報バーで、DNS ゾーンに追加する必要のある CNAME エントリをメモします。

Microsoft Entra 管理センターを使った DNS レコードとレコード セットの管理に関する記事の手順に従って、Azure DNS で新しい外部 URL を

msappproxy.netドメインにリダイレクトする DNS レコードを追加します。 別の DNS プロバイダーが使用されている場合は、ベンダーに連絡して手順を確認してください。重要

msappproxy.netドメインを指す CNAME レコードを適切に使用していることを確認してください。 レコードが IP アドレスまたはサーバー DNS 名を指すことがないようにしてください。それらは静的ではなく、サービスの回復性に影響を与える可能性があるためです。DNS レコードが正しく構成されていることを確認するには、nslookup コマンドを使用して、外部 URL が到達可能であり、かつ

msapproxy.netドメインが別名として表示されることを確認します。

これで、アプリケーションはカスタム ドメインを使用するように設定されました。 テストやリリースの前に、このアプリケーションに必ずユーザーを割り当ててください。

アプリのドメインを変更するには、そのアプリの [アプリケーション プロキシ] ページの [外部 URL] で、ドロップダウン リストから別のドメインを選択します。 必要に応じて、更新されたドメインの証明書をアップロードし、DNS レコードを更新します。 必要なカスタム ドメインが [外部 URL] のドロップダウン リストに表示されない場合は、そのドメインが検証されていない可能性があります。

アプリケーション プロキシの詳細な手順については、「チュートリアル: Microsoft Entra ID のアプリケーション プロキシを使用してリモート アクセスするためのオンプレミス アプリケーションを追加する」を参照してください。

カスタム ドメインの証明書

証明書により、セキュリティで保護された TLS 接続がカスタム ドメイン用に作成されます。

証明書の形式

必要なすべての中間証明書が必ず含まれるようにするには、PFX 証明書を使用する必要があります。 証明書には秘密キーが含まれている必要があります。

Subject Alternative Name (SAN) などの最も一般的な署名方法がサポートされています。

ワイルドカード証明書は、そのワイルドカードが外部 URL に一致する限り使用できます。 ワイルドカード アプリケーションにはワイルドカード証明書を使用する必要があります。 証明書を使用してサブドメインにもアクセスする場合は、同じ証明書内にサブジェクトの別名としてサブドメイン ワイルドカードを追加する必要があります。 たとえば、サブジェクトの別名として *.apps.adventure-works.com を追加しない限り、*.adventure-works.com の証明書は *.apps.adventure-works.com に対して機能しません。

クライアント デバイスに証明書チェーンがインストールされている場合は、独自の公開キー インフラストラクチャ (PKI) によって発行された証明書を使用できます。 Microsoft Intune では、これらの証明書をマネージド デバイスにデプロイできます。 マネージド デバイス以外の場合は、これらの証明書を手動でインストールする必要があります。

プライベート ルート証明機関 (CA) はクライアント コンピューターにプッシュする必要もあるため、プライベート ルート CA を使用することはお勧めしません。これにより、多くの問題が生じるおそれがあります。

証明書の管理

すべての証明書は、個々のアプリケーションのページを通して管理されます。 [証明書] フィールドにアクセスするには、アプリケーションの [アプリケーション プロキシ] ページに移動します。

証明書をアップロードすると、新しいアプリによってそれが使用されます (使用するように構成されている限り)。 ただし、証明書をアップロードしたときに既にあったアプリについては、その証明書をもう一度アップロードする必要があります。

証明書の期限が切れると、別の証明書をアップロードするよう指示する警告が表示されます。 証明書が取り消された場合は、ユーザーがそのアプリにアクセスすると、セキュリティの警告が表示されることがあります。 アプリの証明書を更新するには、アプリの [アプリケーション プロキシ] ページに移動し、 [証明書] を選択して新しい証明書をアップロードします。 他のアプリによって使用されていない古い証明書は自動的に削除されます。

次のステップ

- Microsoft Entra 認証を使って発行されたアプリに対するシングル サインオンを有効にする。

- 発行されたクラウド アプリに対する条件付きアクセス。