Microsoft Entra アプリケーション プロキシを使用したオンプレミス アプリへのヘッダーベースのシングル サインオン (SSO)

Microsoft Entra アプリケーション プロキシでは、認証のためにヘッダーを使用するアプリケーションに対するシングル サインオン (SSO) アクセスがネイティブにサポートされています。 Microsoft Entra ID で、お使いのアプリケーションに必要なヘッダー値を構成します。 ヘッダー値は、アプリケーション プロキシを介してアプリケーションに送信されます。 以下に、アプリケーション プロキシを使用したヘッダーベースの認証のためにネイティブ サポートを利用することの利点を示します。

オンプレミス アプリへのリモート アクセスが簡素化される - アプリケーション プロキシを使用すると、既存のリモート アクセス アーキテクチャを簡素化できます。 これらのアプリへの仮想プライベート ネットワーク (VPN) アクセスを置き換えることができます。 認証用のオンプレミス ID ソリューションに対する依存関係を解消できます。 ユーザーのエクスペリエンスが効率化され、企業アプリケーションを使用する際にユーザーが違和感を覚えることはありません。 ユーザーは、任意のデバイスでどこからでも作業を行えます。

追加のソフトウェアやアプリの変更がない - 既存のプライベート ネットワーク コネクタを使用できます。 追加のソフトウェアは必要ありません。

使用できる属性と変換の範囲が広い - 使用できるすべてのヘッダー値は、Microsoft Entra ID によって発行される標準の要求に基づいています。 Security Assertion Markup Language (SAML) または OpenID Connect (OIDC) アプリケーションの要求を構成するために使用できる属性と変換は、すべてヘッダー値としても使用できます。

前提条件

アプリケーション プロキシを有効にして、アプリケーションに直接ネットワーク アクセスできるコネクタをインストールします。 詳細については、「アプリケーション プロキシを使用してリモート アクセスするためのオンプレミス アプリケーションを追加する」を参照してください。

サポートされる機能

次の表は、ヘッダーベースの認証アプリケーションに必要な一般的な機能を示しています。

| 要件 | 説明 |

|---|---|

| フェデレーション SSO | 事前認証モードでは、すべてのアプリケーションが Microsoft Entra 認証によって保護され、ユーザーはシングル サインオンを使用できます。 |

| [リモート アクセス] | アプリケーション プロキシは、アプリへのリモート アクセスを提供します。 ユーザーは、外部 Uniform Resource Locator (URL) を使用して、任意の Web ブラウザーでインターネットからアプリケーションにアクセスできます。 アプリケーション プロキシは、一般的な企業アクセスを意図したものではありません。 一般的な企業アクセスについては、「Microsoft Entra Private Access」を参照してください。 |

| ヘッダーベースの統合 | アプリケーション プロキシは、Microsoft Entra ID との SSO 統合を処理した後、ID またはその他のアプリケーション データを HTTP ヘッダーとしてアプリケーションに渡します。 |

| アプリケーション認証 | 一般的なポリシーは、アクセスされるアプリケーション、ユーザーのグループ メンバーシップ、その他のポリシーに基づいて指定されます。 Microsoft Entra ID では、ポリシーは条件付きアクセスを使用して実装されます。 アプリケーション認可ポリシーは、最初の認証要求にのみ適用されます。 |

| 認証を設定する | ポリシーは、たとえば機密性の高いリソースにアクセスするために、追加の認証を強制するように定義されます。 |

| きめ細かな認可 | URL レベルでのアクセス制御を提供します。 追加されたポリシーは、アクセス対象の URL に基づいて適用できます。 アプリ用に構成される内部 URL では、ポリシーの適用対象となるアプリのスコープを定義します。 最もきめ細かなパスに対して構成されているポリシーが適用されます。 |

Note

この記事では、アプリケーション プロキシを使用したヘッダーベースの認証アプリケーションと Microsoft Entra ID の間の接続について説明します。これがお勧めのパターンです。 別の方法として、Microsoft Entra ID と共に PingAccess を使用してヘッダーベースの認証を有効にする統合パターンがあります。 詳細については、「アプリケーション プロキシと PingAccess を使用したシングル サインオン用のヘッダーベースの認証」を参照してください。

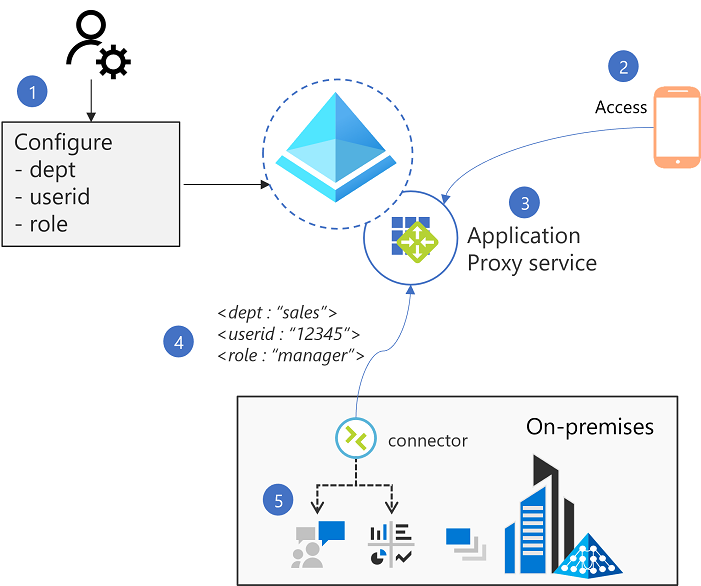

しくみ

- 管理者は、Microsoft Entra 管理センターで、アプリケーションが必要とする属性マッピングをカスタマイズします。

- アプリケーション プロキシは、ユーザーが Microsoft Entra ID を使用して認証されることを保証します。

- アプリケーション プロキシのクラウド サービスでは、必要とされる属性が認識されます。 そのためサービスでは、認証時に受信した ID トークンから、対応する要求がフェッチされます。 サービスでは次に、コネクタに対する要求の一部として、値が、必要な HTTP ヘッダーに変換されます。

- 要求は、その後コネクタに渡されます。それが次に、バックエンド アプリケーションに渡されます。

- アプリケーションでは、ヘッダーを受信し、必要に応じてこれらのヘッダーを使用できます。

アプリケーション プロキシを使用してアプリケーションを公開する

「アプリケーション プロキシを使用したアプリケーションの公開」で説明している手順に従って、アプリケーションを公開します。

- 内部 URL 値によってアプリケーションのスコープが決まります。 アプリケーションのルート パスで内部 URL 値を構成すると、ルートの下にあるすべてのサブ パスが同じヘッダーとアプリケーション構成を受け取ります。

- 新しいアプリケーションを作成し、構成したアプリケーションよりもきめ細かなパスに対して、異なるヘッダー構成またはユーザー割り当てを設定します。 新しいアプリケーションでは、必要な特定のパスを含む内部 URL を構成してから、この URL に必要な特定のヘッダーを構成します。 アプリケーション プロキシは、構成設定をアプリケーションに対して設定された最もきめ細かなパスと常に一致させます。

事前認証方法として [Microsoft Entra ID] を選択します。

[ユーザーとグループ] に移動し、適切なユーザーとグループを割り当てることで、テスト ユーザーを割り当てます。

ブラウザーを開き、アプリケーション プロキシの設定から [外部 URL] に移動します。

アプリケーションに接続できることを確認します。 接続できる場合でも、ヘッダーが構成されていないため、まだアプリにはアクセスできません。

Configure single sign-on

ヘッダー ベースのアプリケーションのシングル サインオンを開始する前に、プライベート ネットワーク コネクタをインストールします。 コネクタは、ターゲット アプリケーションにアクセスできる必要があります。 詳細については、「チュートリアル: Microsoft Entra アプリケーション プロキシ」を参照してください。

- アプリケーションがエンタープライズ アプリケーションの一覧に表示されたら、それを選択して [シングル サインオン] を選択します。

- シングル サインオン モードを [ヘッダーベース] に設定します。

- [基本構成] では、Microsoft Entra ID が既定値として選択されます。

- [ヘッダー] で編集鉛筆を選択して、アプリケーションに送信するヘッダーを構成します。

- [新しいヘッダーの追加] を選択します。 ヘッダーの名前を指定し、[属性] または [変換] のどちらかを選択して、アプリケーションが必要とするヘッダーをドロップダウンから選択します。

- 使用可能な属性の一覧の詳細については、要求のカスタマイズに関するページの「属性」を参照してください。

- 使用可能な変換の一覧の詳細については、要求のカスタマイズに関するページの「要求の変換」を参照してください。

- [グループ ヘッダー] を追加できます。 グループを値として構成することの詳細については、アプリケーションに対するグループ要求を構成することに関するページを参照してください。

- [保存] を選択します。

アプリをテストする

アプリケーションが実行中になり、使用可能になりました。 アプリをテストするには:

- 新しいブラウザーまたはプライベート ブラウザー ウィンドウを開いて、以前にキャッシュされたヘッダーをクリアします。

- 外部 URL に移動します。 この設定は、アプリケーション プロキシ設定の外部 URL として表示されます。

- サインインには、アプリに割り当てたテスト アカウントを使用します。

- SSO を使用してアプリケーションを読み込み、サインインできることを確認します。

考慮事項

- アプリケーション プロキシは、オンプレミスまたはプライベート クラウド上のアプリへのリモート アクセスを提供します。 アプリケーション プロキシは、目的のアプリケーションと同じネットワーク内で送信されるトラフィックには推奨されません。

- ヘッダーベースの認証アプリケーションへのアクセスは、コネクタまたはその他の許可されたヘッダーベースの認証ソリューションからのトラフィックのみに制限する必要があります。 アクセス制限は、通常、アプリケーション サーバーのファイアウォールまたは IP 制限を使用して実行されます。