Web サービス コネクタを使用したプロビジョニング

次のドキュメントでは、汎用 Web サービス コネクタに関する情報を提供します。 Microsoft Entra ID ガバナンスは、SAP ECC、Oracle eBusiness Suite、REST または SOAP API を公開する基幹業務アプリケーションなど、さまざまなアプリケーションへのアカウントのプロビジョニングをサポートしています。 これらのアプリケーションに接続するために以前 MIM をデプロイしたお客様は、MIM 用に構築された同じ Web サービス コネクタを再利用しながら、軽量の Microsoft Entra プロビジョニング エージェントの使用に簡単に切り替えることができます。

サポートされる機能

- アプリケーションでユーザーを作成します。

- アクセス不要になったアプリケーションのユーザーを削除します。

- Microsoft Entra ID とお使いのアプリケーションの間でユーザー属性の同期を維持します。

- アプリケーションのスキーマを検出します。

Web サービス コネクタには、次の機能が実装されています。

SOAP 検出: 管理者は、ターゲット Web サービスによって公開される WSDL パスを入力できます。 この検出では、内部エンドポイントまたは操作をその操作のメタデータの説明と共に使用して、アプリケーションのホストされている Web サービスのツリー構造が生成されます。 実行できる検出操作の数に制限はありません (ステップ バイ ステップ)。 検出された操作は、後でデータ ソースに対してコネクタの操作を実装する操作のフローを構成するために使用されます (Import/Export として)。

REST 検出: 管理者が、サービス エンドポイント、リソース パス、メソッド、パラメーターの詳細など、REST サービスの詳細を入力できます。 REST サービス情報は、

wsconfigプロジェクトのdiscovery.xmlファイルに格納されます。 これらは後で管理者がワークフロー内の Rest サービス活動を構成するのに使用します。スキーマ構成: 管理者がスキーマを構成できます。 スキーマ構成には、特定のアプリケーションのオブジェクトの種類と属性の一覧が含まれています。 管理者は、スキーマの一部となる属性を選択できます。

操作フロー構成: 公開された Web サービス操作機能 (プロビジョニングされたユーザーから Web サービス機能へのパラメーターの割り当てなど) を使用して、オブジェクトの種類ごとにインポートおよびエクスポート操作の実装を構成するためのワークフロー デザイナー UI。

プロビジョニングの前提条件

オンプレミスの前提条件

プロビジョニング エージェントを実行するコンピューターには、次のものが必要です。

- アプリケーションの REST または SOAP エンドポイントへの接続の他に、login.microsoftonline.com、その他の Microsoft Online Services、Azure ドメインへの送信接続による接続。 1 つの例は、Azure IaaS でホストされているか、またはプロキシの背後にある Windows Server 2016 仮想マシンです。

- プロビジョニング エージェントをホストするための 3 GB 以上の RAM。

- .NET Framework 4.7.2

- Windows Server 2016 以降のバージョン。

プロビジョニングを構成する前に、次のことを確認してください。

- ユーザーの作成、更新、削除に必要な SOAP API または REST API をアプリケーションで公開します。

クラウドの要件

Microsoft Entra ID P1 あるいは Premium P2 (または EMS E3 または E5) を使用する、Microsoft Entra テナント。

この機能を使用するには、Microsoft Entra ID P1 ライセンスが必要です。 自分の要件に適したライセンスを探すには、「一般提供されている Microsoft Entra ID の機能の比較」を参照してください。

プロビジョニング エージェントを構成するためのハイブリッド ID 管理者ロールと、Azure portal でプロビジョニングを構成するためのアプリケーション管理者またはクラウド アプリケーション管理者ロール。

アプリケーションにプロビジョニングする Microsoft Entra ユーザーには、アプリケーションで必要なすべての属性が既に設定されている必要があります。

Microsoft Entra Connect プロビジョニング エージェントをインストールして構成する

- Azure portal にサインインします。

- [エンタープライズ アプリケーション] に移動し、[新規アプリケーション] を選択します。

- オンプレミスの ECMA アプリ アプリケーションを検索し、アプリに名前を付けて、[作成] を選択してテナントに追加します。

- メニューから、アプリケーションの [プロビジョニング] ページに移動します。

- [Get started](作業を開始する) を選択します。

- [プロビジョニング] ページで、モードを [自動] に変更します。

[オンプレミス接続] で、[ダウンロードしてインストール] を選択し、[条項に同意してダウンロード] を選択します。

ポータルから移動してプロビジョニング エージェント インストーラーを実行し、サービス使用条件に同意して、[インストール] を選びます。

Microsoft Entra プロビジョニング エージェント構成ウィザードを待ってから、[次へ] を選択します。

[拡張機能を選択] ステップで、[オンプレミス アプリケーションのプロビジョニング] を選択し、[次へ] を選択します。

プロビジョニング エージェントは、オペレーティング システムの Web ブラウザーを使用して、Microsoft Entra ID および組織の ID プロバイダーに対して認証するためのポップアップ ウィンドウを表示します。 Windows Server のブラウザーとして Internet Explorer を使用している場合は、JavaScript を正しく実行できるように、ブラウザーの信頼済みサイト一覧に Microsoft Web サイトを追加することが必要になる場合があります。

承認を求められたら、Microsoft Entra 管理者の資格情報を入力します。 ユーザーは、少なくともハイブリッド ID 管理者ロールを持っている必要があります。

[Confirm] を選択して設定を確認します。 インストールが成功したら、[終了] を選択し、プロビジョニング エージェント パッケージ インストーラーも閉じます。

オンプレミスの ECMA アプリを構成する

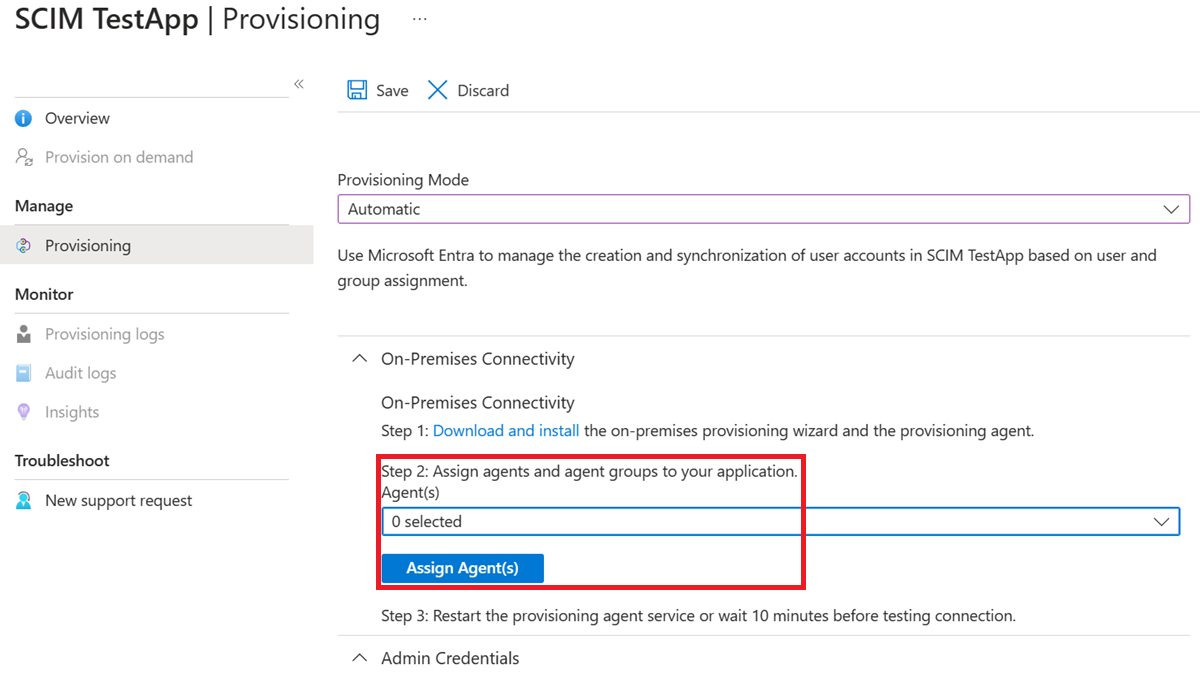

ポータルの [オンプレミスの接続] セクションで、デプロイしたエージェントを選択し、[エージェントの割り当て] を選択します。

このブラウザー ウィンドウを開いたままにして、構成ウィザードを使用して構成の次の手順を完了します。

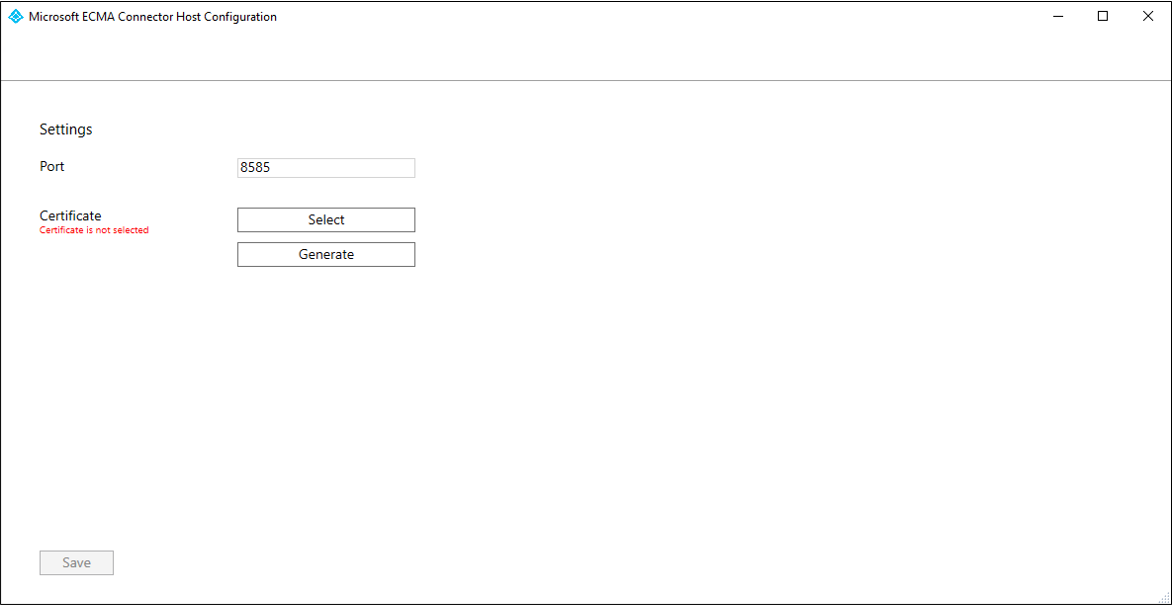

Microsoft Entra ECMA コネクタ ホストの証明書を構成する

プロビジョニング エージェントがインストールされている Windows Server で、スタート メニューから microsoft ECMA2Host 構成ウィザード

を右選択し、管理者として実行します。 ウィザードで必要な Windows イベント ログを作成するには、Windows 管理者として実行する必要があります。 ECMA コネクタ ホスト構成の開始後、ウィザードを初めて実行する場合は、証明書の作成を求められます。 既定のポート 8585 のままにし、[証明書の生成] を選択して証明書を生成します。 自動生成された証明書は、信頼されたルートの一部として自己署名されます。 証明書の SAN はホスト名と一致します。

[保存] を選択します。

Web サービス コネクタ テンプレートを作成する

Web サービス コネクタ構成を作成する前に、Web サービス コネクタ テンプレートを作成し、特定の環境のニーズに合わせてテンプレートをカスタマイズする必要があります。 ServiceName、EndpointName、OperationName が正しいことを確認します。

サンプル テンプレートと、SAP ECC 7.0 や Oracle eBusiness Suite などの一般的なアプリケーションと統合する方法に関するガイダンスは、コネクタのダウンロード パッケージにあります。 SOAP のワークフロー ガイドを使用すると、Web サービス構成ツールでデータ ソースの新しいプロジェクトを作成する方法がわかります。

独自のアプリケーションの REST または SOAP API に接続するようにテンプレートを構成する方法の詳細については、MIM ドキュメント ライブラリの「汎用 Web サービス コネクタの概要」を参照してください。

汎用 Web サービス コネクタを構成する

このセクションでは、アプリケーションのコネクタ構成を作成します。

プロビジョニング エージェントをアプリケーションに接続する

Microsoft Entra プロビジョニング エージェントとアプリケーションを接続するには、次の手順に従います。

.wsconfigという Web サービス コネクタのテンプレートファイルをC:\Program Files\Microsoft ECMA2Host\Service\ECMAフォルダーにコピーします。コネクタに対する Microsoft Entra ID の認証に使用されるシークレット トークンを生成します。 これは、アプリケーションごとに最小 12 文字で、一意である必要があります。

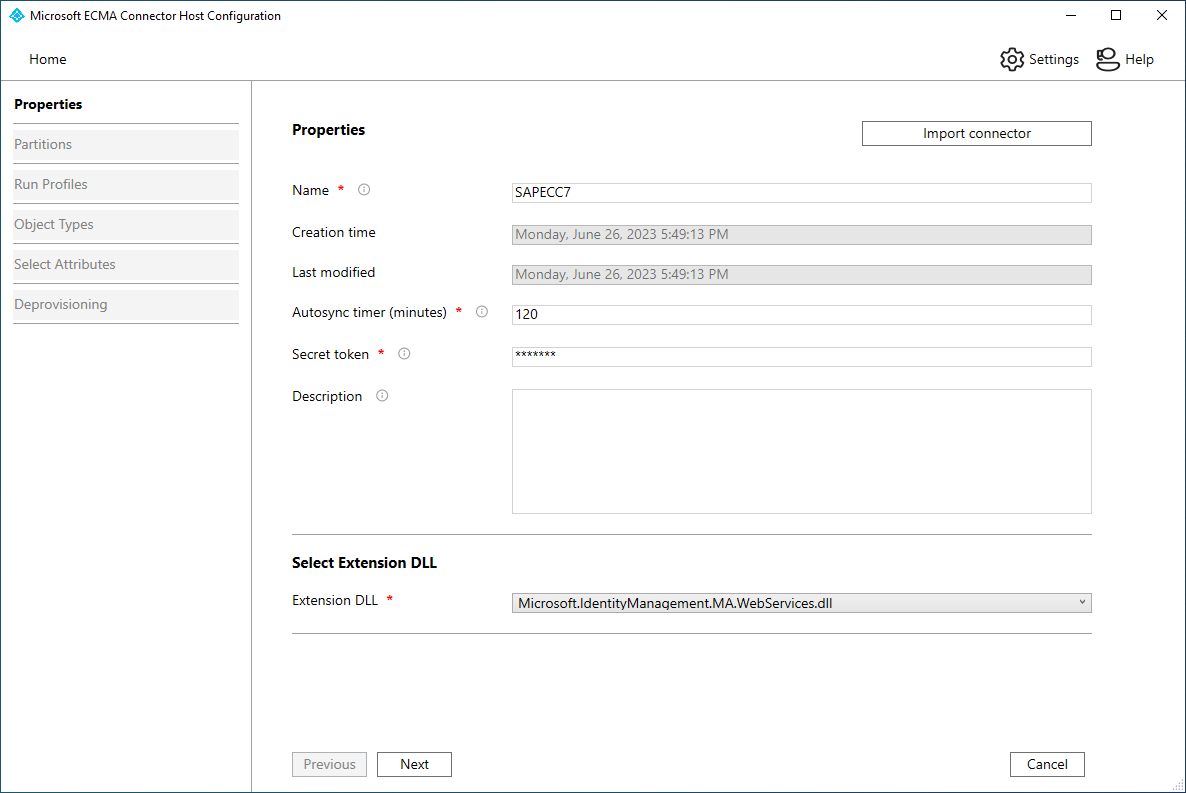

まだ実行していない場合は、Windows スタート メニューから Microsoft ECMA2Host 構成ウィザードを起動します。

[新しいコネクタ] を選択します。

[プロパティ] ページでは、画像の下にある表に指定される値をボックスに入力し、 [次へ] を選択します。

プロパティ 値 名前 コネクタに対して選択した名前。これは、環境内のすべてのコネクタで一意である必要があります。 AutoSync タイマー (分) 120 シークレット トークン このコネクタ用に生成したシークレット トークンを入力します。 キーは 12 文字以上である必要があります。 拡張 DLL Web サービス コネクタで、[Microsoft.IdentityManagement.MA.WebServices.dll] を選択します。 [接続性] ページでは、画像の下にある表に指定される値をボックスに入力し、 [次へ] を選択します。

プロパティ 説明 Web サービス プロジェクト Web サービス テンプレート名。 Host アプリケーションの SOAP エンドポイント ホスト名 (vhcalnplci.dummy.nodomain など) ポート アプリケーションの SOAP エンドポイント ポート (8000 など) [機能] ページで、次の表で指定した値をボックスに入力し、[次へ] を選択します。

プロパティ 値 識別名の様式 ジェネリック エクスポートの種類 ObjectReplace データの正規化 None オブジェクト確認 標準 インポートの有効化 オン デルタ インポートの有効化 オフ エクスポートの有効化 オン 完全エクスポートの有効化 オフ 最初のパスのエクスポート パスワードの有効化 オン 最初のエクスポート パスに参照値なし オフ オブジェクトの名前変更の有効化 オフ 置換として削除/追加 オフ

Note

Web サービス コネクタ テンプレートが Web サービス構成ツールで編集用に開かれている場合は、エラーが発生します。

[グローバル] ページのボックスに入力し、 [次へ] を選択します。

[パーティション] ページで [次へ] を選択します。

[プロファイルの実行] ページで [エクスポート] チェックボックスを選択したままにします。 [フル インポート] チェックボックスを選択して、 [次へ] を選択します。 Export 実行プロファイルは、ECMA Connector ホストが Microsoft Entra ID からアプリケーションに変更を送信してレコードを挿入、更新、削除する必要がある場合に使用されます。 フル インポート 実行プロファイルは、ECMA Connector ホスト サービスの開始時にアプリケーションの現在のコンテンツを読み取るために使用されます。

プロパティ 値 Export アプリケーションにデータをエクスポートする実行プロファイル この実行プロファイルは必須です。 フル インポート アプリケーションからすべてのデータをインポートするプロファイルを実行します。 差分インポート 前回の完全インポートまたは差分インポート以降の変更のみをアプリケーションからインポートするプロファイルを実行します。 [オブジェクトの種類] ページで、ボックスに入力し、 [次へ] を選択します。 個々のボックスのガイダンスについては、画像の下にある表を参照してください。

アンカー: この属性の値は、ターゲット システム内のオブジェクトごとに一意である必要があります。 Microsoft Entra プロビジョニング サービスは、最初のサイクルの後にこの属性を使用して ECMA コネクタ ホストにクエリを実行します。 この値は、Web サービス コネクタ テンプレートで定義されます。

DN: ほとんどの場合、Autogenerated オプションを選択する必要があります。 オフになっている場合、DN 属性が、CN = anchorValue, Object = objectType の形式で、DN を格納している Microsoft Entra ID 内の属性に確実にマップされるようにします。 アンカーと DN の詳細については、「アンカー属性と識別名について」を参照してください。

プロパティ 値 ターゲット オブジェクト ユーザー アンカー userName DN userName 自動生成 オン

ECMA コネクタ ホストにより、アプリケーションがサポートする属性が検出されます。 次に、検出された属性のうち、Microsoft Entra ID に公開する属性を選択できます。 プロビジョニングのために、これらの属性を Azure portal で構成できます。 [属性の選択] ページで、ドロップダウン リストのすべての属性を 1 つずつ追加します。 [属性] ドロップダウン リストには、アプリケーションで検出され、以前の [属性の選択] ページでは選択されなかった属性が表示されます。 関連するすべての属性が追加されたら、[次へ] を選択します。

[プロビジョニング解除] ページの [フローを無効化] で [削除] を選択します。 前のページで選択した属性を [プロビジョニング解除] ページで選択することはできません。 [完了] を選択します。

Note

[Set attribute value](Set 属性値)を使用すると、ブール値のみが許可されることに注意してください。

[プロビジョニング解除] ページの [フローを無効化] で [なし] を選択します (expirationTime などのプロパティを使用してユーザー アカウントの状態を制御する場合)。 [フローの削除] で、アプリケーションからユーザーを削除しない場合は [なし] を選択し、削除する場合は [削除] を選択します。 [完了] を選択します。

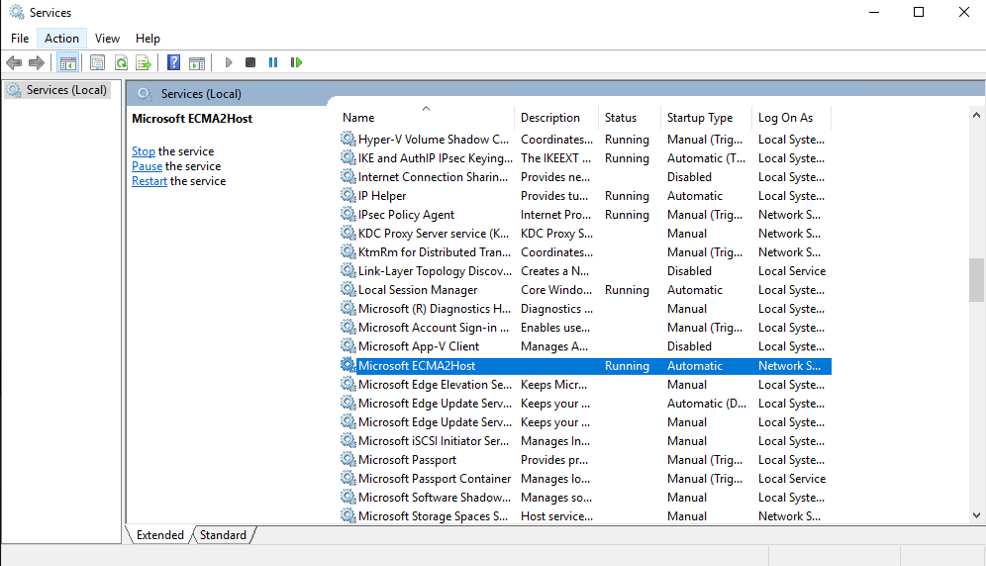

ECMA2Host サービスが実行されていることを確認する

Microsoft Entra ECMA コネクタ ホストを実行しているサーバーで、[開始] を選択します。

「run」 と入力し、ボックスに 「services.msc」 と入力します。

サービス リストで、Microsoft ECMA2Host が確実に存在し、実行中であるようにします。 そうでない場合は、 [開始] を選択します。

最近サービスを開始し、アプリケーションに多数のユーザー オブジェクトがある場合は、コネクタがアプリケーションとの接続を確立し、最初の完全インポートを実行するまで数分待ちます。

Azure portal でのアプリケーション接続の構成

アプリケーション プロビジョニングを構成していた Web ブラウザー ウィンドウに戻ります。

Note

ウィンドウがタイムアウトした場合は、エージェントを再選択する必要があります。

- Azure portal にサインインします。

- [エンタープライズ アプリケーション] の [On-premises ECMA app](オンプレミス ECMA アプリ) アプリケーションに移動します。

- [プロビジョニング] を選択します。

- [作業の開始] を選択して、モードを [自動] に変更し、[オンプレミス接続] セクションで、デプロイしたエージェントを選択し、[エージェントの割り当て] を選択します。 それ以外の場合は、[プロビジョニングの編集] に移動します。

[管理者資格情報] セクションで、次の URL を入力します。

{connectorName}の部分を ECMA コネクタ ホスト上のコネクタの名前に置き換えます。 コネクタ名は大文字と小文字が区別され、ウィザードで構成したのと同じ大文字と小文字の区別にする必要があります。localhostをマシンのホスト名に置き換えることもできます。プロパティ 値 テナントの URL https://localhost:8585/ecma2host_APP1/scimコネクタの作成時に定義したシークレット トークンの値を入力します。

Note

アプリケーションにエージェントを割り当てたばかりの場合は、登録が完了するまで 10 分間お待ちください。 登録が完了するまで、接続テストは機能しません。 サーバーでプロビジョニング エージェントを再起動してエージェントの登録を強制的に完了すると、登録プロセスを高速化することができます。 サーバーに移動し、Windows 検索バーで

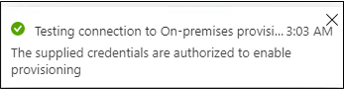

サービスを検索し、Microsoft Entra Connect プロビジョニング エージェント サービス を特定し、サービスを右クリックして再起動します。 [接続のテスト] をクリックし、1 分待ちます。

接続テストが成功し、指定された資格情報が認証されてプロビジョニングが有効になったことが示されたら、[保存] を選択します。

属性マッピングの構成

次に、Microsoft Entra ID でのユーザーの表現とアプリケーション内のユーザーの表現の間で属性をマップします。

Azure portal を使って、Microsoft Entra ユーザーの属性と、ECMA ホスト構成ウィザードで前に選んだ属性との間の、マッピングを構成します。

Microsoft Entra スキーマに、アプリケーションに必要な属性が含まれていることを確認します。 ユーザーが属性を持っている必要があり、その属性がまだユーザーの Microsoft Entra スキーマの一部でない場合は、ディレクトリ拡張機能機能 を使用して、その属性を拡張機能として追加する必要があります。

Microsoft Entra 管理センターの [エンタープライズ アプリケーション] で、[オンプレミスの ECMA アプリ] アプリケーション、[プロビジョニング] ページの順に選択します。

[プロビジョニングの編集] を選択し、10 秒待ちます。

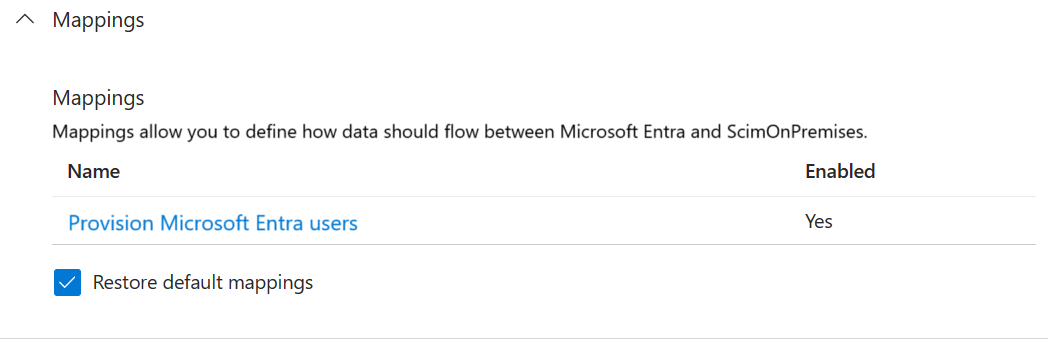

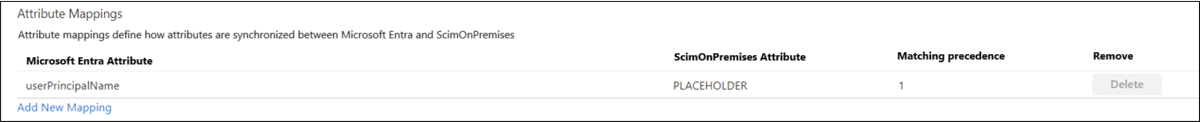

[マッピング] を展開し、[Microsoft Entra ユーザーのプロビジョニング] を選びます。 このアプリケーションの属性マッピングを初めて構成した場合、プレースホルダーのマッピングは 1 つだけ存在します。

アプリケーションのスキーマを Microsoft Entra ID で使用できることを確認するには、[詳細オプションを表示] チェックボックスをオンにして、[ScimOnPremises の属性リストを編集する] を選択します。 構成ウィザードで選択したすべての属性が一覧表示されていることを確認します。 そうでない場合は、スキーマが更新されるまで数分待ってから、ページを再読み込みします。 属性が一覧表示されたら、このページをキャンセルしてマッピングの一覧に戻ります。

次に、userPrincipalName PLACEHOLDER マッピングを選択します。 このマッピングは、オンプレミス プロビジョニングを初めて構成するときに既定で追加されます。

次のものと一致するように値を変更します。

| マッピングの種類 | ソース属性 | ターゲット属性 |

|---|---|---|

| 直接 | userPrincipalName | urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName |

ここで [新しいマッピングの追加] を選択し、マッピングごとに次の手順を繰り返します。

アプリケーションで必要な各属性のソース属性とターゲット属性を指定します。 たとえば、 にします。

Microsoft Entra 属性 ScimOnPremises 属性 照合の優先順位 このマッピングを適用する ToUpper(Word([userPrincipalName], 1, "@"), ) urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:userName 1 オブジェクトの作成中のみ Redact("Pass@w0rd1") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:export_password オブジェクトの作成中のみ city urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:city 常時 companyName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:company 常時 department urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:department 常時 mail urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:email 常時 Switch([IsSoftDeleted], , "False", "9999-12-31", "True", "1990-01-01") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:expirationTime 常時 givenName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:firstName 常時 surname urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:lastName 常時 telephoneNumber urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:telephoneNumber 常時 jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:jobTitle 常時 すべてのマッピングが追加されたら、[保存] を選択します。

アプリケーションにユーザーを割り当てる

Microsoft Entra ECMA コネクタ ホストが Microsoft Entra ID と通信し、属性マッピングが構成されたので、プロビジョニングの対象となるユーザーの構成に進むことができます。

重要

ハイブリッド ID の管理者ロールを使用してサインインしている場合は、一度サインアウトし、少なくともこのセクションのアプリ管理者ロールを持つアカウントでサインインする必要があります。 ハイブリッド ID の管理者の役割には、ユーザーをアプリケーションに割り当てるためのアクセス許可がありません。

アプリケーションに既存のユーザーが存在する場合は、その既存のユーザーに対するアプリケーション ロールの割り当てを作成する必要があります。 アプリケーション ロールの割り当てを一括で作成する方法について詳しくは、Microsoft Entra ID でのアプリケーションの既存ユーザーの管理に関する記事をご覧ください。

それ以外の場合、アプリケーションの現在のユーザーが存在しなければ、アプリケーションがプロビジョニングされるテスト ユーザーを Microsoft Entra から選択します。

選択したユーザーが、アプリケーションの必要な属性にマップされるすべてのプロパティを持っていることを確認します。

Azure portal で、 [エンタープライズ アプリケーション] を選択します。

[オンプレミスの ECMA アプリ] アプリケーションを選択します。

左側のウィンドウの [管理] で、 [ユーザーとグループ] を選択します。

[Add user/group](ユーザーまたはグループの追加) を選択します。

[ユーザー] で [選択なし] を選択します。

右側からユーザーを選択し、 [選択] ボタンを選択します。

![[ユーザーの選択] を示すスクリーンショット。](../../includes/media/app-provisioning-sql/app-4.png)

[割り当て] を選択します。

プロビジョニングをテストする

属性がマップされ、ユーザーが割り当てられたので、ユーザーの 1 人でオンデマンド プロビジョニングをテストできます。

Azure portal で、 [エンタープライズ アプリケーション] を選択します。

[オンプレミスの ECMA アプリ] アプリケーションを選択します。

左側で プロビジョニング を選択します。

[Provision on demand] (オンデマンドでプロビジョニングする) を選択します。

テスト ユーザーのものを検索し、 [プロビジョニング] を選択します。

数秒後、ターゲット システム でユーザーが正常に作成

というメッセージが表示され、ユーザー属性の一覧が表示されます。

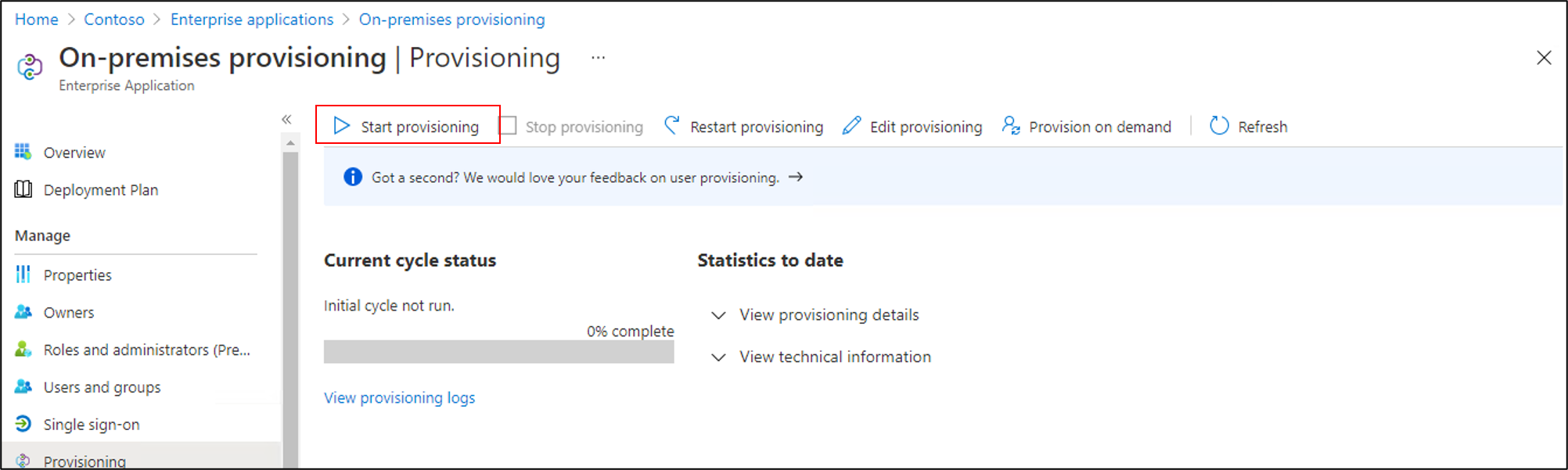

ユーザーのプロビジョニングを開始する

オンデマンド プロビジョニングが成功したら、プロビジョニングの構成ページに戻ります。 スコープが割り当てられたユーザーとグループのみに確実に設定されているようにし、プロビジョニングを [オン] にして、 [保存] を選択します。

プロビジョニング サービスが開始されるまで最大 40 分待機します。 プロビジョニング ジョブが完了した後、テストが終了している場合は、次のセクションで説明されているように、プロビジョニングの状態を [オフ] に変更し、[保存] を選択できます。 これにより、プロビジョニング サービスは今後実行されなくなります。

プロビジョニング エラーのトラブルシューティング

エラーが表示された場合は、[プロビジョニング ログの表示] を選択します。 [状態] が [失敗] になっている行をログで確認し、その行を選択します。

詳細については、[トラブルシューティングと推奨事項] タブに移動します。

![[自動] を選択しているスクリーンショット。](../../includes/media/app-provisioning-sql/configure-7.png)

![[接続性] ページを示すスクリーンショット。](../../includes/media/app-provisioning-sap/sap-connectivity-1.png)

![[属性の選択] ページを示すスクリーンショット。](../../includes/media/app-provisioning-sap/sap-select-attributes-1.png)

![[選択なし] を示すスクリーンショット。](../../includes/media/app-provisioning-sql/app-3.png)