Privileged Identity Management では、PIM ARM API リファレンスに記載されているように、Azure リソース ロールを管理するための Azure Resource Manager API コマンドがサポートされています。 PIM API を使用するために必要なアクセス許可については、「Privileged Identity Management APIについて」を参照してください。

対象となる Azure ロールの割り当てをアクティブ化し、アクティブ化されたアクセス権を取得するには、ロールの割り当てスケジュール要求 - REST API を作成して新しい要求を作成し、セキュリティ プリンシパル、ロール定義、requestType = SelfActivate、スコープを指定します。 この API を呼び出すには、スコープに対する資格のあるロールの割り当てが必要です。

GUID ツールを使用して、ロールの割り当て識別子の一意の識別子を生成します。 識別子の形式は 000000000-0000-0000-0000-0000000000000 です。

PUT 要求の {roleAssignmentScheduleRequestName} をロール割り当ての GUID 識別子に置き換えます。

Azure リソース管理の対象となるロールの詳細については、PIM ARM API チュートリアル参照してください。

これは、Azure ロールの適格な割り当てをアクティブ化するためのサンプル HTTP 要求です。

依頼

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignmentScheduleRequests/{roleAssignmentScheduleRequestName}?api-version=2020-10-01

要求本文

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "SelfActivate",

"linkedRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

応答

状態コード: 201

{

"properties": {

"targetRoleAssignmentScheduleId": "c9e264ff-3133-4776-a81a-ebc7c33c8ec6",

"targetRoleAssignmentScheduleInstanceId": null,

"scope": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "SelfActivate",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2020-09-09T21:35:27.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "PT8H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2020-09-09T21:35:27.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "fea7a502-9a96-4806-a26f-eee560e52045",

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleAssignmentScheduleRequests/fea7a502-9a96-4806-a26f-eee560e52045",

"type": "Microsoft.Authorization/RoleAssignmentScheduleRequests"

}

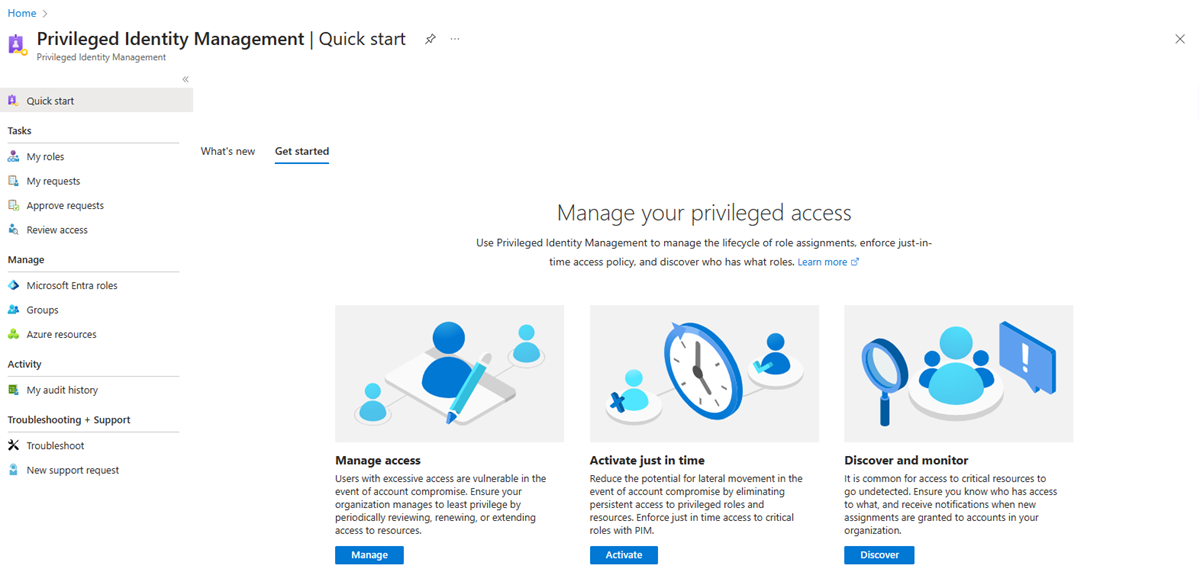

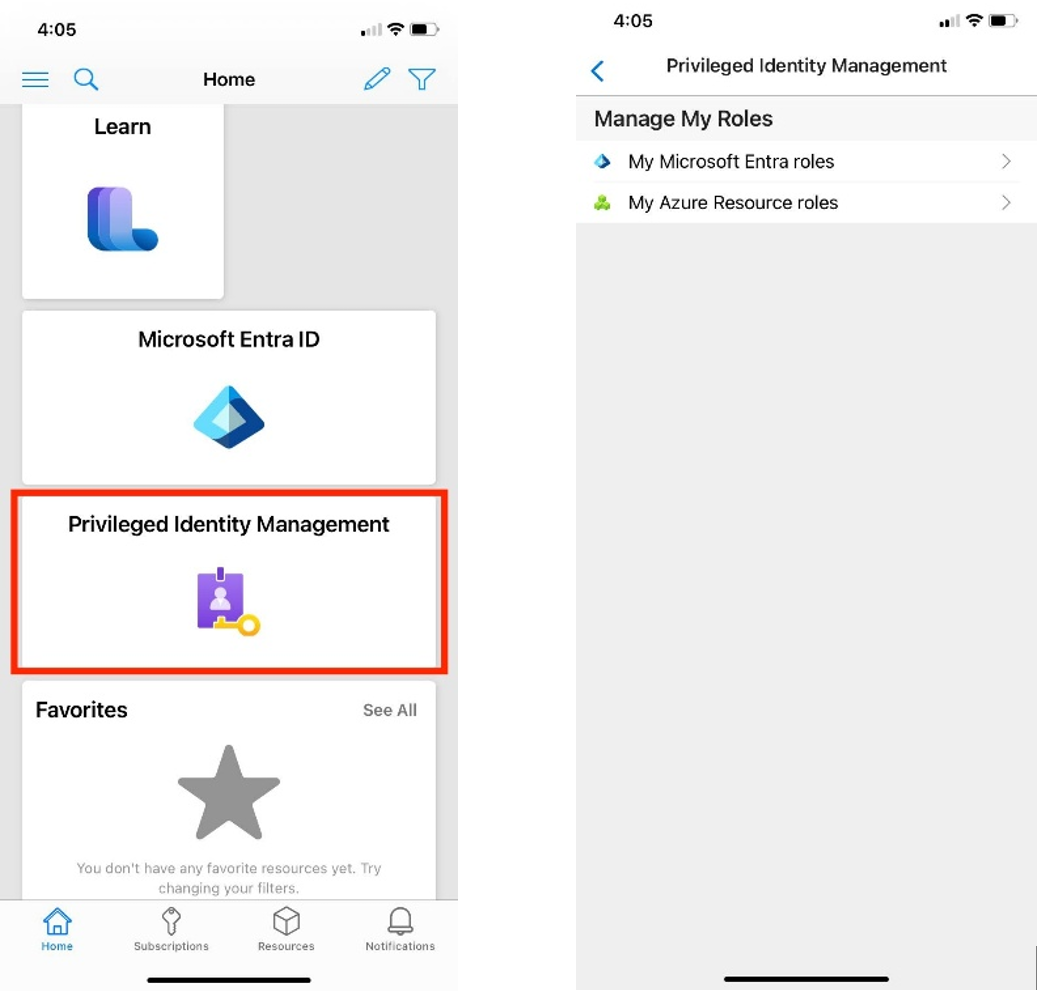

![アクティブ化できるロールを示す [自分のロール] ページのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-roles.png)

![自分のロールのスクリーンショット - [Azure リソース ロール] ページ。](media/pim-resource-roles-activate-your-roles/resources-my-roles-azure-resources.png)

![スコープ、開始時刻、期間、理由を含む、開いている [アクティブ化] ウィンドウのスクリーンショット。](media/pim-resource-roles-activate-your-roles/azure-role-eligible-activate.png)

![アクティブ化 - スコープを指定する [リソース フィルター] ウィンドウのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-roles-resource-filter.png)

![[キャンセル] アクションが強調表示されている要求リストのスクリーンショット。](media/pim-resource-roles-activate-your-roles/resources-my-requests-cancel.png)

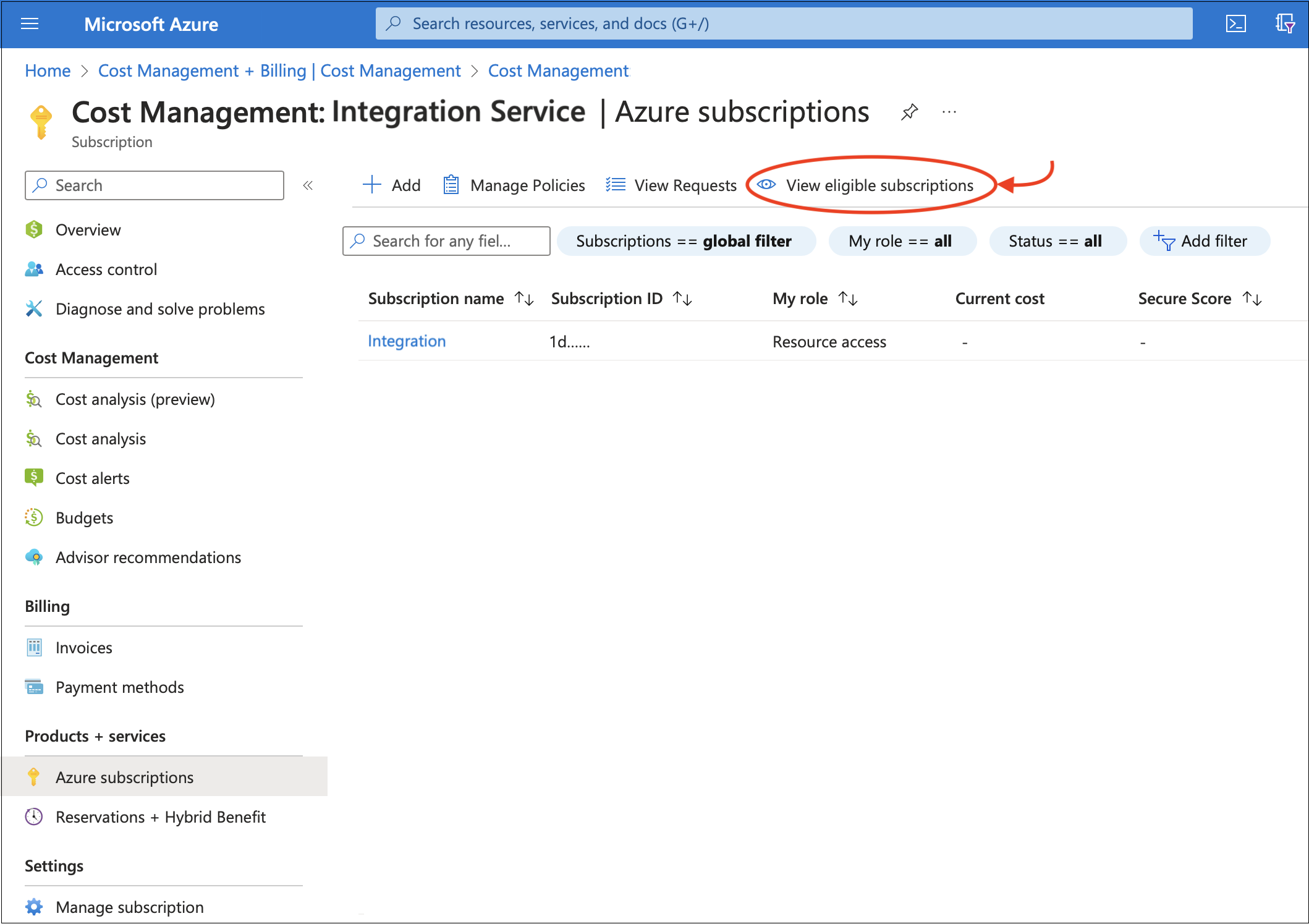

![[サブスクリプション] ページの対象となるサブスクリプションの表示のスクリーンショット。](media/pim-resource-roles-activate-your-roles/view-subscriptions-1.png)

![[測定] ページの現在のロールの割り当てのスクリーンショット。](media/pim-resource-roles-activate-your-roles/view-my-access.png)

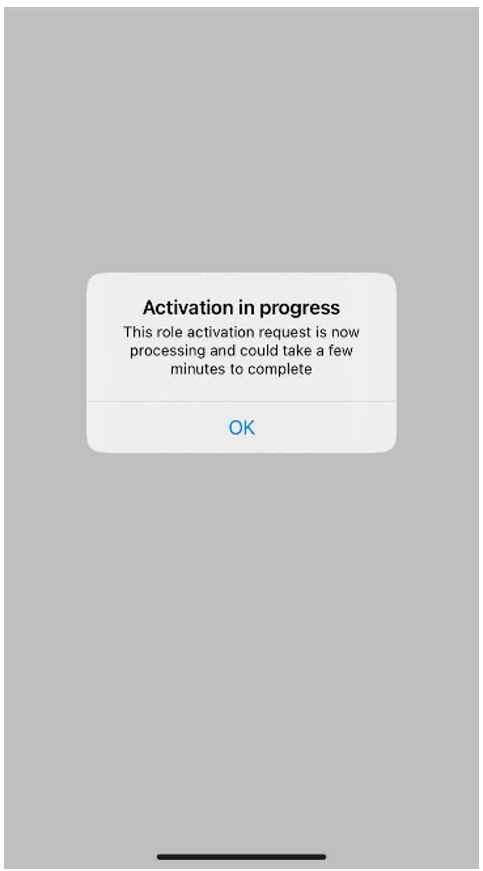

![検証プロセスが完了したことを示すモバイル アプリのスクリーンショット。画像には[アクティブ化]ボタンが表示されます。](media/pim-resource-roles-activate-your-roles/mobile-activate-role.png)