接続されている組織をエンタイトルメント管理で管理する

エンタイトルメント管理を使用すると、組織外のユーザーと共同作業できます。 特定の外部組織の多くのユーザーと頻繁に共同作業をする場合は、それらの組織の ID ソースを接続されている組織として追加できます。 接続されている組織を使用すると、アクセスのリクエスト方法が簡略化され、それらの組織のより多くのユーザーがアクセスをリクエストできます。 この記事では、接続された組織を追加して、自分の組織外のユーザーが自分のディレクトリ内のリソースを要求できるようにする方法について説明します。

接続されている組織とは

接続された組織とは、自分と関係のある別の組織のことです。 その組織内のユーザーが、SharePoint Online サイトやアプリなどのリソースにアクセスできるようにするには、そのディレクトリ内にその組織のユーザーを表したものが必要です。 ほとんどの場合、その組織のユーザーは現在の Microsoft Entra ディレクトリにはまだ存在しないため、必要に応じてエンタイトルメント管理を使って、Microsoft Entra ディレクトリに参加させることができます。

アクセスを要求するすべてのユーザーに対してパスを提供し、それらの新しいユーザーが属する組織がわからない場合は、自分のディレクトリ以外のユーザーに対するアクセス パッケージ割り当てポリシーを構成できます。 そのポリシー内で、[すべてのユーザー (接続しているすべての組織とすべての新しい外部ユーザー)] のオプションを選びます。 リクエストしたユーザーが承認され、かつそれらのユーザーが自分のディレクトリ内の接続されている組織に属していない場合は、接続されている組織がそれらのユーザー用に自動的に作成されます。

指定した組織の個人のみがアクセスをリクエストできるようにする場合は、まずそれらの接続されている組織を作成します。 次に、自分のディレクトリ内以外のユーザーに対するアクセス パッケージ割り当てポリシーを構成し、[特定の接続されている組織] オプションを選び、作成した組織を選びます。

エンタイトルメント管理では、接続されている組織を構成するユーザーを指定する方法が 4 つあります。 次のようなものです。

- (任意の Microsoft クラウドの) 別の Microsoft Entra ディレクトリのユーザー、

- SAML/WS-Fed ID プロバイダー (IdP) フェデレーション用に構成されている Microsoft 以外の別のディレクトリのユーザー

- Microsoft 以外の別のディレクトリ内のユーザーで、メール アドレスがすべて共通でその組織に固有の同じドメイン名を持っている、または

- live.com ドメインなどの Microsoft アカウントを持つユーザー (共通の組織を持たないユーザーと共同作業をするビジネス ニーズがある場合)。

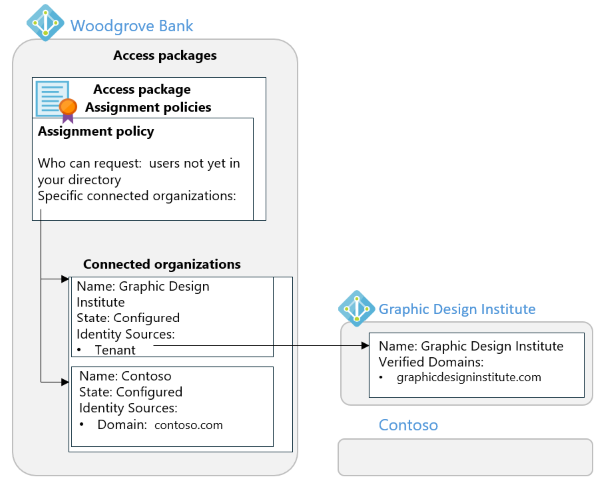

たとえば、あなたは Woodgrove Bank で働いていて、2 つの外部組織と共同作業を行う必要があるとします。 両方の外部組織のユーザーに同じリソースへのアクセスを付与する必要がありますが、これら 2 つの組織の構成は異なっています。

- Contoso は Microsoft Entra ID をまだ使っていません。 Contoso ユーザーは末尾が contoso.com のメール アドレスを持っています。

- Graphic Design Institute は Microsoft Entra ID を使っており、少なくとも一部のユーザーは末尾が graphicdesigninstitute.com のユーザー プリンシパル名を持っています。

この場合は、2 つの接続されている組織を構成し、それから 1 つのポリシーを含む 1 つのアクセス パッケージを構成できます。

- メールのワンタイム パスコード (OTP) 認証が有効なことを確認します。有効であれば、Microsoft Entra ディレクトリにまだ属していないドメインのユーザーは、アクセスを要求するときや、後でリソースにアクセスするときに、メールのワンタイム パスコードを使って認証を行うことができます。 さらに、外部ユーザーのアクセスを許可するため、Microsoft Entra B2B の外部コラボレーション設定を構成することが必要になる場合があります。

- Contoso 用に、接続されている組織を作成します。 contoso.com ドメインを指定すると、エンタイトルメント管理は、そのドメインに関連付けられた既存の Microsoft Entra テナントが存在しないことを認識し、その接続された組織のユーザーは contoso.com メール アドレス ドメインを使ってメールのワンタイム パスコードで認証を行うと認識されます。

- Graphic Design Institute 用に、別の接続されている組織を作成します。 graphicdesigninstitute.com ドメインを指定すると、エンタイトルメント管理は、そのドメインに関連付けられたテナントが存在することを認識します。

- 外部ユーザーのリクエストを許可するカタログ内で、アクセス パッケージを作成します。

- そのアクセス パッケージ内で、自分のディレクトリ内以外のユーザーに対するアクセス パッケージ割り当てポリシーを作成します。 そのポリシー内で、[特定の接続されている組織] オプションを選び、2 つの接続されている組織を指定します。 これにより、接続された組織のいずれかと一致する ID ソースを持つ各組織のユーザーは、アクセス パッケージを要求できます。

- contoso.com ドメインが含まれるユーザー プリンシパル名を持つ外部ユーザーがアクセス パッケージを要求するときは、メールを使って認証を行います。 このメール ドメインは Contoso に接続されている組織と一致し、ユーザーはそのパッケージを要求できます。 「外部ユーザーのアクセスのしくみ」では、リクエスト後にその B2B ユーザーが招待され、その外部ユーザーにアクセスが割り当てられる方法が説明されています。

- 加えて、Graphic Design Institute テナントの組織アカウントを使用している外部ユーザーは、Graphic Design Institute に接続されている組織と一致し、そのアクセス パッケージをリクエストできます。 そして、Graphic Design Institute では Microsoft Entra ID を使っているため、graphicdesigninstitute.example など、Graphic Design Institute テナントに追加された別の検証済みドメインに一致するプリンシパル名を持つユーザーも、同じポリシーを使ってアクセス パッケージを要求できます。

Microsoft Entra ディレクトリまたはドメインのユーザーの認証方法は、認証の種類によって異なります。 接続された組織の認証の種類は次のとおりです。

- Microsoft Entra ID (同じクラウド内)

- Microsoft Entra ID (別のクラウド内)

- SAML/WS-Fed ID プロバイダー (IdP) フェデレーション

- ワンタイム パスコード (ドメイン)

- Microsoft アカウント

接続された組織を追加する方法のデモについては、次のビデオをご覧ください。

接続されている組織の一覧を表示する

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[接続されている組織] に移動します。

検索ボックスでは、接続されている組織の名前で、接続されている組織を検索できます。 ただし、ドメイン名を検索することはできません。

接続されている組織の追加

外部 Microsoft Entra ディレクトリまたはドメインを接続された組織として追加するには、このセクションの手順のようにします。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[接続されている組織] に移動します。

[接続されている組織] ページで、[接続されている組織の追加] を選びます。

![[接続されている組織の追加] ボタン](media/entitlement-management-organization/connected-organization.png)

[基本] タブを選択し、組織の表示名と説明を入力します。

![[接続されている組織の追加] の [基本] ペイン](media/entitlement-management-organization/organization-basics.png)

状態は、新しい接続されている組織の作成時に自動的に [構成済み] に設定されます。 接続されたorganizationの state プロパティの詳細については、「接続された組織の State プロパティ」 を参照してください

[ディレクトリとドメイン] タブを選択し、 [ディレクトリとドメインの追加] を選択します。

その後、[ディレクトリとドメインの選択] ペインが開きます。

検索ボックスにドメイン名を入力して、Microsoft Entra ディレクトリまたはドメインを検索します。 どの Microsoft Entra ディレクトリにも関連付けられていないドメインを追加することもできます。 必ずドメイン名全体を入力してください。

組織名と認証の種類が正しいことを確認します。 ユーザー サインインで MyAccess ポータルにアクセスできるかどうかは、組織の認証タイプに依存します。 接続されている組織の認証の種類が Microsoft Entra ID である場合、その組織のディレクトリ内にアカウントがあり、その Microsoft Entra ディレクトリの検証済みドメインを使用するユーザーはすべて、そのディレクトリにサインインします。その後、接続されているその組織を許可するアクセス パッケージへのアクセスを要求できます。 認証タイプがワンタイム パスコードの場合、そのドメインからのメール アドレスのみを持つユーザーが MyAccess ポータルにアクセスできます。 パスコードを使用して認証した後、ユーザーは要求を行うことができます。

![[ディレクトリとドメインの選択] ペイン](media/entitlement-management-organization/organization-select-directories-domains.png)

Note

一部のドメインからのアクセスは、Microsoft Entra B2B の許可または拒否リストによってブロックされることがあります。 さらに、ユーザーのドメインが、Microsoft Entra 認証用に構成済みの接続されている組織と同じあっても、その Microsoft Entra ディレクトリに対して認証を行わないメール アドレスを持っていると、そのユーザーは、接続されているその組織の一部として認識されません。 詳細については、「B2B ユーザーに対する特定組織からの招待を許可またはブロックする」を参照してください。

[追加] を選んで Microsoft Entra ディレクトリまたはドメインを追加します。 複数の Microsoft Entra ディレクトリとドメインを追加できます。

Microsoft Entra ディレクトリまたはドメインを追加した後、[選択] を選びます。

組織が一覧に表示されます。

![[ディレクトリとドメイン] ペイン](media/entitlement-management-organization/organization-directory-domain.png)

[スポンサー] タブを選択し、この接続された組織のオプションのスポンサーを追加します。

スポンサーとは、この接続された組織との関係の連絡先となる、自分のディレクトリ内に既に存在する内部または外部のユーザーです。 内部スポンサーは、自分のディレクトリ内のメンバー ユーザーです。 外部スポンサーは、以前に招待され、自分のディレクトリ内に既に存在する、接続されている組織のゲスト ユーザーです。 スポンサーは、この接続されている組織内のユーザーがこのアクセス パッケージへのアクセスを要求したときに、承認者として利用できます。 ゲスト ユーザーを自分のディレクトリに招待する方法については、Microsoft Entra B2B コラボレーション ユーザーの追加に関する記事を参照してください。

[追加/削除] を選択すると開くペインで、組織内または組織外のスポンサーを選択できます。 このウィンドウには、自分のディレクトリ内のユーザーとグループのフィルター処理されていない一覧が表示されます。

![[スポンサー] ペイン](media/entitlement-management-organization/organization-sponsors.png)

[確認および作成] タブを選択し、自分の組織の設定を確認して、 [作成] を選択します。

![[確認および作成] ペイン](media/entitlement-management-organization/organization-review-create.png)

接続されている組織の更新

接続されている組織を別のドメインに変更する場合、組織の名前を変更する場合、またはスポンサーを変更する場合は、このセクションの手順のようにして、接続されている組織を更新できます。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[接続されている組織] に移動します。

[接続されている組織] ページで、更新する接続されている組織を選びます。

接続されている組織の概要ペインで、 [編集] を選択して、組織の名前、説明、または状態を変更します。

[ディレクトリとドメイン] ページで、 [ディレクトリとドメインを更新する] を選択して、別のディレクトリまたはドメインに変更します。

[スポンサー] ページで、 [内部スポンサー追加] または [外部スポンサーの追加] を選択して、ユーザーをスポンサーとして追加します。 スポンサーを削除するには、スポンサーを選択し、右側のペインで [削除] を選択します。

接続されている組織の削除

外部の Microsoft Entra ディレクトリまたはドメインとの関係がなくなった場合、または提案された接続されている組織が不要になった場合は、接続されている組織を削除できます。

Microsoft Entra 管理センターに Identity Governance 管理者以上としてサインインします。

[Identity Governance]>[エンタイトルメント管理]>[接続されている組織] に移動します。

[接続されている組織] ページで、削除する接続されている組織を選んで開きます。

接続されている組織の概要ウィンドウで、 [削除] を選択して削除します。

![接続されている組織の [削除] ボタン](media/entitlement-management-organization/organization-delete.png)

プログラムによる接続された組織の管理

Microsoft Graph を使用して、接続されている組織を作成、一覧表示、更新、および削除することもできます。 委任された EntitlementManagement.ReadWrite.All アクセス許可を持つアプリケーションを持つ適切なロールのユーザーは、API を呼び出して、connectedOrganization オブジェクトを管理し、それに対してスポンサーを設定できます。

Microsoft PowerShell を使用して接続されている組織を管理する

接続されている組織は、PowerShell で Identity Governance 用の Microsoft Graph PowerShell コマンドレット モジュール バージョン 1.16.0 以降のコマンドレットを使用して管理することもできます。

次のスクリプトは、Graph の v1.0 プロファイルを使用して、接続されているすべての組織を取得する方法を示しています。 接続されている組織が返されるときには、それぞれの組織に、接続されているその組織のディレクトリとドメインのリスト idSource が格納されています。

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$co = Get-MgEntitlementManagementConnectedOrganization -all

foreach ($c in $co) {

foreach ($i in $c.identitySources) {

write-output $c.Id $c.DisplayName $i.AdditionalProperties["@odata.type"]

}

}

接続された組織の状態プロパティ

現在、エンタイトルメント管理において接続されている組織には、次の 2 つの異なる種類が構成および提案されています:

構成済みの接続されている組織は、完全に機能する接続されている組織であり、その組織内のユーザーは、アクセス パッケージにアクセスできます。 管理者が Microsoft Entra 管理センターで新しい接続されている組織を作成すると、管理者はこの接続されている組織を作成して使おうとしているので、既定で構成済み状態になります。 さらに、接続された組織が API を使用してプログラムによって作成されるときに、既定の状態は、別の状態に明示的に設定されていない限り、構成済みである必要があります。

構成済みの接続されている組織は、接続されている組織の選択肢として表示され、"すべての構成済みの接続されている組織" を対象とするすべてのポリシーの範囲に含まれようになります。

提案済みの接続されている組織は、自動的に作成された接続されている組織であり、管理者はその組織を作成または承認していません。 構成済みの接続されている組織の外部にあるアクセス パッケージにユーザーがサインアップすると、自動的に作成された接続されている組織は、そのパートナーシップを設定した管理者がテナント内にないため、提案済み状態になります。

提案済みの接続されている組織は、ポリシーの "すべての構成済みの接続されている組織" 設定の範囲に含まれませんが、特定の組織を対象とするポリシーに対してのみポリシーで使用できます。

構成済みのすべての組織のユーザーが利用できるアクセス パッケージを要求できるのは、構成済みの接続された組織のユーザーのみです。 提案済みの接続された組織のユーザーは、そのドメインの接続された組織が存在しない場合と同じように動作し、そのユーザーの組織が範囲に含まれている、または任意のユーザーが範囲に含まれているアクセス パッケージのみ表示および要求できます。 テナントに "すべての構成済みの接続されている組織" を許可するポリシーがある場合は、ソーシャル ID プロバイダーに対する提案済みの接続されている組織を構成済みに変換しないでください。

Note

この新機能の一部として、2020 年 9 月 9 日より前に作成されたすべての接続された組織は、構成済みと見なされました。 任意の組織のユーザーにサインアップを許可したアクセス パッケージがあった場合は、その日付より前に作成された接続された組織の一覧を確認して、構成済みとして誤って分類されている組織がないことを確認する必要があります。 特に、構成済みの接続されている組織すべてのユーザーについて承認を要求しない割り当てポリシーがある場合は、ソーシャル ID プロバイダーを構成済みとして示さないようにする必要があります。 管理者は、必要に応じて [状態] プロパティを更新できます。 ガイダンスについては、「接続されている組織の更新」を参照してください。

Note

場合によっては、ユーザーがソーシャル ID プロバイダーの個人用アカウントを使ってアクセス パッケージを要求することがあります。この場合、そのアカウントのメール アドレスには、Microsoft Entra テナントに対応する、既存の接続されている組織と同じドメインが含まれます。 そのユーザーが承認されると、そのドメインを表す新しい接続されている組織が提案される結果になります。 この場合ユーザーは、アクセスを再度要求する代わりに、組織のアカウントを使うようにしてください。それによってポータルでは、このユーザーが構成済みの接続されている組織の Microsoft Entra テナントから来ていることが識別されます。