Private Access アプリに条件付きアクセス ポリシーを適用する

Microsoft Entra Private Access アプリに条件付きアクセス ポリシーを適用することは、内部のプライベート リソースにセキュリティ ポリシーを適用する強力な方法です。 グローバル セキュア アクセスからクイック アクセス アプリと Private Access アプリに条件付きアクセス ポリシーを適用できます。

この記事では、クイック アクセス アプリと Private Access アプリに条件付きアクセス ポリシーを適用する方法について説明します。

前提条件

- グローバル セキュア アクセス機能を操作する管理者は、実行するタスクに応じて、次のロールの割り当ての 1 つ以上を持っている必要があります。

- グローバル セキュア アクセス機能を管理するためのグローバル セキュア アクセス管理者ロールのロール。

- 条件付きアクセス ポリシーを作成して操作する条件付きアクセス管理者。

- クイック アクセスまたは Private Access を構成してある必要があります。

- この製品にはライセンスが必要です。 詳細については、「Global Secure Access とは」のライセンスに関するセクションを参照してください。 必要に応じて、ライセンスを購入するか、試用版ライセンスを取得できます。

既知の制限事項

この機能には、1 つ以上の既知の制限があります。 この機能の既知の問題と制限事項の詳細については、「グローバル セキュア アクセスの既知の制限事項」を参照してください。

条件付きアクセスとグローバル セキュア アクセス

グローバル セキュア アクセスから、クイック アクセス アプリまたは Private Access アプリのための条件付きアクセス ポリシーを作成できます。 グローバル セキュア アクセスからプロセスを開始すると、選択したアプリがポリシーのターゲット リソースとして自動的に追加されます。 行う必要があるのは、ポリシー設定を構成することだけです。

条件付きアクセス管理者以上として Microsoft Entra 管理センターにサインインします。

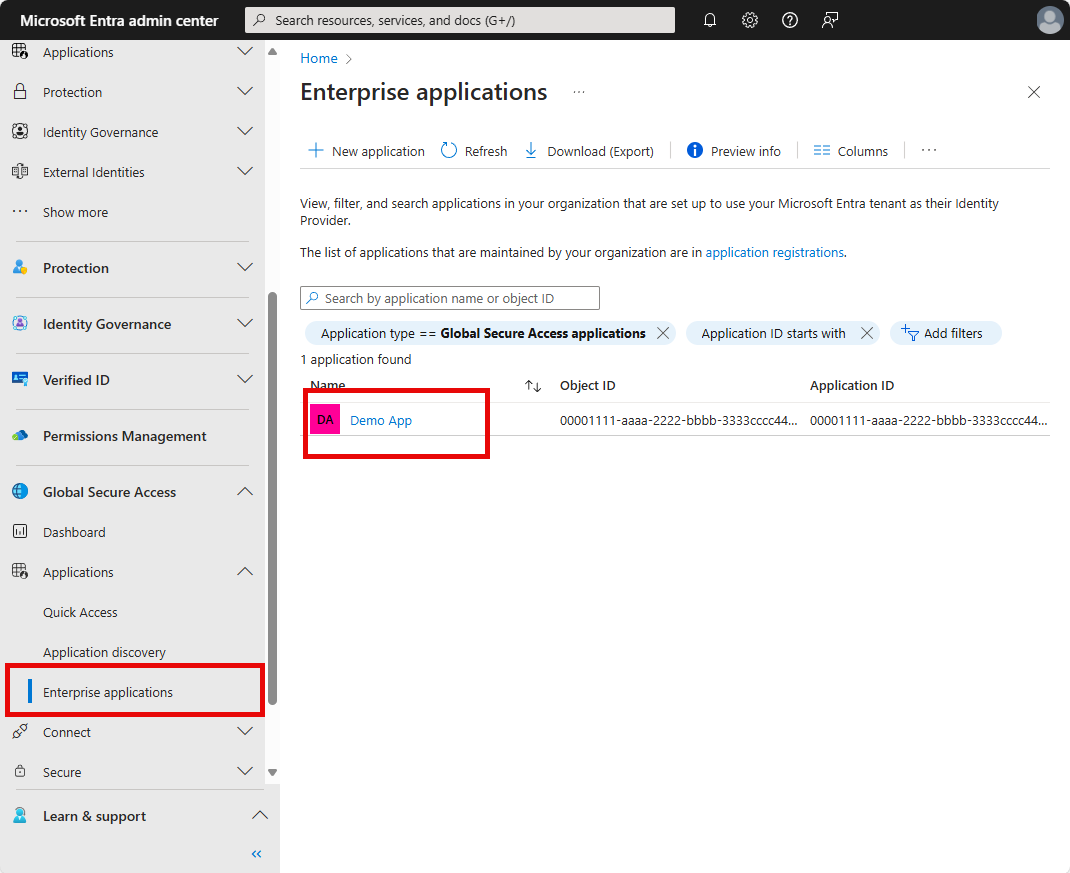

[グローバル セキュア アクセス]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

一覧からアプリケーションを選択します。

サイド メニューから [条件付きアクセス] を選びます。 既存の条件付きアクセス ポリシーが一覧に表示されます。

[新しいポリシー] を選択します。 選択したアプリが [ターゲット リソース] の詳細に表示されます。

条件とアクセス制御を構成し、必要に応じてユーザーとグループを割り当てます。

カスタム属性に基づいて、アプリケーションのグループに条件付きアクセス ポリシーを適用することもできます。 詳しくは、条件付きアクセス ポリシーでのアプリケーションのフィルター に関する記事をご覧ください。

割り当てとアクセス制御の例

次のポリシーの詳細を調整し、クイック アクセス アプリケーションに対して多要素認証、デバイス コンプライアンス、または Microsoft Entra ハイブリッド参加済みデバイスを要求する条件付きアクセス ポリシーを作成します。 ユーザーの割り当てでは、組織の緊急アクセス アカウントまたは非常用アアカウントをポリシーから除外します。

- [割り当て] で、[ユーザー] を選択します。

- [Include](含める) で、 [すべてのユーザー] を選択します。

- [除外] で、[ユーザーとグループ] を選択し、組織の緊急アクセス用または非常用アカウントを選択します。

- [アクセス制御]>[付与] で:

- [多要素認証を必須とする]、[準拠しているとしてマーク済みであるデバイスを必須とする]、または [Microsoft Entra ハイブリッド参加済みデバイスを必須とする] を選択します

- 設定を確認し、 [ポリシーの有効化] を [レポート専用] に設定します。

管理者は、レポート専用モードを使ってポリシー設定を確認した後、[ポリシーの有効化] トグルを [レポートのみ] から [オン] に移動できます。

ユーザーの除外

条件付きアクセス ポリシーは強力なツールであり、次のアカウントをポリシーから除外することをお勧めします。

- ポリシー構成の誤りによるロックアウトを防ぐための緊急アクセスまたはブレークグラス アカウント。 すべての管理者がロックアウトされるというごくまれなシナリオにおいて、緊急アクセス用管理アカウントは、ログインを行い、アクセスを復旧させるための手順を実行するために使用できます。

- 詳細は、「Microsoft Entra ID で緊急アクセス用アカウントの管理」の記事を参照してください。

- サービス アカウントとサービス プリンシパル (Microsoft Entra Connect 同期アカウントなど)。 サービス アカウントは、特定のユーザーに関連付けられていない非対話型のアカウントです。 通常、アプリケーションへのプログラムによるアクセスを可能にするバックエンド サービスによって使用されますが、管理目的でシステムにログインするときにも使用されます。 サービス プリンシパルによる呼び出しは、ユーザーにスコーピングされる条件付きアクセス ポリシーによってブロックされません。 ワークロード ID の条件付きアクセスを使用して、サービス プリンシパルを対象とするポリシーを定義します。

- 組織がスクリプトまたはコードでこれらのアカウントを使用している場合、マネージド ID に置き換えることを検討してください。