Microsoft Entra プライベート ネットワーク コネクタ グループについて

プライベート ネットワーク コネクタ グループを使って、特定のコネクタを特定のアプリケーションに割り当てます。 コネクタ グループを使うと、展開をよりきめ細かく制御して、最適化することができます。

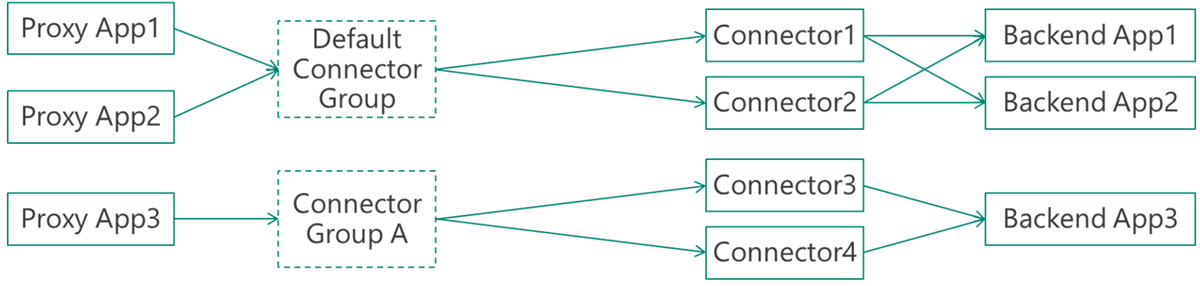

各プライベート ネットワーク コネクタは、コネクタ グループに割り当てられます。 同じコネクタ グループに属するすべてのコネクタは、高可用性と負荷分散のために別個のユニットとして動作します。 すべてのコネクタは、コネクタ グループに属します。 グループを作成しない場合、すべてのコネクタが既定のグループに属することになります。 Microsoft Entra 管理センターで新しいコネクタ グループを作成して、コネクタを割り当てることができます。

コネクタ グループは、複数のアプリケーションが異なる場所でホストされている場合に便利です。 コネクタ グループは、場所に基づいて作成します。 アプリケーションは、物理的に近いコネクタを使います。

ヒント

アプリケーション プロキシの大規模な展開がある場合、既定のコネクタ グループにはアプリケーションを割り当てないでください。 そうすると、新しいコネクタは、アクティブなコネクタ グループに割り当てられるまではライブ トラフィックを受信しません。 この構成では、コネクタを既定のグループに戻すことでアイドル状態にすることもできるので、ユーザーに影響を与えずにメンテナンスを実行できます。

前提条件

コネクタ グループを使うには、複数のコネクタが必要です。 新しいコネクタは、既定のコネクタ グループに自動的に追加されます。 コネクタのインストールの詳細については、connectorsD の構成に関するページを参照してください。

コネクタ グループにアプリケーションを割り当てる

アプリケーションを最初に発行するときに、コネクタ グループにそれを割り当てます。 コネクタが割り当てられているグループを更新することもできます。

コネクタ グループのユース ケース

コネクタ グループは、次のようなさまざまなシナリオで役立ちます。

複数のデータセンターが相互接続されたサイト

ある大規模な組織は、複数のデータセンターを使っています。 データセンター間のリンクはコストがかかり、低速であるため、できるだけ多くのトラフィックを特定のデータセンター内に留める必要があります。 データセンターごとにコネクタを展開して、データセンター内に存在するアプリケーションにのみサービスを提供します。 この方法で、データセンター間のリンクを最小限に抑えて、ユーザーに完全に透過的なエクスペリエンスを提供できます。

分離されたネットワークにインストールされたアプリケーション

メインの企業ネットワークの一部ではないネットワークで、アプリケーションをホストできます。 コネクタ グループを使用して、分離されたネットワークに専用のコネクタをインストールし、そのネットワークに対してアプリケーションの分離も実現できます。 このシナリオは、特定のアプリケーションを維持するベンダーの場合に一般的です。

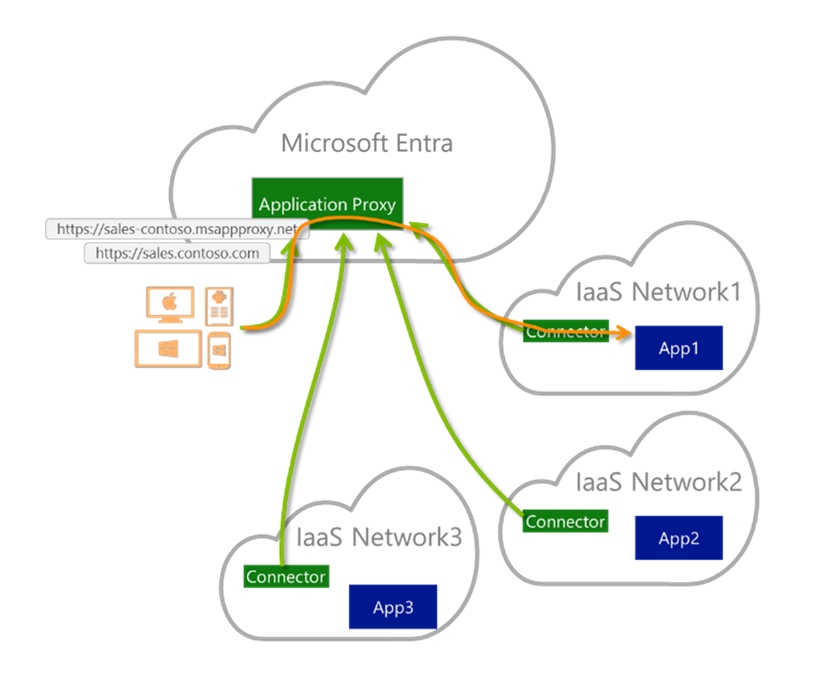

サービスとしてのインフラストラクチャ (IaaS) にインストールされているアプリケーション

クラウド アクセスのためにサービスとしてのインフラストラクチャ (IaaS) にインストールされているアプリケーションの場合、コネクタ グループは、すべてのアプリへのアクセスをセキュリティ保護する共通サービスを提供します。 コネクタ グループによって、企業ネットワーク上の依存関係が増えることも、アプリ エクスペリエンスが分断されることもありません。 コネクタはすべてのクラウド データセンターにインストールされて、そのネットワークに存在するアプリケーションにのみサービスを提供します。 高可用性を実現するには、複数のコネクタをインストールします。

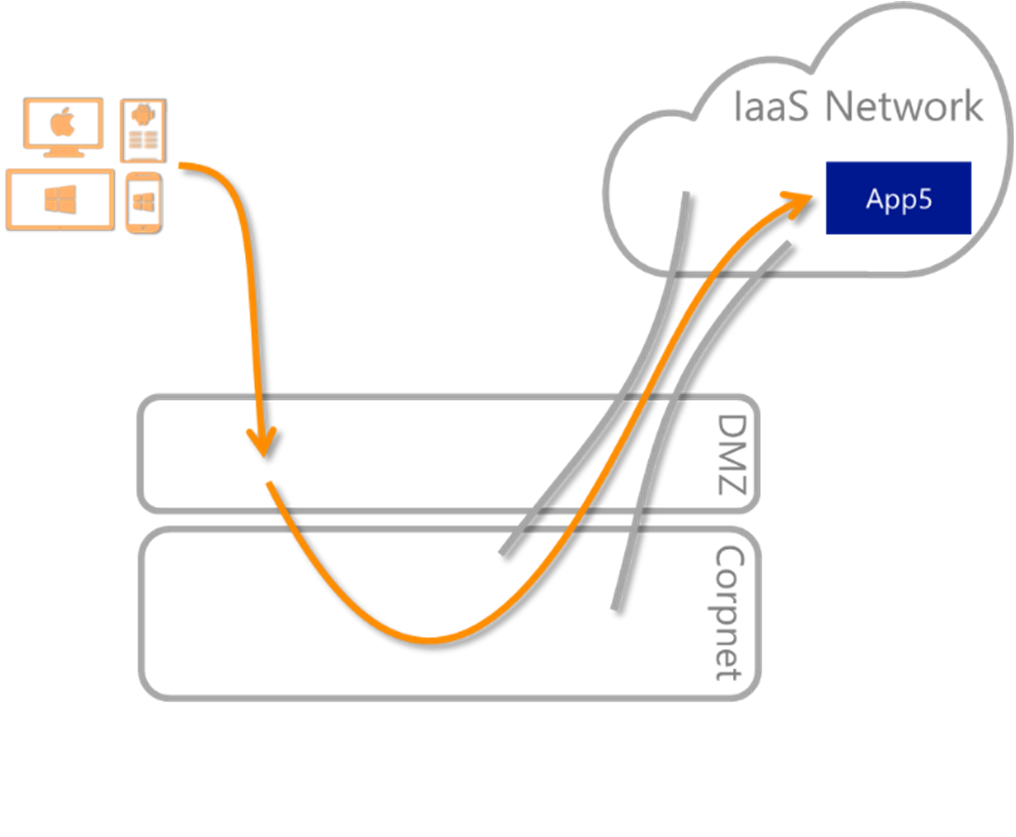

独自の IaaS 上でホストされている仮想ネットワークに接続された複数の仮想マシンを保有する組織の例を見てみましょう。 従業員がこれらのアプリケーションを使用できるようにするため、これらのプライベート ネットワークは、サイト間仮想プライベート ネットワーク (VPN) を使って企業ネットワークに接続されます。 サイト間 VPN により、オンプレミスの従業員に良好なエクスペリエンスが提供されます。 しかし、次の図に示すように、アクセスのルーティングに必要なオンプレミスのインフラストラクチャが増えるため、これはリモート環境の従業員には理想的ではありません。

Microsoft Entra プライベート ネットワーク コネクタ グループを使って、企業ネットワーク上の依存関係を増やすことなく、すべてのアプリケーションへのアクセスをセキュリティ保護する共通サービスを有効にします。

マルチフォレスト - フォレストごとに異なるコネクタ グループ

シングル サインオンは、一般に Kerberos の制約付き委任 (KCD) を使って実現されます。 ユーザーをアプリケーションに委任できるドメインに、コネクタのマシンを参加させます。 KCD は、フォレスト間の機能をサポートしています。 ただし、個別のマルチフォレスト環境の間に信頼関係がない企業の場合、単一のコネクタをすべてのフォレストに使うことはできません。 代わりに、特定のコネクタをフォレストごとに展開して、その特定のフォレストのユーザーだけに対応するように発行されているアプリケーションにサービスを提供するように設定します。 それぞれのコネクタ グループは異なるフォレストを表します。 エクスペリエンスのほとんどとテナントはすべてのフォレストで統一されますが、Microsoft Entra グループを使用してユーザーをフォレストのアプリケーションに割り当てることができます。

ディザスター リカバリーサイト

ディザスター リカバリー (DR) サイトについて考慮するには、2 つの方法があります。

- DR サイトを、メイン サイトとまったく同じようにアクティブ/アクティブ モードで構築します。 このサイトでは、ネットワークと Active Directory (AD) の設定も同じにします。 メイン サイトと同じコネクタ グループに、DR サイトのコネクタを作成できます。 フェールオーバーは Microsoft Entra ID によって自動的に検出されます。

- DR サイトをメイン サイトから分離します。 DR サイトに別のコネクタ グループを作成します。 バックアップ アプリケーションを用意するか、必要に応じて既存のアプリケーションを DR コネクタ グループに手動で転用します。

単一のテナントから複数の企業にサービスを提供する

単一のサービス プロバイダーが複数の企業向けに Microsoft Entra 関連サービスをデプロイして維持するモデルを実装できます。 コネクタ グループは、コネクタとアプリケーションを異なるグループに分けるのに役立ちます。 小規模な企業に適した 1 つの方法として、Microsoft Entra テナントを 1 つ用意し、企業ごとに独自のドメイン名とネットワークを提供する方法があります。 同じアプローチを、合併のシナリオや、規制またはビジネス上の理由で単一の部門が複数の企業にサービスを提供する状況にも利用できます。

構成の例

次のサンプルのようなコネクタ グループ構成を検討してください。

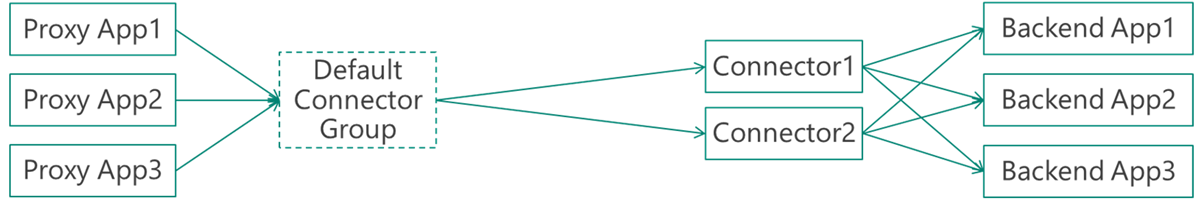

既定の構成 – コネクタ グループを使用しない

コネクタ グループを使用しない場合、構成は次のようになります。

小規模な展開とテストには、この構成で十分です。 また、組織にフラットなネットワーク トポロジがある場合にも機能します。

既定の構成と分離されたネットワーク

この構成は既定のものの発展型であり、特定のアプリは IaaS 仮想ネットワークなどの分離されたネットワークで実行されます。

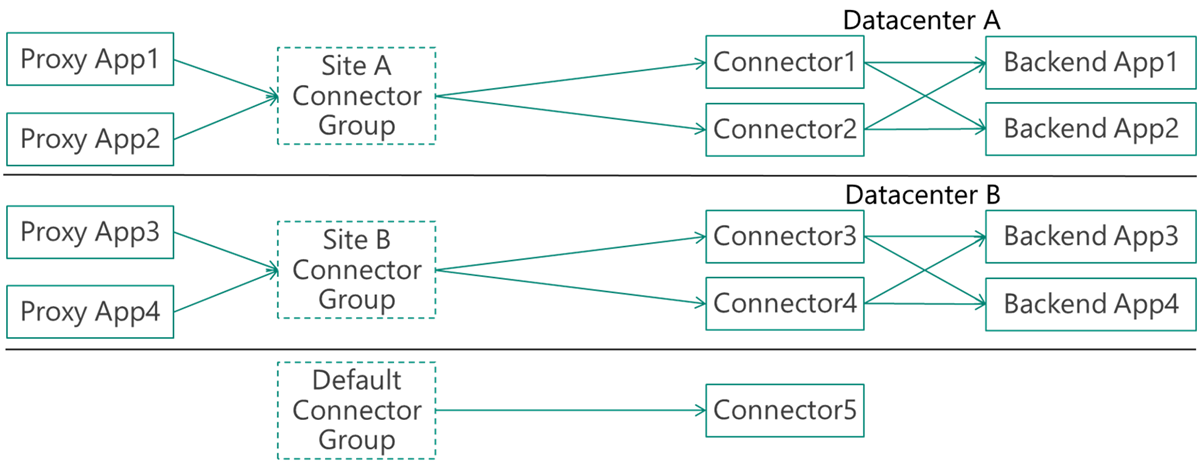

推奨構成 - 複数の特定のグループとアイドル コネクタ用の既定のグループ

大規模で複雑な組織に対しては、アプリケーションに対応しないグループを既定のコネクタ グループとして構成し、これをアイドル コネクタまたは新規にインストールされたコネクタ用に使用することをお勧めします。 すべてのアプリケーションへの対応は、カスタマイズされたコネクタ グループを通じて行われます。

この例の会社には、2 つのコネクタを含む 2 つのデータセンター A と B があり、各サイトにサービスを提供しています。 各サイトでは、それぞれ異なるアプリケーションが実行されています。