Microsoft Entra で Microsoft Security Copilot を使用してアプリケーションのリスクを評価する (プレビュー)

Microsoft Security Copilot は、Entra ID Protection による ID リスクの調査や Microsoft Entra 監査ログの詳細の調査など、さまざまなスキルを通じて Microsoft Entra データから分析情報を取得します。 アプリ リスク スキルを使用すると、Microsoft Entra でアプリケーションまたはワークロード ID を管理する ID 管理者やセキュリティ アナリストは、自然言語プロンプトを使用してリスクを特定して理解できます。 "テナントのリスクの高いアプリの詳細を一覧表示する" などのプロンプトを使用すると、アナリストはアプリケーション ID からのリスクをよりよく把握し、付与されたアクセス許可 (特に高い特権と見なされる可能性があるアクセス許可)、テナント内の未使用のアプリ、テナント外のアプリなど、Microsoft Entra の他のアプリケーションの詳細を検出できます。 その後、Security Copilot は、アプリやアクセス許可の一覧など、プロンプト コンテキストを使用して応答し、Microsoft Entra 管理センターへのリンクを表示して、管理者が完全な一覧を表示し、危険なアプリに対して適切な修復アクションを実行できるようにします。 IT 管理者とセキュリティ オペレーション センター (SOC) アナリストは、これらのスキルや他のユーザーを使用して、自然言語プロンプトを使用して ID ベースのインシデントを調査および修復するのに役立つ適切なコンテキストを得ることができます。

この記事では、SOC アナリストまたは IT 管理者が Microsoft Entra スキルを使用して潜在的なセキュリティ インシデントを調査する方法について説明します。

手記

これらのアプリ リスク スキルは、Microsoft Entra のアプリケーションまたはサービス プリンシパルであるシングル テナント、サード パーティの SaaS、マルチテナント アプリに関するデータを提供します。 マネージド ID は現在スコープ内にありません。

シナリオ

Woodgrove Bank の IT 管理者である Jason は、テナント内のリスクの高いアプリを積極的に特定して理解しようとしています。

調べる

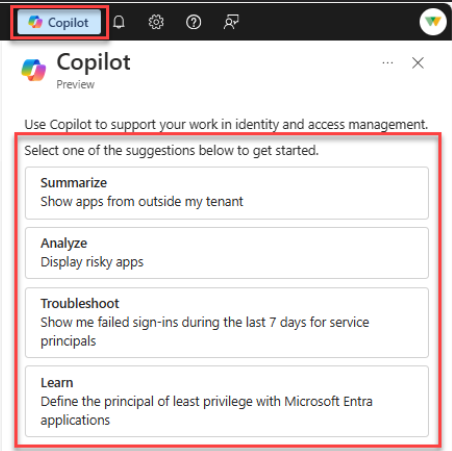

Jason は評価を開始し、Microsoft Security Copilot または Microsoft Entra 管理センターにサインインします。 アプリケーションとサービス プリンシパルの詳細を表示するため、セキュリティ閲覧者以上の権限でサインインします。また、アプリケーション管理者、クラウド アプリケーション管理者、または Microsoft Entra でアプリケーション/ワークロード ID を管理するアクセス許可が与えられている同様の Microsoft Entra 管理者ロールの Microsoft Entra ロール割り当てが必要になります。

Microsoft Entra 管理センター の一部である

Microsoft Entra のリスクの高いサービス プリンシパルを調べる

Jason は、リスク "ホット スポット" のより良い画像を得るために自然言語の質問をすることから始めます。 これにより、Microsoft の検出に基づくテナント内のアプリのスケールに関する初期フィルターとして、ID Protection のリスクの高いワークロード ID データが使用されます。 これらのサービス プリンシパルは、侵害されるリスクが高いです。

次のいずれかのプロンプトを使用して、必要な情報を取得します。

- 危険なアプリを表示する

- 悪意のあるアプリや侵害を受けているアプリはありますか?

- リスクレベルが高いアプリを 5 つ一覧表示します。 テーブルの書式を次のように設定します。表示名 |ID |リスクの状態

- リスク状態が "侵害の確認済み" のアプリを一覧表示します。

- ID {ServicePrincipalObjectId} (またはアプリ ID {ApplicationId}) を持つ危険なアプリの詳細を表示

重要

リスク情報を返すには、このスキルの ID 保護を管理する権限を持つアカウントを使用する必要があります。 テナントには、Workload Identities Premiumのライセンスも必要です。

Microsoft Entra サービス プリンシパルを調べる

危険であると識別されたこれらのサービス プリンシパルに関する詳細情報を取得するために、Jason は、所有者などの情報を含む Microsoft Entra から詳細情報を求めます。

次のプロンプトを使用して、必要な情報を取得します。

- (前の応答から) これらのサービス プリンシパルの詳細を教えてください

- {DisplayName} (または {ServicePrincipalId}) を使用してサービス プリンシパルの詳細を確認する

- これらのアプリの所有者の一覧を表示しますか?

Microsoft Entra アプリケーションを調べる

また、Jason は、発行元と発行元の検証状態の詳細など、アプリケーションの詳細をグローバルに理解したいと考えています。

Jason は、次のプロンプトを使用して、選択したアプリケーションのプロパティを取得します。

- アプリケーション {DisplayName} または {AppId} について詳しく説明します

- これらのアプリに関する詳細を教えてください (前の回答から)

Microsoft Entra サービス プリンシパルに付与されたアクセス許可を表示する

Jason は引き続き評価を行い、侵害された場合に潜在的な影響を見つけるために、すべてのアプリまたは 1 つのアプリに付与されているアクセス許可を知りたいと考えています。 これは通常、さまざまな種類のアクセス許可(API アクセス許可 例えば User.Read.All、Microsoft Entra 管理者ロール 例えばアプリケーション管理者)を横断的に評価するのは困難ですが、Copilot は調査のコンテキストにおいてこれをリスト化し簡略化します。 このスキルは、特定の Microsoft Entra サービス プリンシパルに対する委任されたアクセス許可、アプリケーションのアクセス許可、および Microsoft Entra 管理者ロールを取得します。

Jason は、Microsoft のリスク評価に基づいて、サービス プリンシパルに付与された高い特権のアクセス許可を識別することもできます。 これらの範囲は現在、ユーザー コンテキストや高い県特権を持つ Explore Microsoft Entra 管理者ロールなしでテナント全体のアクセスを全般的に可能にするアプリケーション アクセス許可に設定されています。

重要

現在、このスキルは、API アクセス許可 と Entra 管理者ロールのみを確認します。 現時点では、Azure RBAC やその他の承認システムなどの場所で付与されたディレクトリ以外のアクセス許可は確認されていません。 高い特権のアクセス許可は、時間の経過と同時に進化する可能性がある Microsoft によって管理される静的なリストに限定され、現在、顧客が表示またはカスタマイズすることはできません。

次のプロンプトを使用して、必要なアクセス許可情報を取得します。

- ID {ServicePrincipalId} またはアプリ ID {AppId} のアプリに付与されるアクセス許可はどれですか?

- 上記の危険なアプリには(以前の応答から) どのようなアクセス許可がありますか?

- このアプリに付与されるアクセス許可は高い特権ですか?

使用されていない Microsoft Entra アプリケーションを調べる

Jason は、未使用のアプリを削除することでリスクを軽減できるという、簡単に実行できる機会があることに気づきました。 これらは、次の理由で簡単に勝ちます。

未使用のアプリを削除すると、1 つの修復アクションで他の多くのリスクに対処できます。

多くの場合、ユーザーがアプリを実際に使用していないため、停止やビジネスの中断のリスクを低く保ちながら、一元的なアクションを通じて、未使用のアプリに積極的に対処できます。

未使用のアプリに関する既存の

手記

Copilot 応答は、過去 90 日間に使用されていないアプリの登録またはアプリケーションの一覧を返します。この期間にトークンが発行されていません。

次のプロンプトを使用して、必要な情報を取得します。

- 未使用のアプリを表示する

- 未使用のアプリの数はいくつですか?

テナントの外部で Microsoft Entra アプリケーションを探索する

Jason は、別の組織のテナントに登録されている、彼のテナント内に存在する外部アプリまたはマルチテナントアプリのリスク要因についても調べたいと考えています。 これらのアプリのセキュリティ体制は所有テナントの体制の影響を受けるので、特にこれらを確認して、領域の削減のリスクと機会を特定することが重要です。 Copilot は、現在のテナント内のサービス プリンシパルの一覧を返し、ユーザーのテナントの外部にマルチテナント アプリを登録するか、特定のサービス プリンシパルがテナントの外部に登録されているかどうかの詳細を返すことができます。

手記

Jason は、Security Copilot の部分的なアプリ リストと、応答の下部にある Microsoft Graph Explorer クエリへのリンクを介して完全なリストを取得できます。

次のプロンプトを使用して、必要な情報を取得します。

- 私のテナントの外のアプリを見せてください

- テナント外のアプリの数はいくつですか?

改善する

Jason は、Security Copilot を使用して、Microsoft Entra テナント内のアプリケーションとサービス プリンシパルに関する包括的なリスクと基本情報を収集できます。 評価を完了すると、Jason は危険なアプリケーションを修復するためのアクションを実行します。 Security Copilot では、管理者が適切な修復アクションを実行するための応答として、Microsoft Entra 管理センターへのリンクが表示されます。

アプリケーションのアクセスとセキュリティの管理、セキュリティ ワークロード ID、同意フィッシング対策、応答プレイブックを読み、次に講じるべき措置を決定します。

次の手順

詳細については、以下をご覧ください。

- アプリケーションアクセスとセキュリティ を管理する

- ID Protection のリスクとは

- Microsoft Entra ID Protection を使用したワークロード ID のセキュリティ保護

- 同意フィッシングから保護する - Microsoft Entra ID |Microsoft Learn

- 侵害された悪意のあるアプリケーションの調査

- 危険なユーザー要約 を使用して ID の脅威に対応する