外部テナントに SAML アプリを登録する (プレビュー)

適用対象:  従業員テナント

従業員テナント  外部テナント (詳細情報)

外部テナント (詳細情報)

外部テナントでは、認証とシングル サインオンに OpenID Connect (OIDC) または Security Assertion Markup Language (SAML) プロトコルを使用するアプリケーションを登録できます。 アプリの登録 プロセスは、OIDC アプリ専用に設計されています。 ただし、エンタープライズ アプリケーション機能を使用して、SAML アプリを作成して登録できます。 このプロセスでは、一意のアプリケーション ID (クライアント ID) が生成され、アプリの登録にアプリが追加され、そこでそのプロパティを表示および管理できます。

この記事では、Enterprise アプリケーションでギャラリー以外の アプリ 作成して、独自の SAML アプリケーションを外部テナントに登録する方法について説明します。

注

外部テナントの SAML アプリでは、次の機能はサポートされていません。

- Microsoft Entra ギャラリーの事前に統合された SAML アプリケーションは、外部テナントではサポートされていません。

- SAML アプリ設定の [プロビジョニング] タブの可用性は既知の問題です。 外部テナントのアプリについては、プロビジョニングがサポートされません。

- IdP 開始フローはサポートされていません。

前提条件

- アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成する。

- Microsoft Entra 外部テナント。

- サインアップとサインインのユーザー フロー。

SAML アプリを作成して登録する

Microsoft Entra 管理センターに、少なくともアプリケーション管理者としてサインインします。

複数のテナントにアクセスできる場合は、上部メニューの [設定] アイコン

を使用し、[ディレクトリ] メニューから外部テナントに切り替えます。

を使用し、[ディレクトリ] メニューから外部テナントに切り替えます。ID>アプリケーション>Enterprise Applications (プレビュー)に移動します。

新しいアプリケーションを選択。

[Create your own application] (独自のアプリケーションの作成) を選びます。

![Microsoft Entra ギャラリーの [独自のアプリケーションの作成] オプションのスクリーンショット。](media/how-to-register-saml-app/create-your-own-application.png)

[独自のアプリケーション の作成] ウィンドウで、アプリの名前を入力します。

注

ギャラリー アプリ セレクターが表示される場合がありますが、ギャラリー アプリは外部テナントでサポートされていないため無視できます。

[(プレビュー) ギャラリーに見つからない他のアプリケーションを統合する (ギャラリー以外の)を選択します。

を選択してを作成します。

アプリ の [概要] ページが開きます。 左側のメニューの [管理] で、[プロパティ] を選びます。 ユーザーがセルフサービス サインアップを使用できるように、[割り当てが必要ですか?] トグルを [いいえ] に切り替えて、[保存] を選びます。

![[割り当てが必要ですか?] トグルのスクリーンショット。](media/how-to-register-saml-app/assignment-toggle-no.png)

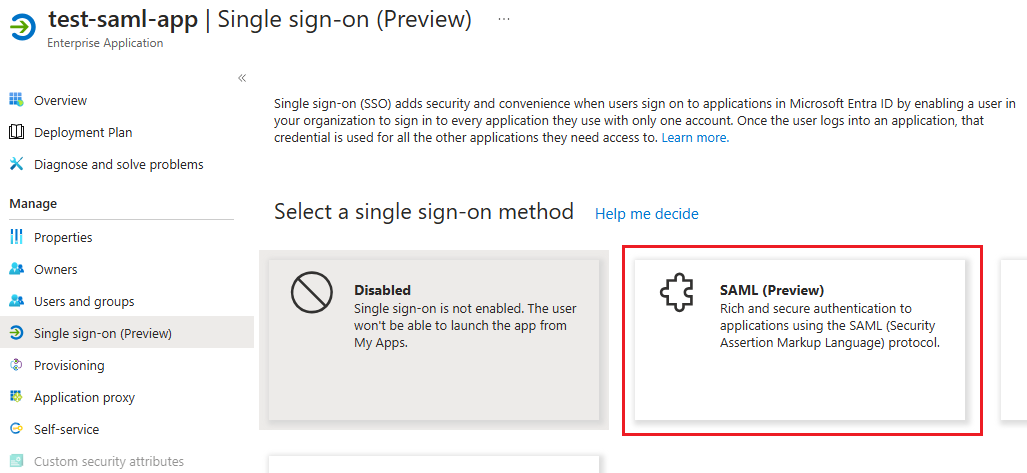

左側のメニューの [管理] で、[シングル サインオン (プレビュー)] を選択します。

[Select a single sign-on method] (シングル サインオン方式の選択) で [SAML (プレビュー)] を選びます。

[SAML ベースのサインオン (プレビュー) ページで、次のいずれかの操作を行います。

- [メタデータファイルをアップロード] を選択し、メタデータを含むファイルを参照し、それから [追加] を選択します。 保存を選択します。

- または、[編集] 鉛筆オプションを使用して各セクションを更新し、[保存]選択します。

注

SAML アプリで、

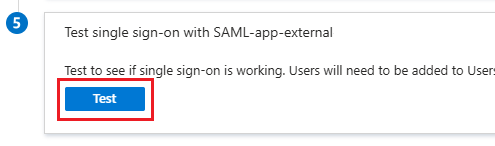

login.microsoft.comではなく、ciamloginエンドポイント (domainname.ciamlogin.comなど) を使用していることを確認します。 フェデレーション メタデータ URL をダウンロードする場合は、domain.ciamlogin.com/<tenantid>/federationmetadata/2007-06/federationmetadata.xml?appid=<appid>形式である必要があります。[テスト] を選択し、[テスト サインイン] ボタンを選択して、シングル サインオンが機能しているかどうかを確認します。 このテストでは、現在の管理者アカウントが

https://login.microsoftonline.comエンドポイントを使用してサインインできることを確認します。

外部ユーザーのサインインは、次の手順でテストできます。

- まだ作成していない場合は、サインアップとサインインのユーザー フロー を作成します。

- SAML アプリケーションをユーザー フローに追加します。

- アプリケーションを実行します。