Microsoft クラウド間の B2B Collaboration を有効にする

適用対象:  従業員テナント

従業員テナント  外部テナント (詳細はこちら)

外部テナント (詳細はこちら)

別の Microsoft Azure クラウド内の Microsoft Entra 組織が共同作業を行う必要がある場合は、Microsoft クラウド設定を使って相互に Microsoft Entra B2B コラボレーションを有効にすることができます。 B2B コラボレーションは、次のグローバル クラウドとソブリン Microsoft Azure クラウドの間で利用できます。

- Microsoft Azure 商用クラウドと Microsoft Azure Government

- Microsoft Azure 商用クラウドと 21Vianet によって運営される Microsoft Azure

重要

この記事で説明されているように、両方の組織が相互にコラボレーションを有効にする必要があります。 その後、「B2B コラボレーションのためにテナント間アクセス設定を構成する」の説明に従って、各組織は必要に応じて受信および送信のアクセス設定を変更できます。

異なる Microsoft クラウド内の 2 つの組織間のコラボレーションを有効にするには、各組織の管理者が次の手順を実行します。

パートナーのクラウドとのコラボレーションを有効にするように、Microsoft クラウド設定を構成します。

パートナーのテナント ID を使用して、パートナーを検索し、組織の設定に追加します。

パートナー組織の受信と送信の設定を構成します。 管理者は、既定の設定を適用するか、パートナーの特定の設定を構成できます。

各組織がこれらの手順を完了すると、組織間の Microsoft Entra B2B コラボレーションが有効になります。

Note

B2B 直接接続は、別の Microsoft クラウド内の Microsoft Entra テナントとのコラボレーションではサポートされていません。

開始する前に

- パートナーのテナント ID を取得します。 別の Microsoft Azure クラウドでパートナーの Microsoft Entra 組織との B2B コラボレーションを有効にするには、パートナーのテナント ID が必要です。 組織のドメイン名を検索に使用することは、クラウド間のシナリオでは使用できません。

- パートナーの受信および送信アクセス設定を決定します。 Microsoft クラウド設定でクラウドを選択しても、B2B コラボレーションは自動的に有効になりません。 別の Microsoft Azure クラウドを有効にすると、そのクラウド内の組織では、既定ですべての B2B コラボレーションがブロックされます。 共同作業するテナントを組織の設定に追加する必要があります。 その時点で、既定の設定はそのテナントに対してのみ有効になります。 既定の設定を引き続き有効にすることができます。 または、組織の受信と送信の設定を変更できます。

- 必要なオブジェクト ID またはアプリ ID を取得します。 パートナー組織の特定のユーザー、グループ、またはアプリケーションにアクセス設定を適用する場合は、設定を構成する前に、その組織に情報を問い合わせる必要があります。 設定の対象を正しく指定できるように、ユーザー オブジェクト ID、グループ オブジェクト ID、アプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID) を入手します。

Note

別の Microsoft クラウドのユーザーは、ユーザー プリンシパル名 (UPN) を使用して招待する必要があります。 サインインとしてのメールは、現在、別の Microsoft クラウドのユーザーと共同作業する場合はサポートされていません。

Microsoft クラウド設定でクラウドを有効にする

ヒント

この記事の手順は、開始するポータルに応じて若干異なる場合があります。

Microsoft クラウド設定で、共同作業を行う Microsoft Azure クラウドを有効にします。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

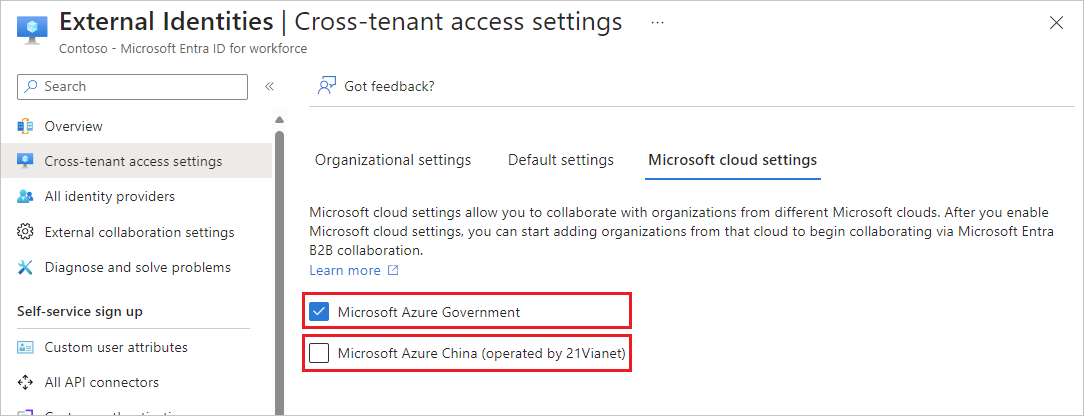

ID>外部 ID>テナント間アクセス設定 を参照し、Microsoft クラウド設定 を選択します。

有効にする外部 Microsoft Azure クラウドの横にあるチェック ボックスをオンにします。

注意

クラウドを選択しても、そのクラウド内の組織との B2B コラボレーションは自動的には有効になりません。 次のセクションで説明するように、共同作業する組織を追加する必要があります。

組織の設定にテナントを追加する

次の手順に従って、共同作業するテナントを組織の設定に追加します。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

ID>外部 ID>テナント間アクセス設定 を参照し、組織設定 を選択します。

[組織の追加] を選択します。

[組織の追加] ペインで、組織のテナント ID を入力します (ドメイン名によるクラウド間検索は現在使用できません)。

![[組織の追加] を示すスクリーンショットです。](media/cross-cloud-settings/cross-tenant-add-organization.png)

検索結果で組織を選択してから、[追加] を選択します。

その組織が [組織の設定] の一覧に表示されます。 この時点で、この組織のすべてのアクセス設定が、既定の設定から継承されます。

![[既定の設定] で [組織の追加] を示すスクリーンショットです。](media/cross-cloud-settings/org-specific-settings-inherited.png)

この組織のテナント間アクセス設定を変更する場合は、[受信アクセス] または [送信アクセス] 列の下にある [既定値から継承] リンクを選択します。 次に、これらのセクションの詳細な手順に従います。

サインインのエンドポイント

異なる Microsoft クラウドからの組織との共同作業を有効にした後、クラウド間 Microsoft Entra ゲスト ユーザーは、共通のエンドポイント (つまり、テナント コンテキストを含まない一般的なアプリ URL) を使って、マルチテナントまたは Microsoft のファーストパーティ アプリにサインインできるようになりました。 サインイン プロセス中に、ゲスト ユーザーは [サインイン オプション] を選択してから、 [組織にサインイン] を選択します。 次に、ユーザーは組織の名前を入力し、Microsoft Entra 資格情報を使ってサインインを続行します。

クラウド間 Microsoft Entra ゲスト ユーザーは、テナント情報を含むアプリケーション エンドポイントを使うこともできます。次に例を示します。

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://contoso.sharepoint.com/sites/testsite

また、https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID> のようにテナント情報を含めることによって、アプリケーションまたはリソースへの直接リンクをクラウド間 Microsoft Entra ゲスト ユーザーに提供することもできます。

クラウド間 Microsoft Entra ゲスト ユーザーでサポートされるシナリオ

別の Microsoft クラウドからの組織と共同作業する場合は、次のシナリオがサポートされます。

- B2B コラボレーションを使用して、パートナー テナントのユーザーを招待し、Web 基幹業務アプリ、SaaS アプリ、SharePoint Online サイト、ドキュメント、ファイルなど、組織内リソースにアクセスする。

- B2B コラボレーションを使用して、パートナー テナントのユーザーに Power BI コンテンツを共有する。

- B2B コラボレーション ユーザーに条件付きアクセス ポリシーを適用し、ユーザーのホーム テナントから多要素認証またはデバイスの信頼性情報 (準拠している信頼性情報と Microsoft Entra ハイブリッド参加済み信頼性情報) を信頼することを選びます。

Note

SharePoint および OneDrive と Microsoft Entra B2B との統合を有効にすると、SharePoint と OneDrive 内の別の Microsoft クラウドからユーザーを招待するのに最適なエクスペリエンスが提供されます。

次のステップ

「Microsoft Entra 以外の ID、ソーシャル ID、IT で管理されていない外部アカウントを使用した B2B コラボレーションの外部コラボレーション設定を構成する」を参照してください。