クラウドへの変革の体制

Active Directory、Microsoft Entra ID、およびその他の Microsoft ツールは、ID およびアクセス管理 (IAM) の中核です。 たとえば、Active Directory Domain Services (AD DS) と Microsoft Configuration Manager では、Active Directory でのデバイス管理を提供します。 Microsoft Entra ID では、Intune は同じ機能を提供します。

組織では、ほとんどの最新化、移行、またはゼロトラストのイニシアチブの一環として、IAM のアクティビティを、オンプレミスまたはサービスとしてのインフラストラクチャ (IaaS) ソリューションの使用からクラウド向けに構築されたソリューションの使用に移行します。 Microsoft の製品とサービスを使用する IT 環境の場合は、Active Directory と Microsoft Entra ID が関与します。

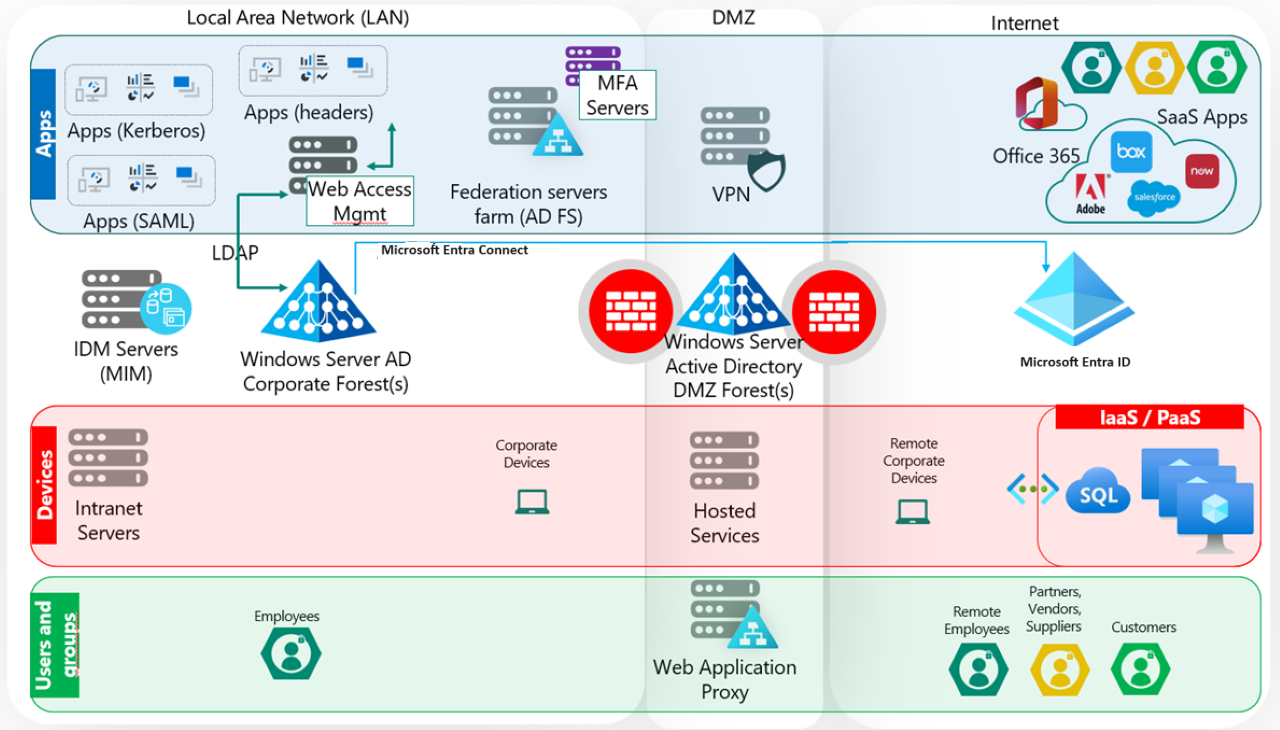

Active Directory から Microsoft Entra ID に移行する企業の多くは、次の図のような環境から着手します。 この図では 3 つの中心的な要素が重なっています。

アプリケーション: アプリケーション、リソース、それらの基盤であるドメイン参加済みサーバーが含まれます。

デバイス: ドメイン参加済みクライアント デバイスが中心になっています。

ユーザーとグループ: ガバナンスとポリシー作成のためのリソース アクセスとグループ メンバーシップの人間とワークロードの ID と属性を表します。

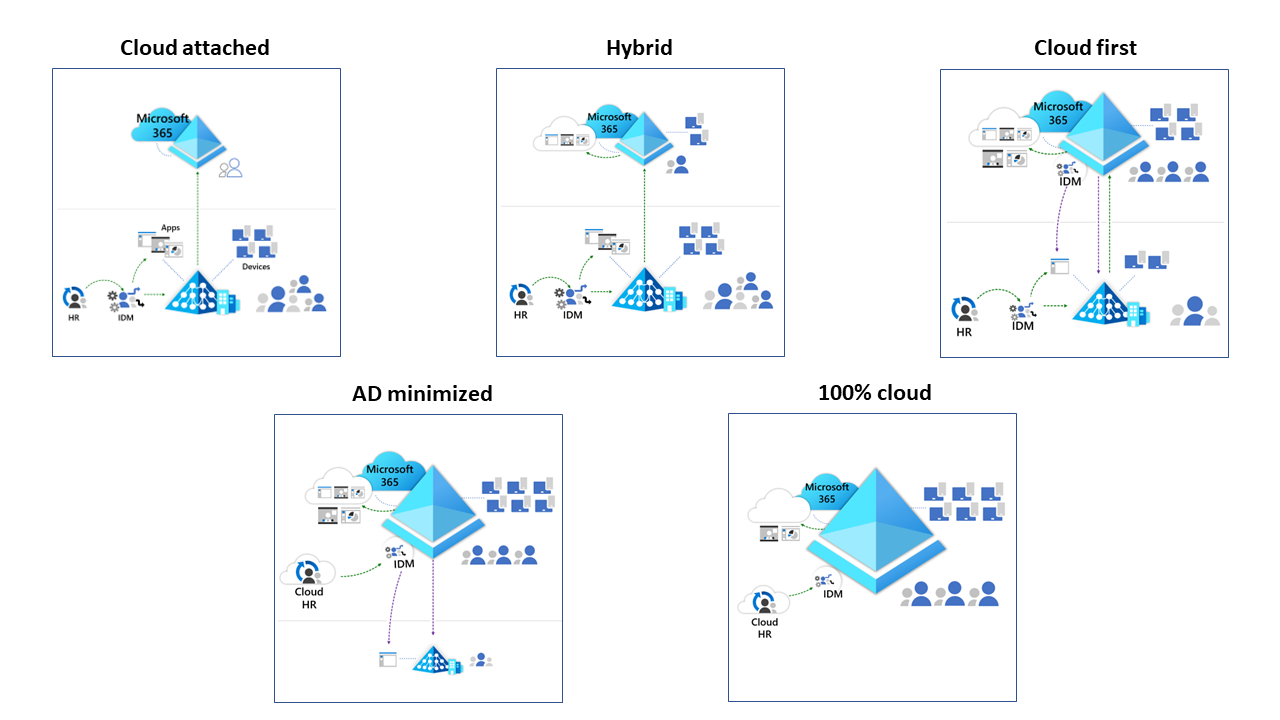

Microsoft は、お客様のビジネス目標に広く対応する変革の 5 つの状態をモデル化しました。 お客様の目標が成熟するにつれて、それぞれのリソースとカルチャに適したペースで、ある状態から次の状態に移行するのが一般的です。

この 5 つの状態には、環境が現在どの場所にあるかを特定するための終了基準があります。 アプリケーションの移行のような一部のプロジェクトでは、5 つの状態をすべて経過します。 他のプロジェクトでは、経過する状態は 1 つです。

次に、このコンテンツでは、人員、プロセス、テクノロジを意図的に変更するのに役立つように編成された詳細なガイダンスを提供します。 このガイダンスは、次の場合に役立ちます。

Microsoft Entra フットプリントを確立します。

クラウド優先のアプローチを実装する。

Active Directory 環境からの移行を開始する。

ガイダンスは、前出の中心的な要素に従って、ユーザー管理、デバイス管理、アプリケーション管理別に編成されています。

Active Directory ではなく Microsoft Entra ID で形成された組織には、確立している組織が対応する必要があるレガシ オンプレミス環境がありません。 このように IT 環境をクラウドで全面的に再構築するお客様は、新しい IT 環境が確立された時点で 100% のクラウド化を実現できます。

オンプレミスの IT 機能が確立しているお客様の場合は、変革のプロセスが複雑になるため、慎重な計画が必要です。 Active Directory と Microsoft Entra ID は異なる IT 環境を対象とする別個の製品であるため、同等の機能はありません。 たとえば、Microsoft Entra ID には Active Directory のドメインとフォレストの信頼という概念がありません。

変革の 5 つの状態

エンタープライズ規模の組織では一般に、IAM の変革に、または Active Directory から Microsoft Entra ID への変革にも、複数の状態で複数年かかります。 お客様は、自身の環境を分析して現在の状態を判断し、次の状態の目標を設定します。 Active Directory を完全に不要にすることを目標にする場合も、一部の機能を Microsoft Entra ID に移行しないでそのままにする場合も考えられます。

状態により、変革の完了に向けてイニシアチブがプロジェクトに論理的にグループ化されます。 状態が遷移する間、暫定的なソリューションが導入されます。 暫定的なソリューションにより、Active Directory と Microsoft Entra ID の両方での IAM 運用を IT 環境でサポートできます。 また暫定的なソリューションでは、2 つの環境を相互運用できるようにする必要があります。

次の図は 5 つの状態を示しています。

Note

この図の状態は、クラウド変換の論理的な進行を表しています。 ある状態から次の状態に移行できるかどうかは、実装した機能と、その機能内のクラウドへの移行機能によって異なります。

状態 1: クラウドに接続

クラウドに接続状態では、組織がユーザーの生産性とコラボレーションのツールを有効にするために Microsoft Entra ID テナントを作成しています。 テナントは完全に機能しています。

IT 環境で Microsoft の製品とサービスを使用している企業のほとんどが、既にこの状態にあるか、この状態を過ぎています。 この状態では、オンプレミス環境とクラウド環境を維持してインタラクティブにする必要があるため、運用コストが高くなる可能性があります。 ユーザーと組織をサポートする担当者に、両方の環境に関する専門知識が必要です。

この状態の特徴は次のとおりです。

- デバイスは Active Directory に参加していて、グループ ポリシーまたはオンプレミスのデバイス管理ツールを使用して管理されます。

- ユーザーは、Active Directory 内で管理され、オンプレミスの ID 管理 (IDM) システム経由でプロビジョニングされ、Microsoft Entra Connect 経由で Microsoft Entra ID に同期されます。

- アプリは、Web アクセス管理 (WAM) ツール、Microsoft 365、または SiteMinder や Oracle Access Manager などの他のツール経由で、Active Directory、および Active Directory フェデレーション サービス (AD FS) などのフェデレーション サーバーに対して認証されます。

状態 2: ハイブリッド

ハイブリッド状態では、組織がクラウドの機能経由でオンプレミス環境の強化を開始します。 このソリューションでは、複雑さを軽減し、セキュリティ体制を強化し、オンプレミス環境のフットプリントを削減する計画を立てることができます。

遷移とこの状態での運用中に、組織は IAM ソリューションに Microsoft Entra ID を使用するスキルと専門知識を養成します。 ユーザー アカウントとデバイスの接続が比較的簡単で、かつ日常的な IT 運用の一部であるため、ほとんどの組織がこのアプローチを使用してきました。

この状態の特徴は次のとおりです。

Windows クライアントは Microsoft Entra ハイブリッド参加済みです。

サービスとしてのソフトウェア (SaaS) に基づく Microsoft 以外のプラットフォームが、Microsoft Entra ID との統合を開始します。 たとえば、Salesforce と ServiceNow です。

レガシ アプリは、アプリケーション プロキシまたはセキュリティで保護されたハイブリッド アクセスを提供するパートナー ソリューション経由で Microsoft Entra ID に対して認証されます。

ユーザー向けのセルフサービス パスワード リセット (SSPR) とパスワード保護が有効になっています。

一部のレガシ アプリは、Microsoft Entra Domain Services とアプリケーション プロキシ経由でクラウドで認証されます。

状態 3: クラウド優先

クラウド優先状態では、組織全体にわたってチームが成功実績を積み、より困難なワークロードを Microsoft Entra ID に移行する計画を開始します。 一般に、組織は変革のこの状態に最も多くの時間を費やします。 時間の経過にともなって、複雑さ、ワークロードの数、および Active Directory の使用が増加するにつれて、組織は、クラウドに移行するための労力とそのイニシアチブの数を増やす必要があります。

この状態の特徴は次のとおりです。

- 新しい Windows クライアントが Microsoft Entra ID に参加し、Intune で管理されます。

- オンプレミス アプリに対するユーザーとグループのプロビジョニングには、ECMA コネクタが使用されます。

- 前に AD FS などの AD DS 統合フェデレーション ID プロバイダーを使用していたすべてのアプリが、認証に Microsoft Entra ID を使用するように更新されます。 Microsoft Entra ID に対して、この ID プロバイダーを経由するパスワードベースの認証を使用した場合は、パスワード ハッシュ同期に移行されます。

- ファイル サービスと印刷サービスを Microsoft Entra ID に移行する計画が策定されます。

- Microsoft Entra ID は、企業間 (B2B) コラボレーション機能を提供します。

- 新しいグループは Microsoft Entra ID で作成および管理されます。

状態 4: Active Directory 最小化

ほとんどの IAM 機能は Microsoft Entra ID で提供されますが、エッジ ケースと例外には、引き続きオンプレミスの Active Directory が使用されます。 Active Directory を最小限に抑える状態は、特に大きなオンプレミスの技術的負債を抱える大規模組織では、実現がより困難です。

組織の変革が成熟するにつれて Microsoft Entra ID が引き続き進化し、新しい機能やツールを利用できるようになります。 組織は、機能を廃止したり、置き換えるための新しい機能を構築したりする必要があります。

この状態の特徴は次のとおりです。

HR プロビジョニング機能経由でプロビジョニングされた新しいユーザーが Microsoft Entra ID で直接作成されます。

Active Directory に依存していて、将来の Microsoft Entra ID 環境の構想に含まれているアプリを移行する計画が実行されます。 移行しないサービス (ファイル、印刷、FAX の各サービス) を置き換える計画が策定されます。

オンプレミスのワークロードがクラウドの代替手段 (Windows Virtual Desktop、Azure Files、Universal Print など) に置き換えられました。 SQL Server が、Azure SQL Managed Instance に置き換えられます。

状態 5: 100% クラウド

100% クラウド状態では、Microsoft Entra ID やその他の Azure ツールによってすべての IAM 機能が提供されます。 この状態は多くの組織にとって長期的な目標です。

この状態の特徴は次のとおりです。

オンプレミスの IAM フットプリントは必要ありません。

すべてのデバイスは、Microsoft Entra ID とクラウド ソリューション (Intune など) で管理されます。

ユーザー ID のライフサイクルは Microsoft Entra ID 経由で管理されます。

ユーザーとグループはすべてクラウド ネイティブです。

Active Directory に依存するネットワーク サービスは再配置されます。

変革の比喩

状態間の変革は、場所を移動することに似ています。

新しい場所を確立する: 移動先となる場所を購入し、現在の場所と新しい場所との間の接続を確立します。 これらのアクティビティにより、生産性と運用能力を維持できます。 詳細については、「Microsoft Entra フットプリントを確立する」をご覧ください。 この結果、状態 2 に遷移します。

前の場所で新しいアイテムを制限する: 前の場所への投資を停止し、新しいアイテムを新しい場所でステージングするポリシーを設定します。 詳細については、「クラウド優先のアプローチを実装する」を参照してください。 これらのアクティビティにより、大規模な移行の基盤が設定され、状態 3 に到達します。

既存のアイテムを新しい場所に移動する: 前の場所から新しい場所にアイテムを移動します。 アイテムのビジネス価値を評価して、そのまま移動するか、アップグレードするか、置き換えるか、廃止するかを決定します。 詳細については、「クラウドに移行する」を参照してください。

これらのアクティビティにより、状態 3 を完了して状態 4 と 5 に到達できます。 事業目標に基づいて、ターゲットとする終了状態を決定します。

クラウドへの変革は、ID チームだけの責任ではありません。 組織は、チーム間で調整を行って、テクノロジと合わせて、人やプロセスの変更を含むポリシーを定義する必要があります。 調整されたアプローチを使用することで、一貫した進歩を確保でき、オンプレミス ソリューションに回帰するリスクを軽減できます。 関係するチームは次のとおりです。

- デバイス/エンドポイント

- ネットワーク

- セキュリティ/リスク

- アプリケーションの所有者

- 人事管理

- コラボレーション

- 調達

- Operations

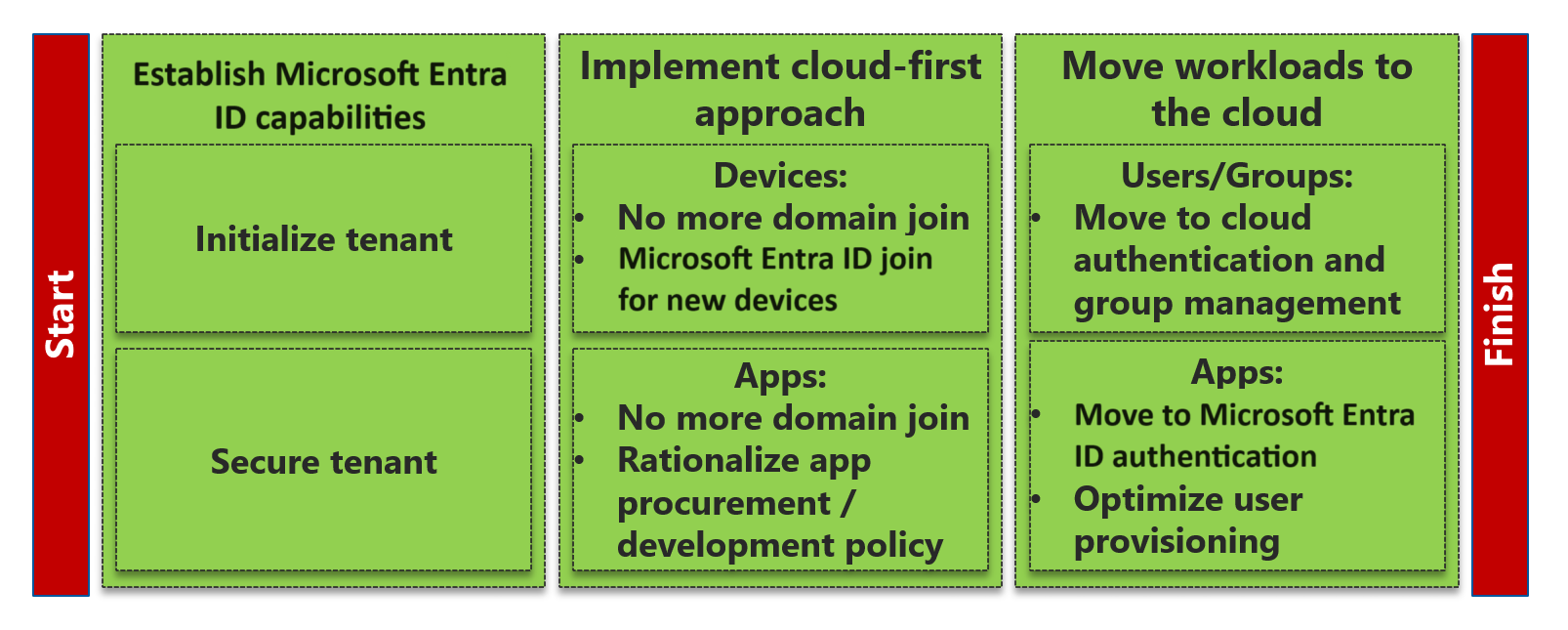

おおまかな工程

組織は、IAM の Microsoft Entra ID への移行の開始時に、具体的なニーズに基づいて作業の優先順位を決定する必要があります。 運用スタッフとサポート スタッフが新しい環境で業務を実行できるように、トレーニングする必要があります。 次のチャートに、Active Directory から Microsoft Entra ID への移行のおおまかな工程を示します:

Microsoft Entra フットプリントを確立する: 新しい Microsoft Entra テナントを初期化して、最終状態のデプロイのビジョンをサポートします。 工程の早期段階で、ゼロ トラスト アプローチと、オンプレミスの侵害からテナントを保護するのに役立つセキュリティ モデルを採用します。

クラウド優先のアプローチを実装する: 新しいデバイス、アプリ、サービスのすべてをクラウド優先にするポリシーを確立します。 従来のプロトコル (NTLM、Kerberos、LDAP など) を使用する新しいアプリケーションとサービスは、例外のみにする必要があります。

クラウドに移行する:ユーザー、アプリ、デバイスの管理と統合を、オンプレミスからクラウド優先の代替手段に移行します。 Microsoft Entra ID と統合されたクラウド優先のプロビジョニング機能を利用して、ユーザーのプロビジョニングを最適化します。

この変革によって、ユーザーがタスクを実行する方法やサポート チームがユーザーをサポートする方法が変わります。 組織は、ユーザーの生産性への影響を最小限に抑える方法でイニシアチブまたはプロジェクトを設計および実装する必要があります。

変革の一環として、組織はセルフサービスの IAM 機能を導入します。 一部の部署では、クラウドベースの企業で普及しているセルフサービスのユーザー環境に簡単に順応します。

古くなったアプリケーションをクラウドベースの IT 環境で適切に運用するために、更新や置換が必要になる場合があります。 アプリケーションの更新や置換にはコストと時間がかかります。 計画などのステージでは、組織のアプリケーションの経過年数や機能も考慮する必要があります。