Azure AD B2C を使用した回復性のあるエンドユーザー エクスペリエンス

サインアップとサインインのエンドユーザー エクスペリエンスは、次の要素で構成されています。

- ユーザーがやり取りするインターフェイス: CSS、HTML、JavaScript など

- ユーザーが作成するユーザー フローとカスタム ポリシー: サインアップ、サインイン、プロファイルの編集など

- アプリケーション用の ID プロバイダー (IDP): ローカル アカウントのユーザー名またはパスワード、Microsoft Outlook、Facebook、Google など

ユーザー フローとカスタム ポリシー

最も一般的な ID タスクを設定しやすくするために、Azure AD B2C には組み込みの構成可能なユーザー フローが用意されています。 また、最大限の柔軟性を提供する独自のカスタム ポリシーを作成することもできます。 ただし、複雑なシナリオに対処するために、カスタム ポリシーを使用することをお勧めします。

ユーザー フローまたはカスタム ポリシーを選択する

ビジネス要件を満たす組み込みのユーザー フローを選択します。 Microsoft が組み込みのフローをテストするため、ユーザーは、ポリシー レベルの機能、パフォーマンス、またはスケールを検証するためのテストを最小限に抑えることができます。 ただし、機能、パフォーマンス、スケールについては、アプリケーションをテストします。

カスタム ポリシーを使用すると機能、パフォーマンス、またはスケールのポリシー レベルのテストを確実に行うことができます。 アプリケーション レベルのテストを実施します。

詳細については、ユーザー フローとカスタム ポリシーを比較できます。

複数の IdP を選択する

Facebook などの外部 IdP を使用する場合は、外部 IdP が使用できない場合nのフォールバック プランを作成します。

複数の IdP を設定する

外部 IdP 登録プロセスには、ユーザーの携帯電話番号やメール アドレスなどの検証済みの ID 要求を含めます。 検証済みの要求を、基になっている Azure AD B2C ディレクトリ インスタンスにコミットします。 外部 IdP が使用できない場合は、検証済みの ID 要求に戻し、認証方法として電話番号にフォール バックします。 もう 1 つのオプションは、ユーザーにサインイン用のワンタイム パスコード (OTP) を送信することです。

代替の認証パスを構築できます:

- ローカル アカウントと外部 IDP によるサインアップを許可するように、サインアップ ポリシーを構成します。

- ユーザーがサインインした後に他の ID を自分のアカウントにリンクすることを許可するように、プロファイル ポリシーを構成します。

- 障害発生時にはユーザーに通知し、代替の IDP に切り替えることができるようにします。

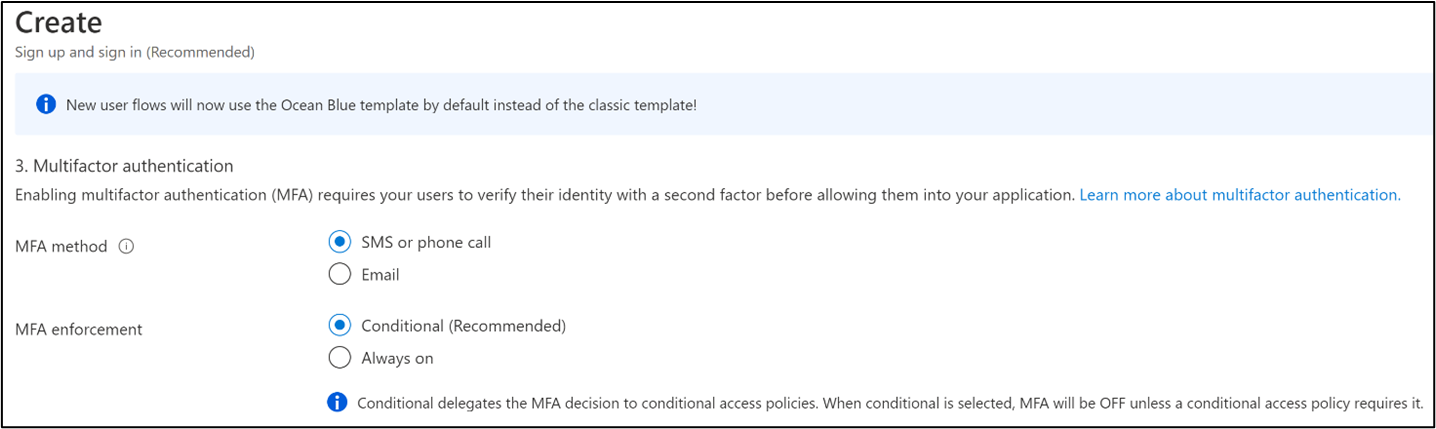

多要素認証の可用性

多要素認証に電話サービスを使用する場合、代替のサービス プロバイダーを検討してください。 ローカルの電話サービス プロバイダーは、サービスの中断が発生する場合があります。

代替の多要素認証を選択する

Azure AD B2C サービスには、電話ベースの MFA プロバイダーがあり、時間ベースのワンタイム パスコード (OTP) が配信されます。 これは、ユーザーが事前登録した電話番号への音声通話と SMS メッセージです。

ユーザー フローでの回復性の強化には、2 つの方法があります。

ユーザー フローの構成を変更する: 電話ベースの OTP 配信の中断中に、OTP 配信方法をメールに変更します。 ユーザー フローを再デプロイします。

アプリケーションの変更: サインアップやサインインなどの ID タスクの場合は、2 セットのユーザー フローを定義します。 最初のセットでは電話ベースの OTP、2 番目のセットではメールの OTP を使用するように構成します。 電話ベースの OTP 配信の中断中に、ユーザー フローは変更しないままで、ユーザー フローを最初のセットから 2 番目に切り替えます。

カスタム ポリシーを使用する場合、回復性を構築するには 4 つの方法があります。 リストに複雑なものから順に示します。 更新されたポリシーを再デプロイします。

電話 OTP またはメール OTP のユーザーによる選択を有効にする: 両方のオプションを公開して、ユーザーが自己選択できるようにします。 ポリシーやアプリケーションは変更しないでください。

電話 OTP とメール OTP を動的に切り替える: サインアップ時に電話とメールの両方の情報を収集します。 電話の中断中に条件付きでメール OTP に切り替えるカスタム ポリシーを定義します。 ポリシーやアプリケーションを変更しないでください。

認証アプリを使用する: 認証アプリを使用するようにカスタム ポリシーを更新します。 MFA が電話またはメール OTP の場合は、カスタム ポリシーを再デプロイし、認証アプリを使用します。

Note

ユーザーはサインアップ時に Authenticator 統合を構成します。

セキュリティに関する質問: 前の方法をすべて適用できない場合は、セキュリティの質問を使用します。 これらの質問は、オンボード中のユーザーまたはプロファイルの編集に関する質問です。 回答は別のデータベースに格納されます。 この方法は、MFA の要件である "ユーザーが持っているもの" (電話など) は満たしていませんが、"ユーザーが知っているもの" です。

コンテンツ配信ネットワーク

コンテンツ配信ネットワーク (CDN) は、カスタム ユーザー フロー UI を格納するための BLOB ストアよりもパフォーマンスが良く、コストが低くなります。 Web ページのコンテンツは、地理的に分散した高可用性サーバーのネットワークから提供されます。

エンド ツー エンドのシナリオとロード テストを通じて、CDN の可用性とコンテンツ配信のパフォーマンスを定期的にテストします。 プロモーションや休日のトラフィックによる急増の場合は、ロード テストの見積もりを修正します。