資格情報管理を使用して回復性を強化する

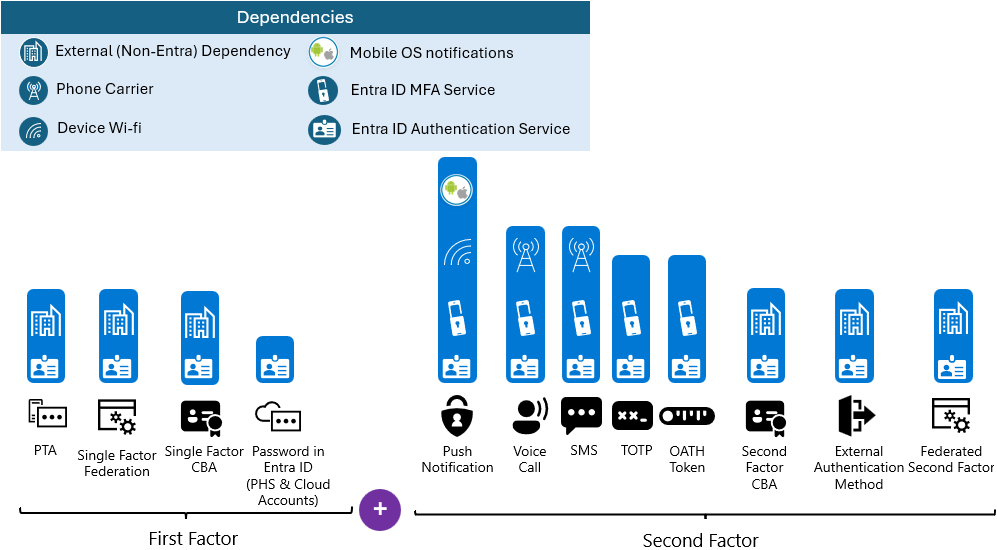

トークン要求で Microsoft Entra ID に資格情報が提示された場合、検証に使用できなければならない複数の依存関係があるはずです。 1 つ目の認証要素は、Microsoft Entra 認証 (および場合によってはオンプレミス インフラストラクチャなどの外部 (Entra ID 以外の) 依存関係) に依存しています。 ハイブリッド認証アーキテクチャの詳細については、「ハイブリッド インフラストラクチャでの回復性の強化」に関する記事を参照してください。

最も回復性のある安全な資格情報戦略は、パスワードレス認証を使用することです。 Windows Hello for Business および Passkey (FIDO 2.0) セキュリティ キーの依存関係は、他の MFA メソッドよりも少なくなります。 macOS ユーザーの場合、顧客は macOS の Platform 資格情報を有効にすることができます。 これらの方法を実装すると、ユーザーは強力なパスワードレスと フィッシング対策の Multi-Factor Authentication (MFA) を実行できます。

ヒント

これらの認証方法の展開に関するビデオ シリーズの詳細については、「Microsoft Entra ID でのフィッシング耐性のある認証」を参照してください。

2 つ目の要素を実装すると、2 つ目の要素の依存関係が 1 つ目のものの依存関係に追加されます。 たとえば、1 つ目の要素でパススルー認証 (PTA) が使用され、2 つ目の要素が携帯ショートメールの場合、依存関係は次のようになります。

- Microsoft Entra 認証サービス

- Microsoft Entra 多要素認証サービス

- オンプレミス インフラストラクチャ

- 電話会社

- ユーザーのデバイス (図には示されていません)

資格情報戦略では、各種の認証の依存関係、および単一障害点を回避するプロビジョニング方法を考慮する必要があります。

認証方法にはさまざまな依存関係があるため、ユーザーができるだけ多くの第 2 要素オプションを登録できるようにすることをお勧めします。 可能であれば、依存関係が異なる第 2 要素を含めるようにしてください。 たとえば、第 2 要素としての音声通話と携帯ショートメールでは同じ依存関係が共有されるため、それらを唯一のオプションとして使用した場合、リスクは軽減されません。

第 2 要素として、時間ベースのワンタイム パスコード (TOTP) または OAuth ハードウェア トークンを使用する Microsoft Authenticator アプリまたはその他の認証アプリは、最も依存関係が少ないため、より回復性が高くなります。

外部 (Entra 以外) の依存関係に関する追加の詳細

| 認証方法 | 外部 (Entra 以外) の依存関係 | その他の情報 |

|---|---|---|

| 証明書ベースの認証 (CBA) | ほとんどの場合 (構成に応じて) CBA には失効チェックが必要です。 これにより、CRL 配布ポイント (CDP) への外部依存関係が追加されます | 証明書の失効プロセスについて |

| パススルー認証 (PTA) | PTA では、オンプレミスのエージェントを使用してパスワード認証を処理します。 | Microsoft Entra パススルー認証のしくみとは? |

| フェデレーション | フェデレーション サーバーはオンラインであり、認証の試行を処理するために使用できる必要があります | Azure Traffic Manager を使用した Azure への可用性に優れた地域間 AD FS デプロイ |

| 外部認証方法 (EAM) | EAM は、お客様が外部 MFA プロバイダーを使用するためのパスを提供します。 | Microsoft Entra ID で外部認証方法を管理する (プレビュー) |

複数の資格情報が回復性に役立つ理由

複数の種類の資格情報をプロビジョニングすることで、ユーザーの設定と環境の制約に対応したオプションが提供されます。 その結果、ユーザーが多要素認証の入力を求められる対話型認証は、要求時に特定の依存関係が使用できないことに対する回復性が向上します。 多要素認証の再認証プロンプトを最適化できます。

前述の個々のユーザーの回復性に加えて、企業では、構成の誤り、自然災害、または (特に多要素認証に使用されている場合の) オンプレミス フェデレーション サービスに対する企業全体でのリソース停止をもたらす運用上のエラーなど、大規模中断に関する不測の事態に備えて対策を講じておく必要があります。

回復性がある資格情報を実装する方法

- パスワードレスの資格情報を配置します。 依存関係を減らしながらセキュリティを強化するには、Windows Hello for Business、Passkeys (Authenticator パスキー サインインと FIDO2 セキュリティ キーの両方)、証明書ベースの認証 (CBA) などのフィッシングに強い方法を使用します。

- Microsoft Authenticator アプリを第 2 要素としてデプロイします。

- フェデレーションからクラウド認証に移行し、フェデレーション ID プロバイダーへの依存を削除します。

- Windows Server Active Directory から同期されるハイブリッド アカウントでパスワード ハッシュ同期をオンにします。 このオプションは、Active Directory フェデレーション サービス (AD FS) などのフェデレーション サービスと共に有効にでき、フェデレーション サービスで障害が発生した場合にフォールバックを提供します。

- 多要素認証方法の使用状況を分析して、ユーザーのエクスペリエンスを向上させます。

- 回復性のあるアクセス制御戦略を実装する

次のステップ

管理者とアーキテクト向けの回復性に関するリソース

- デバイスの状態を使用して回復性を強化する

- 継続的アクセス評価 (CAE) を使用して回復性を強化する

- 外部ユーザー認証の回復性を強化する

- ハイブリッド認証で回復性を強化する

- アプリケーション プロキシを使用したアプリケーション アクセスで回復性を強化する