構成の誤りから回復する

Microsoft Entra ID の構成設定は、対象を絞った管理アクション、またはテナント全体の管理アクションを通じて、Microsoft Entra テナント内のすべてのリソースに影響を与える可能性があります。

構成とは

構成とは、Microsoft Entra のサービスまたは機能の動作または機能を変える、Microsoft Entra ID におけるすべての変更です。 たとえば、条件付きアクセス ポリシーを構成する場合、どのユーザーがどのような状況で対象アプリケーションにアクセスできるかを変更します。

組織にとって重要な構成項目を理解する必要があります。 次の構成は、セキュリティ体制に大きな影響を与えます。

テナント全体の構成

外部 ID: テナントの管理者は、テナントでプロビジョニングできる外部 ID を識別して制御します。 次のことを決定します。

- テナントで外部 ID を許可するかどうか。

- どのドメインから外部 ID を追加できるか。

- ユーザーが他のテナントからユーザーを招待できるかどうか。

名前付きの場所: 管理者は、次の操作に使用できる名前付きの場所を作成できます。

- 特定の場所からのサインインをブロックする。

- 多要素認証などの条件付きアクセス ポリシーをトリガーする。

許可する認証方法: 管理者は、テナントに許可する認証方法を設定します。

セルフサービス オプション: 管理者は、セルフサービス パスワード リセットなどのセルフサービス オプションを設定し、テナント レベルで Office 365 グループを作成します。

テナント全体の構成の一部では、グローバル ポリシーによってオーバーライドされない限り、実装のスコープを設定できます。 次に例を示します。

- テナントで外部 ID が許可されるように構成されている場合でも、リソース管理者は、それらの ID がリソースにアクセスできないように設定できます。

- テナントで個人デバイスの登録が許可されるように構成されている場合でも、リソース管理者は、それらのデバイスが特定のリソースにアクセスできないように設定できます。

- ネームド ロケーションが構成されている場合、リソース管理者は、それらの場所からのアクセスを許可または除外するポリシーを構成できます。

条件付きアクセスの構成

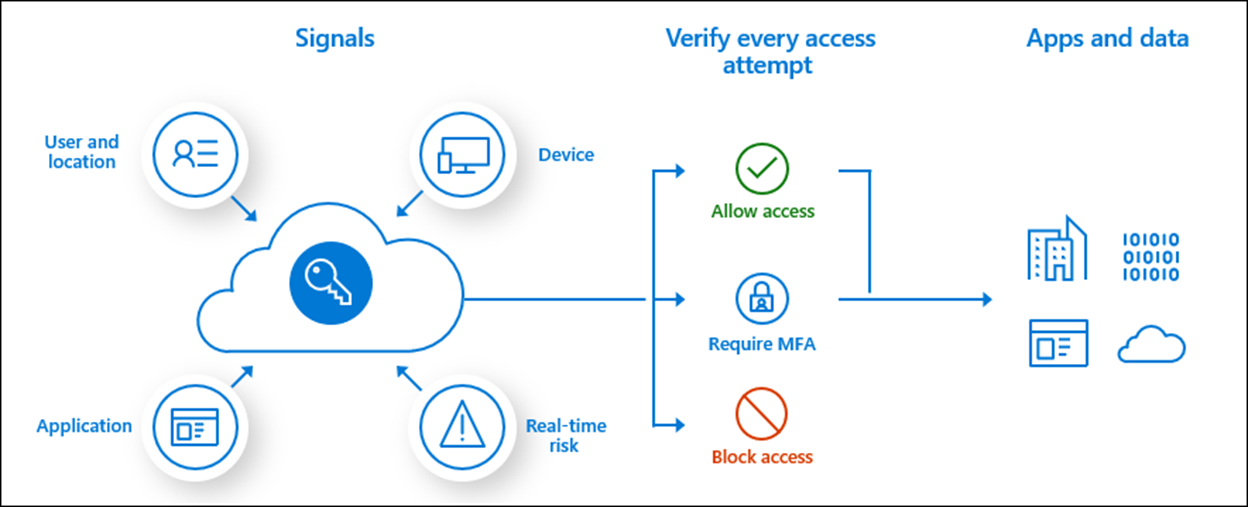

条件付きアクセス ポリシーは、意思決定を行い、組織のポリシーを適用するための指示をまとめたアクセス制御構成です。

条件付きアクセス ポリシーの詳細については、Microsoft Entra ID における条件付きアクセスに関するページを参照してください。

Note

構成によりオブジェクトまたはポリシーの動作や機能が変更されますが、オブジェクトに対するすべての変更が構成であるわけではありません。 アイテムに関連付けられているデータまたは属性は、そのユーザー オブジェクトの機能に影響を与えることなく変更できます (ユーザーのアドレスの変更など)。

構成の誤りとは

構成の誤りとは、組織のポリシーや計画から逸脱し、意図しない結果や望ましくない結果を引き起こすリソースまたはポリシーの構成です。

テナント全体の設定または条件付きアクセス ポリシーの構成の誤りによって以下の事態が引き起こされると、セキュリティと組織のパブリック イメージに深刻な影響を与える可能性があります。

管理者、テナント ユーザー、外部ユーザーによるテナント内のリソースの操作方法が変更される。

- リソースへのアクセスが不必要に制限される。

- 機密性の高いリソースへのアクセス制御が緩和される。

ユーザーが他のテナントと対話する、および外部ユーザーがテナントと対話する機能が変更される。

顧客による自身のアカウントへのアクセスが許可されないなどが原因で、サービス拒否が発生する。

データ、システム、およびアプリケーション間の依存関係が壊れ、ビジネス プロセス エラーが発生する。

構成の誤りが発生する状況

構成の誤りは、次の場合に発生する可能性が最も高くなります。

- アドホック変更中に誤りが発生した。

- トラブルシューティングの演習の結果、誤りが発生した。

- 悪意のあるアクターが悪意を持ってアクションを実行した。

構成の誤りを防ぐ

Microsoft Entra テナントの目的の構成を変更する場合、次のような堅牢な変更管理プロセスに従うことが重要です。

- 変更を文書化し、以前の状態や意図した変更後の状態を含める。

- Privileged Identity Management (PIM) を使用して、変更の意思がある管理者が、その権限を意図的にエスカレートする必要があることを確認する。 PIM の詳細については、「Privileged Identity Management とは」を参照してください。

- 特権の PIM エスカレーションの承認を必要とするなど、変更の際には強力な承認ワークフローを使用する。

構成の変更の監視

構成の誤りを防ぐ一方で、管理者が作業を効率的に実行できなくなるほど、変更の要件を厳しくすることはできません。

Microsoft Entra 監査ログで次の操作を監視して、構成の変更を注意深く監視します。

- 追加

- 作成

- 更新

- オン

- 削除

次の表には、監査ログで検索できる有益なエントリが含まれています。

条件付きアクセスと認証方法の構成の変更

条件付きアクセス ポリシーは、Azure portal の [条件付きアクセス] ページで作成します。 ポリシーに対する変更は、ポリシーの [条件付きアクセス ポリシーの詳細] ページで行います。

| サービス フィルター | Activities | 生じる可能性のある影響 |

|---|---|---|

| 条件付きアクセス | 条件付きアクセス ポリシーの追加、更新、削除 | ユーザー アクセスが付与されるか、それが認められない場合はブロックされます。 |

| 条件付きアクセス | ネームド ロケーションの追加、更新、削除 | 条件付きアクセス ポリシーによって使用されるネットワークの場所が意図したとおりに構成されず、条件付きアクセス ポリシーの条件にギャップが生じます。 |

| 認証方法 | 認証方法ポリシーの更新 | ユーザーは弱い認証方法を使用できます。または、使用する必要がある方法からブロックされます。 |

ユーザーとパスワードのリセットの構成の変更

ユーザー設定の変更は、Azure portal の [ユーザー設定] ページで行います。 パスワードのリセットの変更は、[パスワード リセット] ページで行います。 これらのページで行われた変更は、次の表に示すように監査ログに記録されます。

| サービス フィルター | Activities | 生じる可能性のある影響 |

|---|---|---|

| コア ディレクトリ | 会社の設定の更新 | ユーザーは、アプリケーションを登録できる場合と、意図に反してできない場合があります。 |

| コア ディレクトリ | 会社情報の設定 | ユーザーが、意図に反して、Microsoft Entra 管理ポータルにアクセスできたり、できなかったりする場合があります。 サインイン ページには、評判を損なう可能性のある会社のブランドは示されません。 |

| コア ディレクトリ | アクティビティ: サービス プリンシパルの更新 ターゲット: 0365 LinkedIn 接続 |

ユーザーが、意図に反して、Azure AD アカウントを LinkedIn に接続できたり、できなかったりする場合があります。 |

| セルフサービスのグループ管理 | MyApps 機能値の更新 | ユーザーは、ユーザー機能を使用できる場合と、意図に反してできない場合があります。 |

| セルフサービスのグループ管理 | ConvergedUXV2 機能値の更新 | ユーザーは、ユーザー機能を使用できる場合と、意図に反してできない場合があります。 |

| セルフサービスのグループ管理 | MyStaff 機能値の更新 | ユーザーは、ユーザー機能を使用できる場合と、意図に反してできない場合があります。 |

| コア ディレクトリ | アクティビティ: サービス プリンシパルの更新 ターゲット: Microsoft パスワードのリセット サービス |

ユーザーは、パスワードをリセットできます。または意図に反してできません。 ユーザーは、セルフサービス パスワード リセットに登録する必要があります。または意図に反して必要がありません。 ユーザーは、未承認の方法 (セキュリティの質問を使用するなど) でパスワードをリセットできます。 |

外部 ID 構成の変更

これらの設定は、Azure portal の [外部 ID] または [外部コラボレーション] の設定ページで変更できます。

| サービス フィルター | Activities | 生じる可能性のある影響 |

|---|---|---|

| コア ディレクトリ | クロステナント アクセス設定に対するパートナーの追加、更新、削除 | ユーザーには、ブロックする必要があるテナントへの送信アクセス権があります。 ブロックする必要がある外部テナントのユーザーには、受信アクセス権があります。 |

| B2C | ID プロバイダーの作成または削除 | 共同作業を可能にするユーザーの ID プロバイダーが見つからないため、それらのユーザーのアクセスがブロックされます。 |

| コア ディレクトリ | テナントでのディレクトリ機能の設定 | 外部ユーザーのディレクトリ オブジェクトの可視性は、意図したより高くまたは低くなります。 外部ユーザーは、他の外部ユーザーをテナントに招待できる場合と、意図に反してできない場合があります。 |

| コア ディレクトリ | ドメインのフェデレーションの設定 | 外部ユーザーの招待は、他のテナントのユーザーに送信される場合と、意図に反して送信されない場合があります。 |

| 承認ポリシー | 承認ポリシーの更新 | 外部ユーザーの招待は、他のテナントのユーザーに送信される場合と、意図に反して送信されない場合があります。 |

| コア ディレクトリ | Update ポリシー | 外部ユーザーの招待は、他のテナントのユーザーに送信される場合と、意図に反して送信されない場合があります。 |

カスタム役割とモビリティ定義の構成の変更

| サービス フィルター | アクティビティ/ポータル | 生じる可能性のある影響 |

|---|---|---|

| コア ディレクトリ | ロール定義の追加 | カスタム役割のスコープが意図したよりも狭くまたは広くなります。 |

| PIM | ロール設定の更新 | カスタム役割のスコープが意図したよりも狭くまたは広くなります。 |

| コア ディレクトリ | ロール定義の更新 | カスタム役割のスコープが意図したよりも狭くまたは広くなります。 |

| コア ディレクトリ | ロールの定義の削除 | カスタム役割が見つからなくなります。 |

| コア ディレクトリ | 委任されたアクセス許可の付与の追加 | モバイル デバイス管理またはモバイル アプリケーション管理の構成が見つからない、または正しく構成されないことが原因で、デバイスまたはアプリケーションの管理が失敗します。 |

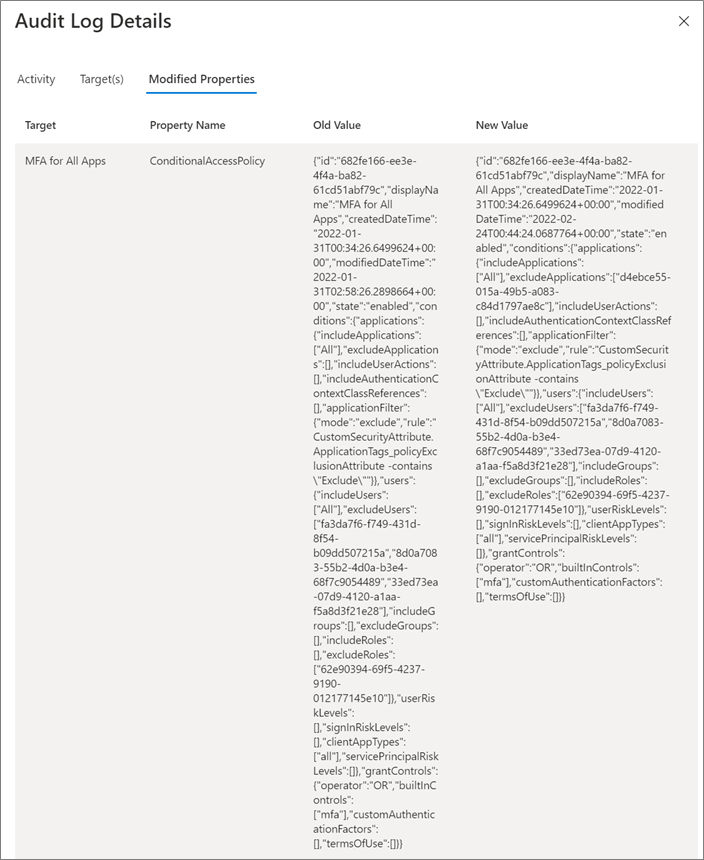

監査ログの詳細ビュー

監査ログで一部の監査エントリを選択すると、古いおよび新しい構成値の詳細が表示されます。 たとえば、条件付きアクセス ポリシーの構成を変更した場合、次のスクリーンショットの情報を確認できます。

ブックを使用して変更を追跡する

Azure Monitor ブックは、構成の変更を監視するのに役立ちます。

機密性の高い操作のレポート ブックは、侵害を示す可能性のある、アプリケーションやサービス プリンシパルの次のような疑わしいアクティビティを識別するのに役立ちます。

- 変更されたアプリケーション、サービス プリンシパルの資格情報、または認証方法。

- サービス プリンシパルに付与された新しいアクセス許可。

- サービス プリンシパルのディレクトリ ロールとグループ メンバーシップの更新。

- 変更されたフェデレーション設定。

テナント間アクセス アクティビティ ブックは、ユーザーがアクセスしている外部テナント内のアプリケーションと、テナント外部ユーザーがアクセスしているアプリケーションを監視するのに役立ちます。 このブックを使用して、テナント間の受信または送信アプリケーション アクセスの異常な変更を検索します。

次のステップ

- 回復性に関する基本的な情報については、「回復性のベスト プラクティス」を参照してください。

- 削除からの回復の詳細については、「削除からの回復」を参照してください。