Microsoft Entra ID ガバナンス運用リファレンス ガイド

Microsoft Entra 運用リファレンス ガイドのこのセクションでは、非特権および特権 ID が付与されたアクセスを評価および証明し、環境への変更を監査および管理するために行う必要があるチェックとアクションについて説明します。

Note

これらの推奨事項は公開日の時点で最新ですが、時間の経過と共に変化する可能性があります。 Microsoft の製品とサービスは時間の経過と共に進化するため、継続的にガバナンス プラクティスを評価する必要があります。

主要な運用プロセス

主要タスクに所有者を割り当てる

Microsoft Entra ID を管理するには、ロールアウト プロジェクトに含まれていない可能性のある重要な運用タスクとプロセスを継続的に実行する必要があります。 環境を最適化するために、これらのタスクを設定することも重要です。 主なタスクと推奨される所有者は次のとおりです。

| タスク | 所有者 |

|---|---|

| SIEM システムで Microsoft Entra 監査ログをアーカイブする | InfoSec 運用チーム |

| 準拠していないマネージド アプリケーションを検出する | IAM 運用チーム |

| アプリケーションへのアクセスを定期的に確認する | InfoSec アーキテクチャ チーム |

| 外部 ID へのアクセスを定期的に確認する | InfoSec アーキテクチャ チーム |

| 特権ロールを持つユーザーを定期的に確認する | InfoSec アーキテクチャ チーム |

| 特権ロールをアクティブ化するためのセキュリティ ゲートを定義する | InfoSec アーキテクチャ チーム |

| 同意の付与を定期的に確認する | InfoSec アーキテクチャ チーム |

| 組織の従業員に基づいてアプリケーションとリソースのカタログとアクセス パッケージを設計する | アプリ所有者 |

| セキュリティ ポリシーを定義して、パッケージにアクセスするユーザーを割り当てます | InfoSec チーム + アプリ所有者 |

| ポリシーに承認ワークフローが含まれる場合、ワークフローの承認を定期的に確認する | アプリ所有者 |

| アクセス レビューを使用して、条件付きアクセス ポリシーなどのセキュリティ ポリシーの例外を確認する | InfoSec 運用チーム |

リストの確認中に、所有者のいないタスクに所有者を割り当てるか、上記のレコメンデーションに一致しない所有者を持つタスクの所有権を調整する必要があることに気付く可能性があります。

責任者へのタスク割り当てに関する推奨資料

構成変更のテスト

ターゲットとなるユーザーのサブセットをロールアウトするといった単純な手法から、並列テスト テナントへの変更の展開まで、テスト時に特別な配慮が必要な変更があります。 テスト戦略を制定していない場合は、表のガイドラインに基づいてテスト アプローチを定義する必要があります。

| シナリオ | 推奨事項 |

|---|---|

| 認証の種類をフェデレーションから PHS/PTA に、またはその逆に変更する | 段階的ロールアウト を使用して、認証の種類を変更した場合の効果をテストします。 |

| 新しい条件付きアクセス ポリシーのロールアウト | 新しい条件付きアクセス ポリシーを作成し、テスト ユーザーに割り当てます。 |

| アプリケーションのテスト環境をオンボードする | アプリケーションを運用環境に追加し、MyApps パネルで非表示にして、品質保証 (QA) フェーズでテスト ユーザーに割り当てます。 |

| 同期規則の変更 | 現在実稼働環境にあるものと同じ構成 (ステージング モードともいう) を使用して、テスト Microsoft Entra Connect で変更を実行し、エクスポート結果を分析します。 問題がなく、準備ができたら運用環境に入れ替えます。 |

| ブランド化の変更 | 別のテスト テナントでテストします。 |

| 新しい機能の展開 | ターゲットとなるユーザー セットへの展開をこの機能がサポートしている場合は、パイロット ユーザーを特定して構築します。たとえば、セルフサービス パスワード リセットと多要素認証は、特定のユーザーまたはグループをターゲットにすることができます。 |

| Active Directory などのオンプレミス ID プロバイダー (IdP) から Microsoft Entra ID へのアプリケーションの移行 | アプリケーションが複数の IdP 構成 (Salesforce など) をサポートしている場合、変更期間中に両方を構成し、Microsoft Entra ID をテストします (アプリケーションでページを導入する場合)。 アプリケーションが複数の IdP をサポートしていない場合、変更管理期間とプログラムのダウンタイム中にテストをスケジュールします。 |

| 動的メンバーシップ グループのルールを更新する | 新しい規則を使用して、並列ダイナミック グループを作成します。 計算された結果と比較します。たとえば、同じ条件で PowerShell を実行します。 テストに合格した場合、古いグループが使用されていた場所をスワップします (可能な場合)。 |

| 製品ライセンスの移行 | Microsoft Entra ID のライセンス グループ内の 1 人のユーザーのライセンスを変更する方法に関する記事を参照してください。 |

| 承認、発行、MFA などの AD FS 規則の変更 | グループ要求を使用して、ユーザーのサブセットをターゲットにします。 |

| AD FS 認証エクスペリエンスまたは同様のファーム全体の変更 | 同じホスト名で並列ファームを作成し、構成の変更を実装し、HOSTS ファイル、NLB ルーティング規則、または同様のルーティングを使用してクライアントからテストします。 ターゲット プラットフォームが HOSTS ファイル (モバイル デバイスなど) をサポートしていない場合、変更を管理します。 |

アクセス レビュー

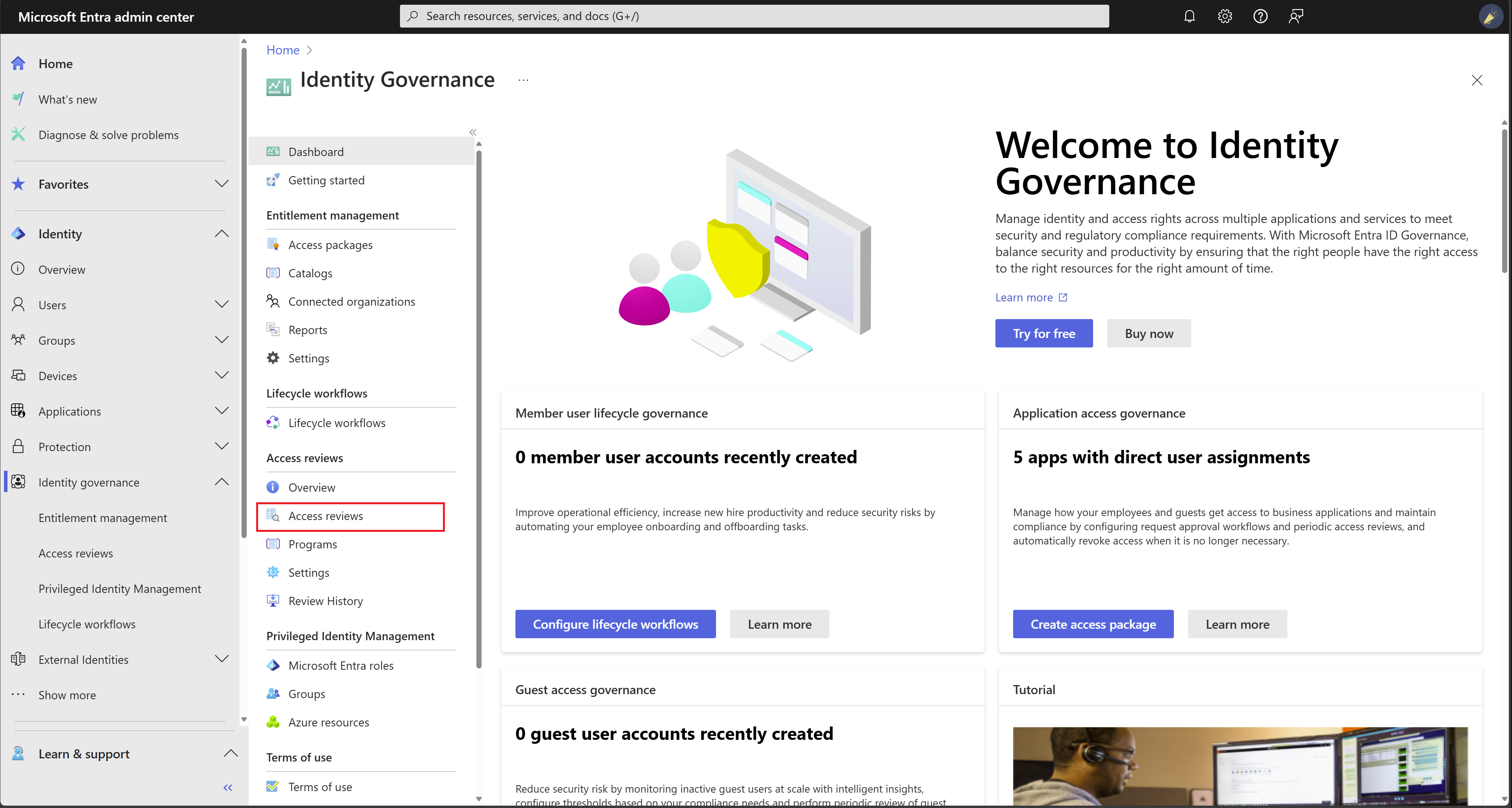

アプリケーションに対するアクセス レビュー

時間の経過と共に、ユーザーがさまざまなチームや地位を移動するにつれ、リソースへのアクセス権が蓄積する場合があります。 リソース所有者は、アプリケーションへのアクセス権を定期的に確認することが重要です。 この確認プロセスでは、ユーザーのライフサイクル全体で不要になった特権を削除したりします。 Microsoft Entra アクセス レビュー を組織で使用することにより、グループ メンバーシップ、エンタープライズ アプリケーションへのアクセス、ロールの割り当てを効率的に管理できます。 リソース所有者は定期的にユーザーのアクセス権を確認し、適切なユーザーのみがアクセスを継続できるようにします。 理想的には、このタスクに Microsoft Entra アクセス レビューを使用することをお勧めします。

Note

アクセス レビューを操作する各ユーザーには、有料の Microsoft Entra ID P2 ライセンスが必要です。

外部 ID に対するアクセス レビュー

必要な時間内に、必要なリソースのみに制限された外部 ID へのアクセスを維持することが重要です。 Microsoft Entra アクセス レビューを使用して、すべての外部 ID およびアプリケーション アクセスに対する定期的な自動アクセス レビュー プロセスを確立します。 プロセスが既にオンプレミスに存在する場合は、Microsoft Entra アクセス レビューの使用を検討します。 アプリケーションがインベントリから削除されるか、使用されなくなったら、アプリケーションへのアクセス権を持っていたすべての外部 ID を削除します。

Note

アクセス レビューを操作する各ユーザーには、有料の Microsoft Entra ID P2 ライセンスが必要です。

特権アカウントの管理

特権アカウントの使用

ハッカーは、多くの場合、管理者アカウントや特権アクセスのその他の要素を標的にして、機密データやシステムにすばやくアクセスします。 特権ロールを持つユーザーは時間の経過と共に蓄積する傾向があるため、定期的に管理者アクセスを確認および管理し、Microsoft Entra ID および Azure リソースへの Just-In-Time 特権アクセスを提供することが重要です。

特権アカウントを管理するプロセスが組織に存在しない場合、または通常のユーザー アカウントを使用してサービスとリソースを管理する管理者が現在いる場合は、すぐに個別のアカウントの使用を開始すべきです。 たとえば、1 つは日常のアクティビティ用にし、もう 1 つは特権アクセス用で MFA を使用して構成します。 さらに、組織に Microsoft Entra ID P2 サブスクリプションがある場合は、すぐに Microsoft Entra Privileged Identity Management (PIM) をデプロイする必要があります。 同じトークン内で、その特権アカウントも確認し、必要に応じて下位の特権ロールを割り当てます。

実装が推奨される特権アカウント管理のもう 1 つの側面は、そのようなアカウントに対して、手動で、または PIM による自動的な方法でアクセス レビューを定義することです。

特権アカウントの管理に関する推奨資料

緊急アクセス アカウント

Microsoft は、組織が全体管理者ロールが永続的に割り当てられる 2 つのクラウド専用緊急アクセス アカウントを作成することを推奨しています。 このようなアカウントは高い特権を持っており、特定のユーザーには割り当てられません。 これらのアカウントは、通常のアカウントを使用できない、または他のすべての管理者が誤ってロックアウトされたという緊急または "break glass" のシナリオに限定されます。これらのアカウントは、緊急アクセス アカウントに関する推奨事項に従って作成する必要があります。

Azure EA Portalへの特権アクセス

Azure マイクロソフト エンタープライズ契約 (Azure EA) ポータルを使用すると、エンタープライズ内の強力なロールである主要なマイクロソフト エンタープライズ契約に対して Azure サブスクリプションを作成できます。 Microsoft Entra ID の設定でも、その前にこのポータルの作成をブートストラップするのが一般的です。 この場合、Microsoft Entra ID を使用してポータルをロックダウンし、ポータルから個人アカウントを削除し、適切な委任が行われるようにして、ロックアウトのリスクを軽減する必要があります。

わかりやすく説明すると、EA ポータルの承認レベルが現在 「混合モード」 に設定されている場合、EA ポータルのすべての特権アクセスからすべての Microsoft アカウント を削除し、Microsoft Entra アカウントのみを使用するように EA ポータルを構成する必要があります。 EA ポータルの委任された役割が構成されていない場合は、部門とアカウントの委任された役割を見つけて実装する必要もあります。

特権アクセスに関する推奨資料

エンタイトルメント管理

エンタイトルメント管理 (EM) を使用すると、アプリ所有者はリソースをバンドルし、組織内の特定のペルソナ (内部および外部の両方) に割り当てることができます。 EM を使用すると、ビジネス オーナーは、アクセスを許可し、アクセス期間を設定し、承認ワークフローを許可するガバナンス ポリシーを維持しながら、セルフサービスのサインアップと委任ができます。

メモ

Microsoft Entra のエンタイトルメント管理には、Microsoft Entra ID P2 ライセンスが必要です。

まとめ

セキュリティで保護された ID ガバナンスには 8 つの側面があります。 このリストは、非特権および特権 ID に付与されたアクセス権を評価および証明し、環境への変更を監査および管理するために実行する必要があるアクションを特定するのに役立ちます。

- 主要タスクに所有者を割り当てます。

- テスト戦略を実装する。

- Microsoft Entra アクセス レビューを使用して、グループ メンバーシップ、エンタープライズ アプリケーションへのアクセス、ロールの割り当てを効率的に管理する。

- すべての種類の外部 ID およびアプリケーション アクセスに対して、定期的な自動アクセス レビュー プロセスを確立します。

- アクセス レビュー プロセスを確立することで、定期的に管理者アクセスを確認および管理し、Microsoft Entra ID および Azure リソースへの Just-In-Time 特権アクセスを提供する。

- 緊急アカウントをプロビジョニングして、予想外の停止が起こった場合に Microsoft Entra ID を管理できるように備えます。

- Azure EA ポータルへのアクセスをロックする。

- エンタイトルメント管理を実装し、リソースのコレクションに対して管理されたアクセスを提供します。