Microsoft Entra を使用した Microsoft Entra 外部 ID デプロイ アーキテクチャ

企業は Microsoft Entra を使用して、従業員、パートナー、コンシューマーに対して複数のユース ケースを組み合わせて有効にすることができます。 この記事では、Microsoft Entra ID と、Microsoft Entra を使用した次の外部 ID 展開アーキテクチャを安全に展開して使用するためのパターンに基づいたベスト プラクティスを推奨します。 各アーキテクチャと参照資料へのリンクに関する情報を含みます。

- 従業員とコラボレーション指向のアーキテクチャ

- ビジネス パートナー向けの分離アクセス

- コンシューマー指向のアーキテクチャ

- アーキテクチャの組み合わせ

組織との関係に基づいて、次のペルソナを定義します。

- 従業員。 組織のフルタイム従業員、パートタイム従業員、または請負業者。

- ビジネス パートナー。 企業とビジネス関係を持つ組織。 これらの組織には、共通の目標を達成するために企業と協力するサプライヤー、ベンダー、コンサルタント、戦略的提携先などが含まれます。

- コンシューマー。 ビジネス上の関係を持ち、アプリケーションにアクセスして製品やサービスを購入または使用する顧客などの個人。

- 外部ユーザー。 ビジネス パートナーやコンシューマーなど、組織外部のユーザー。

この記事では、アーキテクチャごとに次の考慮事項について説明します。

- アカウントのライフサイクル。 環境内のユーザー アカウントをオンボードおよびオフボードするためのビジネス ルールを定義する機能。

- 外部 ID プロバイダー。 独自の ID プロバイダー (別の Microsoft Entra テナント、SAML フェデレーション プロバイダーなど)、またはソーシャル ID プロバイダーを持つ組織の外部ユーザーを処理する機能。 また、ID プロバイダーを持たないユーザー向けに、テナント内にアカウントを作成する機能も指します。

- 資格情報の管理。 ID プロバイダーを持たないユーザーのパスワードや認証の追加要素など、ユーザーの資格情報を管理するためのオプション。

- アドホック コラボレーション。 環境内のユーザー (従業員ユーザーまたはその他の外部ユーザー) が外部ユーザーに対して、ドキュメント、レポート、および同様のユーザー作成コンテンツへのアクセスを許可または拒否するためのコントロール。

- ロールベースのリソースの割り当て。 ロールにカプセル化された定義済みのアクセス許可セットに基づいて、アプリケーションの割り当て、グループ メンバーシップ、SharePoint サイト メンバーシップなどのリソースへのアクセス権を外部ユーザーに付与する機能。

- リスク管理。 外部ユーザーへのアクセスを有効にするときに、セキュリティ、運用、コンプライアンスのリスクを評価および管理します。

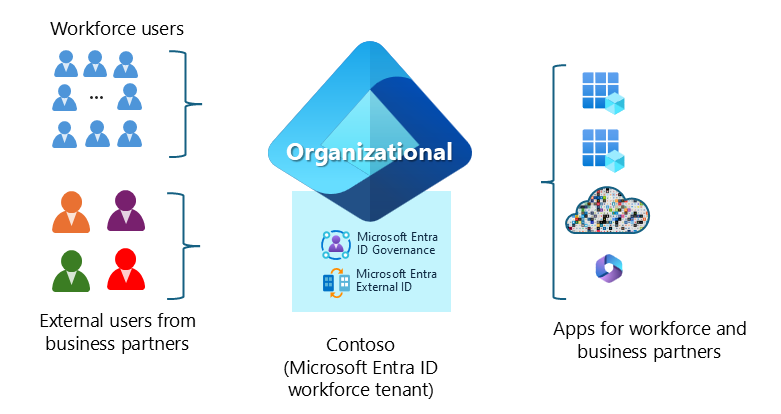

従業員とコラボレーション指向のアーキテクチャ

従業員とコラボレーション指向のアーキテクチャにより、従業員が外部組織のビジネス パートナーと共同作業できるようになります。 これには、アプリケーションへの未承認アクセスから保護するための制御が含まれています。

典型的なシナリオは、社員が SharePoint、Power BI、Microsoft Teams または業種のアプリケーションなどの生産性ツールを使用してビジネス パートナーを招待しコンテンツを共有して、アドホックにコラボレーションを開始することが含まれます。 ゲスト ユーザーは、独自の ID プロバイダーを持つ外部組織からアクセスできます。 たとえば、別の Microsoft Entra ID テナントや、Security Assertion Markup Language (SAML) フェデレーション ID プロバイダーなどです。

従業員とコラボレーション指向のアーキテクチャでは、Microsoft Entra ID 従業員構成テナントは、Microsoft Entra Identity Governance と Microsoft Entra External ID を使用して、エンタープライズ アプリケーションとリソースへのアクセスを許可するポリシーを定義します。 これらのポリシーには、アカウントとアクセスのライフサイクルとセキュリティ制御が含まれます。

従業員とコラボレーション指向のアーキテクチャの実装の参照資料

- 「Microsoft Entra B2B コラボレーションの展開を計画する」では、セキュリティ リスクを軽減し、コンプライアンス目標を達成し、適切なアクセスを確保するためのガバナンス プラクティスについて説明します。

- 「Microsoft Entra ID ガバナンスを使用して従業員のライフサイクルを管理する」では、ID ガバナンスが組織の生産性とセキュリティのバランスを取るために役立つしくみについて説明します。

- 「エンタイトルメント管理で外部ユーザーのアクセス権を管理する」では、外部ユーザー アクセスを管理するための設定について説明します。

従業員とコラボレーション指向のアーキテクチャの考慮事項

アカウントのライフサイクル

ユーザーは、アドホックのコラボレーション シナリオでビジネス パートナーをテナントに招待できます。 招待された外部ユーザーを追跡およびオフボードするためのカスタム プロセスを定義します。 「アクセス レビューを使用してゲスト アクセスを管理する」では、ゲスト ユーザーが適切なアクセス権を持っていることを確認する方法が説明されています。

ビジネス パートナーは、承認ワークフローなどの組み込みの制御を使用して、エンタイトルメント管理アクセス パッケージでオンボードすることもできます。 エンタイトルメント管理でオンボードされたユーザー アカウントには、アクセス パッケージへのアクセスが失われた後の、追跡とオフボードのライフサイクルが組み込まれています。

管理者は、特定のアプリケーションのセルフサービス サインイン/サインアップ フローを有効にすることもできます。 組織は、アクセス レビューや Microsoft Graph の呼び出しなどの機能を使用して、この方法でオンボードされた外部ユーザーを追跡およびオフボードするカスタム プロセスを定義する必要があります。

外部 ID プロバイダー

従業員とコラボレーション指向のアーキテクチャは、Microsoft Entra または SAML/WS-Federation ID プロバイダーを持つ組織のビジネス パートナーをサポートします。

組織のメール アドレスは持っているが ID プロバイダーを持たないビジネス パートナーは、メールのワンタイム パスコードを使用してテナントにアクセスできます。

必要に応じて、Microsoft アカウント、Google、または Facebook ソーシャル ID プロバイダーを使用してビジネス パートナーをオンボードするようにテナントを構成できます。

管理者は、ID プロバイダーをきめ細かく制御できます。

資格情報の管理

ビジネス パートナー ユーザーに MFA の実行を要求する場合は、特定のビジネス パートナー組織からの MFA 認証方法の要求を信頼することを選択できます。 それ以外の場合は、Microsoft Entra ID で MFA の追加認証方法を登録するように、これらのユーザアカウントに強制します。

Microsoft は、外部ユーザーに多要素認証を強制することをお勧めします。 「B2B ユーザーの認証と条件付きアクセス」では、ゲストを対象とする条件付きアクセス ポリシーを作成する方法が説明されています。

アドホック コラボレーション

このアーキテクチャは、従業員ユーザーが Microsoft 365、Microsoft Teams、Power BI などの Microsoft コラボレーション サービスを使用してビジネス パートナーとやり取りできるように最適化されています。

ロールベースのリソースの割り当て

特定の外部組織に対する時間制限付きアプリケーション ロールの割り当てや職務の分離などの組み込みの制御を持つエンタイトルメント管理アクセス パッケージを使用して、ビジネス パートナーにアクセス権を与えます。

リスク管理

組織のテナント内のビジネス パートナーが、適用される規制に従ってコンプライアンス スコープに影響を与えるかどうかを判断します。 適切な予防的、および検出的な技術コントロールを実装します。

オンボード後、ビジネス パートナーは、広範なアクセス許可のセットがある環境のアプリケーションとリソースにアクセスできる場合があります。 意図しない露出を軽減するために、予防と検出のコントロールを実装します。 常に、すべての環境リソースとアプリケーションに適切なアクセス許可を適用します。

リスク分析の結果に応じて、リスクを軽減するために使用できる方法は多数あります。

- アカウント列挙攻撃と同様の偵察手法の悪意のある、または偶発的な試行を防ぐには、独自のディレクトリ オブジェクトのプロパティとメンバーシップへのゲスト アクセスを制御します。

- テナントで、ゲストを招待できるユーザー を制限します。 少なくとも、ゲストが他のゲストを招待することを許可しないでください。

- Microsoft Purview 情報バリアなどのコラボレーションを制限するアプリケーション固有のコントロールを適用します。

- テナント間アクセス設定やドメイン許可リストなどの機能を使用して、許可された組織に外部コラボレーションのスコープを設定する許可リスト アプローチを導入します。 「Microsoft Entra B2B コラボレーションによって管理されるコラボレーションに移行する」に、リソースへの外部アクセスをセキュリティで保護する方法が説明されています。

その他の考慮事項

外部 ID で使用され.る機能は、アクティビティに応じて月額料金に追加される可能性があります。 月間アクティブ ユーザーに基づく Microsoft Entra 外部 ID の課金モデルは、外部 ID 機能を実装する決定に影響する場合があります。

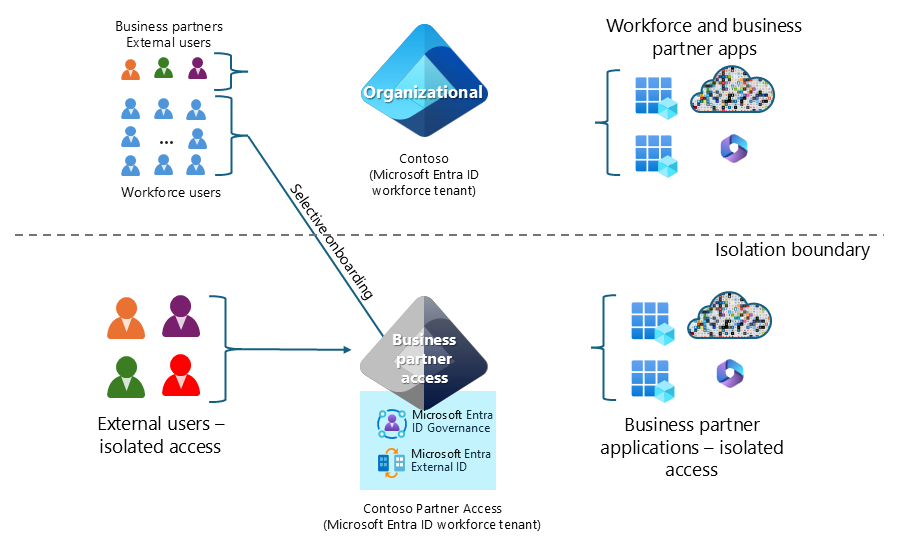

ビジネス パートナー向けの分離アクセス

外部ユーザーをご自分の組織のテナントから分離する必要がある場合は、従業員指向のアーキテクチャを拡張できます。これにより、内部または外部ユーザー向けのリソース間のアクセスと可視性の境界を明確にすることができます。 これにより、従業員が外部向けアプリケーションを管理またはアクセスする必要がある場合に、従業員テナントから社員ユーザー アカウントを選択的にオンボーディングして外部ユーザー アカウントと共存させることができます。

このアーキテクチャでは、追加の Microsoft Entra ID の従業員が構成したテナントを境界として作成します。 これは、組織のテナントから分離されたアプリケーションとリソースをホストし、外部ユーザーがセキュリティ、コンプライアンス、同様の要件を満たすために使用できます。 定義済みのビジネス ロールに基づいて、構造化されたアクセス割り当てを構成できます。 テナント間同期を使用して、従業員ユーザーを企業テナントから追加のテナントにオンボードできます。

次の図に、このアーキテクチャの例を示します。 Contoso は、外部ユーザーと Contoso ユーザーの減少したサブセットがジョイント ベンチャー アプリケーションにアクセスする新しいジョイント ベンチャーを開始します。

サプライ チェーン管理は、さまざまなベンダーの外部ユーザーと、選択的にオンボードされた従業員ユーザーのサブセットに、サプライ チェーン アプリケーションとリソースへのアクセスを許可する、このアーキテクチャの例です。

どちらの例でも、パートナー アクセス用の追加テナントにより、リソースの分離、セキュリティ ポリシー、管理ロールが提供されます。

次に示すようなより厳密な制御を使用して、追加のテナントで Microsoft Entra Identity ガバナンスと Microsoft Entra 外部 ID を構成します。

- ゲスト ユーザーのプロファイルを制限する

- 組織とアプリのコラボレーション用の許可リスト

- ゲスト アカウントのライフサイクル、時間制限リソースの割り当て、定期的なアクセス レビューのスケジュールを定義する

- 外部ユーザーのオンボードの一環として、より厳密な構成証明のセットを適用する

コラボレーション テナントを使用してこのアーキテクチャを拡張し、ビジネス要件に基づいて複数の分離境界を作成できます (たとえば、リージョンごと、パートナーごと、コンプライアンス裁判管轄地ごとに分離するなど)。

ビジネス パートナー向けの分離アクセスの実装についての参照資料

- 「Microsoft Entra B2B コラボレーションの展開を計画する」では、セキュリティ リスクを軽減し、コンプライアンス目標を達成し、適切なアクセスを確保するためのガバナンス プラクティスについて説明します。

- Microsoft Entra ID でのテナント間同期に関する記事では、テナント間の Microsoft Entra B2B Collaboration のユーザーを自動的に作成、更新、削除する方法について説明しています。

- 「Microsoft Entra ID ガバナンスを使用して従業員のライフサイクルを管理する」では、ID ガバナンスが組織の生産性とセキュリティのバランスを取るために役立つしくみについて説明します。

- 「エンタイトルメント管理で外部ユーザーのアクセス権を管理する」では、外部ユーザー アクセスを管理するための設定について説明します。

ビジネス パートナー向けの分離アクセスに関する考慮事項

アカウントのライフサイクル

テナント間の同期を介して追加のテナントにオンボードされる従業員ユーザーのスコープが指定されたオンボーディング。 これらの従業員を同期して、組織テナントのユーザー タイプと一致する属性マッピングを持つメンバー ユーザー タイプを持つように同期できます。

ビジネス パートナーは、承認ワークフローなどの組み込みの制御を使用して、エンタイトルメント管理アクセス パッケージでオンボードできます。 エンタイトルメント管理でオンボードされたユーザー アカウントには、アクセス パッケージ ポリシーごとのリソースへのアクセスが失われた後の、追跡とオフボードのライフサイクルが組み込まれています。

このアーキテクチャは、追加のテナントでの従業員ユーザーのアドホック コラボレーション向けには最適化されていませんが、メンバーがビジネス パートナーを招待できます。 組織は、アクセス レビューや Microsoft Graph の呼び出しなどの機能を使用して、この方法でオンボードされた外部ユーザーを追跡およびオフボードするためのカスタム プロセスを定義する必要があります。

管理者は、特定のアプリケーションのセルフサービス サインイン/サインアップ フローを有効にすることもできます。 組織は、アクセス レビューや Microsoft Graph の呼び出しなどの機能を使用して、この方法でオンボードされた外部ユーザーを追跡およびオフボードするためのカスタム プロセスを定義する必要があります。

外部 ID プロバイダー

このアーキテクチャは、Microsoft Entra または SAML/WS-Federation ID プロバイダーを持つ組織のビジネス パートナーをサポートします。

組織のメール アドレスは持っているが ID プロバイダーを持たないビジネス パートナーは、メールのワンタイム パスコードを使用してテナントにアクセスできます。

ビジネス パートナーは、Microsoft アカウント、Google、または Facebook のソーシャル ID プロバイダーを使用してオンボードできます。

資格情報の管理

ユーザーに MFA の実行を要求する場合は、特定のビジネス パートナー組織からの MFA 認証方法の要求を信頼することを選択できます。 信頼されたアカウントとして構成していないユーザー、または ID プロバイダーがないユーザーの場合は、多要素認証 (MFA) 用に他の認証方法を登録できます。

管理者は、会社のテナントからの従業員ユーザーに対して、MFA 認証方法とデバイスの状態を信頼することを選択できます。

管理者は、特定の組織のビジネス パートナーの MFA 認証方法を信頼することを選択できます。

ゲストを対象とした、外部ユーザーに多要素認証を強制する条件付きアクセス ポリシーを作成します。 B2B ユーザーの認証と条件付きアクセスに関する記事では、組織内のリソースにアクセスする外部ユーザーの認証フローについて説明されています。

アドホック コラボレーション

このアーキテクチャでは、従業員ユーザーが開始するアドホック コラボレーションが可能です。 ただし、テナントを切り替えるときのユーザー エクスペリエンスの摩擦のために最適化されていません。 代わりに、ロールベースのリソース割り当てを使用して、ビジネス ロールに基づいてユーザーが作成したコンテンツ リポジトリ (SharePoint サイトなど) へのアクセス権を付与します。

ロールベースのリソースの割り当て

組み込みの制御を備えたエンタイトルメント管理アクセス パッケージを使用して、ビジネス パートナーにアクセス権を付与します。 制御の例には、時間制限付きリソースのロールの割り当てと、特定の外部組織の職務の分離があります。

リスク管理

このアーキテクチャは、追加のテナントによって提供される個別のセキュリティ境界により、ビジネス パートナーが企業テナント内のリソースに (意図的に、または悪意を持って) 不正にアクセスするリスクを軽減します。 会社のテナントに適用される規制のスコープを含めるのに役立つ別のテナントを用意します。

テナント間アクセス設定やドメイン許可リストなどの機能を使用して、許可された組織に外部コラボレーションのスコープを設定する許可リスト アプローチを導入します。 「Microsoft Entra B2B コラボレーションによって管理されるコラボレーションに移行する」に、リソースへの外部アクセスをセキュリティで保護する方法が説明されています。

アカウント列挙攻撃と同様の偵察手法の悪意のある、または偶発的な試行を防ぐには、独自のディレクトリ オブジェクトのプロパティとメンバーシップへのゲスト アクセスを制御します。

オンボード後、ビジネス パートナーは、広範なアクセス許可のセットがある環境のアプリケーションとリソースにアクセスできる場合があります。 意図しない露出を軽減するために、予防と検出のコントロールを実装します。 常に、すべての環境リソースとアプリケーションに適切なアクセス許可を適用します。

その他

環境内の追加のテナントにより、運用上のオーバーヘッドと全体的な複雑さが増します。

ビジネス ニーズを満たすために、作成するテナントの数はできるだけ少なくするように努めます。 組織テナントとは別の追加テナントにゲストとして表されている従業員ユーザーがいる場合は、Microsoft 365 でマルチテナント組織を計画します。

外部 ID で使用され.る機能は、アクティビティに応じて月額料金に追加される可能性があります。 Microsoft Entra 外部 ID の課金モデルに関するページで詳細が説明されています。

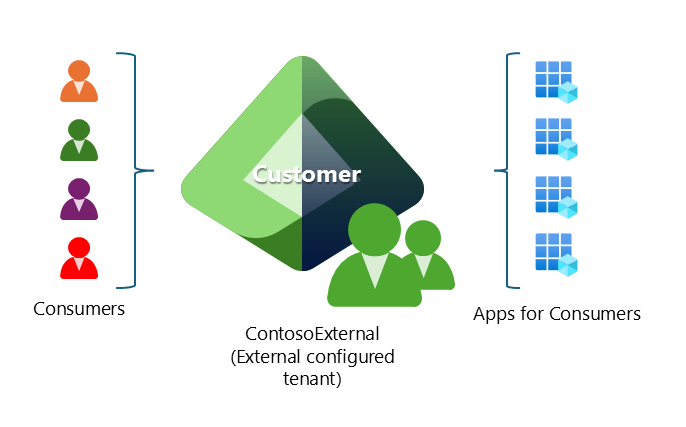

コンシューマー指向のアーキテクチャ

コンシューマー指向アーキテクチャは、次のコンポーネントが必要になる可能性がある個々のコンシューマーにアプリケーションを提供するのに最適です。

- ネイティブ アプリやカスタム ドメイン ネーム システム (DNS) ドメインの API ベースの認証など、認証ページで高度にカスタマイズされたブランド化。

- 膨大なサイズの (100 万ユーザーを超える可能性がある) ユーザー ベース。

- ローカルのメールとパスワードを使用したセルフサービス サインアップのサポート、または Microsoft アカウント、Facebook、Google などのソーシャル ID プロバイダーとのフェデレーション。

コンシューマー指向アーキテクチャでは、外部で構成されたテナントにより、アプリケーションのコンシューマーが使用するアプリケーションとリソースに ID サービスが提供されます。

次の図に、コンシューマー指向のアーキテクチャの例を示します。

コンシューマー指向アーキテクチャ実装の参照資料

- 「外部テナントの外部 ID を使用してアプリをセキュリティで保護する」では、Microsoft の顧客の ID およびアクセス管理 (CIAM) ソリューションにより、コンシューマーやビジネス顧客がアプリを利用できるようにする方法が説明されています。 プラットフォーム機能の利点には、強化されたセキュリティ、コンプライアンス、スケーラビリティが含まれます。

- この「ガイド付きプロジェクト – コンシューマーのシームレスで安全なサインアップとサインインを実現するために Microsoft Entra External ID を評価するサンプル アプリを構築する」では、Microsoft Entra 外部 ID を使用して、コンシューマーとビジネスユーザーに安全でシームレスなサインイン エクスペリエンスを提供する方法を確認します。 テナントの作成、アプリの登録、フローのカスタマイズ、アカウントのセキュリティについて調べます。

コンシューマー指向のアーキテクチャに関する考慮事項

アカウントのライフサイクル

カスタム URL ドメイン、モバイル アプリのネイティブ認証、属性コレクションのカスタム ロジックなど、コンシューマーのサインアップとサインイン エクスペリエンスの詳細なカスタマイズをサポートします。

招待を使用してコンシューマー アカウントをオンボードします。

オフボード エクスペリエンスには、カスタム アプリケーション開発が必要です。

外部 ID プロバイダー

コンシューマーは、ローカル メールとパスワードを使用してローカル アカウントにセルフサービスでサインアップします。

有効なメール アドレスを持つコンシューマーは、メールのワンタイム パスコードを使用できます。

コンシューマーは Google と Facebook のログインで認証を行います。

資格情報の管理

ローカル アカウントを持つコンシューマーは、パスワードを使用できます。

すべてのコンシューマー アカウントは、多要素認証のために、メールの確認などの追加の認証方法を登録できます。

アドホック コラボレーション

コンシューマー指向のアーキテクチャは、アドホック コラボレーション用に最適化されていません。 Microsoft 365 はサポートされていません。

アプリケーションには、ユーザーの検索/選択、アクセスの共有/管理のためのコンテンツ中心のワークフローなどのコラボレーション機能を提供するためのカスタマイズされたロジックが必要です。

ロールベースのリソースの割り当て

アプリケーションは、アプリのロールまたはグループをサポートできます。 「アプリケーションのロールベースのアクセス制御の使用」では、Microsoft Entra 外部 ID を使用して、アプリケーションのアプリケーション ロールを定義し、それらのロールをユーザーとグループに割り当てる方法が説明されています。

カスタム ロジックまたはワークフローを使用して、ユーザーをロールまたはグループに割り当てます。

リスク管理

ユーザーは、自分のユーザー プロファイルのみを表示および管理できます。

アプリケーションでは、ユーザーが相互に対話できるようにカスタム ロジックを開発する必要があります。

その他

Azure Web Apps などのアプリケーション インフラストラクチャをサポートする Azure リソースの場合は、従業員テナントにリンクする Azure サブスクリプションでホストします。

アーキテクチャの組み合わせ

組織の集約された一連の要件は、1 つだけのアーキテクチャには適合しない場合があります。 複数のアーキテクチャを使用するか、この記事で説明するアーキテクチャの複数のインスタンスを展開することが必要になる場合があります。

たとえば、大規模なコンサルティング会社では、次のアーキテクチャを展開できます。

- マーケティング機関、コンサルタントなどの従業員と外部のコラボレーター向けの従業員とコラボレーション指向のアーキテクチャ。

- ジョイント ベンチャーのような、知る必要のあるアクセスや、各ジョイント ベンチャーが個別の境界を持つ必要のある分離が必要なプロジェクトのための、ビジネス パートナー向けの分離アクセス。

別の例では、大規模な小売業者が次のアーキテクチャを展開する場合があります。

- マーケティング代理店やコンサルタントなどの従業員と外部コラボレーター向けの、従業員とコラボレーション指向のアーキテクチャ。

- ロイヤルティ プログラム、e コマース、および同様のコンシューマーに重点を置いた機能を有効にするためのコンシューマー指向のアーキテクチャ。 複数のブランドを持つ小売業者や、さまざまな地域で事業を行っている小売業者には、個別のアーキテクチャ インスタンスが必要な場合があります。

次のステップ

その他のガイダンスについては、「Microsoft Entra 展開プラン」をご確認ください。