Windows デバイスのフェデレーション サインインを構成する

Windows 11 SE バージョン 22H2 および Windows 11 Pro Edu/Education バージョン 22H2 KB5022913 以降、ユーザーは Web サインイン エクスペリエンスを使用してフェデレーション ID プロバイダー (IdP) を使用してサインインできます。 フェデレーション ID を使用したサインインは、ユーザーのサインイン プロセスを簡略化する優れた方法です。Microsoft Entra ID で定義されているユーザー名とパスワードを覚えておく必要なく、IdP の既存の資格情報を使用してサインインできます。 たとえば、学生や教師は QR コード バッジを使用してサインインできます。

フェデレーション サインインの利点

フェデレーション サインイン エクスペリエンスを使用すると、学生はサインイン時間を短縮し、摩擦も少なくなります。 覚えておく必要がある資格情報が少なく、サインイン プロセスが簡略化された場合、学生はより関心を持ち、学習に集中できます。

フェデレーション サインイン エクスペリエンスを有効にする 2 つの Windows 機能があります。

- フェデレーション サインイン。1 対 1 の学生デバイス用に設計されています。 最適なエクスペリエンスを得るには、共有デバイスでフェデレーション サインインを有効にしないでください

- フェデレーション サインインと同様のエクスペリエンスを提供し、共有デバイスに使用できる Web サインイン

重要

フェデレーション サインイン と Web サインインには、このドキュメントで説明されているさまざまな構成が必要です。

前提条件

フェデレーション サインイン エクスペリエンスを有効にするには、次の前提条件を満たす必要があります。

1 つまたは複数のドメインがサード パーティの IdP にフェデレーションされている Microsoft Entra テナント。 詳細については、「Microsoft Entra ID とのフェデレーションとは」および「シングル サインオンに SAML 2.0 IdP を使用する」を参照してください。

注

組織でサード パーティのフェデレーション ソリューションを使用している場合は、ソリューションが Microsoft Entra ID と互換性がある場合は、Microsoft Entra ID へのシングル サインオンを構成できます。 互換性に関する質問については、ID プロバイダーにお問い合わせください。 IdP を使用していて、ソリューションの相互運用性を検証する場合は、次の ガイドラインを参照してください。

- Microsoft Entra ID の ID プロバイダーとして Google ワークスペースを構成する方法の詳細なガイドについては、「Google ワークスペースと Microsoft Entra ID のフェデレーションを構成する」を参照してください。

- Microsoft Entra ID の ID プロバイダーとして Clever を構成する方法の詳細なガイドについては、「Windows と Microsoft Entra ID へのバッジのセットアップ ガイド」を参照してください。

作成された個々の IdP アカウント: 各ユーザーには、サード パーティの IdP プラットフォームで定義されたアカウントが必要です

作成された個々の Microsoft Entra アカウント: 各ユーザーには、Microsoft Entra ID で定義された一致するアカウントが必要です。 これらのアカウントは、通常、次のような自動化されたソリューションを使用して作成されます。

- School Data Sync (SDS)

- オンプレミス AD DS を使用した環境向けの Microsoft Entra Connect Sync

- Microsoft Graph API を呼び出す PowerShell スクリプト

- IdP によって提供されるプロビジョニング ツール

ID 照合の詳細については、「 Microsoft Entra ID での ID 照合」を参照してください。

Microsoft Entra ユーザー アカウントに割り当てられたライセンス。 動的グループにライセンスを割り当てることをお勧めします。新しいユーザーが Microsoft Entra ID でプロビジョニングされると、ライセンスが自動的に割り当てられます。 詳細については、「Microsoft Entra ID のグループ メンバーシップ別にユーザーにライセンスを割り当てる」を参照してください。

デバイスが共有されているか、1 人の学生に割り当てられているかどうかに応じて、Windows デバイスでフェデレーション サインインまたは Web サインインを有効にする

フェデレーション サインインまたは Web サインインを使用するには、デバイスにインターネット アクセス権が必要です。 これらの機能は、認証がインターネット経由で行われるので、それなしでは機能しません。

重要

WS-Fed は、デバイスを Microsoft Entra ID に参加させるためにサポートされている唯一のフェデレーション プロトコルです。 SAML 2.0 IdP がある場合は、次のいずれかの方法を使用して Microsoft Entra 参加プロセスを完了することをお勧めします。

- プロビジョニング パッケージ (PPKG)

- Windows Autopilot の自己展開モード

Windows エディションとライセンスに関する要件

次の表に、フェデレーション サインインをサポートする Windows エディションを示します。

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| なし | なし | はい | はい |

フェデレーション サインイン ライセンスの権利は、次のライセンスによって付与されます。

| Windows Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| はい | なし | なし | はい | はい |

Windows ライセンスの詳細については、「Windows ライセンスの概要」を参照してください。

フェデレーション サインインは、次の Windows エディションとバージョンでサポートされています。

- Windows 11 SE バージョン 22H2 以降

- Windows 11 Pro Edu/Education、バージョン 22H2 とKB5022913

Web サインインは、Windows 11 SE/Pro Edu/Education バージョン 22H2 および KB5026446 以降でサポートされています。

フェデレーション サインイン エクスペリエンスを構成する

学生割り当て (1:1) デバイスまたは学生共有デバイスのフェデレーション サインイン エクスペリエンスを構成できます。

- フェデレーション サインインが 学生割り当て (1:1) デバイス用に構成されている場合は、 フェデレーション サインインと呼ばれる Windows 機能を使用します。 フェデレーション ID を使用してデバイスにサインインする最初の ユーザーがプライマリ ユーザーになります。 プライマリ ユーザーは常にサインイン画面の左下隅に表示されます

- フェデレーション サインインが 学生共有デバイス用に構成されている場合は、 Web サインインと呼ばれる Windows 機能を使用します。 Web サインインにはプライマリ ユーザーがなく、既定では、デバイスにサインインした最後のユーザーがサインイン画面に表示されます

構成はシナリオごとに異なり、次のセクションで説明します。

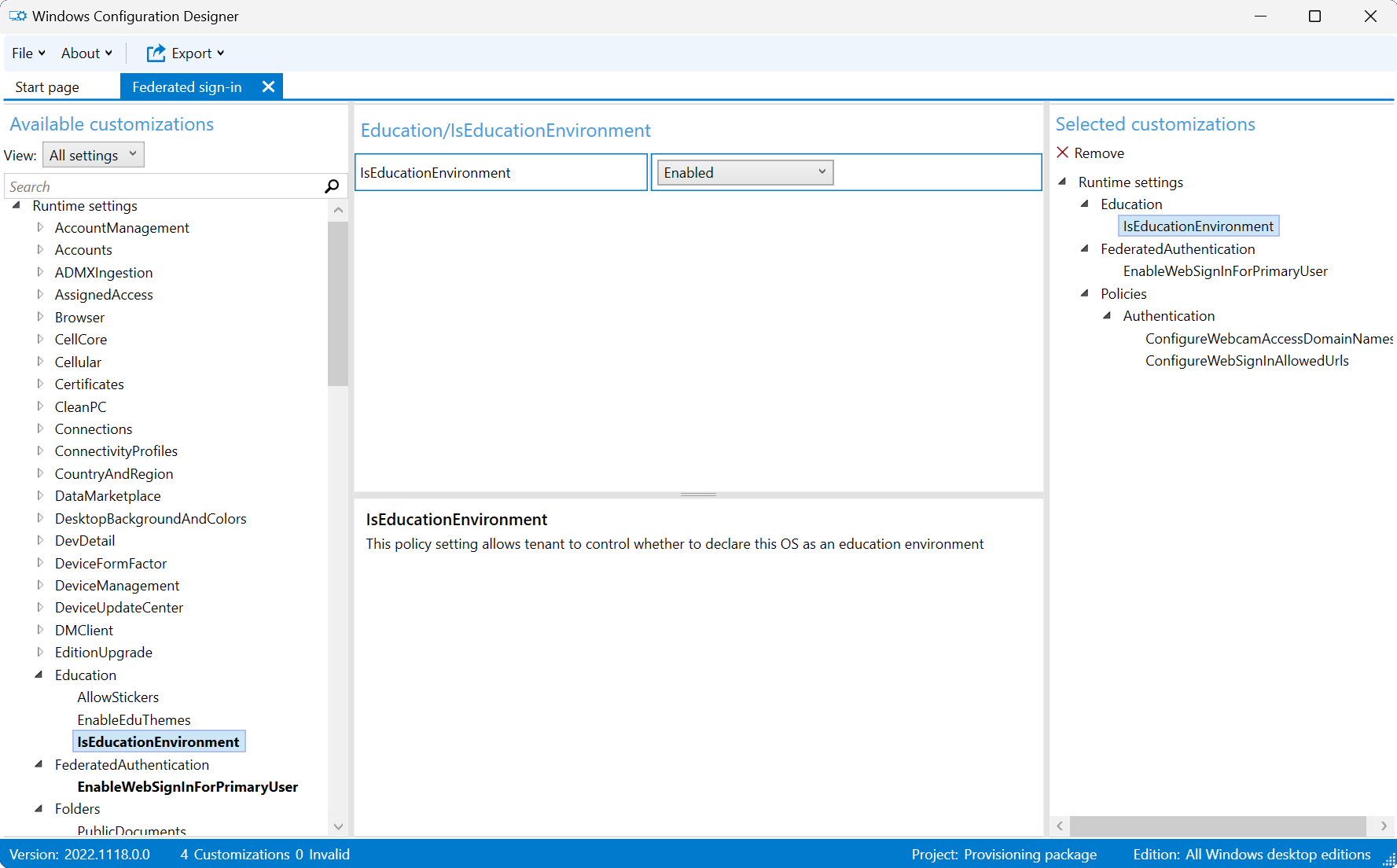

割り当てられた学生 (1:1) デバイスのフェデレーション サインインを構成する

次の手順を確認して、Microsoft Intune またはプロビジョニング パッケージ (PPKG) を使用してデバイスを構成します。

Microsoft Intune でデバイスを構成するには、 設定カタログ ポリシーを作成 し、次の設定を使用します。

| カテゴリ | 設定名 | 値 |

|---|---|---|

| Education | 教育環境 | 有効 |

| フェデレーション認証 | プライマリ ユーザーの Web サインインを有効にする | 有効 |

| 認証 | Web サインイン許可 URL を構成する | ドメインの一覧を入力し、各 URL を個別の行に入力します。 次に、例を示します。 - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| 認証 | Web カメラ アクセス ドメイン名を構成する | この設定は省略可能であり、サインイン プロセス中に Web カメラを使用する必要がある場合は構成する必要があります。 サインイン プロセス中に Web カメラを使用できるドメインの一覧をセミコロンで区切って指定します。 例えば: clever.com |

構成するデバイスまたはユーザーをメンバーとして含むグループにポリシーを割り当てます。

または、次の設定で カスタム ポリシー を使用してデバイスを構成することもできます。

| 設定 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentデータ型: int 値: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/FederatedAuthentication/EnableWebSignInForPrimaryUserデータ型: int 値: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsデータ型: 文字列 値: ドメインのセミコロン区切りリスト(例: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNames** データ型: 文字列 値: この設定は省略可能であり、サインイン プロセス中に Web カメラを使用する必要がある場合は構成する必要があります。 サインイン プロセス中に Web カメラを使用できるドメインの一覧をセミコロンで区切って指定します。 例えば: clever.com |

学生共有デバイスの Web サインインを構成する

次の手順を確認して、Microsoft Intune またはプロビジョニング パッケージ (PPKG) を使用して共有デバイスを構成します。

Microsoft Intune でデバイスを構成するには、 設定カタログ ポリシーを作成 し、次の設定を使用します。

| カテゴリ | 設定名 | 値 |

|---|---|---|

| Education | 教育環境 | 有効 |

| SharedPC | OneDrive 同期で共有 PC モードを有効にする | True |

| 認証 | Web サインインを有効にする | 有効 |

| 認証 | Web サインイン許可 URL を構成する | ドメインの一覧を入力し、各 URL を個別の行に入力します。 次に、例を示します。 - samlidp.clever.com- clever.com- mobile-redirector.clever.com |

| 認証 | Web カメラ アクセス ドメイン名を構成する | この設定は省略可能であり、サインイン プロセス中に Web カメラを使用する必要がある場合は構成する必要があります。 サインイン プロセス中に Web カメラを使用できるドメインの一覧をセミコロンで区切って指定します。 例えば: clever.com |

構成するデバイスまたはユーザーをメンバーとして含むグループにポリシーを割り当てます。

または、次の設定で カスタム ポリシー を使用してデバイスを構成することもできます。

| 設定 |

|---|

OMA-URI: ./Vendor/MSFT/Policy/Config/Education/IsEducationEnvironmentデータ型: int 値: 1 |

OMA-URI: ./Vendor/MSFT/SharedPC/EnableSharedPCModeWithOneDriveSyncデータ型: ブール型 値: True |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/EnableWebSignInデータ型: 整数型 値: 1 |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebSignInAllowedUrlsデータ型: 文字列 値: ドメインのセミコロン区切りリスト(例: samlidp.clever.com;clever.com;mobile-redirector.clever.com |

OMA-URI: ./Vendor/MSFT/Policy/Config/Authentication/ConfigureWebCamAccessDomainNamesデータ型: 文字列 値: この設定は省略可能であり、サインイン プロセス中に Web カメラを使用する必要がある場合は構成する必要があります。 サインイン プロセス中に Web カメラを使用できるドメインの一覧をセミコロンで区切って指定します。 例えば: clever.com |

フェデレーション サインインを使用する方法

デバイスが構成されると、新しいサインイン エクスペリエンスが使用可能になります。

ユーザーがユーザー名を入力すると、ID プロバイダーのサインイン ページにリダイレクトされます。 Idp がユーザーを認証すると、サインインします。 次のアニメーションでは、割り当てられた学生 (1:1) デバイスに対する最初のサインイン プロセスのしくみを確認できます。

重要

学生割り当て (1:1) デバイスの場合、ポリシーが有効になると、デバイスにサインインした最初のユーザーも、あいまいさの解消ページをデバイス上の ID プロバイダー ドメインに設定します。 これは、デバイスが既定でその IdP であることを意味します。 ユーザーは、CtrlAlt+Deleteキー+を押してフェデレーション サインイン フローを終了して、標準の Windows サインイン画面に戻ることができます。 この動作は、優先する Microsoft Entra テナント名が構成されていない限り、あいまいさの解消ページが常に表示される学生共有デバイスでは異なります。

重要な考慮事項

割り当てられた学生 (1:1) デバイスに影響する既知の問題

学生割り当て (1:1) デバイスのフェデレーション サインインは、次の設定を有効にしても機能しません。

- SharedPC CSP の一部である EnableSharedPCMode または EnableSharedPCModeWithOneDriveSync

- 対話型ログオン: ポリシーCSP のセキュリティ ポリシーの一部である、最後にサインインした内容は表示しません

- 上記のセキュリティ ポリシーを使用するため、キオスク モードでテストを実行する

学生共有デバイスに影響する既知の問題

次の問題は、学生の共有デバイスに影響することがわかされています。

- フェデレーション以外のユーザーは、ローカル アカウントを含むデバイスにサインインできません

- ローカル ゲスト アカウントを使用してサインインするため、キオスク モードでテストを実行する

アカウント管理

学生共有デバイスの場合は、一定期間の非アクティブまたはディスク レベルの後にユーザー プロファイルを自動的に削除するようにアカウント管理ポリシーを構成することをお勧めします。 詳細については、「 共有またはゲストの Windows デバイスを設定する」を参照してください。

優先 Microsoft Entra テナント名

ユーザー エクスペリエンスを向上させるために、 優先する Microsoft Entra テナント名 機能を構成できます。

優先する Microsoft Entra テナント名を使用する場合、ユーザーはあいまいさの解消ページをバイパスし、ID プロバイダーのサインイン ページにリダイレクトされます。 この構成は、学生の共有デバイスで特に役立ちます。この場合は、あいまいさの解消ページが常に表示されます。

優先テナント名の詳細については、「 認証 CSP - PreferredAadTenantDomainName」を参照してください。

Microsoft Entra ID での ID 照合

Microsoft Entra ユーザーがフェデレーションされている場合、IdP からのユーザーの ID は、Microsoft Entra ID の既存のユーザー オブジェクトと一致する必要があります。 IdP によって送信されたトークンが検証されると、Microsoft Entra ID は ImmutableId という属性を使用して、テナント内の一致するユーザー オブジェクトを検索します。

注

ImmutableId は、テナント内のユーザーごとに 一意である必要 がある文字列値であり、時間の経過と同時に変更しないでください。 たとえば、ImmutableId には学生 ID または SIS ID を指定できます。 ImmutableId 値は、IdP とのフェデレーションのセットアップと構成に基づいている必要があるため、IdP を設定する前に確認してください。

一致するオブジェクトが見つかった場合、ユーザーはサインインします。 それ以外の場合、ユーザーにエラー メッセージが表示されます。 次の図は、ImmutableId 260051 を持つユーザーが見つからないことを示しています。

重要

ImmutableId の照合では、大文字と小文字が区別されます。

ImmutableId は通常、ユーザーが Microsoft Entra ID で作成されるときに構成されますが、後で更新することもできます。

ユーザーがフェデレーションされ、ImmutableId を変更するシナリオでは、次の操作を行う必要があります。

- フェデレーション ユーザーをクラウド専用ユーザーに変換する (UPN を非フェデレーション ドメインに更新する)

- ImmutableId を更新する

- ユーザーをフェデレーション ユーザーに戻す

フェデレーション ユーザーの ImmutableId を更新する PowerShell の例を次に示します。

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

Connect-MgGraph -Scopes 'User.Read.All', 'User.ReadWrite.All'

#1. Convert the user from federated to cloud-only

Update-MgUser -UserId alton@example.com -UserPrincipalName alton@example.onmicrosoft.com

#2. Convert the user back to federated, while setting the immutableId

Update-MgUser -UserId alton@example.onmicrosoft.com -UserPrincipalName alton@example.com -OnPremisesImmutableId '260051'

トラブルシューティング

- ユーザーは、CtrlAlt+Deleteキー+を押してフェデレーション サインイン フローを終了して、標準の Windows サインイン画面に戻ることができます

- [ その他のユーザー ] ボタンを選択すると、標準のユーザー名/パスワード資格情報を使用してデバイスにログインできます