セキュリティおよび環境アクセスの分離の戦略

メモ

現在 Azure Active Directory は Microsoft Entra ID になりました。 詳細情報。

環境およびコンテンツへのアクセスは制限し、通常は、最小権限の原則 (PoLP) に従う必要があります。 Microsoft Power Platform では、このアクセスはさまざまなレベルで制御できます。

Microsoft Power Platform 環境と Power Apps を通じたガイドの管理で説明されているように、異なる Microsoft Power Platform 環境と、アクセスが制限されたユーザー ロールを使用して、ガイドのライフ サイクル全体にわたってコンプライアンスを推進できます。 このアプローチを実装するには、必要な環境へのアクセスのみをユーザーに与え、関連するセキュリティ ロールのみをそれらの環境で割り当てます。 セキュリティ ロールの詳細については、セキュリティ ロールと権限を参照してください。

設定の計画中に、自動的に割り当てられるアクセスの範囲を決定します。 アクセス権の割り当てを制御するための会社の既存の慣行とプロセスを統合する方法 (ID およびアクセス管理 (IAM) システムへの統合方法など) を決定します。

環境ごとに Microsoft Entra セキュリティ グループを作成し、適切な環境に割り当てることをお勧めします。 このアプローチには、特定のセキュリティ グループのメンバーシップに基づいて環境へのアクセスを制限できるという利点があります。 このメンバーシップベースのアクセスは、Power Platform 管理センターで設定します。 詳細については、Dynamics 365 Guidesセキュリティ グループを使用して の環境に対するアクセスを制限するを参照してください。

割り当て後は、Microsoft Entra セキュリティ グループのメンバーであるユーザーのみを対応する Microsoft Power Platform 環境で作成できます。 Microsoft Entra セキュリティ グループの割り当て方法の詳細については、環境へのユーザー アクセスの制御を参照してください。 テスト環境と運用環境を区別し、すべての環境に対して個々のセキュリティ グループを作成してアクセスを個別に制御してください。

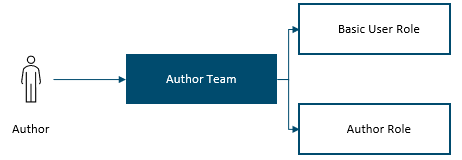

セキュリティ ロールの割り当てを効率的に管理するには、システムに関連する担当者/ロールに一致する所有者チームを作成することをお勧めします。 チームの管理方法については、Microsoft Dataverse のチーム管理を参照してください。

所有者チームの使用には、次の 2 つの大きなメリットがあります。

- Microsoft Entra セキュリティ グループを利用して既存の IAM プロセスにリンクすることで、セキュリティ ロールを割り当てることができます。

- 割り当てプロセスを簡素できます。 たとえば、作成者は、必要な機能にアクセスするために、作成者ロールと Basic ユーザー ロールの両方が必要です。 セキュリティ ロールを作成者チームに割り当てることで、新しい作成者を所有者チームに追加するだけで、必要なロールをこれらの作成者に付与できます。

組織が事業単位を持つプラットフォームを使用している場合、各事業単位に自動的に所有者チームが作成されます。 1 つの事業単位に含まれるユーザーのロール (作成者など) が 1 つだけの場合、所有者チームを使用して適切なセキュリティ ロールを割り当てることができます。 ただし、多くの場合、1 つの事業単位に含まれるユーザーには複数のロールがあります。 そのため、追加の所有者チームを作成し、関連するセキュリティ ロールを割り当てる必要があります。 既定では、各ユーザーは、ユーザー作成プロセス時に 1 つの事業単位に割り当てられます。 ただし、他の事業単位へのアクセスは、特定の所有者チームへの割り当てを通じて付与できます。

効果的な管理には、スケーラブルな設定が必要です。 アクセス許可管理はできる限り自動化することをお勧めします。 このプロセスは、IAM システムにリンクすることが理想的です。 新しい作成者を作成するための大まかなプロセスの例 (ユーザーに既存のユーザー アカウントが設定されている場合) を次に示します。

IAM システムを通じて作成者を作成するための要求が行われます。

この要求は、承認チェーンを介してルーティングされます。

ユーザーには、以下の関連する Microsoft Entra グループが割り当てられます。

- 適切なライセンスをユーザーに付与するグループ (Dynamics 365 Guides ライセンスなど)

- 関連する Microsoft Power Platform 環境へのアクセスをユーザーに与えるグループ

- 関連する Microsoft Power Platform チームのメンバーシップをユーザーに与えるグループ。必要なセキュリティ ロールをユーザーに付与します

ユーザーは、適切な事業単位に割り当てられます。 通常、割り当ては手動プロセスですが、Power Apps や Power Automate で自動化して、割り当ての一貫性を保証し、IAM をリンクすることができます。

複数の事業単位を持つ設定の場合、各事業単位のすべてのロールに Microsoft Entra セキュリティ グループを作成して、ユーザーを適切なチームに追加する必要があります。 また、チームを Microsoft Power Platform で直接割り当てることもできます。

手順を Microsoft Power Platform で直接完了する場合は、エラーへの対処を容易にし、排除するためのサポート プロセスを作成することをお勧めします。 たとえば、管理者がメンバーシップをチームに割り当て、ユーザーを正しい事業単位に割り当てるためのキャンバス アプリを実装します。