Microsoft Dynamics 365 のインストール後と構成ガイド

このセクションでは、Dynamics 365 Server アプリケーションのインストール後に、Dynamics 365 Customer Engagement (on-premises) 管理者が考慮する必要があるいくつかのタスクについて説明します。 このセクションは、展開の構成に使用する包括的なリソースではありません。 代わりに、実装するベスト プラクティスと構成する機能を、組織のニーズに合わせて判断するためのガイドラインとしてこのセクションを使用してください。

組織の暗号化キーのコピー

すべての新しいアップグレードした組織は、暗号化キーを使用するデータ暗号化を使用して、電子メールのメールボックスおよび Yammer アカウント用ユーザー パスワードなどのデータを保護します。 この暗号化キーは、再展開または障害回復後に Dynamics 365 Customer Engagement (on-premises) を使用するために必要な場合があります。 暗号化キーのコピーを作成し、安全な場所に保管することを強くお勧めします。 詳細: 組織データ暗号化キーをコピーする

Dynamics 365 のクライアント サーバー間ネットワーク通信をセキュリティ強化する

どのようなネットワーク設計でも、組織のクライアントとサーバー間の通信のセキュリティを考慮することは重要です。 効果的なデータ保護に必要な決定を下す際は、Dynamics 365 Customer Engagement (on-premises) のネットワーク通信について、およびより強力なセキュリティで保護されたデータ伝送の実現に利用できるテクノロジ オプションについて理解することをお勧めします。

Dynamics 365 Customer Engagement (on-premises) をインストールした場合、または HTTPS が未構成の Dynamics 365 Server をアップグレードした場合、Dynamics 365 Customer Engagement (on-premises) のクライアント サーバー間の接続は暗号化されません。 HTTP のみをサポートする Web サイトを使用するとき、Customer Engagement クライアントからの情報はクリア テキストで送信されるため、"中間者" 攻撃などの標的となる可能性があり、有害なアクションを実行するスクリプトが追加されてコンテンツのセキュリティが侵害されるおそれがあります。

Dynamics 365 for HTTPS を構成する

サイトで HTTPS を構成するときは、Dynamics 365 Customer Engagement (on-premises) アプリケーションが中断されるため、なるべくユーザーの作業が中断されないタイミングを選んで構成するようにしてください。 Dynamics 365 Customer Engagement (on-premises) で HTTPS を構成する高度な手順は次のとおりです。

Dynamics 365 展開マネージャーで、Web アプリケーション サーバー、組織の Web サービス、検出 Web サービス、および展開 Web サービスのロールが実行されているサーバーを無効にします。 これがフル サーバー展開の場合は、サーバーの役割はすべて同じコンピューターで実行されます。 サーバーを無効にする方法については、Dynamics 365 Customer Engagement (on-premises) 展開マネージャーのヘルプを参照してください。

Web アプリケーション サーバー ロールがインストールされている Web サイトを、HTTPS を使用するように構成します。 この方法の詳細については、インターネット インフォメーション サービス (IIS) のヘルプを参照してください。

展開マネージャー内でバインドを設定します。 これは、展開の プロパティ ページの Web アドレス タブで実行されます。 バインディングの変化の詳細については、Microsoft Dynamics 365 の展開プロパティを参照してください。

別の Customer Engagement サービスのセキュリティを強化し、別のサーバーの役割を使用して Dynamics 365 Customer Engagement (on-premises) をインストールする場合は、追加するサーバーの役割に対して前の手順を繰り返します。

Dynamics 365 のインターネットに接続する展開の構成

すべての Dynamics 365 Server ロールをインストール後、リモート ユーザーがアプリケーションにインターネット経由で接続できるように、展開を構成できます。 これを行うには、ルール展開マネージャーを起動し、クレーム ベース認証の構成ウィザードを完了してから、インターネットに接続する展開構成ウィザードを完了します。 または、Windows PowerShell を使用してこれらのタスクを完了できます。 詳細: Dynamics 365 Customer Engagement (on-premises) PowerShell の概要

重要

タブレット PC 用 Dynamics 365 が Dynamics 365 Server の新しい展開に正常に接続するには、インターネットに接続する展開の構成ウィザードが正常に完了した 後 に、Web アプリケーション サーバー ロールがインストールされている IIS を実行しているサーバーで、Dynamics 365 Server アプリケーションの修復を実行する必要があります。

サンプル データの追加または削除

サンプル データの追加または削除 サンプル データを通じて Dynamics 365 Customer Engagement (on-premises) の機能に慣れてください。 サンプル データを利用してレコードを操作し、レコードどうしの関係、データのグラフ化、およびレポートの情報を確認できます。

サンプル データは Customer Engagement アプリケーション内から追加または削除できます。 詳細:サンプル データの追加または削除

新しい組織のための構成タスクを終了

Dynamics 365 Customer Engagement (on-premises) のインストールの完了後、組織のビジネス ユーザーが使用を開始する前に、Customer Engagement 管理者として完了する必要がある基本的なタスクがいくつかあります。 これらのタスクには、部署とセキュリティ ロールの定義、ユーザーの追加、およびデータのインポートが含まれます。

アプリとソリューションのインポート

営業および Field Service アプリを使用できます。 詳細: Dynamics 365 Customer Engagement (on-premises) 用に使用可能なアプリ

機能とユーザー インターフェイスを拡張するには、ソリューションを使用します。 カスタマイズおよび開発作業の結果は、ソリューションとして配布します。 組織は Dynamics 365 Customer Engagement (on-premises) を使用してソリューションをインポートします。 ソリューションは Microsoft AppSource で検索してください。

重要

ソリューションのインポートやカスタマイズの発行は、通常のシステム操作に影響を与える可能性があります。 ユーザーに対する影響が最小であるうちに、ソリューションのインポートを予定することを推奨します。

ソリューションをインポートする方法の詳細については、ソリューションのインポート、更新、およびエクスポートを参照してください。

OAuth を使用する Dynamics 365 Customer Engagement (on-premises) アプリケーション用 Windows Server を構成する

以下の情報は、電話用 Dynamics 365、タブレット PC 用 Dynamics 365、Dynamics 365 for Outlook、Microsoft Social Engagement、または OAuth サポートを必要とするその他の Dynamics 365 for Customer Engagement アプリケーションなどの Customer Engagement アプリケーションをサポートするために、AD FS で Windows Server を構成する方法について説明しています。

フォーム認証の有効化

既定では、イントラネット ゾーンでのフォーム認証は無効です。 次の手順に従って、フォーム認証を有効にする必要があります:

AD FS サーバーに管理者としてログオンします。

ADFS マネージド ウィザードを開きます。

認証ポリシー>プライマリ認証>グローバル設定>認証方法>編集を選択します。

イントラネットタブのフォーム ベース認証を選択 (チェック) します。

OAuth プロバイダーの構成

OAuth プロバイダーを Dynamics 365 Customer Engagement (on-premises) で構成するには以下の手順に従います。

Dynamics 365 Customer Engagement (on-premises) Server に管理者としてログオンします。

Customer EngagementWindows PowerShell スナップイン (Microsoft.Crm.PowerShell.dll) を追加します。 詳細: Windows PowerShell を使用した展開の管理

Add-PSSnapin Microsoft.Crm.PowerShell次の Windows PowerShell コマンドを入力します。

$ClaimsSettings = Get-CrmSetting -SettingType OAuthClaimsSettings $ClaimsSettings.Enabled = $true Set-CrmSetting -Setting $ClaimsSettings

クライアント アプリの登録

クライアント アプリは AD FS で登録する必要があります。

AD FS サーバーに管理者としてログオンします。

PowerShell ウィンドウには、展開に適用可能な各アプリケーションを登録する次のコマンドを実行します。

Dynamics 365 (online)、Apple iPhone 用バージョン 8.2 モバイル アプリ、Android、および Windows。

Add-AdfsClient -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444 -Name "Microsoft Dynamics CRM for tablets and phones" -RedirectUri ms-app://s-1-15-2-2572088110-3042588940-2540752943-3284303419-1153817965-2476348055-1136196650/, ms-app://s-1-15-2-1485522525-4007745683-1678507804-3543888355-3439506781-4236676907-2823480090/, ms-app://s-1-15-2-3781685839-595683736-4186486933-3776895550-3781372410-1732083807-672102751/, ms-app://s-1-15-2-3389625500-1882683294-3356428533-41441597-3367762655-213450099-2845559172/, ms-auth-dynamicsxrm://com.microsoft.dynamics,ms-auth-dynamicsxrm://com.microsoft.dynamics.iphone.moca,ms-auth-dynamicsxrm://com.microsoft.dynamics.ipad.good,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.iphone.moca,msauth://code/ms-auth-dynamicsxrm%3A%2F%2Fcom.microsoft.dynamics.ipad.good,msauth://com.microsoft.crm.crmtablet/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D,msauth://com.microsoft.crm.crmphone/v%2BXU%2FN%2FCMC1uRVXXA5ol43%2BT75s%3D, urn:ietf:wg:oauth:2.0:oobDynamics 365 for Outlook。

Add-AdfsClient -ClientId 11112222-bbbb-3333-cccc-4444dddd5555 -Name "Dynamics CRM Outlook Client" -RedirectUri app://22223333-cccc-4444-dddd-5555eeee6666/Unified Service Desk クライアント。

Add-AdfsClient -ClientId 33334444-dddd-5555-eeee-6666ffff7777 -Name "Dynamics 365 Unified Service Desk" -RedirectUri app://44445555-eeee-6666-ffff-7777aaaa8888/Dynamics 365 Customer Engagement (on-premises)開発者ツール。

Add-AdfsClient -ClientId 55556666-ffff-7777-aaaa-8888bbbb9999 -Name "Dynamics 365 Development Tools" -RedirectUri app://66667777-aaaa-8888-bbbb-9999cccc0000/Dynamics 365 App for Outlook を登録するには、Customer Engagement (on-premises) で、設定>Dynamics 365 App for Outlook の順に移動し、そこでアプリを登録します。

OAuth for Dynamics 365 Server を有効にした後に必要な手順

OAuth を有効にし、アプリケーションを登録したら、次のステップを完了する必要があります:

サイト認証プロバイダーの削除

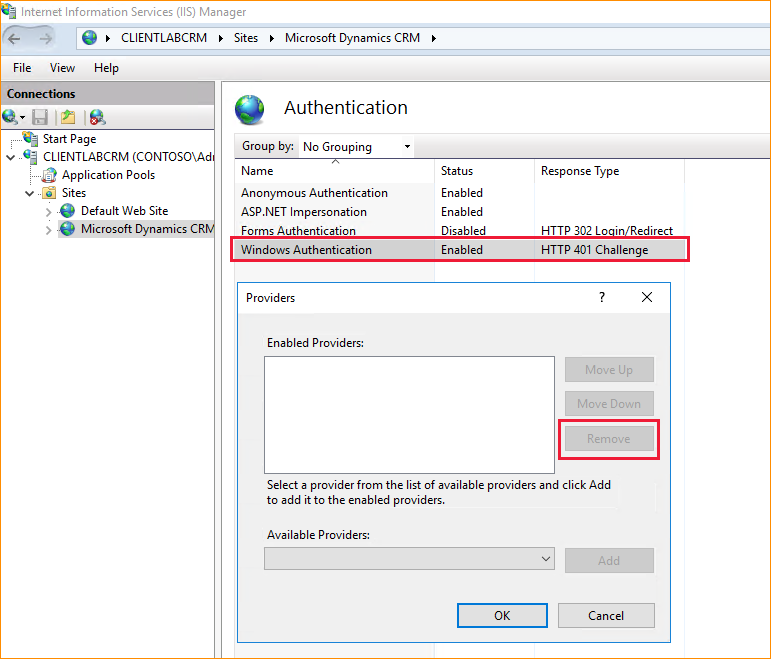

Web アプリケーション サーバーが実行している Dynamics 365 Server で、インターネット インフォメーション サービス (IIS) マネージャーを開きます。

左のウィンドウの組織名の下で、サイト を展開してから、Microsoft Dynamics CRM を選択します。

中央のウィンドウの認証をダブルクリックします。

Windows 認証を右クリックして、プロバイダーを選択します。 リスト内の各プロバイダーに対して、プロバイダーを選択してから、削除 を選択して OK を選択します。

すべてのプロバイダーを削除した後、Windows 認証を右クリックしてから、無効にするを選択します。

前の手順を繰り返して、nga および AppWebServices サイト フォルダーからすべての Windows 認証プロバイダーを削除します。

クライアント認証プロンプトを回避するために、ADFS アドレスをクライアント ローカル イントラネット ゾーンに追加する

- クライアント コンピューターで、開始する を選択して、inetcpl.cpl を入力して、[入力] を選択して インターネット プロパティ を開きます。

- セキュリティ タブを選択して、ローカル イントラネット ゾーンを選択して、サイト、次に 詳細 を選択します。

- AD FS アドレスを入力し、追加、閉じる、OK を選択して、次に OK を再度選択します。

アプリケーションのアクセス許可を取得する

AD FS サーバーで、Windows PowerShell コンソールで次のコマンドを実行します。 これは、Windows Server 2016 AD FS. 以降を使用している場合に必要です。

Grant-AdfsApplicationPermission -ClientRoleIdentifier "<client_id/org_id>" -ServerRoleIdentifier "<org_auth_url>"

重要

org_auth_url が完全で正確な URL であることを確認します。 また、末尾のスラッシュ / を含める必要があります。

たとえば、次のようになります。

Grant-AdfsApplicationPermission -ClientRoleIdentifier "806e5da7-0600-e611-80bf-6c3be5b27d7a" -ServerRoleIdentifier https://auth.contoso.com:444/

認証 URL を表示するには、次の PowerShell コマンドを実行します:

Get-ADFSRelyingPartyTrust

AD FS の再起動

AD FS サーバーで、次の PowerShell コマンドを実行して AD FS を強制的に再起動します。

net stop adfssrv

net start adfssrv

フェデレーション サーバーのデバイス登録サービス (DRS)を有効化する

デバイスがの展開に接続できることを確認するには、このトピックの手順に従ってください: デバイス登録サービスでフェデレーション サーバーを構成する。

証明書 MMC スナップインを使用してカスタム証明書を要求する

このセクションでは、Microsoft Dynamics 365 Customer Engagement オンプレミスの SSL 証明書を取得する際に使用できる、カスタム証明書要求 (CSR) を生成する方法について解説します。

重要

請求に基づく認証とインターネットに接続する展開が機能するには、以下の手順を完了することが必須です。

- ローカル管理者グループのメンバーであるアカウントを使用して、任意の Windows コンピューターにサインインします。

- スタートを選択して mmc.exe と入力し、Enter キーを押します。

- コマンド バーでファイルを選択し、次にスナップインの追加と削除を選択します。

- 使用可能なスナップインのリストから証明書を選択してから、追加を選択します。

- コンピューター アカウントを選択してから、次へを選択します。

- ローカル コンピューター を選択してから完了を選択し、そして OK を選択します。

開いているローカル コンピューター ストアに証明書スナップインを追加してから、カスタム証明書の要求を作成します。

MMC コンソール ツリーで証明書 (ローカル コンピューター) を展開します。

個人用を右クリックして、すべてのタスクと高度な操作の順にポイントし、カスタム要求の作成を選択します。

証明書の登録ウィザードが開きます。 次へを選択します。

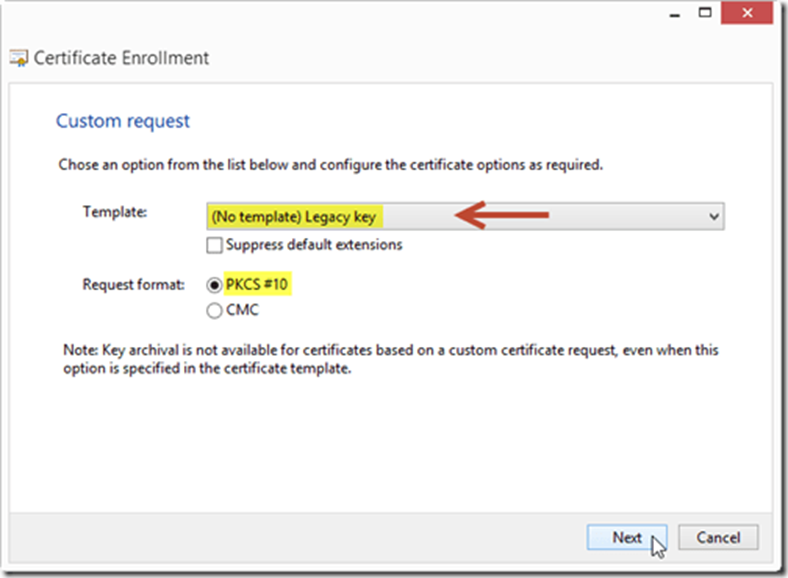

証明書の登録ポリシーの選択ページで、カスタム要求から登録ポリシーなしで続行するを選択し、次に次へを選択します。

テンプレート オプションの横にあるカスタム要求ページで、(テンプレートなし) レガシ キーを選択し、PKCS #10 要求形式オプションを選択してから、次へを選択します。

重要

CNG 証明書はサポートされていません。

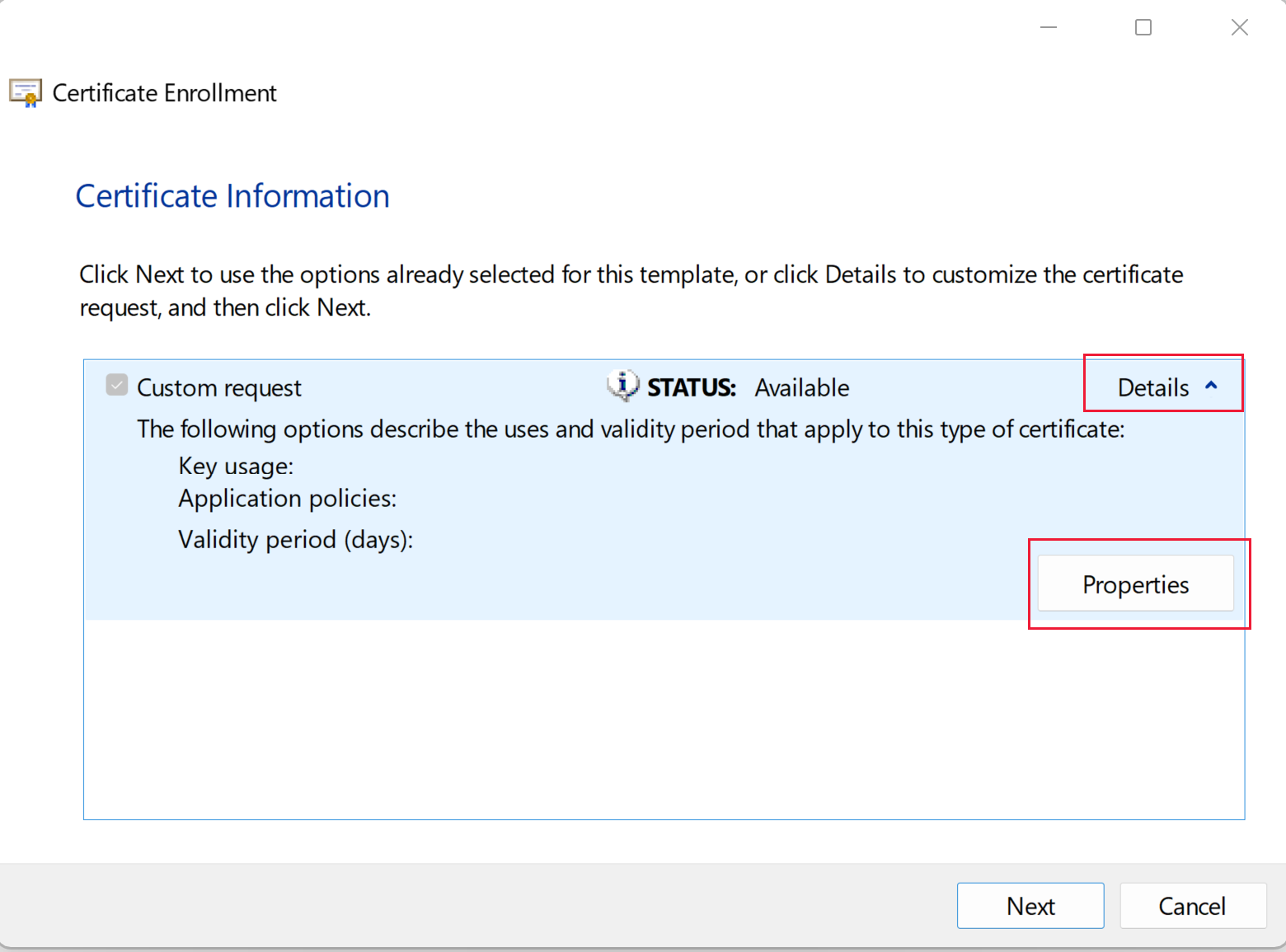

証明書情報ページで詳細を展開し、プロパティを選択します。

全般タブでフレンドリ名 (表示名) を入力し、適用を選択します。

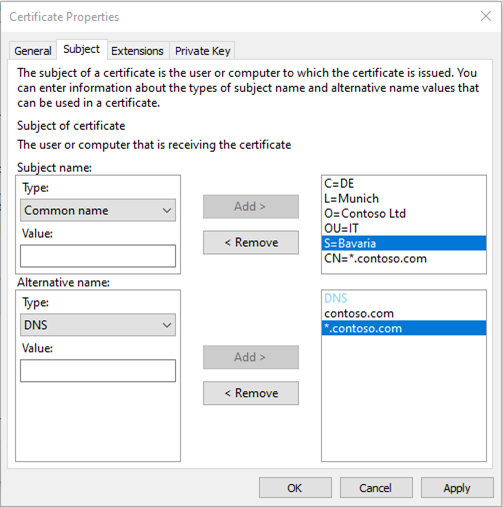

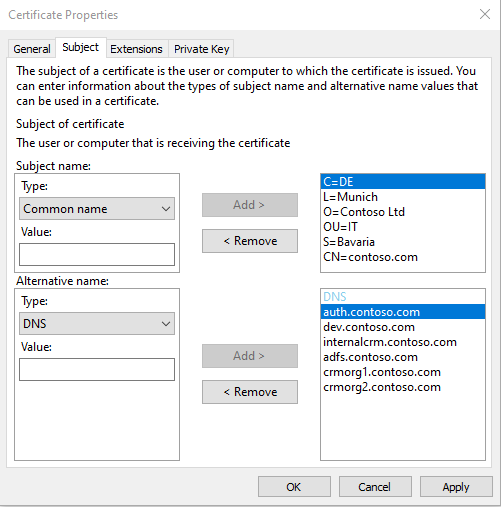

件名タブを選択し、証明書の関連する件名と代替名を追加します。 一部の公開証明書には、さまざまな件名の値が必要です。 詳細情報: 証明書の件名と代替名の例

関連する値をすべて追加してから適用を選択します。

拡張タブを選択します。

- キーの使用法を展開し、次にデータ暗号化、デジタル署名、キー暗号化を選択されたオプションとして追加します。

- 拡張キーの使用法 (アプリケーション ポリシー) を展開し、サーバー認証とクライアント認証を選択されたオプションとして追加します。

- 適用 を選択します。

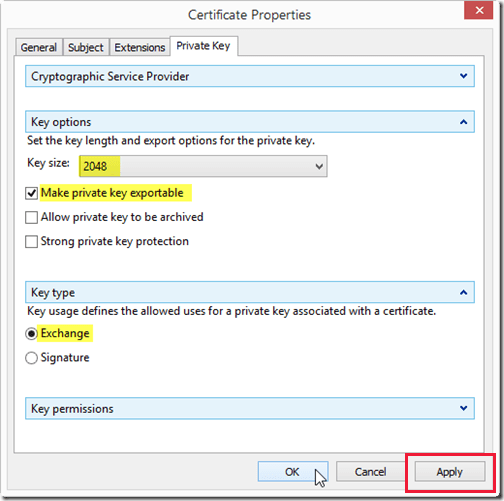

秘密キー タブを選択します。

- 暗号化サービス プロバイダーを展開してからMicrosoft RSA Schannel 暗号化プロバイダー (暗号化)を選択します

- キーのオプションを展開し、キーのサイズを 2048 (またはそれ以上) に設定し、秘密キーをエクスポート可能にするオプションを選択します。

- キーの種類を展開してから交換を選択します。

- 適用 を選択します。

すべてのタブを確認し、必要なオプションを必ずすべて選択または入力します。 確認してから OK を選択します。

証明書の登録ページが表示されます。 次へを選択します。

オフライン要求をどこに保存しますかページで要求ファイルの保存先のフル パスを入力し、ファイル形式が Base 64 に設定されていることを確認します。 完了を選択します。

これで、BASE 64 形式の CSR が作成され、署名として外部または内部の認証局に転送できます。

重要

これに秘密キーは含まれていません。 これにより、認証局に転送する際に、秘密キーの漏洩を回避します。

プロバイダーは秘密キーとペイロードを含む、署名付きバージョンの証明書を提供します。 受け取った証明書は、証明書要求を作成したのと同じコンピューターにインポートして、戻す必要があります。

受信した証明書をインポートしてから、エクスポートします

証明書をローカル証明書ストア (個人) にインポートすると、要求は自動的に完了します。 これにより秘密キーと公開キーがマージされます。 証明書 MMC スナップインから個人用フォルダーに含まれる証明書フォルダーを右クリックし、すべてのタスクをポイントしてインポートを選択します。 証明書を参照して選択し、それを証明書のインポート ウィザードの手順に従ってインポートします。

最後に、証明書をエクスポートします。

- 証明書 MMC スナップインから証明書を右クリックし、すべてのタスクをポイントしてからエクスポートを選択します。

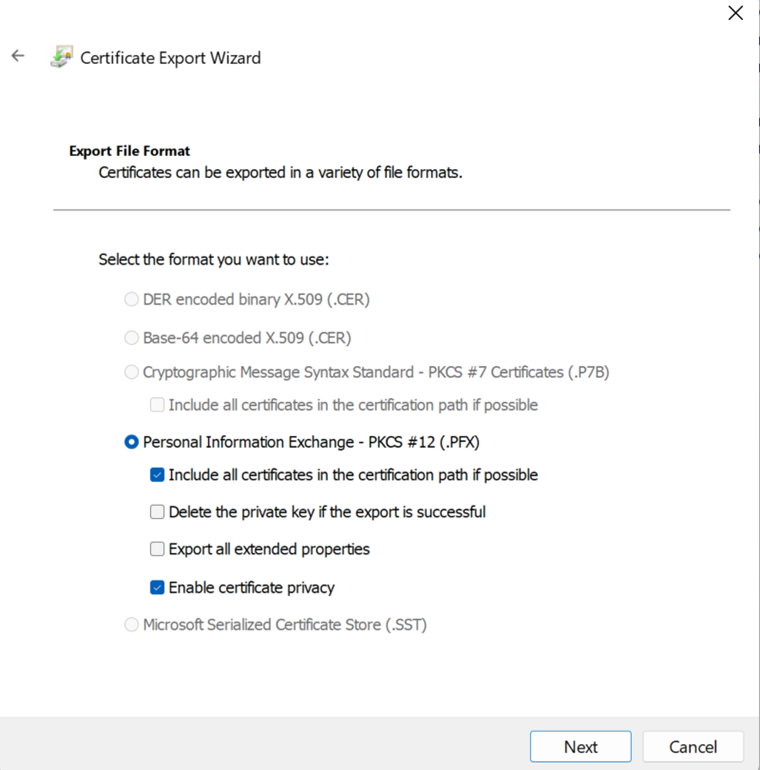

- 証明書のエクスポート ウィザードで次へを選択し、次にはい、秘密キーをエクスポートしますを選択します。 次へを選択します。

- エクスポート ファイル形式ページで、すべての設定を既定のままにし、次へを選択します。

- セキュリティページでパスワードを選択します。

- 秘密キーになるパスワードを入力します。 その情報は必ずセキュアな場所に保存してください。

- 暗号化 として AES256-SHA256 を選択します。

- 次へを選択します。

- 証明書の保存先になるフォルダー パスを入力します。これは PFX 形式で保存されます。

- 次へ を選択し、そして 閉じる を選択します。

これにより、Dynamics 365 Customer Engagement (on-premises) や、AD FS などの他のアプリケーションでも PFX 証明書を使用できます。

重要

認証局がレガシ タイプの証明書要求を受け入れない場合は、暗号化サービス プロバイダー (CSP) を除く要件がすべて一致していることを確認してください。 昇格されたコマンド シェルで以下の Certutil.exe を実行すると、必要なプロバイダーを使用して PFX を再インポートできます。

certutil -csp "Microsoft RSA SChannel Cryptographic Provider" -importpfx <drive><name of cert>.pfx AT_KEYEXCHANGE

証明書の件名と代替名の例

件名の例。

| タイプ | 入力した値 | 件名 |

|---|---|---|

| Country | DE | C=DE |

| ローカリティ | ミュンヘン | L=Munich |

| Organization | Contoso Ltd | O=Contoso Ltd |

| 組織単位 | IT | OU=IT |

| 状態 | Bavaria | S=Bavaria |

| 共通名 | *.contoso.com1 | CN=*.contoso.com1 |

1ワイルドカードを使用します。 そのドメインに対して作成されたすべての DNS 値をカバーするため、ワイルドカード証明書が推奨されます。

件名の代替名 (SAN) について、必要なすべての DNS 値がカバーされていることを確認してください。 たとえば、架空の会社名 Contoso の代替名 DNS タイプの値は次のようになります: auth.contoso.com、dev.contoso.com、internalcrm.contoso.com、adfs.contoso.com、crmorg1.contoso.com、crmorg2.contoso.com など。

SQL Server AlwaysOn 用にデータベースを構成する

以下の記事は以前のバージョンの Dynamics 365 Customer Engagement (on-premises) に適用されますが、同様の手順を使用して、SQL Server AlwaysOn の Dynamics 365 Customer Engagement (on-premises) バージョン 9 の組織および構成データベースを構成できます。

重要

すべてのセカンダリ レプリカで Microsoft Dynamics 365 セキュリティ グループの SQL ログインを作成する の下の MSCRMSqlClrLogin SQL ログインを作成する 方法を説明する以下の記事リンクのステップ 4 にある最後のタスクは、このバージョンには適用されず、Dynamics 365 Customer Engagement (on-premises) バージョン 9 データベースを構成して SQL Server AlwaysOn を使用する場合は無視する必要があります。

MSCRMSqlClrLogin SQL ログイン、その非対称キー、および Microsoft.Crm.SqlClr.Helper.dll は、Dynamics 365 Customer Engagement (on-premises) バージョン 9 では必要ありません。

詳細: SQL Server AlwaysOn フェールオーバー用の構成データベースと組織データベースを設定する

ユーザーのトレーニングとユーザーへの普及

詳細: Microsoft Dynamics 365 用トレーニングおよび導入キット